یکی از شخصیتهایی که این روزها اسمش رو خیلی میشنویم، جفری اپستین هستش. شخصیتی که به دلیل کارها و مرگ مشکوکی که داشته، مورد توجه رسانه ها و افراد هستش و هر از گاهی اسنادی در خصوصش منتشر میشه و کلی سر و صدا به پا میکنه.

اخیرا یکسری فایل در قالب ایمیل، سند، ویدیو و عکس منتشر شده که در یک مورد اشاره شده که ایشون یک هکر شخصی هم داشته. در این پست نگاه کوتاهی به زندگی اپستین و گمانه زنی ها در خصوص هویت هکر داشتیم که احتمالا پاسپورت ایرانی هم داشته.

جفری اپستین کیست؟

جفری ادوارد اپستین (Jeffrey Edward Epstein) سرمایه دار و مجرم جنسی آمریکایی هستش. با وجود نداشتن مدرک دانشگاهی، زندگی شغلی خودش رو با تدریس در مدرسه ی دالتون شروع کرد. به دلیل رفتار نامناسب با دانش آموزان دختر و عملکرد ضعیف، از مدرسه اخراج و در شرکت Bear Stearns استخدام شد. در این شرکت کارش مشاوره دادن به افراد ثروتمند بود تا بتونن مالیاتهای خودشون رو کاهش بدن.

بعد از مدتی کار در این شرکت، اخراج شد و در نهایت در آگوست ۱۹۸۱، شرکت Intercontinental Assets Group Inc (IAG) رو تاسیس کرد. در این شرکت مشاوره ای، به افراد کمک میکرد تا پولهای دزدیده شده توسط دلالان و وکلای کلاهبردار رو پس بگیرن.

اپستین یک حلقه ی اجتماعی از افراد بلندپایه بوجود آورده بود و از شمار زیادی از زنان و کودکان سوءاستفاده جنسی میکرد.

سال ۲۰۰۵ بود که یکی از والدین در فلوریدا گزارش داد که اپستین، دختر ۱۴ سالهشان رو مورد سوءاستفاده ی جنسی قرار داده. با این گزارش، پلیس تحقیقات خودش رو درباره ی اپستین شروع کرد. مقامات فدرال 36 دختر رو شناسایی کردن که برخی از اونها ۱۴ سال سن داشتن و گفته میشه اپستین از اونا سوءاستفاده ی جنسی کرده بود. اپستین در سال ۲۰۰۸ از سوی دادگاه ایالتی فلوریدا به جرم فراهم کردن یک کودک برای سوء استفاده ی جنسی و همچنین جلب یک تن فروش، مجرم شناخته شد و حدود سیزده ماه در بازداشتگاه به سر برد.

در دهه 90، یک جزیره بنام Little Saint James، خریداری و طی سالها کلی روش هزینه کرد. در این جزیره مهمانیهایی برگزار میکرد و افراد معروف و بلند پایه و ثروتمند رو دعوت و دختران زیر سن قانونی رو در اختیار اونا میذاشت. با توجه به اینکه در همه ی املاکش از جمله این جزیره، سیستم های نظارتی مخفی نصب کرده بود، فعالیتهای جنسی افراد رو ضبط میکرد تا بعدا بعنوان ابزاری برای باجگیری ازشون استفاده کنه.

اپستین یکبار دیگه در ۶ جولای ۲۰۱۹ به دلیل قاچاق جنسی افرادی که به سن قانونی نرسیده بودند، دستگیر شد و در ۱۰ آگوست ۲۰۱۹ در سلول زندانش درگذشت. پزشکی قانونی علت مرگ رو خودکشی اعلام کرد.

وکلای اپستین در مورد این حکم اختلاف نظر دارن و تردیدهای چشمگیری در میان عموم درباره ی علت حقیقی مرگاش وجود داره که منجر به تئوریهای توطئه متعددی شد.

FBI در سال ۲۰۲۵، ویدئوی دوربینهای مداربستهای رو منتشر کرد که از نتیجهگیری مبنی بر خودکشی اپستین در سلول زندانش پشتیبانی میکرد. با این حال، زمانیکه وزارت دادگستری ایالات متحده این ویدئو رو منتشر کرد، حدود ۲ دقیقه و ۵۳ ثانیه ازش بریده شده بود و بررسیها نشان داد که ویدئو دستکاری شده، با وجود اینکه FBI ادعا کرده بود ویدئو خام است.

از آنجایی که مرگ اپستین امکان پیگیری اتهامات جنایی علیه اون رو ناممکن کرد، یک قاضی در ۲۹ آگوست ۲۰۱۹ همه ی اتهامات جنایی رو مختومه اعلام کرد.

بعدها یکی از شاکیان پرونده اپستین، Virginia Giuffre دعوای حقوقی با Prince Andrew، فرزند سوم ملکه الیزابت دوم، داشت که در نهایت در سال 2021، خارج از دادگاه به توافق رسیدن و این پرونده مختومه اعلام شد.

اسناد اپستین:

با توجه به اصل شفافیت در آمریکا، اسناد دادگاهی بعد از پایان پرونده، معمولا باید به صورت عمومی در دسترس باشن، مگر اینکه:

- حاوی اطلاعات شخصی شدیدا خصوصی باشن.

- افشای اونا تهدید امنیتی محسوب بشه.

با توجه به مختومه شدن پرونده و اصل شفافیت، مرگ مشکوک و اینکه اپستین با شبکه گستردهای از بازرگانان، اعضای خاندانهای سلطنتی، سیاستمداران و دانشگاهیان ارتباط داشت، قربانیان و رسانه ها فشار آوردن تا اسناد دادگاهی منتشر و مشخص بشه چه کسانی در شبکه فساد اپستین حضور داشتن.

اسناد پرونده اپستین مرحله به مرحله و در سالهای مختلف عمومی شده اما مهمترین افشاگری ها از سال 2024 به بعد بود.

هکر مرموز کیه؟

علاوه بر دردآور بودن اسناد مرتبط با این پرونده به لحاظ اخلاقی، چند روز پیش وزارت دادگستری آمریکا، سه میلیون صفحه سند، ۱۸۰ هزار تصویر و دو هزار ویدئو بصورت عمومی منتشر کرده. در بین این موارد، سندی منتشر شده در خصوص یک هکر مرموز که برای اپستین کار میکرد.

متن انگلیسی:

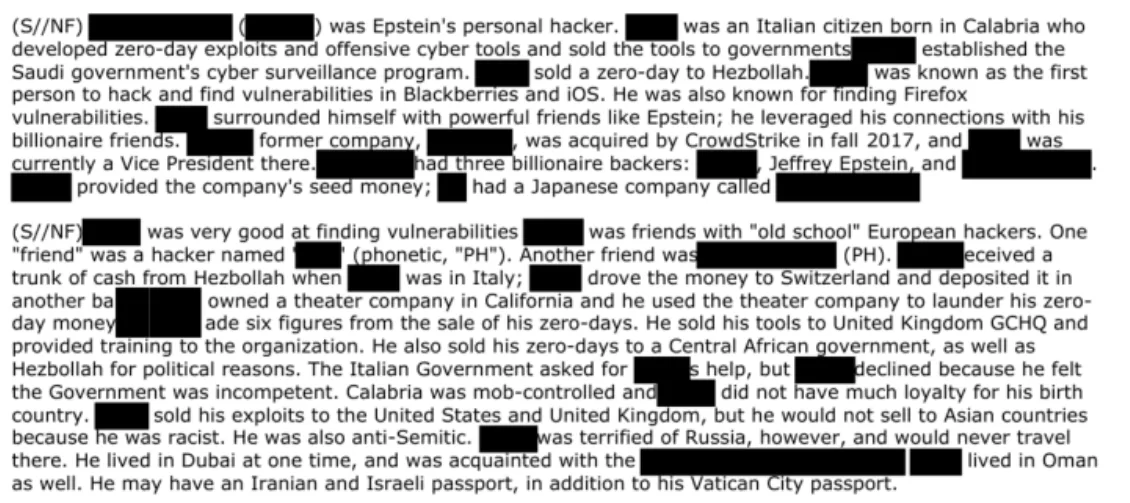

[REDACTED] was Epstein’s personal hacker. [REDACTED] was an Italian citizen born in Calabria who developed zero-day exploits and offensive cyber tools and sold the tools to governments. [REDACTED] established the Saudi government’s cyber surveillance program. [[REDACTED]sold a zero-day to Hezbollah. [REDACTED] was known as the first person to hack and find vulnerabilities in Blackberries and iOS. He was also known for finding Firefox vulnerabilities. [REDACTED] surrounded himself with powerful friends like Epstein; he leveraged his connections with his billionaire friends. [REDACTED] former company, [REDACTED], was acquired by CrowdStrike in fall 2017, and [REDACTED] was currently a Vice President there. [REDACTED] had three billionaire backers: [REDACTED], Jeffrey Epstein, and [REDACTED]. [REDACTED] provided the company’s seed money; [REDACTED] had a Japanese company called [REDACTED].

(S//NF)[REDACTED] was very good at finding vulnerabilities. [REDACTED] was friends with ‘old school’ European hackers. One “friend” was a hacker named ‘[REDACTED]’ (phonetic, ‘PH’). Another friend was [REDACTED](PH). [REDACTED] received a trunk of cash from Hezbollah when [REDACTED] was in Italy; [REDACTED] drove the money to Switzerland and deposited it in another [REDACTED] owned a theatre company in California and he used the theatre company to launder his zero-day money [REDACTED] ade six figures from the sale of his zero-days. He sold his tools to United Kingdom GCHQ and provided training to the organization. He also sold his zero-days to a Central African government, as well as Hezbollah for political reasons. The Italian Government asked for [REDACTED] help, but [REDACTED] declined because he felt the Government was incompetent. Calabria was mob-controlled and [REDACTED] did not have much loyalty for his birth country. [REDACTED] sold his exploits to the United States and United Kingdom, but he would not sell to Asian countries because he was racist. He was also anti-Semitic. [REDACTED] was terrified of Russia, however, and would never travel there. He lived in Dubai at one time, and was acquainted with the [REDACTED] [REDACTED] lived in Oman as well. He may have an Iranian and Israeli passport, in addition to his Vatican City passport.

متن ترجمه شده:

[حذفشده] هکر شخصی اپستین بود. [حذفشده] شهروند ایتالیایی متولد کالابریا بود که اکسپلویتهای زیرودی (zero-day) و ابزارهای تهاجمی سایبری توسعه میداد و این ابزارها رو به دولتها میفروخت. [حذفشده] برنامهی نظارت سایبری دولت عربستان سعودی رو ایجاد کرد. [حذفشده] یک آسیبپذیری زیرودی رو به حزبالله فروخت. [حذفشده] به عنوان نخستین فردی شناخته میشد که موفق به هک و کشف آسیبپذیریها در بلکبری و iOS شد. او همچنین به خاطر یافتن آسیبپذیریهای مرورگر فایرفاکس شناخته میشد. [حذفشده] خودش رو با دوستان بانفوذی مانند اپستین احاطه کرده بود و از ارتباطاتش با دوستان میلیاردرش بهره میبرد. شرکت پیشین [حذفشده]، به نام [حذفشده]، در پاییز سال ۲۰۱۷ توسط شرکت CrowdStrike خریداری شد و [حذفشده] در اون زمان معاون رئیس اون شرکت بود. [حذفشده] سه حامی میلیاردر داشت: [حذفشده]، جفری اپستین، و [حذفشده]. [حذفشده] سرمایهی اولیهی شرکت رو تأمین کرده بود؛ [حذفشده] مالک شرکت ژاپنیای به نام [حذفشده] بود.

[حذفشده] در یافتن آسیبپذیریها بسیار ماهر بود. او با هکرهای قدیمی اروپا دوستی داشت. یکی از دوستاش هکری به نام [حذفشده] (تلفظی، با حروف PH) بود. دوست دیگرش هم [حذفشده] بود. [حذفشده] زمانیکه در ایتالیا بود، از حزبالله یک صندوق پول نقد دریافت کرد؛ [حذفشده] این پول رو به سوئیس برد و در بانکی سپردهگذاری کرد. [حذفشده] مالک یک شرکت تئاتر در کالیفرنیا بود و از آن شرکت برای پولشویی درآمد حاصل از فروش آسیبپذیریهای زیرودی استفاده میکرد. [حذفشده] از فروش این آسیبپذیریها درآمدی شش رقمی بدست آورد. ابزارهای خودش رو به سازمان اطلاعاتی بریتانیا (GCHQ) فروخت و به اونا آموزش هم ارائه داد. همچنین زیرودیهای خودش رو به یک دولت واقع در آفریقای مرکزی و همچنین به حزبالله (به دلایل سیاسی) فروخت. دولت ایتالیا ازش درخواست همکاری کرد، اما [حذفشده] امتناع کرد؛ چون تصور میکرد اون دولت ناتوان است. منطقهی کالابریا تحت کنترل مافیا بود و [حذفشده] وفاداری چندانی به کشور زادگاهش نداشت. [حذفشده] آسیبپذیریهای خودش رو به ایالات متحده و بریتانیا هم فروخت، اما به کشورهای آسیایی نمی فروخت؛ چون گرایشهای نژادپرستانه داشت. اون همچنین یهودستیز بود. با این حال، از روسیه به شدت میترسید و هرگز به اون کشور سفر نمیکرد. او مدتی در دبی زندگی میکرد و با [حذفشده] آشنا بود. همچنین مدتی در عمان اقامت داشت. ممکن است علاوه بر پاسپورتهای کشور واتیکان، پاسپورتهای ایرانی و اسرائیلی هم داشته باشه.

با توجه به این اطلاعات، رسانه ها و افراد مختلف، بررسی کردن تا هویت این هکر رو شناسایی کنن. البته این رو هم در نظر بگیرید که همه ی اسناد و مطالبی که در خصوص اپستین منتشر شده، تایید شده نیستن. یعنی مثلا یکی بعنوان خبرچین یا شاهد اومده چیزهایی گفته، ولی مدرکی دال بر اون ارائه نکرده.

بر اساس گزارش چندین منبع، از جمله International Cyber Digest، هکری که در گزارش FBI اشاره شده، Vincenzo Iozzo است. کارآفرین اهل کالابریا (جنوب ایتالیا) و بنیانگذار شرکت امنیت موبایل Iperlane که در سال ۲۰۱۷ توسط شرکت CrowdStrike خریداری شد.

Iozzo تا سال ۲۰۲۱ سمت مدیر ارشد در CrowdStrike رو برعهده داشته و در حال حاضر مدیرعامل شرکت امنیت هویت دیجیتال SlashID است.

نام Iozzo در چندین سند دیگه مرتبط با اپستین هم مشاهده شده، از جمله در یک ایمیل مربوط به سال ۲۰۱۵ که در اون Iozzo تلاش میکنه، اپستین رو برای شرکت در کنفرانس Black Hat، یکی از معتبرترین رویدادهای جهانی در حوزه امنیت سایبری، متقاعد کنه.

ایشون یکی از نویسندگان کتاب معروف iOS Hacker’s Handbook هم هستش.

طبق اطلاعات صفحهی لینکدیناش، Iozzo از سال ۲۰۱۱ عضو هیئت مدیره ی Black Hat بوده.

نشریه Cyber Daily برای دریافت توضیح و نظر رسمی با Iozzo تماس گرفته، ولی تا زمان نگارش خبر، پاسخی دریافت نکرده.

شرکت CrowdStrike هم در پاسخ به Cyber Daily اعلام کرده که: هرگونه پرسش مربوط به آقای Iozzo باید مستقیما به خودش ارجاع داده بشه، چون شرکت ما پایان سال ۲۰۱۷ شرکت ایشون رو خریداری کرده و ایشان از سال ۲۰۲۱ دیگه در CrowdStrike فعالیتی نداشته.

منابع: