سه ماهه دوم سال 2024، از نظر آسیبپذیریهای جدید و جالب و تکنیکهای اکسپلویت کردن برنامهها و سیستمهای عامل، پر حادثه بود. حملات از طریق درایورهای آسیبپذیر به عنوان یک روش کلی افزایش امتیازات در سیستم عاملها، رایج بود. چنین حملاتی قابل توجه هستن، چون نیاز به آسیبپذیری جدید نیست، مهاجم خودش درایورهای اصلاح نشده رو به سیستم تحویل میده. در این پست نگاهی آماری به این آسیبپذیری ها و اکسپلویتها از دید کسپرسکی انداختیم.

وضعیت آسیبپذیری های ثبت شده:

در این بخش نگاهی به محبوبترین آسیبپذیری های ثبت شده براساس داده های پورتال CVE.org انداختیم.

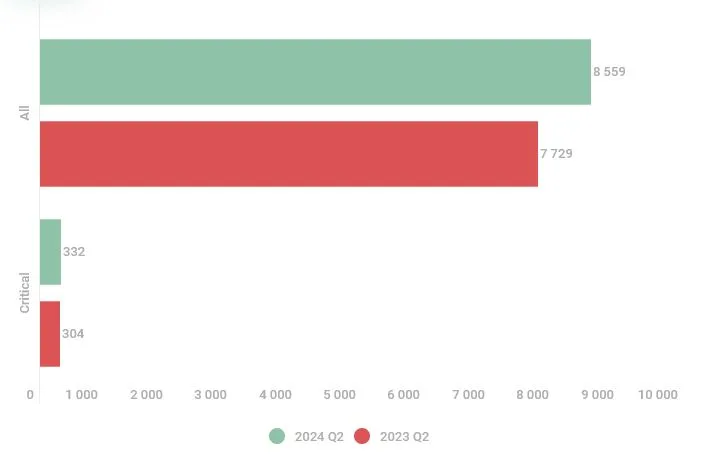

تعداد آسیبپذیری های ثبت شده در سه ماهه دوم سال 2024، نسبت به زمان مشابه در سال قبل، افزایش یافته و احتمالا بیشتر هم میشه، چون برخی از آسیبپذیری ها بلافاصله بعد از ثبت، در لیست CVEها قرار نمیگیرن.

نمودار زیر تعداد آسیبپذیری های بحرانی و کلی رو برای سه ماهه ی دوم سال 2023 و 2024 رو نشون میده.

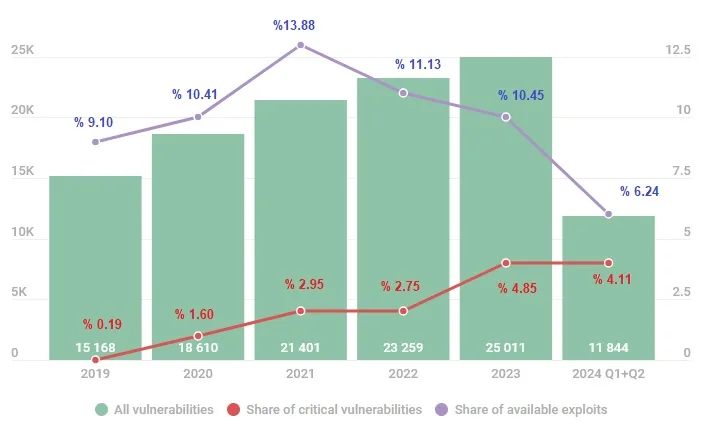

نمودار زیر نشون دهنده ی تعداد کلی آسیبپذیریها، آسیبپذیری های بحرانی و آسیبپذیری هایی که براشون اکسپلویتی منتشر شده (توضیحات بصورت عمومی یا POC) رو بین سالهای 2019 تا 2024 رو نشون میده. همونطور که مشاهده میکنید، تعداد آسیبپذیری های ثبت شده برای نیمه ی اول سال 2024، نسبت به سال 2023 کمی کاهش یافته و دقیقا نمیشه گفت که با پایان سال، تعداد آسیبپذیری ها با تعدادشون در سال 2023 برابر بشن.

همونطور که در نمودار بالا قابل مشاهده هستش، تعداد آسیبپذیری های حیاتی نیمه اول 2024 نسبت به زمان مشابه در 2023، کمی کاهشی بوده. با این وجود آسیبپذیری های حیاتی، خطرات بالایی رو برای سازمانها میتونن داشته باشن. برای درک این خطرات و نحوه ی تغییر اون در طول زمان، بهتره نگاهی به انواع آسیبپذیری های حیاتی برای سه ماهه ی دوم 2023 و 2024 بندازیم.

همونطور که در نمودارهای بالا مشاهده میکنید، با اینکه CVEهارو بررسی میکنیم، اما تعداد زیادی از اونا، همچنان بدون دسته بندی هستن و نیاز به بررسی زیادی دارن. این امر منجر به سختتر شدن محافظت از سیستمها میشه.

اگه آسیبپذیری های طبقه بندی نشده رو کنار بزاریم، نوع آسیبپذیری ها برای سه ماهه دوم سال 2023 بدین شرح هستش:

- CWE-89: Improper Neutralization of Special Elements used in an SQL Command (‘SQL Injection’)

- CWE-78: Improper Neutralization of Special Elements used in an OS Command (‘OS Command Injection’)

- CWE-74: Improper Neutralization of Special Elements in Output Used by a Downstream Component (‘Injection’)

- CWE-287: Improper Authentication

- CWE-269: Improper Privilege Management

- CWE-79: Improper Neutralization of Input During Web Page Generation (‘Cross-site Scripting’)

- CWE-20: Improper Input Validation

- CWE-434: Unrestricted Upload of File with Dangerous Type

- CWE-95: Improper Neutralization of Directives in Dynamically Evaluated Code (‘Eval Injection’)

نوع آسیبپذیری ها برای سه ماهه دوم سال 2024 هم بصورت زیر هستش:

- CWE-434: Unrestricted Upload of File with Dangerous Type

- CWE-89: Improper Neutralization of Special Elements used in an SQL Command (‘SQL Injection’)

- CWE-22: Improper Limitation of a Pathname to a Restricted Directory (‘Path Traversal’)

- CWE-94: Improper Control of Generation of Code (‘Code Injection’)

- CWE-20: Improper Input Validation

- CWE-78: Improper Neutralization of Special Elements used in an OS Command (‘OS Command Injection’)

- CWE-77: Improper Neutralization of Special Elements used in a Command (‘Command Injection’)

- CWE-862: Missing Authorization

- CWE-79: Improper Neutralization of Input During Web Page Generation (‘Cross-site Scripting’)

همونطور که از لیست ها قابل درک هستش، عمده آسیبپذیری ها مربوط به برنامه های کاربردی وب هستن. آسیبپذیری در برنامه های وب میتونن واقعا حیاتی باشن، چون این برنامه ها میتونن به داده های حساسی مانند سیستم اشتراک فایل، کنسولهای کنترل VPNها و سیستم های ابری و اینترنت اشیاء دسترسی داشته باشن.

وضعیت آسیبپذیری های اکسپلویت شده:

اکسپلویتها برنامه های گرون قیمتی هستن. عمرشون ممکنه محدود به ساعت و حتی روز باشه، اما توسعه ی اونا بسته به نوع اکسپلویت کردن، ممکنه فرایند طولانی داشته باشه. در ادامه محبوب ترین پلتفرم هایی که در حملاتی مورد اکسپلویت قرار گرفتن رو بررسی میکنیم.

آمار ارائه شده در این بخش از منابع عمومی و تله متری های کسپرسکی جمع آوری شده.

اکسپلویت کردن آسیبپذیری های ویندوز و لینوکس:

از ابتدای سال، کسپرسکی شاهد افزایش اکسپلوت کردن سیستمهای ویندوزی برای دسترسی اولیه بوده و عمده ترین روش برای این کار هم از طریق ایمیلهای فیشینگ بوده. در بین محبوبترین اکسپلوتهای ویندوزی، اکسپلویتهای مرتبط با آفیس محبوبترین بودن:

- CVE-2018-0802 : آسیبپذیری RCE در مولفه ی Equation Editor .

- CVE-2017-11882: آسیبپذیری RCE در مولفه ی Equation Editor .

- CVE-2017-0199: آسیبپذیری RCE در آفیس و WordPad .

- CVE-2021-40444: آسیبپذیری RCE در مولفه ی MSHTML .

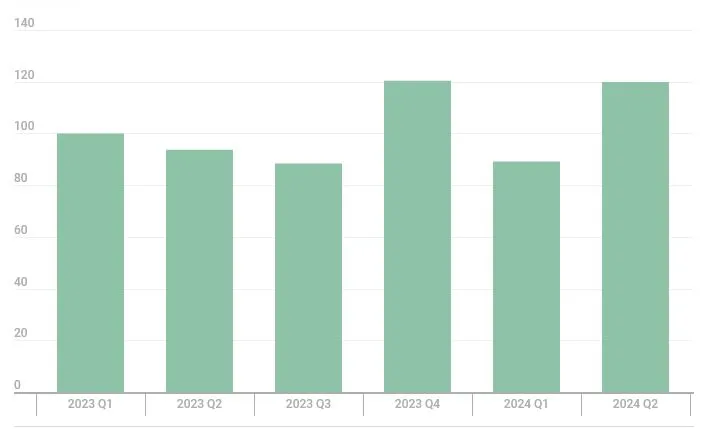

نمودار زیر تعداد کاربران ویندوزی که با این اکسپلویتها روبرو شدن رو نشون میده. این آمار از ابتدای سال 2023 تا نیمه ی دوم سال 2024 هستش. ( تعداد کاربران در سه ماهه اول 2023 برابر 100 درصد در نظر گرفته شده).

کسپرسکی اعلام کرده که به دلیل الگوهای تشخیص مشابه، اکسپلویتهایی که به عنوان CVE-2018-0802 و CVE-2021-40444 طبقهبندی میشن، ممکنه شامل موارد مربوط به آسیبپذیریهای CVE-2022-30190 (آسیبپذیری RCE در MSDT) و CVE-2023-36884 (آسیبپذیری RCE در مؤلفه Windows Search) هم باشن، که همچنان بعنوان یک تهدید زنده هستن.

با توجه به اینکه لینوکس در بخش سازمانی در حال رشد هستش، اکسپلویتهایی هم که براش میاد، در حال افزایشه. در لینوکس عمده ترین اکسپلویتها، برای هدف قرار دادن کرنل، توسعه داده میشن:

- CVE-2022-0847: آسیبپذیری افزایش امتیاز در کرنل لینوکس

- CVE-2023-2640 : آسیبپذیری افزایش امتیاز در کرنل اوبونتو

- CVE-2021-4034: آسیبپذیری افزایش امتیاز در pkexec، که برای اجرای دستور بعنوان یک کاربر دیگه، مورد استفاده قرار میگیره.

نمودار زیر تعداد کاربران لینوکسی که با این اکسپلویتها روبرو شدن رو نشون میده. این آمار از ابتدای سال 2023 تا نیمه ی دوم سال 2024 هستش. ( تعداد کاربران در سه ماهه اول 2023 برابر 100 درصد در نظر گرفته شده).

اغلب اکسپلویتهای لینوکس، مربوط به افزایش امتیاز هستن که میشه از اونا برای پرسیست و اجرای کد مخرب استفاده کرد. دلیل این امر اینه که مهاجمین اغلب سرورهای لینوکسی رو هدف قرار میدن.

اکسپلویتهای رایج:

در توزیع آسیبپذیریهای حیاتی که براشون یک اکسپلویت توسعه داده شده، برای سه ماهه ی اول و دوم سال 2024، شاهد تغییراتی هستیم. نمودارهای زیر نشون دهنده ی این موضوع هستن.

سهم اکسپلویتها برای آسیبپذیری های سیستم عامل، در سه ماهه دوم افزایش یافته. دلیل این امر اینه که محققین دوست دارن، POCها رو قبل از کنفرانس های امنیتی تابستون منتشر کنن. همچنین آسیبپذیری های Microsoft Sharepoint در سه ماهه دوم افزایش یافته و نکته جالب اینکه اکسپلویت جدیدی برای مرورگرها منتشر نشده.

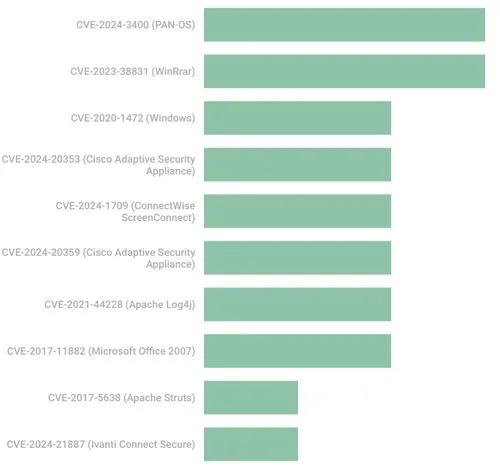

آسیبپذیریهای اکسپلویت شده در حملات APTها:

کسپرسکی همچنین آنالیزی روی آسیبپذیریهای اکسپلویت شده توسط APTها انجام داده. نمودار زیر 10 تا از محبوبترین آسیبپذیریهای اکسپلویت شده توسط APTها در سه ماه ی دوم 2024 رو نشون میده. این نمودار براساس داده های گزارشات عمومی، تله متری و تحقیقات کسپرسکی جمع آوری شده.

اگرچه لیست ارائه شده در سه ماهه ی دوم، با سه ماهه اول متفاوت هستش، اما مهاجمین از همون راه حلهای نرم افزاری/سخت افزاری سوء استفاده میکنن. راه حلهایی مانند سرویس های دسترسی از راه دور، مکانیسم های کنترل دسترسی و برنامه های اداری.

لازم به ذکر که آسیبپذیریهای سال 2024 در این رتبهبندی،در زمان کشف بعنوان آسیبپذیریهای زیرودی، مورد اکسپلویت قرار گرفتن.

اکسپلویت درایورهای آسیب پذیر برای حمله به سیستم عاملها:

در این بخش، اکسپلویتهای عمومی که از درایورهای آسیب پذیر برای حمله به سیستم عامل ها سوء استفاده میکنن رو بررسی میکنیم. کسپرسکی گفته که صدها نوع از این درایورها وجود داره و هرروز شاهد درایور آسیب پذیر جدیدی هستیم.

مهاجمین از درایورهای آسیبپذیری بعنوان بخشی از تکنیک Bring You Own Vulnerable Driver (BYOVD) استفاده میکنن. بازیگران تهدید با نصب درایورهای آسیب پذیر میتونن اونارو اکسپلویت کنن و اعمالی مانند افزایش امتیاز و … رو روی هدف انجام بدن. این تکنیک اولین بار توسط توسعه دهندگان چیت های بازی مورد استفاده قرار گرفت اما بعدها توسط سایر بازیگران تهدید هم مورد استفاده قرار گرفت.

کسپرسکی اعلام کرده که از سال 2023، شاهد استفاده از این درایورهای آسیبپذیری برای افزایش امتیاز و دور زدن مکانیسم های امنیتی در ویندوز بوده.

ابزارهای حملات BYOVD:

درایورهای آسیب پذیر خودشون به تنهایی میتونن یک مشکل امنیتی برای سیستم عامل باشن، اما فعالیت های مخرب نیازمند یک کلاینت برای ارسال دستورات مخرب به درایورها هستن.

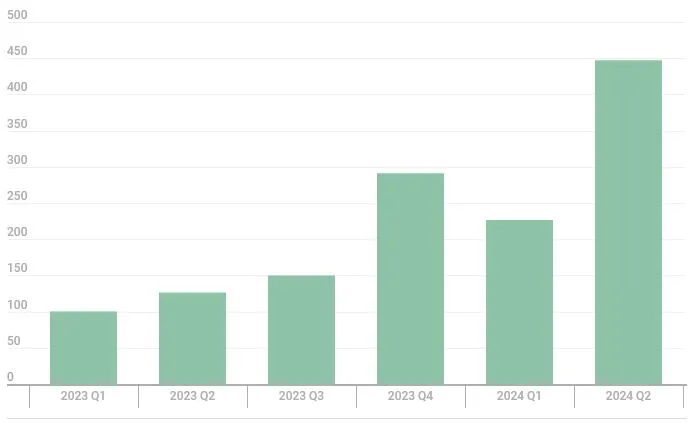

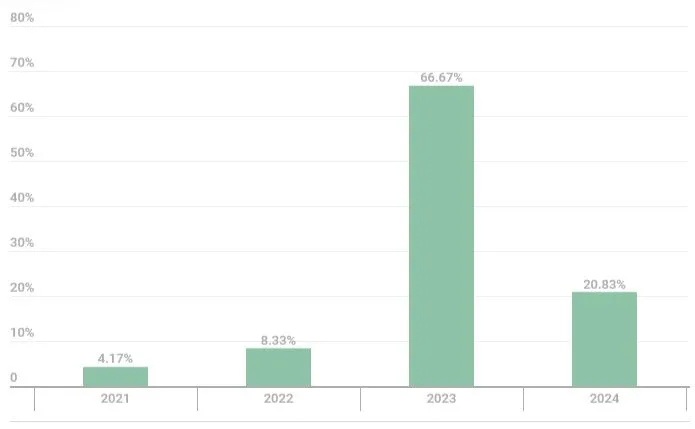

کسپرسکی از سال 2021 شاهد 24 ابزار متفاوت برای کنترل درایورهای آسیب پذیر برای افزایش امتیاز، حمله به پروسس های با امتیاز بالا مانند پروسس های ابزارهای امنیتی بوده. نمودار زیر نشون دهنده ی این موضوع هستش:

همونطور که مشاهده میکنید، اوج این ابزارها در سال 2023 بوده. همچنین نیمه ی اول سال 2024، از مجموع سالهای 2022 و 2021 بیشتر بوده.

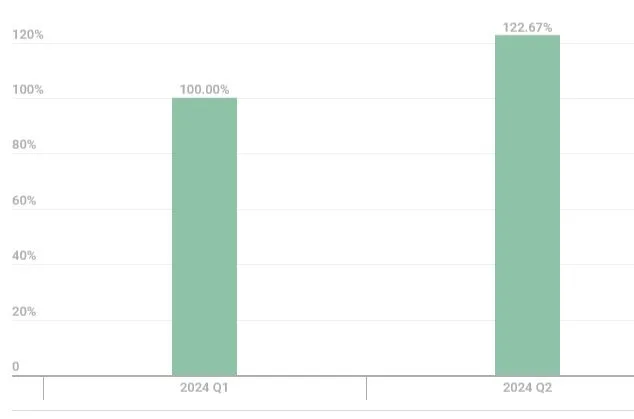

نمودار زیر تعداد کاربرانی که با اکسپلویت های درایورهای آسیب پذیر روبرو شدن رو برای نیمه ی اول و دوم سال 2024 نشون میده. ( تعداد کاربران در سه ماهه اول 2023 برابر 100 درصد در نظر گرفته شده).

با افزایش استفاده از ابزارهای BYOVD در حملات، توسعه دهندگان این ابزارها، شروع به فروش اونا کردن، بنابراین کم کم شاهد کاهش عرضه ی عمومی این ابزارها هستیم. اما نکته ای که وجود داره، اونا همچنان در دسترس هستن.

آسیبپذیری های جالب:

در این بخش به بررسی آسیبپذیری های جالب در سه ماهه ی دوم سال 2024 پرداختیم.

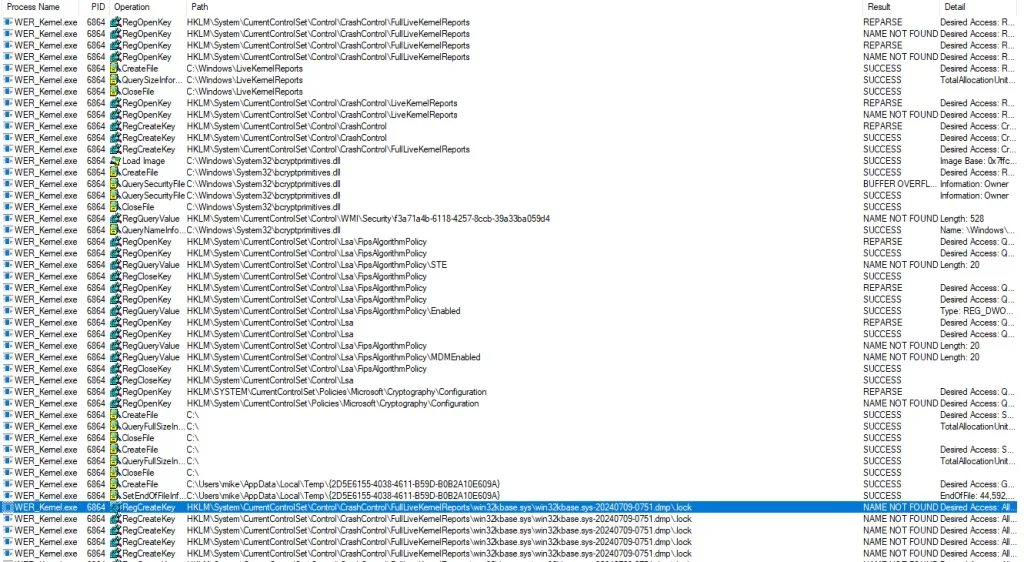

آسیبپذیری CVE-2024-26169 (WerKernel.sys) :

Werkernel.sys یک درایور برای زیرسیستم Windows Error Reporting (WER) هستش که برای مدیریت پیامهای خطا، مورد استفاده قرار میگیره. آسیبپذیری CVE-2024-26169 یک آسیبپذیری زیرودی هستش که در حین بررسی یک رخداد باج افزاری کشف شده. این آسیبپذیری به دلیل استفاده werkernel.sys از Null Security Descriptor که سطح دسترسی رو مدیریت میکنه، ایجاد میشه. آسیبپذیری به هر کاربری اجازه میده تا با درایور تعامل داشته باشه، مثلاً میتونه مقدار کلید رجیستری زیر رو بازنویسی کنه. این کلید دادههایی رو در مورد برنامهای که مسئول رسیدگی به خطا برای برنامهها در ویندوز هستش رو ذخیره میکنه.

|

1 |

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\WerFault.exe |

شکل زیر نشون دهنده ی رویدادهای مربوط به این اکسپلویت هستش.

اکسپلویت تلاش میکنه تا یک فایل اجرایی رو در این کلید ثبت کنه تا با اجرای مجدد، با امتیاز SYSTEM اجرا بشه. آسیبپذیری از نوع Race Condition هستش و بنابراین برای اجرای موفق بستگی به سیستم داره.

آسیبپذیری CVE-2024-26229 (csc.sys) :

Csc.sys یک درایور دیگه در ویندوز هستش. این درایور مربوط به سرویس Windows Client-Side Caching (CSC) هستش که برای مدیریت کش کردن دادهها در سمت کلاینت مورد استفاده قرار میگیره. CVE-2024-26229 یک آسیبپذیری افزایش امتیاز هستش که بهوضوح مشکل کد ناامن در درایورهای سیستم عامل رو نشون میده. تنها چند روز بعد از انتشار اطلاعات مربوط به این آسیبپذیری در پورتال مایکروسافت، یک PoC براش منتشر و به صورت آنلاین پخش شد و برای فرمتها و فریمورکهای مختلف برای تست نفوذ بازنویسی شد.

استفاده از این اکسپلویت خیلی ساده هستش و ترکیبی کلاسیک از Write primitive (نوشتن در یک مکان دلخواه در کرنل) و نشت آدرس حافظه ی کرنل برای یک شی خاص (Kernel Object Address Leak Primitive) هستش.

آسیبپذیری از طریق IOCTL فعال میشه به این معنی که روش ارتباط با درایور، خیلی شبیه به حملات BYOVD هستش.

الگوریتم اصلی اکسپلویت، تغییر ساختار PRIMARY_TOKEN پروسس اجرا شده، توسط کاربر هستش که توسط درایور قابل اجراست.

آسیبپذیری CVE-2024-4577 (PHP CGI) :

CVE-2024-4577 ناشی از دور زدن اعتبارسنجی پارامترهای ارسال شده به برنامه وب هستش. در اصل، آسیبپذیری به این دلیل وجود داره که PHP در حالت CGI ممکنِ تمام کاراکترهای خطرناک برای صفحات رو در برخی زبانها، بطور کامل اعتبارسنجی نکنه. مجرمان سایبری میتونن از این ویژگی برای انجام یک حمله OS command injection استفاده کنن.

آسیبپذیری در زبانهای زیر تایید شده:

Traditional Chinese (code page 950)

Simplified Chinese (code page 936)

Japanese (code page 932)

نکته ای که وجود داره اینه که حالت CGI، امروزه خیلی محبوب نیست اما میشه در محصولاتی مانند XAMPP مشاهده کرد.

اکسپلویت این آسیبپذیری به این دلیل امکانپذیر هستش که برای دور زدن پارامتر فیلتر شده، کافی هستش یک خط تیره معمولی رو با معادل Unicode “–” (soft hyphen) در سیستمهای نوشتاری مبتنی بر حروف چینی جایگزین کرد. در نتیجه، کوئری با دادههایی که میتونه دستورات اضافی رو اجرا کنه، پر میشه.

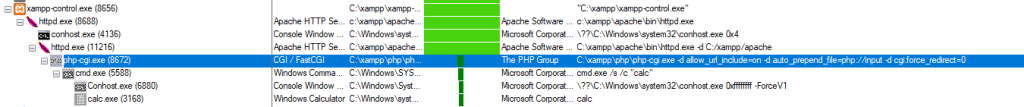

شکل زیر نشون دهنده سه تا پروسس مورد استفاده در این اکسپلویت هستش.

نکات و توصیه ها:

از نظر کیفیت و کمیت، شاهد رشد آسیبپذیری ها و اکسپلویتشون هستیم. بازیگران تهدید راههایی برای بازگردان آسیبپذیری های اصلاح شده پیدا میکنن، از جمله استفاده از حملات BYOVD .

برای ایمن موندن، باید به سرعت به تهدیدات در حال تغییر واکنش نشون بدید، همچنین:

- زیرساخت خودتون رو با توجه ویژه به محیط، بطور کامل درک و مونیتور کنید. آشنایی با زیرساختتون برای حفظ امنیتتون حیاتی هستش.

- از مدیریت وصله مؤثر برای تشخیص و رفع سریع آسیبپذیریهای زیرساخت، از جمله درایورهای آسیبپذیر که توسط مهاجمان به شبکه شما وارد شدن، استفاده کنید.

- از راهکارهای امنیت جامعی استفاده کنید که از:

- ایستگاههای کاری محافظت میکنن

- تشخیص و پیشگیری زودهنگام از حملات با هر درجه پیچیدگی رو انجام میدن.

- دادههای زنده حملات سایبری رو از سراسر جهان جمع آوری میکنن

- مهارتهای سواد دیجیتال پایه رو برای کارمندان ارائه میدن.