پلیس ملی هلند در عملیاتی بنام Operation Magnus، زیر ساخت شبکه بدافزارهای Redline و Meta رو توقیف و به مجرمان سایبری هشداری صادر کرده مبنی بر اینکه داده هاشون دست اوناست.

این عملیات 28 اکتبر انجام شده و علاوه بر پلیس ملی هلند، FBI و NCIS ، وزارت دادگستری آمریکا، Eurojust ، NCA و نیروهای پلیس پرتغال و بلژیک مشارکت داشتن.

بدافزارهای Redline و Meta جزء infostealerها هستن، این بدافزارها اطلاعات ذخیره شده در مرورگر کاربران از جمله اعتبارنامه ها، کوکی های احراز هویت، تاریخچه وبگردی، اسناد حساس، کلیدهای SSH و کیف پولهای ارزهای دیجیتال میدزدن.

این داده های سرقت شده، یا به بازیگران تهدید دیگه فروخته میشن، یا از اونا برای حملات باج افزاری، سرقت داده ها و … استفاده میشه.

بدافزار Redline یکی از معروفترین بدافزارهای سارق اطلاعات هستش که در سال 2020 راه اندازی شد. Meta هم که با MetaStealer شناخته میشه، پروژه ی بدافزار سارق اطلاعات جدید برای ویندوز هستش که در سال 2022 و بعنوان نسخه ی بهبود یافته ی Redline معرفی شد. این بدافزار Meta با بدافزار MetaStealer که مک رو هدف قرار میده، متفاوت هستش.

کمپین بدافزارهای سارق اطلاعات به شدت رشد کرده و بازیگران تهدید قربانی ها رو از طریق آسیب پذیری های زیرودی، VPNهای جعلی، رفع جعلی مشکلات در گیتهاب و حتی پاسخهای جعلی در StackOverflow هدف قرار میدن.

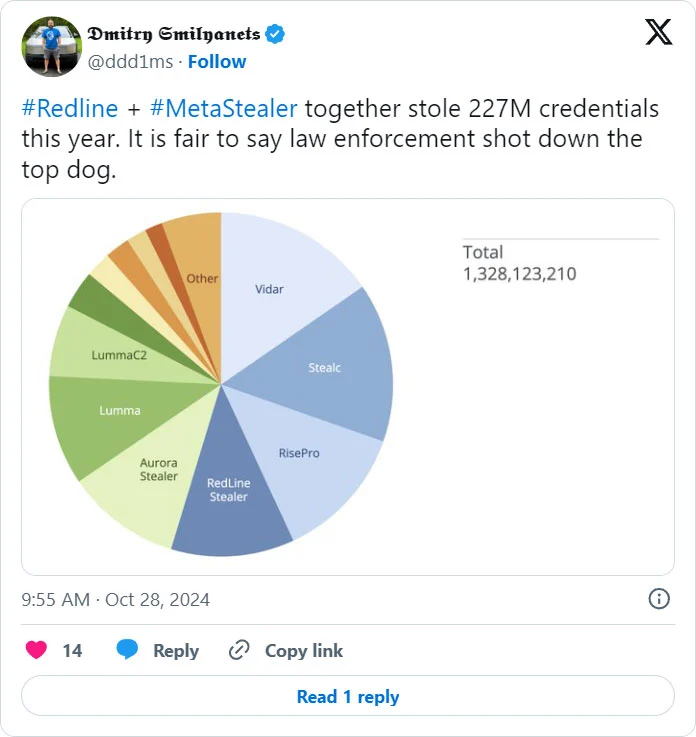

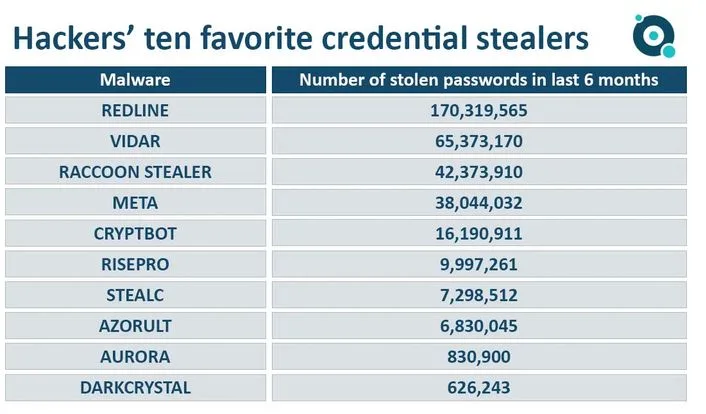

Dmitry Emilyanets از Recorded Future اعلام کرده که این دو بدافزار در مجموع در سال 2024، 227 میلیون اعتبارنامه (جفت ایمیل و پسورد منحصر به فرد) رو دزدیدن.

همچنین Specops و KrakenLabs اعلام کردن که بازیگران تهدید بیش از 170 میلیون پسورد رو تنها در شش ماه دزدیدن.

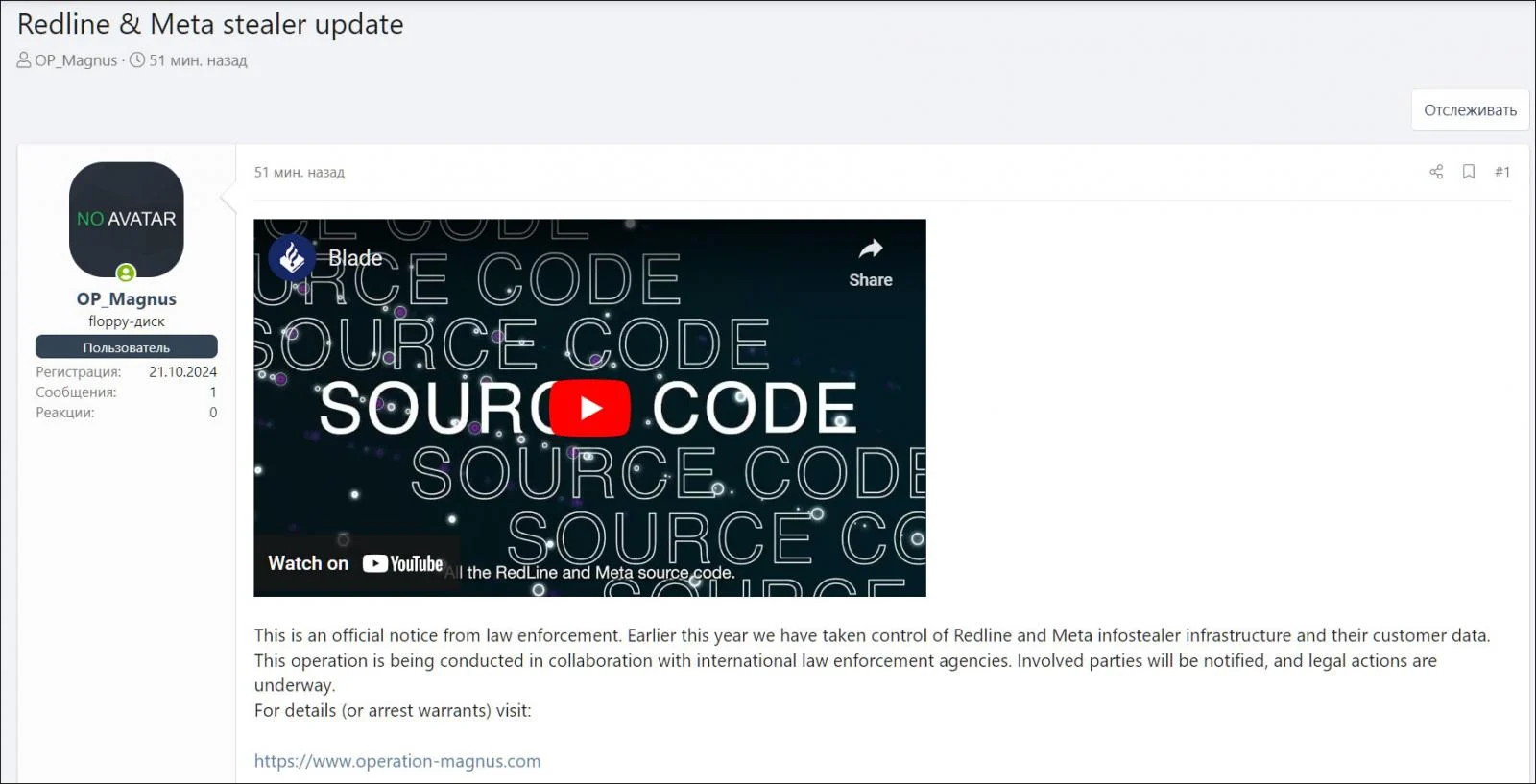

مجریان قانون با انتشار ویدیویی بنام Final Update به کاربران Redline و Meta هشدار دادن که داده هاشون از جمله اعتبارنامه ی اکانت، IP ، تاریخچه فعالیتشون، جزییات ثبت نام و … رو دارن.

این داده ها نشون میدن که مجریان قانون اطلاعاتی در خصوص استفاده کنندگان این دو بدافزار دارن و بنابراین احتمالا در آینده میتونن اونارو ردیابی و دستگیر کنن.

علاوه بر این، مجریان قانون اعلام کردن که به سورس کد هر دو بدافزار از جمله سرور لایسنس ها، سرویس REST-API، پنل ها، باینری بدافزار، باتهای تلگرامی دسترسی پیدا کردن.

با توجه به ویدیوی منتشر شده، هر دو این بدافزارها زیر ساخت مشترکی داشتن و احتمالا سازندگان و اپراتورهای یکسانی هم دارن.

طی این عملیات 3 سرور در هلند رو مختل و دو دامنه مرتبط با C2 این دو بدافزار رو توقیف کردن.

مجریان قانون بعد از دریافت نکاتی از ESET، تونستن به بخش اصلی زیرساخت بدافزارها دسترسی پیدا کنن و بعدش به یک شبکه گسترده از 1200 سرور در کشورهای مختلف که با این سرورهای هلند در ارتباط بودن، رسیدن.

دو نفر در بلژیک دستگیر شدن که البته یکیشون آزاد شده و یکی هم مشتری این بدافزار بوده.

اکانتهای تلگرامی که این دو بدافزار رو تبلیغ میکردن مسدود شدن، بنابراین کانالها هم از بین رفتن.

محقق بدافزار، g0njxa گفته که هر دو این بدافزار، از طریق باتهای تلگرامی فروخته میشدن که البته حذف شدن.

همونطور که بالا اشاره شد، پلیس هلند هشداری به مجرمان سایبری ارسال کرده. این کار رو قبلا هم انجام دادن، مثلا در عملیات مربوط به بات نت Emotet و فروم RaidForums. برای این کار ویدیو منتشر کردن، یسری اکانت در فرومهای هکری ایجاد و پست منتشر کردن و در نهایت برای تعدادیشون ایمیل ارسال کردن.

وزارت دادگستری آمریکا، امروز اتهاماتی علیه یک تبعه روسی بنام Maxim Rudometov صادر کرده. ایشون مظنون هستن که بدافزار Redline رو توسعه و مدیریت میکردن.

در بیانیه وزارت دادگستری اومده که ایشون بصورت منظم به زیر ساخت RedLine دسترسی داشتن و اونو مدیریت میکردن و با حساب ارزهای دیجیتالی که دریافت و پولشویی کردن، مرتبط هستن.

Rudometov با اتهامات زیر روبرو هستش:

- کلاهبرداری با استفاده از دسترسی به دستگاه، حداکثر 10 سال

- نفوذ به رایانه، حداکثر 5 سال

- پولشویی، حداکثر 20 سال

اگه همه ی جرمهاش تایید بشه، حداکثر 35 سال زندان داره. مشخص نیست که ایشون دستگیر شده یا نه.

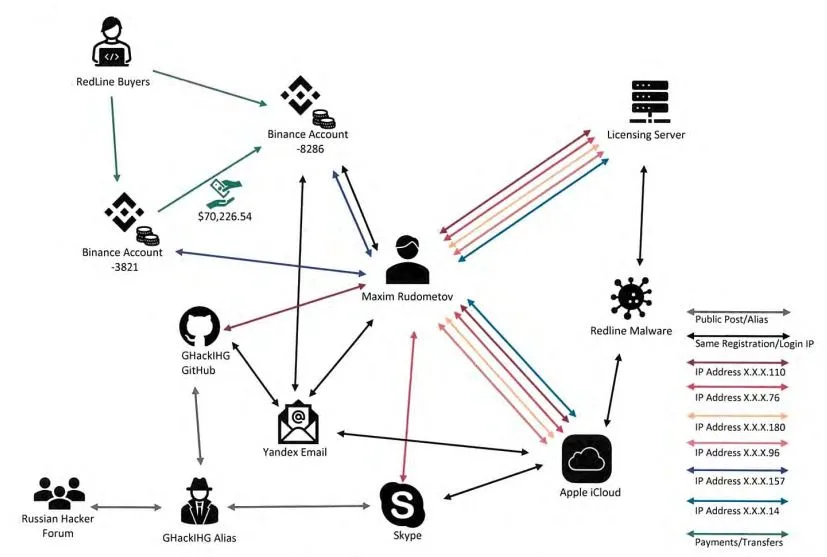

شکل زیر ارتباطات و نحوه ی رسیدن مجریان قانون به ایشون رو نمایش میده.

بطور خلاصه :

مجریان قانون به یک پست بلاگ رسیدن که در اون اشاره شده بود که بدافزار Redline توسط 2 نفر با اسم مستعار Dendimirror و Alinchok توسعه داده شده. مجریان قانون Dendimirror بررسی کردن و متوجه شدن که در سال 2017 در یک فروم هکری روسی با یک بدافزار دیگه بنام MysteryStealer ارتباط داره. از همین نام کاربری به یک ایمیل در Yandex رسیدن. از این ایمیل به اکانتهایی مانند GHackiHG و bloodzz.fenix در فرومهای مختلف رسیدن. مثلا در فروم روسی YouHack، با اکانت GHackiHG، اکانتهای پی پال می فروخت. تاپیکهایی که در فرومهای مختلف با اکانتهای GHackiHG و Dendimirror ساخته شده، مشابه بوده و این نشون دهنده ارتباط این دو هستش. از این فرومها به اکانت Skype و ایمیل و یک آدرس Yandex رسیدن. از اینها هم به یک اکانت VK برای فردی بنام Maxim Rudometov رسیدن.

همچنین با این ایمیل از سرویس های گوگل و اپل هم استفاده شده.

در کیفرخواستی که توسط وزارت دادگستری منتشر شده، 2 تا چیز جالب بوده:

- یکی همین نمودار بالا. اینکه اگه فردی که معرفی شده، واقعا توسعه دهنده این بدافزار باشه، از لحاظ OPSEC فاجعه بوده. مثلا در کیفرخواست این موارد اومده که نشون میده ایشون کار رو با امور شخصی ترکیب کرده:

- ساعت 21:12 در 16 مه 2021، یک کاربر با نام Heijs و یک آدرس IP مشخص، یک بیلد Redline رو از سرور لایسنس درخواست کرده. تقریبا 9 دقیقه بعد همین IP در اکانت iCloud استفاده شده که متعلق به Rudometov بوده.

- فردی با یک IP مشخص، 25 بار در 12 جولای 2021، به سرور لایسنس لاگین کرده. همین IP، تقریبا 701 بار با یک اکانت iCloud متعلق به Rudometov تعامل داشته.

- فردی با یک آدرس IP مشخص، در 2 مه 2021 یک بیلد Redline رو از سرور لاینس درخواست کرده. یک ساعت قبل، از همین IP برای یک بازی موبایل با لاگین شدن به iCloud متعلق به Rudometov استفاده شده. براساس اطلاعات ثبت شده توسط Yug-Link Ltd، آدرس IP متعلق به یک ارائه دهنده اینترنت در شهر Krasnodar روسیه هستش. چندین عکس در اکانت iCloud متعلق به Rudometov وجود داره که متادیتاهاشون نشون میده که در شهر Krasnodar، بعد از 4 روز از گرفتن این IP ، گرفته شدن.

- یک اکانت Binance پیدا کردن که با ایمیل Yandex ثبت نام شده و همچنین معمولا از IPای برای لاگین استفاده شده که در سرورهای لایسنس و iCloud متعلق به Rudometov استفاده شده.

- مورد بعدی، یک اسکرین شاتی از بدافزار در این کیفرخواست منتشر شده، که احتمال میدن، مجریان قانون این نسخه رو خریداری کردن. بنابراین اگه مشخص بشه، این لایسنس توسط کی خریداری شده، اطلاعاتی از خود مجریان احتمالا میاد بیرون

کمپانی ESET که بعنوان مشاور فنی در این عملیات حضور داره، یک اسکنر انلاین منتشر کرده که میتونید با استفاده از اون، متوجه بشید آلوده به این بدافزار شدید یا نه.

در صورتیکه نتیجه اسکن مثبت بود، نیاز هستش تا همه ی پسوردهاتون رو عوض کنید، همچنین فعالیت مالیتون رو هم بررسی کنید.

منابع: