مایکروسافت Patch Tuesday خودش رو برای آگوست 2025 منتشر کرده و در اون به اصلاح 108 آسیب پذیری در محصولات مختلفش پرداخته.

با توجه به اینکه مایکروسافت آسیب پذیری هایی که قبل از اصلاح، بصورت عمومی منتشر بشن یا در حملاتی مورد اکسپلویت قرار بگیرن رو بعنوان زیرودی (0day) دسته بندی میکنه، بروزرسانی این ماه، یک آسیب پذیری زیرودی داره.

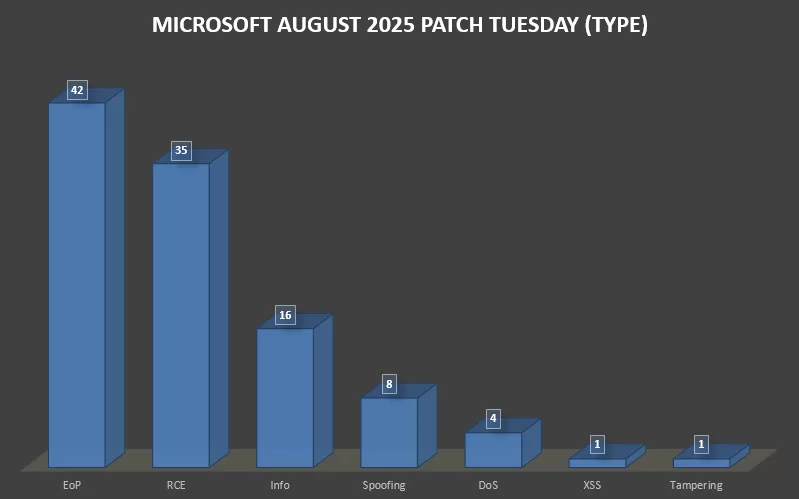

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش امتیاز(EOP): 42

- اجرای کد (RCE): 35

- افشای اطلاعات (INFO): 16

- منع سرویس (DOS): 4

- جعل (Spoofing): 8

- آسیب پذیری XSS: یک

- دستکاری (Tampering): 1

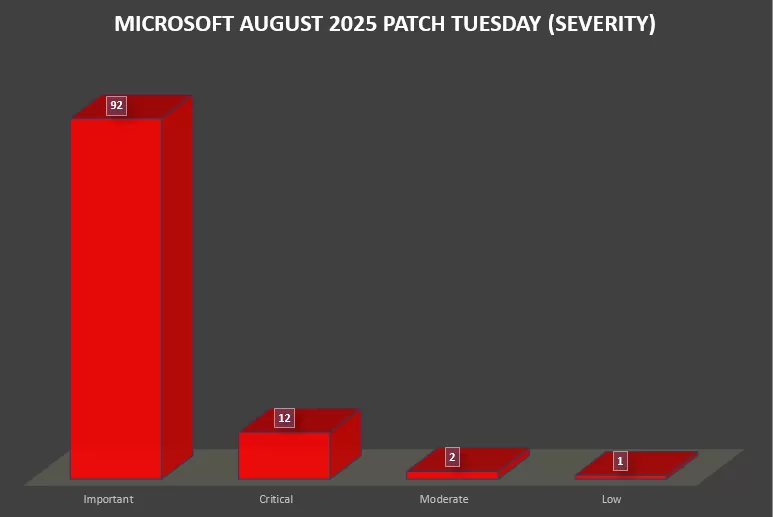

شدت آسیب پذیری های اصلاح شده، در این ماه هم بصورت زیر هستش:

- شدت بحرانی : 12 مورد

- شدت نسبتا بالا: 2 مورد

- شدت مهم: 92 مورد

- شدت پایین: 1 مورد

بروزرسانی [14 شهریور]: مایکروسافت اعلام کرده که بروزرسانی آگوست 2025، منجر به درخواستهای غیرمنتظرهی UAC و مشکلات در نصب برنامه ها برای کاربران غیرادمین در تمامی نسخه های پشتیبانی شده ویندوز شده. مثلا موقع نصب و اجرای Office Professional Plus 2010 توسط کاربر غیرادمین با Error 1730 مواجه میشن.

علت این مشکل اصلاح آسیب پذیری CVE-2025-50173 در Windows Installer هستش که امکان افزایش امتیاز به SYSTEM رو به مهاجم احراز هویت شده میده. مایکروسافت برای حل این باگ، تغییراتی در UAC ایجاد کرده تا در برخی سناریوها از کاربران اعتبارنامه ادمین درخواست بشه و اینجوری جلوی سوء استفاده های احتمالی رو بگیره. این سناریوها شامل مواردی مثل:

- اجرای دستورات تعمیر MSI مثل msiexec /fu

- نصب برنامه هایی که فقط برای کاربر فعلی پیکربندی میشن

- اجرای Windows Installer در طول Active Setup

این تغییر باعث شده کاربران عادی (غیر ادمین) نتونن برخی بسته ها رو که به پیکربندی کاربر وابسته هستن رو از طریق Configuration Manager (ConfigMgr) نصب کنن، همچنین در اجرای Secure Desktop و برخی نرمافزارهای Autodesk مثل AutoCAD، Civil 3D و Inventor CAM هم دچار مشکل بشن.

محصولات تحت تأثیر:

- Client: Windows 11, version 24H2; Windows 11, version 23H2; Windows 11, version 22H2; Windows 10, version 22H2; Windows 10, version 21H2; Windows 10, version 1809; Windows 10 Enterprise LTSC 2019; Windows 10 Enterprise LTSC 2016; Windows 10, version 1607; Windows 10 Enterprise 2015 LTSB

- Server: Windows Server 2025; Windows Server 2022; Windows Server, version 1809; Windows Server 2019; Windows Server 2016; Windows Server 2012 R2; Windows Server 2012

مایکروسافت اعلام کرده در حال کار روی رفع این باگ هستش که به ادمینها اجازه میده اپلیکیشنهای خاص رو طوری پیکربندی کنن که بدون نیاز به UAC بتونن عملیات تعمیر MSI رو انجام بدن. این اصلاحیه در بروزرسانیهای بعدی ویندوز ارائه خواهد شد.

راهکار موقت:

اجرای برنامه های مبتنی بر Windows Installer با Run as Administrator

کاربرانی که دسترسی ادمین ندارن، میتونن از ادمین شبکه بخوان با استفاده از Group Policy ویژه (Known Issue Rollback – KIR) مشکل رو حل کنن. این روش برای نسخه های زیر در دسترس هستش:

- Windows 11 (22H2, 23H2, 24H2)

- Windows Server 2025

- Windows Server 2022

- Windows 10 (21H2, 22H2)

مایکروسافت همچنین تأیید کرده که آپدیت آگوست ۲۰۲۵ یک باگ دیگه هم ایجاد کرده که باعث کندی و لگ شدید در نرمافزارهای استریمینگ NDI در ویندوز 10 و 11 میشه.

با این حال، مایکروسافت هفته گذشته اعلام کرد که هیچ ارتباطی بین آپدیت KB5063878 آگوست ۲۰۲۵ و گزارشهای خرابی داده در SSDها و HDDها پیدا نکرده.

در ادامه طبق روال همیشگی، نگاهی به آسیب پذیریهای زیرودی و بحرانی انداختیم.

آسیب پذیری های عمومی شده (0DAY):

آسیب پذیری CVE-2025-53779:

آسیب پذیری از نوع Relative Path Traversal و در Windows Kerberos هستش. امتیاز 7.2 و شدت نسبتا بالا داره و امکان افزایش امتیاز به Domain Administrator رو به مهاجم میده. برای اکسپلویت، مهاجم نیاز به دسترسی به برخی از ویژگی های dMSA داره.

dMSA مخفف Distributed Managed Service Account هستش. مایکروسافت این نوع اکانت رو معرفی کرد تا برای سرویسها و اپلیکیشنها، مدیریت پسورد و احراز هویت بصورت خودکار انجام بشه. ویژگیهاش:

- پسوردها رو خود دامین کنترلر بصورت دورهای عوض میکنه.

- میتونه روی چند سرور مختلف بصورت همزمان استفاده بشه.

- مخصوصاً برای سرویسهایی که روی Farm یا Cluster اجرا میشن عالیه (مثل IIS farm یا SQL cluster).

برای اکسپلویت، مهاجم باید این دو ویژگی رو داشته باشه:

- msds-groupMSAMembership: مشخص میکنه چه سیستمها یا کامپیوترهایی مجاز هستن از dMSA استفاده کنن. اگه مهاجم بتونه این ویژگی رو تغییر بده، میتونه سیستم خودش رو هم اضافه کنه و از اون dMSA استفاده کنه.

- msds-ManagedAccountPrecededByLink: مشخص میکنه dMSA به نمایندگی از چه کاربری یا چه اکانتی میتونه عمل کنه. در Kerberos یک قابلیت هست به اسم constrained delegation، که به سرویس اجازه میده بجای یک کاربر، به سرویس دیگه ای متصل بشه. این ویژگی لیست اکانتهایی رو نگه میداره که dMSA میتونه به جای اونا کار کنه. اگه مهاجم دسترسی نوشتن به این ویژگی داشته باشه، میتونه یک کاربر Domain Admin رو اضافه کنه، و بعد از طریق dMSA به تمام منابع شبکه با دسترسی ادمین برسه.

محصولات تحت تاثیر:

Windows Server 2025

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2025-50176:

آسیب پذیری از نوع Type Confusion و Heap-based Buffer Overflow و در DirectX Graphics Kernel هستش. امتیاز 7.8 و شدت بحرانی داره و امکان RCE رو به مهاجم احراز هویت شده، میده. در حقیقت آسیب پذیری Arbitrary Code Execution (ACE) هستش، یعنی حمله بصورت محلی انجام میگیره، یعنی مهاجم یا قربانی باید اکسپلویت رو بصورت محلی اجرا کنن.

محصولات تحت تاثیر:

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows Server 2025

Windows 11 Version 22H2

Windows Server 2022

Windows 11 Version 24H2

آسیب پذیری CVE-2025-53766:

آسیب پذیری از نوع Heap-based Buffer Overflow و در +GDI هستش. امتیاز 9.8 و شدت بحرانی داره و امکان RCE رو به مهاجم میده.

+GDI یک کامپوننت گرافیکی ویندوز هستش که بسیاری از برنامه ها، مثل مرورگر، آفیس، سرویسهای وب، و حتی بخشهایی از خود ویندوز، برای پردازش تصاویر و گرافیک ازش استفاده میکنن.

مهاجم برای اکسپلویت، یک فایل metafile مخرب، مثل wmf. یا emf.، میسازه و اونو داخل یک سند، مثلاً Word یا PDF، جاسازی میکنه یا در یک سایت قرار میده. اگه کاربر این سند رو باز کنه یا به صفحه آلوده بره، کد مخرب روی سیستمش اجرا میشه. همچنین مهاجم فایل حاوی متافایل مخرب رو در یک سرویس وب آپلود میکنه، مثلاً یک سایت اشتراک فایل، اگه اون سرویس در بکاند از +GDI برای پردازش استفاده کنه، اجرای کد یا افشای اطلاعات رخ میده. این مسیر حتی نیاز به تعامل کاربر هم نداره.

بدترین سناریو اینه که، مهاجم فایل آلوده رو از طریق یک شبکه تبلیغاتی (Ad Network) منتشر کنه. این تبلیغ آلوده روی سایتهای بزرگ نمایش داده میشن و اگه مرورگر یا سرویس پردازش تصویر قربانی از +GDI استفاده کنه، حمله بصورت گسترده انجام میشه.

Preview Pane جزء بردار حمله نیست.

محصولات تحت تاثیر:

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Microsoft Office for Android

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Microsoft Office for Universal

آسیب پذیری CVE-2025-50177:

آسیب پذیری از نوع Use After Free و Race Condition و در Microsoft Message Queuing (MSMQ) هستش. امتیاز 8.1 و شدت بحرانی داره و امکان RCE رو به مهاجم میده. برای اکسپلویت، مهاجم باید بسته های MSMQ رو به سرعت و از طریق HTTP به سرور MSMQ ارسال کنه. این میتونه منجر به RCE در سمت سرور بشه. همچنین برای اکسپلویت مهاجم باید در یک Race Condition برنده بشه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-53731:

آسیب پذیری از نوع Use After Free و در Microsoft Office هستش. امتیاز 8.4 و شدت بحرانی داره و امکان RCE رو میده. آسیب پذیری بصورت محلی قابل اکسپلویت هستش، یعنی از نوع ACE هستش. Preview Pane جزء بردار حمله هستش.

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC for Mac 2024

Microsoft Office LTSC 2024

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2025-53740:

آسیب پذیری از نوع Use After Free و در Microsoft Office هستش. امتیاز 8.4 و شدت بحرانی داره و امکان RCE رو میده. آسیب پذیری بصورت محلی قابل اکسپلویت هستش، یعنی از نوع ACE هستش. Preview Pane جزء بردار حمله هستش.

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC for Mac 2024

Microsoft Office LTSC 2024

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2025-53733:

آسیب پذیری از نوع Incorrect Conversion between Numeric Types و در Microsoft Word هستش. امتیاز 8.4 و شدت بحرانی داره و امکان RCE رو به مهاجم میده. آسیب پذیری بصورت محلی قابل اکسپلویت هستش، یعنی از نوع ACE هستش. Preview Pane جزء بردار حمله هستش.

محصولات تحت تاثیر:

Microsoft Office 2019

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Word 2016

Microsoft Office LTSC for Mac 2024

Microsoft Office LTSC 2024

Microsoft Office LTSC 2021

آسیب پذیری CVE-2025-53784:

آسیب پذیری از نوع Use After Free و در Microsoft Word هستش. امتیاز 8.4 و شدت بحرانی داره و امکان RCE رو به مهاجم میده. آسیب پذیری بصورت محلی قابل اکسپلویت هستش، یعنی از نوع ACE هستش. Preview Pane جزء بردار حمله هستش.

محصولات تحت تاثیر:

Microsoft 365 Apps for Enterprise

Microsoft Office LTSC for Mac 2024

Microsoft Office LTSC 2024

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

آسیب پذیری CVE-2025-53781:

آسیب پذیری از نوع Exposure of Sensitive Information to an Unauthorized Actor و در Azure Virtual Machines هستش. امتیاز 7.7 و شدت مهم داره و امکان افشای اطلاعات رو به مهاجم میده. این آسیب پذیری قبلا توسط مایکروسافت اصلاح شده و نیز به کار خاصی نیست و صرفا برای شفاف سازی منتشر کردن.

محصولات تحت تاثیر:

DCasv5-series Azure VM

DCesv6-series Azure VM

Ecesv6-series Azure VM

NCCadsH100v5-series Azure VM

ECedsv5-series Azure VM

ECesv5-series Azure VM

DCedsv5-series Azure VM

DCesv5-series – Azure VM

ECadsv5-series Azure VM

ECasv5-series Azure VM

DCadsv5-series Azure VM

آسیب پذیری CVE-2025-49707:

آسیب پذیری از نوع Improper Access Control و در Azure Virtual Machines هستش. امتیاز 7.9 و شدت بحرانی داره و امکان جعل رو به مهاجم میده. این آسیب پذیری قبلا توسط مایکروسافت اصلاح شده و نیز به کار خاصی نیست و صرفا برای شفاف سازی منتشر کردن.

محصولات تحت تاثیر:

Ecesv6-series Azure VM

DCesv6-series Azure VM

NCCadsH100v5-series Azure VM

ECedsv5-series Azure VM

ECesv5-series Azure VM

DCedsv5-series Azure VM

DCesv5-series – Azure VM

ECadsv5-series Azure VM

ECasv5-series Azure VM

DCadsv5-series Azure VM

DCasv5-series Azure VM

آسیب پذیری CVE-2025-48807:

آسیب پذیری از نوع Improper Restriction of Communication Channel to Intended Endpoints و در Windows Hyper-V هستش. امتیاز 7.5 و شدت بحرانی داره.

آسیب پذیری به مکانیزم Nested Virtualization مربوط میشه. Nested Virtualization یعنی شما داخل یک VM، دوباره Hyper-V فعال کنید و یک VM دیگه بسازید (یک VM داخل VM دیگر).

برای اکسپلویت نیاز به برنده شدن در Race Condition هستش. Race Condition زمانی رخ میده که مدیر سیستم مستقیماً روی Host (نه Guest و نه Nested Guest) شروع به مدیریت و پیکربندی کنه. مهاجم باید زمان بندی درخواست مخربش رو دقیقاً با لحظه انجام عملیات مدیر هماهنگ کنه.

اکسپلویت بصورت محلی، یعنی ACE قابل انجام هستش.

محصولات تحت تاثیر:

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 10 Version 1607

Windows Server 2025

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows Server 2016

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-53778:

آسیب پذیری از نوع Improper Authentication و در Windows NTLM هستش. امتیاز 8.8 و شدت بحرانی داره و امکان افزایش امتیاز به SYSTEM رو به مهاجم میده.

محصولات تحت تاثیز:

Windows 11 Version 23H2

Windows Server 2025

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

آسیب پذیری CVE-2025-53793:

آسیب پذیری از نوع Improper Authentication و Path Traversal و در Azure Stack Hub هستش و امکان افشای اطلاعات رو میده. مهاجم میتونه پیکربندی داخلی سیستم رو بدست بیاره. کاربران باید همه دستورالعملهای بروزرسانی رو بصورت کامل اعمال کنن و به نسخه ی 1.2501.1.47 بروزرسانی کنن.

محصولات تحت تاثیر:

Azure Stack Hub 2501

Azure Stack Hub 2406

Azure Stack Hub 2408

لیست همه ی آسیب پذیری های آگوست 2025 (مرداد 1404) مایکروسافت:

منابع: