مایکروسافت گزارشی با عنوان Microsoft Digital Defense Report منتشر میکنه که بصورت دورهای وضعیت تهدیدات سایبری، روندها و تحلیلهای مربوط به حملات، تهدیدگران، فناوریها و راهکارهای امنیتی رو به تصویر میکشه.

گزارش سال 2025 در 85 صفحه ارائه شده، اما مایکروسافت، چکیده ای از کل گزارش رو برای مدیران، تصمیم گیران، یا کسانی که وقت ندارن تمام جزئیات فنی و دادهها رو بخونن، منتشر کرده. در این پست این نسخه ی خلاصه رو بررسی کردیم، همچنین با توجه به اینکه در گزارش کلی، بخشی رو برای ایران در نظر گرفتن، این بخش رو هم ارائه کردیم.

سرعت تغییر در چشم انداز تهدیدات، مایکروسافت رو واداشته تا در خصوص دفاع های سنتی خودش بازاندیشی کنه. رشد و گسترش استفاده از هوش مصنوعی (AI) توسط مدافعان و همچنین مهاجمان، به هر دو طرف سود رسونده.

حضور AI در حوزه ی امنیت سایبری، در حال حاضر چالشهای تازهای برای سازمانهای امنیتی ایجاد کرده، چون اونا به سرعت در تلاش هستن تا سیستمهاشون رو تطبیق بدن، تهدیدات جدید رو درک کنن و نیروهای انسانی خودشون رو با دانش تازه تجهیز کنن تا بتونن همپای این تغییرات پیش برن.

تهدیدات سایبری همچنین نقشی روزافزون و تعیین کننده در درگیریهای ژئوپلیتیکی و فعالیتهای مجرمانه پیدا کردن و این موضوع، دامنه ی مسئولیت مدافعان رو از نظر وسعت و عمق افزایش داده.

هوش مصنوعی نقشی حیاتی در کمک به متخصصان امنیتی برای واکنش مؤثر به این چشمانداز در حال گسترش ایفا خواهد کرد. اما صنعت امنیت باید با احتیاط وارد این پارادایم جدید بشه. در دنیای مبتنی بر AI که سرعت تصمیم گیری و اقدام، بسیار بیشتر هستش، تأثیر هر عمل، از سوی سازمانهای امنیتی، بازیگران تهدید یا دولتها، میتونه پیامدهای جانبی بزرگتری داشته باشه. بنابراین، ضروری هستش که مدافعان هنگام پیاده سازی کنترلهای امنیتی جدید، اشتراک گذاری تحقیقات، رفع آسیبپذیریهای تازه و همکاری با سایرین، این اثرات زنجیرهای رو هم در نظر بگیرن.

دشمنان خواه دولتها، گروههای مجرمان سازمانیافته، یا مزدوران سایبری تجاری، اغلب با سوء استفاده از اعتمادی که پایه ی زندگی دیجیتال ماست، در حال استفاده از فناوریهای نوظهور هستن تا با حجم بیشتر و دقت بالاتر از همیشه، حمله کنن. همکاری بین المللی میان مدافعان، برای تعریف دفاع هماهنگ جدید و تعیین هنجارهای بین المللی تازه که پیامدهای مشخصی برای حملات سایبری علیه زیرساختهای حیاتی جهانی یا سرویسهای ضروری اعمال میکنه، حیاتی هستش.

برای رهبران حوزه امنیت، ضرورت کاملاً روشن هستش: امنیت سایبری باید یک اولویت اصلی باشه، بخشی جدایی ناپذیر از استراتژی سازمانی و موضوعی که باید بطور منظم در قالب مدیریت ریسک مورد بررسی قرار بگیره. همکاریهای جهانی میان شرکتها، صنایع و حتی رقبا باید شکل بگیره تا دفاعهای مشترک در برابر دشمنان واحد، هماهنگ و تقویت بشه. دفاع سنتی مبتنی بر محیط پیرامونی دیگه کافی نیست. تاب آوری باید درون سیستمها، زنجیره های تأمین، فرایندها و ساختارهای حکمرانی طراحی بشه. تهدیدات جدید با سرعت و تنوع بیشتری ظهور خواهند کرد، بنابراین آگاه و آماده بودن، حیاتی هستش.

آنچه در گزارش امسال جدید است:

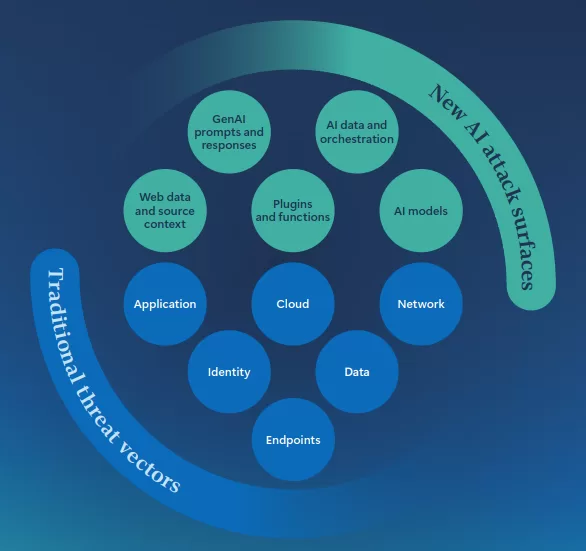

- هوش مصنوعی، هم بعنوان یک ضرورت دفاعی و هم بعنوان یک هدف: ما شاهد آن هستیم که مهاجمان از هوش مصنوعی مولد (Generative AI) برای طیف گستردهای از فعالیتها استفاده میکنن، از جمله گسترش حملات مهندسی اجتماعی، خودکارسازی حرکت جانبی (lateral movement)، کشف آسیب پذیریها و حتی دور زدن کنترلهای امنیتی در زمان اجرا. بدافزارهای خودگردان (Autonomous) و عاملهای مبتنی بر هوش مصنوعی اکنون قادرن، تاکتیکهای خودشون رو در لحظه تغییر بدن و همین باعث شده مدافعان مجبور بشن از تشخیصهای استاتیک (Static Detection) فراتر برن و به سمت دفاعهای پیش بینانه و مبتنی بر رفتار (Behavior-based, anticipatory defense) حرکت کنن. در عین حال، خود سیستمهای هوش مصنوعی هم به اهدافی باارزش بالا برای مهاجمان تبدیل شدن. بطوریکه مهاجمین با شدت بیشتری از روشهایی مانند Prompt Injection و آلودگی داده (Data Poisoning) برای حمله به مدلها و سامانه ها استفاده میکنن. حملاتی که میتونه منجر به اقدامات غیرمجاز، نشت داده، سرقت اطلاعات، یا آسیب به اعتبار سازمانی بشه.

- بردارهای متنوع برای دسترسی اولیه: در دنیای امروز، کمپینهای حمله، معمولا از زنجیره هایی چند مرحلهای استفاده میکنن که ترکیبی از تاکتیکهای مختلف مانند مهندسی اجتماعی و اکسپلویتهای فنی هستن. امسال شاهد گسترش تکنیکی به نام ClickFix بودیم. یک روش مهندسی اجتماعی که کاربر رو فریب میده تا خودش کد مخرب رو اجرا کنه، و از این طریق مکانیسمهای سنتی ضد فیشینگ رو دور میزنه. همچنین مشاهده کردیم که مهاجمین، چه مجرمان سایبری و چه بازیگران دولتی، از روشهای جدیدی مانند فیشینگ مبتنی بر Device Code برای دستیابی به دسترسی اولیه استفاده میکنن. در پروتکل OAuth 2.0 برای احراز هویت روشی بنام Device Code Flow وجود داره. هدف از این روش اینه که در دستگاههایی که مرورگر ندارن یا وارد کردن نام کاربری/پسورد سخته، مثلا تلوزیونهای هوشمند، احراز هویت ساده بشه. در این روش مثلا تلویزیون هوشمند، از کاربر میخواد تا وارد یک لینک بشه و یک کد که بهش Device Code میگن رو وارد کنه. کاربر از طریق مثلا موبایلش وارد این لینک میشه و کد رو میزنه و با این روش در تلویزیون احراز هویت میکنه. در حمله ی فیشینگ مبتنی بر Device Code، مهاجم میاد از طریق ایمیل یا پیامک، یک لینک معتبر و یک کد دستگاه معتبر به قربانی می فرسته. با توجه به معتبر بودن لینک، قربانی اعتماد میکنه و وارد لینک میشه و کد رو میزنه. پس از وارد کردن Device Code، در واقع قربانی به مهاجم اجازه ی دسترسی به حساب خودش رو میده. مهاجم بلافاصله توکن OAuth رو دریافت میکنه و میتونه بدون نیاز به پسورد یا MFA وارد اکانت قربانی بشه. با توجه به اینکه سایت معتبر بوده و فرایند بصورت دستی توسط قربانی انجام میگیره، خیلی از راهکاری امنیتی و ضد فیشینگ قادر به تشخیصش نیستن. این نوع فیشینگ، تهدید قابل توجهی برای سازمانها در تمام بخشهای جهان محسوب میشه. مایکروسافت مشاهده کرده که بازیگران دولتی از روسیه، ایران و چین و همچنین گروههای مجرمان سایبری مانند Octo Tempest از این تکنیک برای دسترسی به اهداف در بخش فناوری اطلاعات، سازمانهای مردم نهاد، سازمانهای دولتی و مشاغل خصوصی استفاده میکنن. 93٪ از رویدادهای فیشینگ مبتنی بر Device Code که مایکروسافت در دوازده ماه گذشته مشاهده کرده، در نیمه دوم سال رخ داده که نشان دهنده محبوبیت سریع این تکنیک هستش.

- تهدید فراگیر سارقان اطلاعات (Infostealers): بطور فزایندهای، مهاجمان دیگر به سیستمها “نفوذ” نمیکنن، بلکه “وارد” میشن. در اقتصاد جرایم سایبری امروز، دسترسی حیاتی هستش و ابزارهایی مانند Infostealer به مهاجمان امکان میدن تا اعتبارنامه ها و توکن ها رو جمعآوری کرده و در دارک وب بفروشن. کسانی که این دادههای سرقت شده رو میخرن، معمولاً ازشون برای اجرای باجافزار، استخراج داده (Data Exfiltration) یا باجگیری (Extortion) استفاده میکنن. بطور کلی، این بدین معناست که سازمانهایی که دچار آلودگی با Infostealer میشن، در معرض خطر بالای نقضهای امنیتی آینده قرار دارن.

- گسترش عملیات بازیگران دولتی (Nation-State Actors): اهداف ژئوپلیتیکی، همچنان محرک اصلی افزایش فعالیتهای سایبری تحت حمایت دولتهاست. در سال گذشته شاهد گسترش قابل توجه حملات به بخشهای ارتباطات، پژوهش و آموزش عالی بودیم. این گسترشها عمدتا در محدوده و حجم پیشبینی شده رخ دادن و تمرکز اصلیشون روی استفاده از جاسوسی سایبری (Cyber Espionage) برای تکمیل عملیات اطلاعاتی سنتی هستش. همچنین در ادامه روندی که نخستین بار در سال گذشته مشاهده شد، دولتها بطور فزایندهای از هوش مصنوعی برای توسعه عملیات سایبری و نفوذ خودشون استفاده میکنن تا این عملیات رو مقیاس پذیرتر، پیشرفتهتر و هدفمندتر کنن.

مایکروسافت خواسته این گزارش رو با نگاه عمل گرایانه بخونید. این گزارش صرفا بازتابی از چالشهای گذشته و آینده نیست، بلکه فراخوانی برای بسیج، آمادگی و مقابله است. نوآوری، تاب آوری و همکاری سه ستون اصلی آینده دیجیتال امن هستن. با پذیرش این اصول، میتونیم در بین عدم قطعیت حرکت کنیم و جهانی بسازیم که در آن فناوری، نه تنها توانمند ساز ماست، بلکه در برابر موج فزاینده تهدیدات محافظ ماست.

نقطه دید منحصر به فرد ما:

حضور جهانی ما که میلیاردها کاربر، میلیونها سازمان، و شبکهای گسترده از شرکا رو در بر میگیره، دیدگاهی بی نظیر از چشم انداز تهدیدات امنیت سایبری رو در اختیار ما قرار میده. هر روز، ما بیش از ۱۰۰ تریلیون سیگنال امنیتی رو از سراسر جهان پردازش میکنیم. این سیگنالها از طیف وسیعی از مشتریان، شرکا و پلتفرمهای ما میان. منشأ این دادهها از نقاط پایانی، سرویسهای ابری، سیستمهای هویت (identity systems)، و زیرساختهای ابری و لبهای هوشمند (intelligent cloud & edge) هستن، که دیدی عمیق از تهدیدات نوظهور، تکنیکهای حمله و رفتار مهاجمان رو در اختیار ما قرار میدن.

امروزه هوش مصنوعی نقشی دگرگون کننده در استراتژی دفاعی ما ایفا میکنه. AI به ما امکان میده: داده های عظیم رو تجزیه و ترکیب کنیم، تهدیدات جدید رو شناسایی کنیم و در عرض چند لحظه (نه چند ساعت) واکنش نشان بدیم. به این ترتیب، مدافعان قادر میشن حملات رو پیشبینی و مختل کنن و از افراد، سازمانها و زیرساختهای حیاتی محافظت نمایند.

با این حال، ما آگاهیم که هیچ سازمانی به تنهایی نمیتونه تمام چالشهای امنیتی رو ببینه یا حل کنه. بنابراین، با اشتراک گذاری یافته ها، تجربیات و بهترین شیوه ها در گزارش کامل، هدف ما تقویت تاب آوری جمعی سایبری و توانمندسازی مدافعان در سراسر جهان هستش. مایکروسافت همچنان متعهد به شفافیت، همکاری و نوآوریِ تا آینده ای امن تر برای جهان دیجیتال رقم بزنه.

در ادامه مایکروسافت یسری آمار در خصوص وسعت و عمق داده های امنیتش منتشر کرده:

| شاخص | مقدار |

| سیگنالهای پردازش شده در روز | 100 تریلیون |

| تعداد فایلهای بدافزار مسدود شده در روز | ۴٫۵ میلیون فایل جدید |

| تشخیصهای ریسک هویت در روز | ۳۸ میلیون مورد |

| تعداد شرکای امنیتی در اکوسیستم مایکروسافت | بیش از 15 هزار شریک |

| تعداد مهندسین امنیتی تمام وقت در سراسر جهان | 34 هزار نفر |

| تعداد ایمیلهای بررسی شده در روز | 5 میلیارد ایمیل |

بازیگران تهدید چگونه محیط ریسک سایبری رو شکل میدن؟

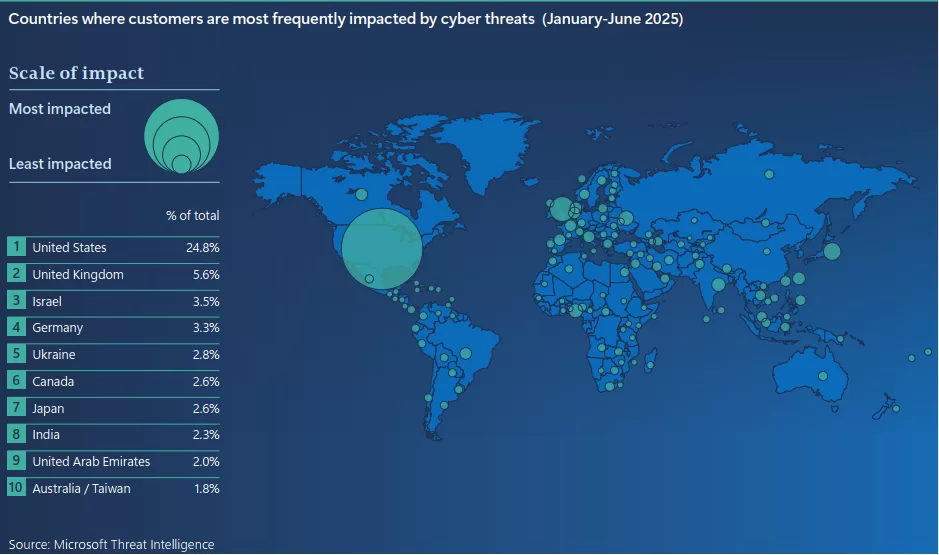

سال ۲۰۲۵ نقطه ی عطفی در دنیای تهدیدات سایبری محسوب میشه. حملات امروزی بیش از هر زمان دیگه ای با سرعت، مقیاس و پیچیدگی بالا تعریف میشن. در بررسی سال گذشته، ما همچنان شاهد بودیم که مهاجمان با سرعتی فزاینده در حال توسعه ی تکنیکهای جدید و نوآورانه هستن تا از سد مکانیزمهای دفاعی که سازمانها برای شناسایی و جلوگیری از اونا پیاده کردن، عبور کنن. با این حال، تهدیداتی که سازمانها هر روز با اون مواجه هستن، در اصل همچنان همان تهدیدات قدیمی هستند: حملات فرصت طلبانه (opportunistic attacks) توسط بازیگرانی که بدنبال نقصها و آسیبپذیریهای شناخته شده ی امنیتی میگردن. در حالیکه کاربران در سراسر جهان در معرض خطر قرار دارن، مشاهدات ما در شش ماه گذشته نشان میده که بیشترین تمرکز حملات بر کشورهای آمریکا، بریتانیا، اسرائیل و آلمان بوده.

مهاجمان سازمانها رو برای دستیابی به دادهها هدف قرار میدن:

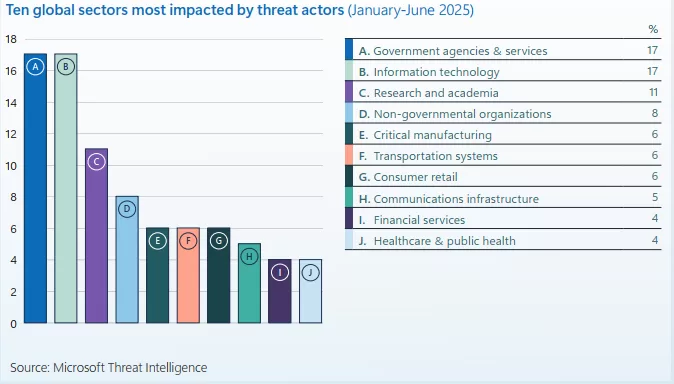

در سال جاری، همانند سال گذشته، سازمانهای دولتی، شرکتهای فناوری اطلاعات و بخشهای تحقیقاتی و دانشگاهی بیشترین آسیب رو از تهدیدات سایبری متحمل شدن. این نهادها معمولاً مسئول ارائه ی خدمات عمومی و حیاتی هستن و حجم عظیمی از دادههای حساس رو ذخیره میکنن. از جمله:

- اطلاعات شناسایی شخصی (PII – Personally Identifiable Information)

- توکن های احراز هویت و اعتبارسنجی (Authentication Tokens)

این دادهها میتونن در آینده برای اجرای حملات بعدی مورد سوء استفاده قرار بگیرن.

علاوه بر این، بسیاری از سازمانهای دولتی، غیردولتی (NGO)، و مؤسسات تحقیقاتی و دانشگاهی هنوز بر بستر سیستمهای قدیمی فعالیت میکنن، که اصلاح کردن (Patch) و ایمن سازی اونا دشواره، تیمهای IT کوچکی دارن و از توانمندی پایین در پاسخ به رخدادهای امنیتی (Incident Response) برخوردارن. همین موضوع باعث میشه که این سازمانها به اهدافی بسیار ارزشمند برای بازیگران دولتی و مجرمان سایبری با انگیزه مالی تبدیل بشن.

مایکروسافت گزارش داده که به دلیل تمایل مهاجمان به دسترسی به دادهها، جای تعجب نداره که در سال گذشته، تیم Microsoft Incident Response (DART) مشاهده کرده که در ۷۹٫۵٪ از رویدادهای بررسی شده، مهاجمان اقدام به جمعآوری داده کردن.

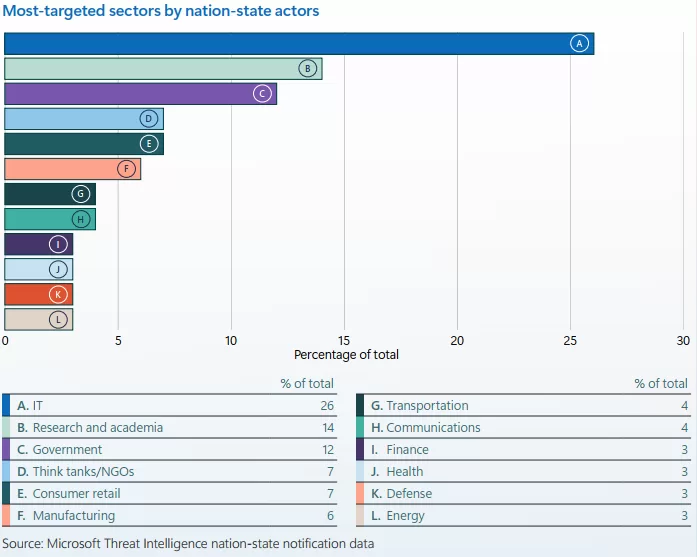

در شکل زیر، 10 بخش محبوب که بیشترین تاثیر رو از حملات سایبری دیدن رو مشاهده میکنید:

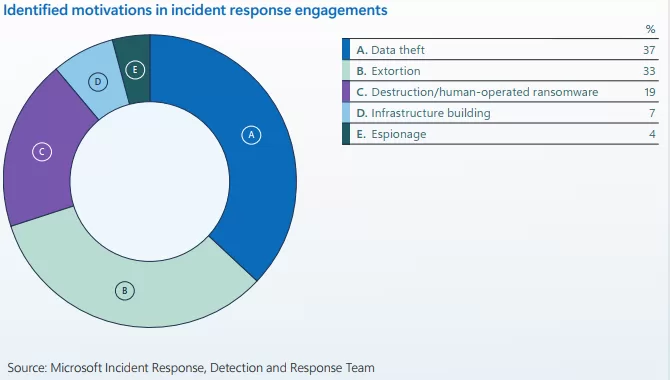

بیشتر حملات با انگیزه مالی انجام میشه:

اکثریت مطلق حملات سایبری توسط مجرمان سایبری انجام میشه، نه بازیگران تحت حمایت دولتها. بر اساس دادهها، ۳۳٪ از رخدادهای بررسی شده، مربوط به باجگیری یا اخاذی بودن. تنها ۴٪ انگیزهٔ جاسوسی داشتن. ۱۹٪ شامل فعالیتهای باجافزاری (Ransomware) یا تخریبی (Destructive Activity) بودن.

نکته ی قابل توجه اینه که ۷٪ از سازمانها، تحت تأثیر فعالیتهایی قرار گرفتن که با هدف ایجاد زیرساخت حمله، انجام شده بود. یعنی، مهاجم از داراییهای دیجیتال مدیریت نشده ی این سازمانها، سوء استفاده کردن تا از طریق اونا، حملات بعدی رو علیه اهداف دیگه ترتیب بدن.

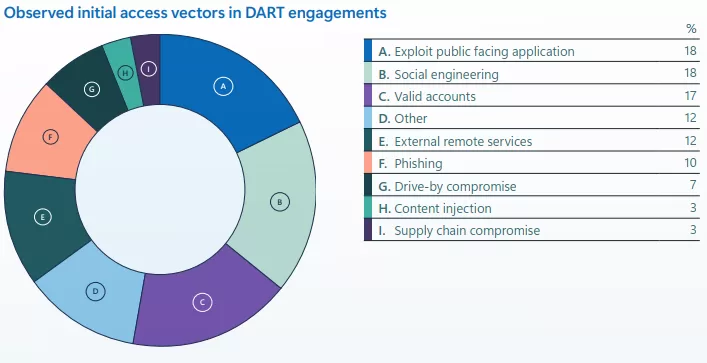

مهاجمان از مسیرهای متنوع، اما شناخته شده، برای دسترسی اولیه استفاده میکنن:

با اینکه تکنیکها، تاکتیکها و رویه های حمله (TTPs) با سرعت زیادی در حال تکامل هستن، طی سال گذشته، فارغ از صنعت هدف قرار گرفته یا انگیزه ی مهاجم، مهاجمین همچنان بر نقاط ضعف شناخته شده تمرکز کردن. تیم DART مایکروسافت گزارش داده:

- ۲۸٪ از نفوذها از طریق فیشینگ یا مهندسی اجتماعی شروع شدن.

- ۱۸٪ از طریق سایتها و داراییهای وب اصلاح نشده بودن.

- ۱۲٪ با استفاده از سرویسهای راه دور که در معرض دید بودن، انجام شدن.

بازیگران دولتی، عملیات خودشون رو گسترش دادن، اما همچنان تمرکزشون روی جاسوسی:

دولتها حجم و گستره ی جغرافیایی هدفگیری خودشون رو افزایش دادن، اما بیشتر فعالیتها همچنان بر استفاده از جاسوسی سایبری، برای تکمیل عملیات سنتی اطلاعاتی، متمرکز هستش.

شکل زیر بیشترین بخشهایی رو نشون میده که توسط بازیگران دولتی، مورد هدف قرار گرفتن.

شکل زیر، نمونه آماری مایکروسافت از سطح فعالیت سایبری منتسب به دولتها رو نشون میده:

تهدیدات نوظهور: قدم بعدی مهاجمان چیست؟

با اینکه انگیزه های مهاجمین در طول زمان تغییر نمیکنه، روشهایی که استفاده میکنن همواره در حال تحول هستش، چون اونا به دنبال رویکردهای جدید برای دسترسی، دور زدن مکانیسم های دفاعی و پایداری (Persistence) هستن. با توجه به پیشرفت سریع هوش مصنوعی، تمرکززدایی زیرساختهای بازیگران تهدید، و افزایش تواناییهای سایبری تجاری شده، مایکروسافت بر این باورِ که تهدیدات نوظهور زیر در سال آینده نقش فزایندهای ایفا خواهند کرد:

1. مهندسی اجتماعی و حملات تقویت شده توسط هوش مصنوعی:

ادغام هوش مصنوعی مولد (Generative AI) در عملیات مهاجمین، قدرت قانع کنندگی و مقیاس حملات مهندسی اجتماعی رو به شدت افزایش داده. با افزایش مقاومت سازمانها در برابر تهدیدات سنتی سایبری، مهاجمین بطور فزایندهای به مهندسی اجتماعی مجهز به AI، متوسل خواهند شد تا به دسترسی اولیه برسن.

مثلا، مهاجمین ممکنِ از بدافزار خودگردان استفاده کنن که قادر به حرکت جانبی، کشف آسیبپذیری و افزایش سطح دسترسی بدون نیاز به دخالت انسانی باشه. یا از عاملهای مبتنی بر AI استفاده کنن که توانایی سازگار شدن در زمان اجرا با محیطهای دفاعی، تغییر مسیر کانالهای C2 یا بازنویسی داینامیک پیلودها برای دور زدن سیستمهای EDR رو دارن. این سطح از خودکارسازی میتونه به مهاجمین امکان بده نفوذهای مقیاس پذیر و چند برداری رو در بخشهای مختلف با کمترین هزینه ی عملیاتی انجام بدن.

2. افزایش نفوذهای زنجیرهٔ تأمین (Supply Chain ):

طی سالها، مهاجمین بیش از پیش از ارتباط و وابستگی اکوسیستمهای نرمافزاری و ساختارهای عملیاتی مدرن برای انجام فعالیتهای مخرب سوء استفاده میکردن. مایکروسافت همچنان مشاهده میکنه که مهاجمین به دنبال هدف قرار دادن روابط اعتماد با ارائه دهندگان خدمات مدیریتی (MSPs)، سرویسهای دسترسی از راه دور مانند VPN یا VPS، راهکارهای مدیریت و مانیتورینگ از راه دور (RMM)، بکاپ های ابری، خطوط CI/CD، و ارائه دهندگان استقرار شخص ثالث هستن تا از طریق سیستمهای IT مطمئن یا رایج به سازمانها نفوذ کنن.

این نفوذها معمولاً با روشهای زیر انجام میشن:

- دستکاری اکانتها با امتیاز بالا

- سوء استفاده از نرمافزارهای اصلاح نشده

- قرار دادن کد مخرب در مؤلفههای قانونی

خطر مداوم ناشی از تهدیدات زنجیره ی تأمین نشان میده که سازمانها باید:

- دسترسیها رو ارزیابی کنن.

- صورتحساب مواد نرمافزاری (SBOM) رو تأیید کنن.

- وابستگیهای نرمافزاری رو بروز نگه دارن.

- کنترل یکپارچگی در زمان اجرا (Runtime Integrity Checks) رو انجام بدن.

3. گسترش شبکههای مخفی و تمرکززداییشده:

با پیشرفت هوش تهدید و قابلیتهای انتساب، مهاجمان پیشرفته در حال توسعه استراتژیهای زیرساختی خودشون هستن. به جای تکیه بر سرورهای C2 یا میزبانهای سنتی ضدگلوله (Bulletproof Hosting)، مهاجمین ممکنِ به سمت شبکه های همتا به همتای (P2P) مخفی حرکت کنن که روی فناوری بلاکچین یا لایه های دارک وب ساخته شدن. این شبکه ها میتونن برای موارد زیر استفاده بشن:

- هماهنگ کردن جاسوسی سایبری

- تسهیل توزیع بدافزار بصورت غیرمتمرکز

- پنهان کردن مالکیت و کنترل داراییهای مخرب

بویژه، بازیگران Ransomware-as-a-Service (RaaS) و دولتها احتمالا شبکه های نیمه خودگردان (Semi-Autonomous Affiliate Networks) ایجاد میکنن که:

- در برابر حذف و مسدودسازی مقاوم باشن.

- به سرعت با توزیع مجدد وظایف میان شرکت کنندگان، سازگار بشن.

- عملکردی مشابه بات نت های مقاوم داشته باشن.

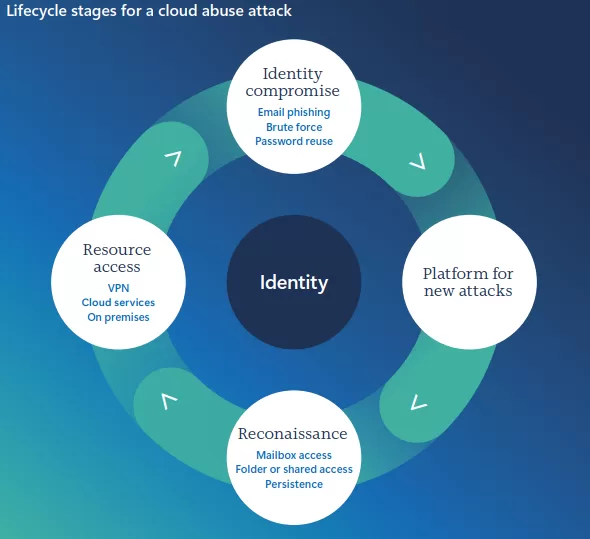

4. سوء استفاده فزاینده از هویتهای ابری:

سیستمهای هویت ابری (Cloud Identity Systems) هدف اصلی مهاجمانی هستش که بدنبال دسترسی پایدار و مخفیانه هستن. مهاجمین از روشهای زیر برای هدف قرار دادن این سیستمها استفاده میکنن:

- استقرار برنامه های مخرب OAuth

- سوء استفاده از احراز هویت قدیمی

- توسعه ی فیشینگ مبتنی بر Device Code

- حملات Adversary-in-the-Middle (AiTM)

این روشها میتونن احراز هویت چندمرحلهای (MFA) رو دور بزنن و دسترسی طولانی مدت و استخراج دادهها رو بدون ایجاد هشدار امکانپذیر کنن. برای مقابله با این تهدید، مدافعان باید:

- حاکمیت برنامه ها (App Governance) رو اجرا کنن. حاکمیت برنامه ها یعنی برنامه هایی که به سیستمها و دادههای سازمان دسترسی دارن رو طوری کنترل و مدیریت کنیم که امنیت، رعایت سیاستها و ریسکهای مرتبط با هر برنامه مدیریت بشه.

- سیاستهای دسترسی شرطی (Conditional Access Policies) رو اعمال کنن. یعنی تعیین قوانین دقیق برای دسترسی به سیستمها و دادهها بر اساس شرایط مختلف، مثل موقعیت جغرافیایی، نوع دستگاه، سطح ریسک ورود، و یا نحوه احراز هویت.

- نظارت مستمر بر توکن ها داشته باشن.

شکل زیر چرخه ی یک حمله ای که از ابر سوء استفاده میکنه رو نمایش میده:

5. رشد بازارهای تجاری نفوذ سایبری:

مزدوران سایبری، مهاجمین تجاری (Cyber Mercenaries)، نهادهای بخش خصوصی هستن که مهارتها و ابزارهای هک خودشون رو برای اجاره یا فروش ارائه میدن. با ادامه ی رشد بازار تجاری حملات سایبری، تقاضا برای اکسپلویت دقیق و با احتمال کشف پایین هم افزایش پیدا میکنه.

در آینده، این بازارها میتونن از جاسوسی به اختلال و تخریب تغییر جهت بدن. مثلا، یک مزدور سایبری ممکنِ یک ایمپلنت Zero-Click بفروشه که قادر به خاموش کردن uplink ماهواره ها یا دستکاری جریان دادههای مالی عمومی برای دولتها یا رقبا باشه. تجاری سازی این قابلیتهای پیشرفته سناریوهایی مانند برون سپاری خرابکاری یا دخالت سیاسی ایجاد میکنه که، لایه های انکارپذیری رو برای مهاجمان فراهم و تعیین مسئولیت و انتساب رو برای مدافعان پیچیده میکنه. یعنی مزدور سایبری سفارش میگیره، کارش رو انجام میده، چون این سفارش توسط یک دولت دیگه ای داده شده، بنابراین مزدور سایبری میتونه راحت انکارش کنه، از طرفی وقتی این حمله رو میخوان به یک گروه یا دولت انتساب بدن، کار سختتر میشه. از دید توانایی اون دولت یا گروه، ابزارها و … .

محیط تهدید در آینده به سمت سازگارتر، مخفیتر و تمرکز بر استفاده از انسانها برای دسترسی اولیه پیش میره. این تغییر پارادایمهای امنیتی موجود رو به چالش میکشه و نیازمند مدلهای دفاعی پیش بینانه و مبتنی بر رفتار (Behavior-Based Defense) در بخشهای عمومی و خصوصی خواهد بود.

هوش مصنوعی: هم راه حل و هم آسیبپذیری

با شروع استفاده ی مهاجمین از تواناییهای AI، مدافعان هم باید همین کار رو انجام بدن. با اینکه AI هنوز نوظهوره، تأثیرش بسیار قابل توجه هستش. با کمک محافظتهای مبتنی بر AI، ارائه دهندگان امنیت گزارش میدن که اکثر حملات مبتنی بر هویت، بصورت خودکار خنثی شدن. تیمهای امنیتی میتونن با کمترین هشدار اشتباه یا از دست دادن تشخیص، تهدیدات رو پیش از ایجاد آسیب رفع کنن، که باعث میشه دفاعها سریعتر و هوشمندتر بشن.

AI میتونه در موارد زیر مورد استفاده قرار بگیره:

- تحلیل تهدیدات (Threat Analytics)

- شناسایی نقاط ضعف تشخیص، و آسیبپذیریها

- اعتبارسنجی تشخیصها

- شناسایی فیشینگ Homoglyph Phishing (حملهای که مهاجم با استفاده از حروف یا کاراکترهای ظاهرا یکسان ولی از یونیکدها/الفباهای مختلف، دامنه یا متنی میسازه که برای چشم انسان دقیقاً مثل دامنه/نام معتبر به نظر میرسه تا کاربر برای کلیک روی لینک، وارد کردن اعتبارنامه یا دانلود فایل مخرب فریب بخوره.)

- خودکارسازی رفع آسیبپذیریها و اصلاحیه ها

- حفاظت از کاربران آسیبپذیر

عاملهای AI میتونن در کاهش تهدیدات و پاسخ به رخدادها بطور خودکار واکنش نشان بدن. مثلا، تعلیق اکانتهای مشکوک، شروع فرآیند ریست پسورد، محدود کردن نفوذ قبل از اینکه مهاجم بتونه فعالیت مخرب بیشتری انجام بده. همچنین این عاملها، میتونن اجرای سیاستها و نظارت بر اعتبارنامهها، مجوزهای برنامهها و رفتارها و کنترل دسترسی کارکنان رو هم انجام بدن.

با اینکه AI ابزار دفاعی قدرتمندی هستش، استفاده ازش، با آسیب پذیریها و خطراتی همراهه. تهدید برای خود سیستمهای AI و کاربران اونا تهدیداتی هستش که با کمک AI ممکن میشه.

تهدیدات ناشی از تقویت حملات سایبری با AI :

استفاده ی مخرب از هوش مصنوعی همیشه اجتناب ناپذیر بوده، اما برای اولین بار شاهد هستیم که مهاجمین از هوش مصنوعی مولد (Generative AI) برای تقویت طیف گستردهای از فعالیتها استفاده میکنن، از جمله: گسترش حملات مهندسی اجتماعی (Scaling Social Engineering)، تحلیل دادهها (Data Analysis)، دور زدن سیستمهای امنیتی بصورت لحظهای.

امروزه بدافزارهای خودگردان و عاملهای مبتنی بر AI قادر هستن تا تاکتیکهای خودشون رو در زمان واقعی تطبیق بدن، که مدافعان رو مجبور میکنه فراتر از تشخیصهای ایستا حرکت کرده و به دفاع مبتنی بر رفتار و پیش بینانه (Behavior-Based, Anticipatory Defense) روی بیاورن.

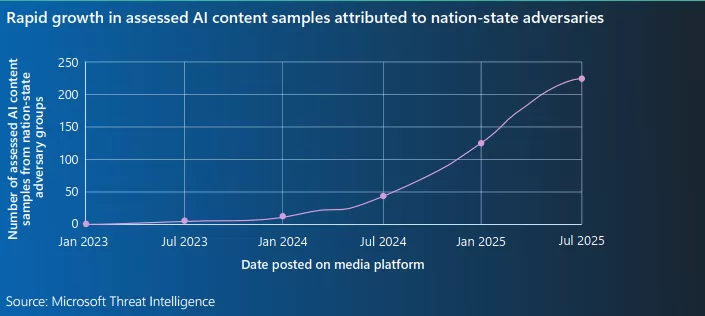

در شش ماه گذشته، استفاده از AI در عملیات نفوذ (Influence Operations) بطور چشمگیری افزایش یافته. برای آشنایی بیشتر با عملیات نفوذ، میتونید گزارش “عملیات نفوذ PRISONBREAK علیه کاربران ایرانی” رو مطالعه کنید.

ریسکهای AI در سطوح استفاده، کاربرد و پلتفرم گسترده هستن و شامل موارد زیر میشن:

- افشای دادههای حساس

- Prompt Injection

- اجرای ابزارهای مخرب

- نفوذ به سیستمها

استفاده از AI سطوح جدیدی از حمله رو برای سازمان ایجاد میکنه. مثلا، با افزایش پذیرش AI، دسترسی AI به دادههای حساس از طریق ورودی کاربران، از طریق دسترسی معتبر به محتوای موجود، از طریق ساخت مدلهای سفارشی و بهینهشده بر اساس دادههای اختصاصی، هم بیشتر شده. این امر باعث افزایش حجم و حساسیت دادههای درگیر میشه و به همان میزان ریسکهای مرتبط با نفوذ، نشت یا دسترسی غیرمجاز به دادهها رو هم افزایش میده.

در سال ۲۰۲۵، مرکز تحلیل تهدیدات مایکروسافت (Microsoft Threat Analysis Center) چندین روند جدید رو شناسایی کرده که چشمانداز عملیاتهای مجهز به هوش مصنوعی رو شکل دادن:

- AI Twinning: ایجاد نسخه های دیجیتال از چهرهها یا گویندگان خبری معتبر که روایتهای مورد حمایت دولتها رو با ظاهری قابل اعتماد و حرفهای ارائه میدن.

- آلوده سازی دادههای آموزشی (Training Data Poisoning): تلاشی آگاهانه برای تزریق دادههای مغرضانه، گمراهکننده یا دستکاری شده به مجموعه دادههایی که مدلهای هوش مصنوعی از اونا یاد میگیرن، بمنظور تأثیرگذاری بر رفتار یا خروجی مدل.

- جعل و پوشش صدا (Voice Cloning and Masking): استفاده از ابزارهای صوتی و تصویری مبتنی بر هوش مصنوعی برای تقلید از صدای اشخاص واقعی به شکلی که ممکن است از نظر حقوقی غیرقانونی نباشن، اما از نظر اخلاقی چالش برانگیز هستن.

اهداف همچنان ثابت هستن: دستکاری ادراک عمومی و شکل دهی روایتهای درگیری. ادغام ابزارهای هوش مصنوعی با تکنیکهای سایبری مرسوم مانند فیشینگ، جمع آوری اطلاعات محرمانه و استخدام افراد نفوذی، این عملیات رو آسانتر، مؤثرتر و ردیابی اونارو دشوارتر کرده. به تدریج، تشخیص اینکه یک عملیات نفوذ از سوی دولت انجام شده یا یک گروه مستقل، بسیار سختتر میشه، چون مرز میان کمپینهای وابسته به دولت و گروههای فرصت طلب، توسط هوش مصنوعی محو شده.

تغییر حیاتی در این میان، ظهور بازیگران AI-First هستش. یعنی گروهها یا نهادهایی که استفاده از محتوا و ابزارهای تولیدشده با هوش مصنوعی رو نسبت به روشهای سنتی در اولویت قرار میدن. این گروهها در حال گذر از ایجاد شوک به سمت اشباع اطلاعاتی هستن. یعنی فضای اطلاعاتی رو با حجم عظیمی از محتوای مصنوعی پر میکنن تا مخاطبان رو نسبت به اطلاعات، حساس زدایی کنن و سیستمهای تشخیص جعل رو بی اثر کنن. در برخی موارد، این گروهها بصورت نیمه مستقل عمل میکنن، در حالیکه از روایتهای همسو با دولتها بهره می برن، اما برای حفظ سرعت، حجم بالا و امکان انکارپذیری به هوش مصنوعی تکیه دارن.

در این عصر AI-First، مدافعان برای حفاظت از AI باید از خود AI استفاده کنن. این کار تنها یک ضرورت امنیتی نیست، بلکه یک مزیت استراتژیکه.

مایکروسافت پیشنهاد میکن که مدلهای انتساب بازنگری بشن، استانداردهای اعتبارسنجی محتوا (Content Authentication) بروز بشن، و نهادها برای عصری آماده بشن که در اون هوش مصنوعی نه فقط یک ابزار، بلکه هستهی اصلی استراتژی نفوذ خواهد بود.

نمودار زیر رشد سریع حجم محتوای منتسب به دولتها که با هوش مصنوعی تولید شده رو نشون میده:

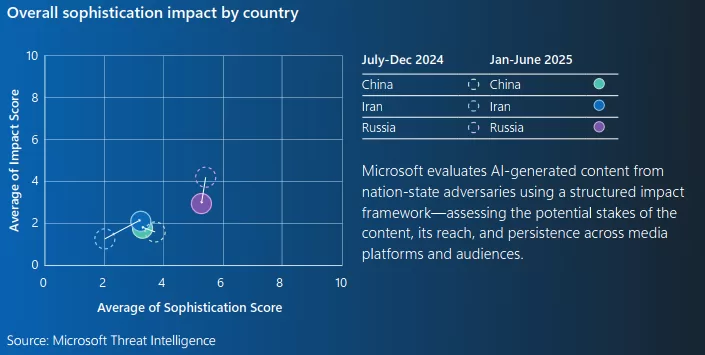

نمودار زیر میزان پیچیدگی و بلوغ عملیاتهای هوش مصنوعی در کشورهای مختلف رو نشون میده:

ده توصیه برتر از گزارش امسال:

- مدیریت ریسک سایبری در سطح هیئت مدیره: امنیت سایبری رو همانند یک ریسک تجاری در نظر بگیرید. هم تراز با چالشهای مالی یا حقوقی. بسیار مهمه که اعضای هیئت مدیره و مدیر عامل، نقاط ضعف امنیتی سازمان خودشون رو بشناسن. شاخصهایی مانند میزان پوشش احراز هویت چندمرحلهای (MFA)، تأخیر در اصلاحیه های امنیتی، تعداد رخدادها و زمان پاسخگویی به حوادث رو نظارت و گزارش کنید تا درک جامعی از آسیبپذیریها و میزان آمادگی سازمان در برابر حملات سایبری بدست بیارید.

- اولویت دادن به حفاظت از هویتها: از آنجایی که هویت، رایجترین بردار حمله است، باید در تمام اکانتهای کاربری، از جمله اکانتهای مدیریتی، احراز هویت چندمرحلهایِ مقاوم در برابر فیشینگ اعمال بشه.

- سرمایه گذاری بر روی افراد، نه فقط ابزارها: امنیت سایبری، مسئولیت کل سازمان است، نه فقط تیم IT. روی ارتقای مهارت کارکنان سرمایهگذاری کنید و امنیت رو در ارزیابی عملکرد شغلی افراد لحاظ نمایید. فرهنگ سازمانی و آمادگی ذهنی، نه فقط فناوری، دو عامل اصلی در دفاع و مقاومت سازمان در برابر تهدیدات هستن.

- از محیط پیرامونی خود دفاع کنید: حدود یک سوم مهاجمان از سادهترین روشها برای نفوذ به زیرساختهای در معرض دید سازمان استفاده میکنن. اونا فراتر از سیستمهای داخلی شما عمل کرده و به زنجیره تأمین، فروشندگان، و داراییهای وب در معرض دید از اینترنت (۱۸٪)، سرویسهای راه دور (۱۲٪) و تأمین کنندگان زنجیره تأمین (۳٪) حمله میکنن. با شناسایی کامل محدودهی پیرامونی، بررسی سطح دسترسیهایی که به شرکای مورد اعتماد دادید، و اصلاح کردن سطح حمله های آشکار، مهاجمان رو مجبور کنید برای موفقیت هزینه و زمان بیشتری صرف کنن.

- نقاط ضعف خودتون رو بشناسید و برای نقض امنیتی از قبل برنامهریزی کنید: دانش مربوط به میزان آسیبپذیری سازمان رو با آگاهی از ریسک سازمانی ترکیب کنید تا یک برنامه پیشگیرانه برای واکنش به نقض امنیتی آینده تدوین کنید. کنترلهای امنیتی رو به ریسکهای تجاری به گونهای که هیئت مدیره بتونه درک کنه، گره بزنید. از آنجایی که نقض امنیتی مسئله زمان وقوعش هستش، نه اینکه آیا رخ میده یا نه، برنامه واکنش به حوادث(IR) خودتون رو توسعه، تست و تمرین کنید. از جمله سناریوهای خاص برای حملات باجافزاری، که همچنان یکی از مخربترین و پرهزینهترین تهدیدات هستن. سوال کلیدی اینه که: چقدر سریع میتونید یک سیستم رو ایزوله کنید یا اعتبارنامهها رو لغو کنید؟

- داراییهای ابری رو شناسایی و مانتیور کنید: از آنجایی که فضای ابری به هدف اصلی مهاجمین تبدیل شده، از تمام بارهای کاری (workloads)، رابطهای برنامهنویسی (API)، و هویتهای کاربری در فضای ابری فهرست تهیه کنید و برای ماشینهای مجازی غیرمجاز، پیکربندیهای اشتباه و دسترسیهای غیرمجاز نظارت مداوم داشته باشید. همزمان، حاکمیت برنامهها، سیاستهای دسترسی شرطی و نظارت مداوم توکنها رو بصورت پیشگیرانه اجرا کنید.

- برای تاب آوری و بازیابی آموزش ببینید و برنامه بسازید: اگر نقض ها اجتنابناپذیرن، اما تاب آوری و بازیابی اهمیت حیاتی دارن. نسخههای پشتیبان باید تست شده، ایزوله و قابل بازیابی باشن. همچنین سازمان باید دستورالعملهای مشخصی برای بازسازی سیستمهای هویت و محیطهای ابری داشته باشه.

- در اشتراک گذاری اطلاعات تهدید مشارکت کنید: دفاع سایبری یک کار تیمی است، نه فردی. با اشتراک گذاری و دریافت اطلاعات تهدیدات بصورت بلادرنگ با همتایان، نهادهای صنعتی و دولتها، میشه رسیدن مهاجمان به اهدافشون رو بسیار دشوارتر کرد.

- برای تغییرات قانونی آماده باشید: اکنون بیش از هر زمان دیگری لازمه سازمانها با قوانین نوظهور هماهنگ بشن، مانند قانون تاب آوری سایبری اتحادیه اروپا (EU Cyber Resilience Act) یا الزامات زیرساخت حیاتی ایالات متحده (US Critical Infrastructure Mandates)، که ممکنِ گزارش دهی رخدادهای سایبری در بازه زمانی مشخص یا رعایت اصول امنیت از مرحله طراحی رو الزامی کنن. این قوانین اهمیت گزارش دهی بموقع حوادث و نظارت داخلی قوی تر بر عملکرد امنیتی سازمان رو تقویت میکنن.

- از همین حالا برای ریسکهای AI و کوانتومی برنامهریزی کنید: در برابر فناوریهای نوظهور، پیش دستی کنید. مزایا و خطرات استفاده از هوش مصنوعی در سازمان رو بشناسید و برنامه مدیریت ریسک، سطح حمله و مدلهای تهدید رو متناسب با اون تنظیم کنید. برای دنیای رمزنگاری پساکوانتومی (Post-Quantum Cryptography) با شناسایی محلهای استفاده از رمزگذاری و برنامهریزی برای بروزرسانی به استانداردهای جدید، همگام با پیشرفت فناوری، آماده بشید.

ایران در گزارش مایکروسافت:

در سالی که ایران درگیر تنش و درگیری بود، بازیگران سایبری وابسته به دولت ایران همچنان کمپینهای گستردهای رو علیه دشمنان تاریخی خودش هدایت کردن و سازمانها و افراد رو در سراسرخاورمیانه، اروپا و آمریکای شمالی هدف قرار دادن. حجم فعالیتهای سایبری مرتبط با دولت ایران در سطح بالایی باقی مونده و کمپینهای مداومی در صنایع گوناگون مشاهده شده.

در اواخر سال ۲۰۲۴، برخی از نهادهای امنیت ملی در مورد افزایش حملات مرتبط با بازیابی یا سرقت اعتبارنامه ها (Credential Harvesting) از سوی بازیگران دولتی ایران هشدار دادن. این حملات بخشهای بهداشت و درمان، دولت، فناوری اطلاعات، انرژی و مهندسی رو هدف گرفته بودن، که ادامهی تمرکز همیشگی ایران بر زیرساختهای حیاتی رو نشان میده. در همین حال، سرویسهای اطلاعاتی ایران همچنان تمرکز شدیدی بر دشمنان منطقهای خود دارن و عملیات جاسوسی بلند مدتی رو علیه زیرساختهای حیاتی انجام میدن.

مایکروسافت افزایش هم پوشانی در تاکتیکها، تکنیکها و رویهها (TTPs)، از جمله استفاده مشترک از منابع یا نیروهای انسانی میان برخی از بازیگران دولتی ایرانی رو مشاهده کردن، که نشانگر احتمال همکاری رسمی یا غیررسمی بین اوناست. این همگرایی همچنین میتونه بازتاب دهندهی یک راهبرد متمرکز، زنجیره توسعه مشترک، پشتیبانی پیمانکاران ثالث، یا تلاشهای آگاهانه برای مبهم سازی انتساب باشه.

در سال گذشته، سه گروه تهدید ایرانی عملیاتهای پیشرفتهای رو علیه شرکتهای کشتیرانی و لجستیک در سراسر اروپا و خلیج فارس انجام دادن. این نفوذها نشانگر دسترسی بلند مدت به سامانه های عملیاتی و دادههای تجاری حساس هستش. دسترسی به شرکتهای دریایی و دادههای مرتبط میتونه از منظر جاسوسی یا ایجاد اختلال در حمل و نقل دریایی نگران کننده باشه.

یک روند فزاینده و قابل توجه در میان چند گروه تهدید ایرانی، سوء استفاده از زیرساختهای ابری بویژه Microsoft Azure هستش. این زیرساختها اغلب با سوء استفاده از اشتراکهای جعلی یا اکانتهای هک شده، برای اهدافی مانند C2، پرسیست در شبکه، استخراج ایمیلها و سایر فعالیتهای مخرب استفاده شدن.

با سوءاستفاده از مدلهای اشتراکی مانند Azure for Students یا اکانتهای تستی تریال، در محیطهای (Tenant) آسیب دیده، این بازیگران تهدید زیرساختهایی ارزان قیمت، موقت و به سختی قابل ردگیری ایجاد میکنن.

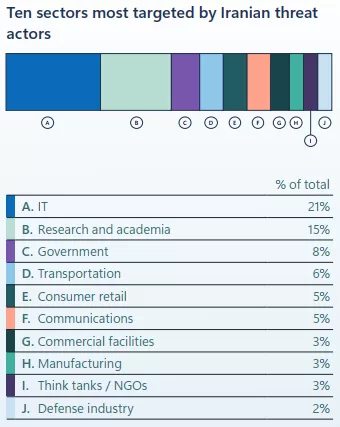

شکل زیر نشون دهنده ی ده بخش محبوب هستش که توسط بازیگران منتسب به ایران هدف قرار گرفتن:

تمرکز ایران بر بخش فناوری اطلاعات از کاربرد این بخش در جاسوسی، نفوذ و اختلال ناشی میشه. با نفوذ به شرکتهای ارائهدهنده خدمات IT، بازیگران دولتی ایران به دادههای حساس، ارتباطات قابل اعتماد و مسیرهایی برای دسترسی همزمان به چندین بخش دیگه دست پیدا کردن.

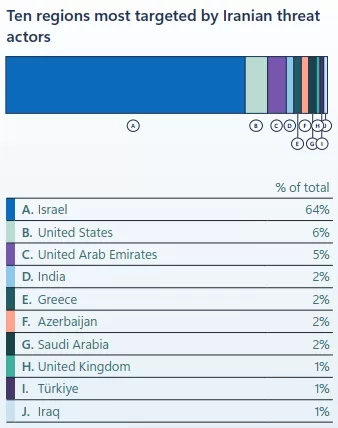

شکل زیر نشون دهنده 10 کشوری هستش که بازیگران منتسب به ایران، بیشترین حملات رو بهشون داشتن:

ایران، اسرائیل رو بعنوان رقیب اصلی منطقهای خودش میبینه. حملات سایبری علیه اسرائیل، به ایران امکان میده تا اطلاعات جمع آوری کنه، خدمات حیاتی رو مختل کنه، در سطحی پایینتر از جنگ آشکار تلافی کنه و نوعی مقاومت ایدئولوژیک رو برای مخاطبان داخلی و منطقهای نمایش بده.

واکنش ایران به این گزارش:

نمایندگی جمهوری اسلامی ایران در نیویورک در پاسخ به سوال اسوشیتدپرس پیرامون گزارش اخیر مایکروسافت مبنی بر اینکه ایران از هوش مصنوعی برای حملات سایبری علیه غرب استفاده میکنه، تاکید کرده: جمهوری اسلامی ایران آغاز کننده اقدام تهاجمی سایبری علیه هیچ کشوری نیست، اما از آنجا که قربانی عملیات سایبری هستش، هر نوع تهدید سایبری رو متناسب با ماهیت و دامنه ی اون پاسخ خواهد داد.

منابع: