در Patch Tuesday فوریه 2026، مایکروسافت 61 آسیب پذیری رو در محصولات مختلفش اصلاح کرده. با توجه به اینکه مایکروسافت آسیب پذیری هایی رو که قبل از اصلاح، بصورت عمومی افشاء یا در حملاتی اکسپلویت بشن، زیرودی (0Day) در نظر میگیره، بروزرسانی این ماه 6 زیرودی داشت که 3 موردش بصورت عمومی افشاء شدن و 3 موردش در حملاتی مورد اکسپلویت قرار گرفته.

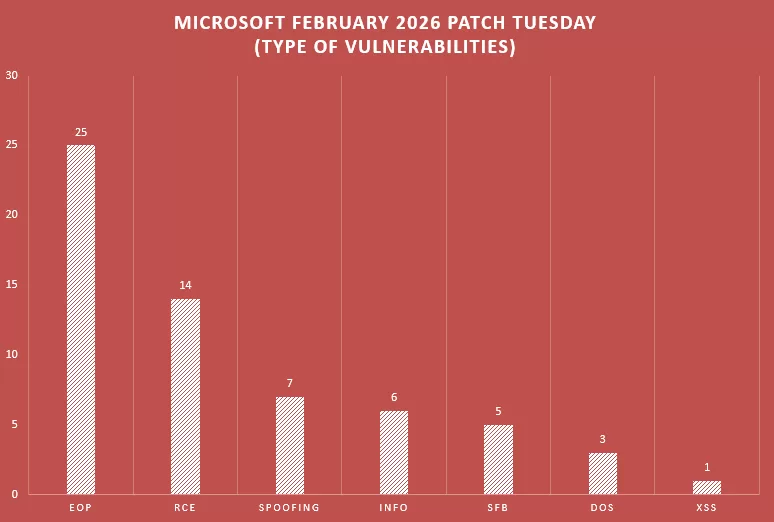

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش امتیاز(EOP): 25

- اجرای کد (RCE): 14

- افشای اطلاعات (INFO): 6

- جعل (Spoofing): 7

- منع سرویس (DOS): 3

- دور زدن ویژگی های امنیتی (SFB): 5

- XSS: یک مورد

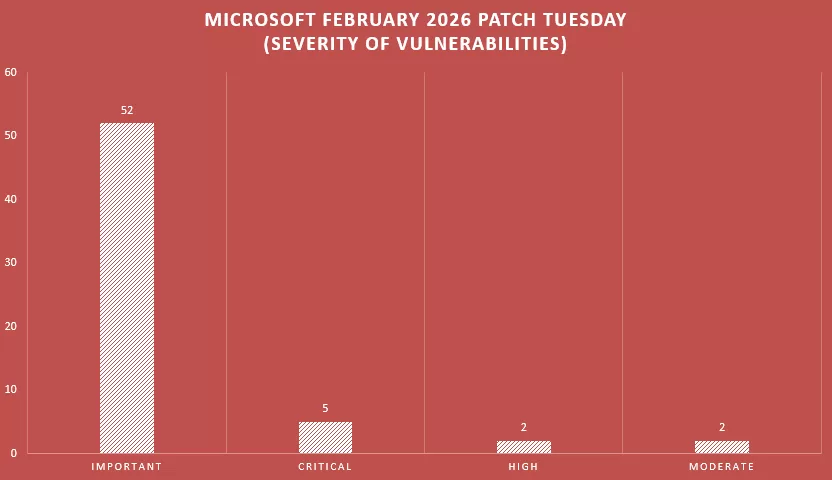

شدت آسیب پذیری های اصلاح شده، در این ماه هم بصورت زیر:

- شدت بحرانی : 5 مورد

- شدت مهم: 52 مورد

- شدت بالا: 2 مورد

- شدت نسبتا بالا: 2 مورد

به روال هر ماه، آسیب پذیری های زیرودی و بحرانی رو در ادامه بررسی میکنیم.

آسیب پذیری های زیرودی (0day)

آسیب پذیریهای اکسپلویت شده و عمومی:

آسیب پذیری CVE-2026-21514:

آسیب پذیری از نوع CWE-807: Reliance on Untrusted Inputs in a Security Decision و در Microsoft Word هستش. امتیاز 7.8 و شدت مهم داره. مهاجم با ارسال یک فایل مخرب Word و فریب کاربر برای باز کردنش، میتونه آسیب پذیری رو اکسپلویت و ویژگی های امنیتی مرتبط با COM/OLE رو دور بزنه. Preview Pane جزء بردار حمله نیست.

محصولات تحت تاثیر:

Microsoft Office LTSC for Mac 2024

Microsoft Office LTSC 2024

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

آسیب پذیری CVE-2026-21510:

آسیب پذیری از نوع CWE-693: Protection Mechanism Failure و در Windows Shell رخ میده. امتیاز 8.8 و شدت مهم داره. مهاجم با فریب کاربر برای باز کردن لینک یا شورتکات (.lnk)، میتونه آسیب پذیری رو اکسپلویت کنه و هشدارهای امنیتی مرتبط با Windows SmartScreen و Windows Shell رو دور بزنه. نوع هشدار امنیتی مشخص نیست اما احتمالا Mark of the Web (MoTW) باشه. مهاجم با دور زدن این ویژگی های امنیتی، میتونه کد دلخواه اجرا کنه.

محصولات تحت تاثیر:

Windows 11 version 26H1

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022

Windows 11 Version 23H2

Windows 11 Version 25H2

Windows 10 Version 22H2

Windows 10 Version 21H2

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2026-21513:

آسیب پذیری از نوع CWE-693: Protection Mechanism Failure و در MSHTML Framework هستش. امتیاز 8.8 و شدت مهم داره. مهاجم با ارسال یک فایل HTML مخرب یا شورتکات (.lnk) به کاربر، از طریق لینک، پیوست ایمیل و … و ترغیب کاربر برای باز کردنش، میتونه ویژگی های امنیتی در Windows Shell و مرورگر رو دور بزنه و کد دلخواه رو اجرا کنه.

محصولات تحت تاثیر:

Windows 10 Version 1607

Windows Server 2016

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022

Windows 11 Version 23H2

Windows 11 Version 25H2

Windows 10 Version 22H2

Windows 10 Version 22H2

Windows 10 Version 21H2

Windows Server 2012 R2

Windows Server 2012

Windows 10 Version 1809

Windows 10 Version 21H2

Windows Server 2019

Windows 11 version 26H1

آسیب پذیری های اکسپلویت شده:

آسیب پذیری CVE-2026-21519:

آسیب پذیری از نوع CWE-843: Access of Resource Using Incompatible Type (‘Type Confusion’) و در Desktop Window Manager هستش. امتیاز 7.8 و شدت مهم داره. مهاجم با اکسپلویت این آسیب پذیری، میتونه امتیاز SYSTEM رو بدست بیاره.

محصولات تحت تاثیر:

Windows 11 version 26H1

Windows Server 2016

Windows 10 Version 1607

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022

Windows 11 Version 23H2

Windows 11 Version 25H2

Windows 10 Version 22H2

Windows 10 Version 21H2

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2026-21533:

آسیب پذیری از نوع CWE-269: Improper Privilege Management و در Windows Remote Desktop Services هستش. امتیاز 7.8 و شدت مهم داره. مهاجم با اکسپلویت آسیب پذیری، میتونه امتیاز SYSTEM رو بدست بیاره.

محصولات تحت تاثیر:

Windows Server 2025

Windows Server 2022

Windows Server 2019

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows 11 version 26H1

Windows 11 Version 25H2

Windows 11 Version 24H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 10 Version 21H2

Windows 10 Version 1809

Windows 10 Version 1607

آسیب پذیری CVE-2026-21525:

آسیب پذیری از نوع CWE-476: NULL Pointer Dereference و در Windows Remote Access Connection Manager هستش. امتیاز 6.2 و شدت نسبتا بالا داره. آسیب پذیری امکان DoS رو بصورت محلی به مهاجم میده.

آسیب پذیری توسط ACROS Security کشف شده. نکته جالب اینجاست که در دسامبر 2025 دنبال اکسپلویت برای CVE-2025-59230 بودن که این آسیب پذیری رو در یک مخزن عمومی بدافزار پیدا کردن. با توجه به اینکه، اون زمان زیرودی بوده، اصلاحش کردن و به مایکروسافت گزارش دادن.

محصولات تحت تاثیر:

Windows 11 version 26H1

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2025

Windows Server 2022

Windows Server 2019

Windows 11 Version 25H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 10 Version 21H2

Windows 10 Version 1809

Windows 10 Version 1607

آسیب پذیریهای بحرانی:

آسیب پذیری CVE-2026-24302:

آسیب پذیری از نوع CWE-284: Improper Access Control و در Azure Arc هستش. امتیاز 8.6 و شدت بحرانی داره. آسیب پذیری امکان افزایش امتیاز رو به مهاجم میده. این آسیب پذیری توسط مایکروسافت بصورت کامل در Azure Arc اصلاح شده و نیاز به کار خاصی توسط کاربران نیست و صرفا برای شفاف سازی منتشر شده.

آسیب پذیری CVE-2026-24300:

آسیب پذیری از نوع CWE-284: Improper Access Control و در Azure Front Door هستش. امتیاز 9.8 و شدت بحرانی داره و امکان افزایش امتیاز رو به مهاجم میده. این آسیب پذیری توسط مایکروسافت بصورت کامل در Azure Front Door اصلاح شده و نیاز به کار خاصی توسط کاربران نیست و صرفا برای شفاف سازی منتشر شده.

آسیب پذیری CVE-2026-21532:

آسیب پذیری از نوع CWE-200: Exposure of Sensitive Information to an Unauthorized Actor و در Azure Function هستش. امتیاز 8.2 و شدت بحرانی داره. آسیب پذیری منجر به افشای اطلاعات میشه. این آسیب پذیری توسط مایکروسافت بصورت کامل در Azure Functions اصلاح شده و نیاز به کار خاصی توسط کاربران نیست و صرفا برای شفاف سازی منتشر شده.

آسیب پذیری CVE-2026-21522:

آسیب پذیری از نوع CWE-77: Improper Neutralization of Special Elements used in a Command (‘Command Injection’) و در سرویس Azure Compute Gallery است که منجر به افزایش امتیاز در Microsoft Azure Container Instances (ACI) Confidential Containers میشه. امتیاز 6.7 و شدت بحرانی داره.

مهاجم میتونه با سوءاستفاده از این آسیبپذیری، هر دستوری رو با امتیاز همان کانتینر، در داخل محیط کانتینر آسیب دیده اجرا کنه.

ACI container، یک سرویس مدیریت شده در پلتفرم Azure مایکروسافت برای اجرای کانتینرها، بدون نیاز به مدیریت زیرساخت هستش.

در کانتینترهای محرمانه (Confidential Container)، فناوری پیشرفته در Azure که دادهها و کدهای داخل کانتینر رو حتی در برابر ارائهدهنده (مایکروسافت) و سیستم عامل میزبان، با استفاده از سختافزارهای امن (مانند Intel SGX یا AMD SEV) محافظت و رمزگذاری میکنه، مهاجم میتونه به اطلاعات حساس یا محافظت شده، دسترسی پیدا کنه.

آسیب پذیری CVE-2026-23655:

آسیب پذیری از نوع CWE-312: Cleartext Storage of Sensitive Information و در سرویس Azure Compute Gallery است که منجر به افشای اطلاعات در Microsoft Azure Container Instances (ACI) Confidential Containers میشه. امتیاز 6.5 و شدت بحرانی داره. مهاجم میتونه توکن و کلیدهای حساس رو بدست بیاره.

لیست همه ی آسیب پذیری های فوریه 2026 (بهمن 1404) مایکروسافت:

منابع: