هفته پیش دو تا خبر از مایکروسافت منتشر شد، که سر و صدای زیادی در جامعه ی امنیت سایبری داشت. یکی ویژگی جدید Recall در ویندوز 11 که خیلیها در خصوصش ابراز نگرانی کردن و دیگری حذف تدریجی VBScript. در این پست نگاهی به هر دو خبر انداختیم.

ویژگی Recall و مشکلات حریم خصوصی :

در کنفرانس Build 2024، مایکروسافت یک ویژگی جدید بنام Recall رو معرفی کرده که خیلیا معتقدند ممکنه مشکلات حریم خصوصی رو برای کاربر داشته باشه.

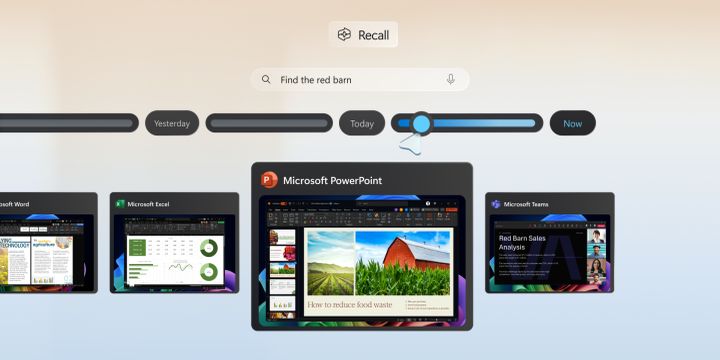

Recall که در ویندوز 11 ارائه میشه، هر چند ثانیه، بصورت خودکار از پنجره هایی که مشاهده میکنید، اسکرین شات میگیره، کارهایی که در ویندوز انجام میدید رو بصورت پیش فرض به مدت سه ماه ذخیره میکنه و در نتیجه اگه در آینده نیاز به این اطلاعات داشتید، خیلی سریع و آسون میتونید اونارو پیدا کنید.

بدلیل نیاز به پردازش های سنگین، فعلا روی Copilot+ PC با پردازنده ی Snapdragon X ARM در دسترس خواهد بود، اما مایکروسافت اعلام کرده که با اینتل و AMD در حال مذاکره هستش تا CPUهای سازگار رو فراهم کنن.

این اسکرین شاتها توسط Neural Processing Unit (NPU) روی دستگاه و یک مدل هوش مصنوعی تحلیل میشن، تا اطلاعات مورد نیاز از اونا استخراج بشه. این اطلاعات در یک فهرست معنایی ذخیره میشن و به کاربران ویندوز اجازه میدن تا تاریخچه اسکرین شاتهارو ببینن و یا با استفاده از عبارات ساده و قابل درک توسط انسان در اونا جستجو کنن.

مایکروسافت گفته کل این اطلاعات با استفاده از BitLocker که به حساب کاربری ویندوز کاربر متصله، رمزنگاری میشن و با سایر کاربران روی همون دستگاه به اشتراک گذاشته نمیشن.

این ویژگی اگرچه میتونه جالب و کاربردی باشه، اما نگرانی هایی در خصوص حریم خصوصی و اینکه آیا مایکروسافت میخواد همه ی این اطلاعات رو جمع آوری کنه، در بین کاربران شبکه های اجتماعی ایجاد کرده.

مایکروسافت گفته که همه ی داده ها بصورت رمزنگاری شده داخل دستگاه کاربر ذخیره میشن و کاربر امکان کنترل اونا از جمله فعال/غیرفعال کردن اون و اینکه از چه برنامه هایی میتونه اسکرین شات بگیره رو داره.

همچنین مایکروسافت اعلام کرده که از پنجره های InPrivate در مرورگر Edge ( و سایر مرورگرهای مبتنی بر Chromium) یا محتواهای محافظت شده توسط DRM اسکرین شات نمیگیره. اما مثلا اعلام نکرده که آیا چنین رفتاری رو برای مرورگر فایرفاکس و … هم داره یا نه.

Yusuf Mehdi معاون شرکت و مدیر ارشد بازاریابی گفته: این اطلاعات بصورت رمزنگاری شده و در یک مکان امن در دستگاه کاربر ذخیره میشه و از اونا برای آموزش هیچ مدل هوش مصنوعی استفاده نمیشه و کاربر امکان مدیریت اونارو داره.

مایکروسافت تاکید کرده که این اطلاعات بصورت محلی ذخیره میشن و روی سرورهای ابری قرار نمیگیرن و مایکروسافت به اونا دسترسی نداره.

با این حال کارشناسان، محققین و تحلیلگران امنیت سایبری در خصوص این ویژگی ابراز نگرانی کردن :

- اولا شرکتهای بزرگ سابقه سوء استفاده از داده های کاربران در جهت منافع خودشون رو دارن، در نتیجه اینکه مایکروسافت به داده های Recall دسترسی نداره، یکمی باورش سخته. علاوه بر کاربران، آژانس حفاظت از داده های بریتانیا، Information Commissioner’s Office (ICO) ، هم با مایکروسافت در این خصوص ارتباط گرفته تا این ویژگی رو بررسی کنه.

- مایکروسافت اعلام نکرده که این ویژگی، چه محتوایی رو ذخیره نمیکنه. یعنی بصورت کلی هر چیزی رو که میبینه ذخیره میکنه، حالا اون یک تصویر باشه یا یک پسورد یا شماره حساب و … . همچنین اگه شما در حال تهیه یک قرارداد محرمانه در WORD باشید از اون هم اسرکین شات گرفته میشه.

- اگه دستگاهتون رو با دیگران به اشتراک میزارید، باید مراقب عکسها و ویدیوهایی که مشاهده میکنید هم باشید. چون ممکنه بقیه در این داده ها جستجو کنن و متوجه این موارد مشاهده شده بشن.

- البته مایکروسافت اعلام کرده که کاربر، میتونه برنامه هایی رو مشخص کنه تا از اونا اسکرین شات گرفته نشه، اما معمولا، اغلب کاربران این موارد رو برای دردسر کمتر، بصورت پیش فرض رها میکنن.

- همه ی داده ها در دستگاه کاربر ذخیره میشن و بنابراین اگه کاربری بصورت مجاز یا غیرمجاز به این سیستم دسترسی داشته باشه، میتونه داخل اونا جستجو کنه یا اونارو بدزده. مثلا یک بازیگر تهدید میتونه با توزیع بدافزار این اطلاعات رو سرقت کنه و از اونا برای جاسوسی یا اخاذی یا فیشینگ استفاده کنه.

حذف تدریجی VBScript :

مایکروسافت اعلام کرده که از نیمه ی دوم سال 2024، VBScript رو میخواد تبدیل به یک ویژگی Features on Demand (FODs) کنه و به تدریج اونو حذف کنه.

ویژگی های FOD، ویژگی های اختیاری هستن مانند NET Framework و Hyper-V و Windows Subsystem for Linux که بصورت پیش فرض نصب نمیشن و در صورت تمایل کاربر نصب میشن.

Naveen Shankar، مدیر برنامه مایکروسافت گفته که تکنولوژی در طول سالها در حال پیشرقت بوده و باعث پیدایش زبانهای قدرتمند و همه کاره ای مانند پاورشل و جاوااسکریپت شده. این زبونها قابلیت های گسترده ای رو ارائه میدن و برای کارهای توسعه وب و اتوماسیون های مدرن، مناسبتر هستن.

ایشون در ادامه گفتن که: با شروع انتشار سیستم عامل جدید در اواخر امسال، VBScript به عنوان یک ویژگی اختیاری در دسترس خواهد بود. با حرکت به سمت تجربه کارآمدتر با PowerShell، این ویژگی بطور کامل از نسخه های آتی سیستم عامل ویندوز حذف خواهد شد.

طرح حذف VBScript در سه مرحله انجام میگیره:

- مرحله اول نیمه دوم سال 2024 شروع میشه و VBScript به عنوان یک ویژگی اختیاری بصورت پیش فرض در Windows 11 24H2 فعال میشه.

- مرحله دوم که حوالی سال ۲۰۲۷ آغاز میشه، VBScript همچنان بعنوان یک ویژگی FOD در دسترسه، اما دیگه بصورت پیش فرض نصب نخواهد شد و در صورت تمایل کاربر نصب میشه.

- مرحلهی سوم، VBScript بطور کامل از نسخه های بعدی ویندوز حذف میشه. بدین معنا که تمامی DLLهای VBScript خذف میشن و پروژه هایی که از VBScript استفاده میکنن، دیگه کار نمیکنن.

مایکروسافت در اکتبر اعلام کرده که بود که میخواد بعد از 30 سال، VBScript رو از ویندوز حذف کنه.

VBScript که به Visual Basic Script یا Microsoft Visual Basic Scripting Edition هم معروفه، همراه با اینترنت اکسپلورر ارائه شد (که در برخی نسخه های ویندوز ۱۰ از فوریه ۲۰۲۳ غیرفعال شد) و با استفاده از Windows Script به خودکارسازی کارها و کنترل برنامه ها کمک میکرد.

مایکروسافت در بروزرسانی Patch Tuesday جولای ۲۰۱۹ ، VBScript رو بصورت پیش فرض در اینترنت اکسپلورر ۱۱ روی ویندوز ۱۰ غیرفعال کرد.

این اقدام مایکروسافت، بخشی از استراتژی گسترده برای حذف ویژگیهای ویندوز و آفیس است که بازیگران تهدید بعنوان بردارهای حمله برای آلوده کردن کاربران به بدافزار از اونا سوء استفاده میکنن.

مهاجمان از VBScript در حملاتشون برای توزیع بدافزارهایی مانند Lokibot، Emotet، Qbot و اخیراً DarkGate استفاده کردن. برای نمونه میتونید این دو گزارش [1 و 2] رو مطالعه کنید.

تلاش برای حذف VBScript به سال ۲۰۱۸ برمیگرده، زمانی که مایکروسافت پشتیبانی از Antimalware Scan Interface (AMSI) رو به برنامه های کلاینت Office 365 اضافه کرد و بدین ترتیب حملاتی رو که از ماکروهای VBA آفیس استفاده میکردن رو، محدود کرد. در ادامه ماکروهای Excel 4.0 (XLM) و VBA و XLL add-ins رو هم غیر فعال کرد.

برای مشاهده ی محصولات دیگه مایکروسافت، که قراره طی این سالها پشتیبانی نشن یا نوع پشتیبانیشون تغییر میکنه، میتونید از این لینک استفاده کنید.

منابع: