در این سالهای اخیر شاهد هک شدن سازمانها و شرکتهای بزرگی بودیم که عمدتا، بدلیل دسترسی به اعتبارنامه های سرقت شده توسط بدافزارهایی مانند Infostealerها بوده.

هکرها با خرید یا سرقت اعتبارنامه ها، درهای ورود به سازمان یا شرکت رو برای خودشون باز میکنن. این تنها برای سازمانها و شرکتها نیست و میتونه افراد حقیقی رو هم تحت تاثیر قرار بده.

یکی از دلایل این موضوع ضعف پسوردها بعنوان یک مکانیسم امنیتی هستش. پسوردها میتونن دزدیده بشن، افشاء بشن یا حدس زده بشن. ترکیب پسوردها با مکانیسم های امنیتی مانند احرازهویت دو مرحله ای از طریق پیامک هم، دیگه خیلی امن نیست و هکرها میتونن این مکانیسم رو هم دور بزنن.

برای حل مشکلات پسوردها، شرکتها و سازمانها بسوی استفاده از Passkeyها در حال حرکت هستن. یکی از این شرکتها مایکروسافت هستش. مایکروسافت یکی از غولهای تکنولوژی، اخیرا اعلام کرده که کاربران سرویس های این شرکت، کم کم باید پسوردها رو از اکانتهاشون حذف و از Passkeyها استفاده کنن.

Passkeyها یک فناوری مدرن برای احراز هویت (Authentication) هستن که بعنوان جایگزینی امنتر، سریعتر و کاربرپسندتر برای پسوردها طراحی شدن. این فناوری بر پایه استاندارد WebAuthn (Web Authentication) و توسط کنسرسیوم FIDO Alliance که مایکروسافت، گوگل، اپل و دیگر شرکتهای بزرگ در اون عضو هستن، توسعه یافته.

Passkeyها بجای استفاده از پسورد یا کدهای احراز هویت دو مرحلهای، از کلیدهای رمزنگاری استفاده میکنن که به دستگاه کاربر (مانند گوشی، تبلت یا کامپیوتر) وابسته هستن و معمولاً با روشهای بیومتریک (مانند اثر انگشت یا تشخیص چهره) یا پین (PIN) یا کلیدهای امنیتی مانند YubiKey و … تأیید میشن.

Passkeyها از دو جفت کلید رمزنگاری تشکیل شدن: کلید عمومی و کلید خصوصی. کلید عمومی در سایت یا سرویس مورد نظر ذخیره میشه، مثلا در سرورهای مایکروسافت. اما کلید خصوصی در سیستم کاربر، بسته به نوع سیستم و سیستم عامل، در یک مکان امن مانند Trusted Platform Module (TPM) یا Secure Enclave یا Windows Credential Manager و … ذخیره میشه.

معمولا برای دسترسی به کلید خصوصی، نیاز به تایید هویت وجود داره که این کار از طریق بیومتریک، پین یا کلیدهای امنیتی انجام میشه.

مثلا فرض کنید میخوایید در سایت example.com با Passkey لاگین کنید:

- دفعه اول:

- کاربر یک Passkey ایجاد میکنه (مثلا با مرورگر یا سیستم عامل).

- برای ایجاد Passkey، کاربر باید هویتش رو تاید کنه که از طریق بیومتریک و … انجام میشه.

- کلید عمومی در سرور example.com ذخیره میشه.

- کلید خصوصی در سیستم کاربر ذخیره میشه.

- دفعات بعد:

- سرور یک چالشی رو ایجاد و برای امضا کردن، ارسال میکنه.

- قبل از امضاء، هویت کاربر از طریق بیومتریک و … تایید میشه.

- دستگاه به کمک کلید خصوصی اون چالش رو امضاء و ارسال میکنه.

- اگه امضاء با کلید عمومی مطابقت داشته باشه، لاگین اتفاق می افته.

بصورت کلی میشه گفت Passkeyها ترکیبی از پسورد، کد 2FA و احراز هویت مرتبط با دستگاه سخت افزاری شماست یا خیلی ساده تر در نظر بگیریم، فرض کنید برای لاگین بجای پسورد از اثر انگشت شما استفاده میشه.

با این شرایط، هکرها برای لاگین به اکانت شما، مثلا اگه شما از پین استفاده کنید، هم نیاز به پین دارن و هم کلید خصوصی. اگه پین افشاء بشه، مثلا از طریق کیلاگر یا infostealer، بدون کلید خصوصی که وابسته به دستگاه شماست، هکرها باز نمیتونن لاگین کنن. کلید خصوصی هم که در یک مکان امن نگهداری میشه و اگه به سرقت بره هم به درد نمیخوره چون براساس دستگاه ساخته میشه.

علاوه بر موارد بالا، استفاده و به خاطر سپردن Passkeyها ساده هستش، برای هر سایت و سرویسی منحصر به فرد هستش، در برابر فیشینگ مقاومه (کلیدها براساس سایت ساخته میشن بنابراین bank.com و b4nk.com دو کلید خصوصی مجزا دارن) و با توجه به اینکه در همه ی دستگاههای شما قابل استفاده هستن، نباید نگران فراموش کردنشون هم باشید. به همین دلایل مایکروسافت Passkeyها رو بعنوان آینده احرازهویت توصیف میکنه.

Passkey در سیستم عاملهای زیر پشتیبانی میشه:

- ویندوز 10 و بالاتر

- macOS Ventura و بالاتر

- ChromeOS 109 و بالاتر

- iOS 16 و بالاتر. اگه از Microsoft Authenticator استفاده کنید، نیاز به iOS 17 و بالاتر دارید.

- اندروید 9 و بالاتر. اگه از Microsoft Authenticator استفاده کنید، نیاز به اندروید 14 و بالاتر دارید.

در مرورگرها:

- Microsoft Edge 109 و بالاتر

- Safari 16 و بالاتر

- Chrome 109 و بالاتر

- فایرفاکس 122 و بالاتر

چطوری پسوردمون رو جایگزین Passkey کنیم:

مایکروسافت اعلام کرده که تا آخر آوریل، 10 اردیبهشت، اغلب کاربران این بروزرسانی رو دریافت میکنن. فعلا این تغییر برای اکانتهای شخصی و کاری/تحصیلی اعمال میشه.

- اکانتهای شخصی: این اکانتها برای دسترسی به خدمات مصرفکننده مایکروسافت استفاده میشن. مثلا: لاگین به Windows (روی دستگاههای شخصی)، Outlook.com، Xbox، Microsoft Store، OneDrive، Copilot یا Skype. این اکانتها معمولاً با یک آدرس ایمیل (مانند @outlook.com یا @hotmail.com) یا هر ایمیل دیگری که کاربر انتخاب کنه، مرتبط هستن و برای کاربران عادی طراحی شدن و تمرکزشون بر تجربه کاربری ساده و دسترسی به سرویسهای شخصی هستش.

- اکانتهای کاری/تحصیلی: این اکانتها برای محیطهای کاری یا تحصیلی طراحی شدن و بخشی از پلتفرم Microsoft Entra هستن که راهکارهای مدیریت هویت و دسترسی مایکروسافت رو شامل میشن. معمولاً در سازمانها یا مؤسسات آموزشی استفاده میشن و با Microsoft Entra ID (که قبلاً Azure Active Directory نامیده میشد) مدیریت میشن. مثلا: اکانتهای کاری برای دسترسی به Microsoft 365، Teams، یا برنامههای سازمانی دیگه. این اکانتها تحت کنترل ادمین IT سازمان هستن و سیاستهای امنیتی سختگیرانه تری دارن.

برای ایجاد Passkey در اکانتهای شخصی:

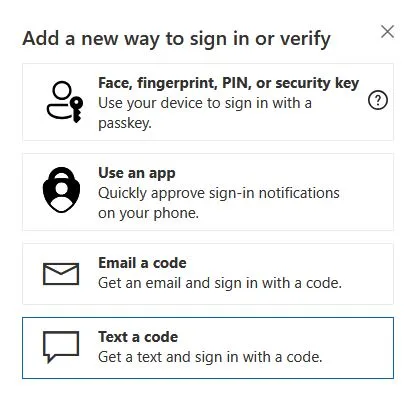

- وارد Advanced Security Options اکانت مایکروسافتتون بشید.

- گزینه ی Face, fingerprint, PIN, or security key رو انتخاب کنید.

- یک روش رو انتخاب و بسته به روشی که انتخاب کردید، مراحل رو طی کنید.

برای ایجاد Passkey در اکانتهای کاری یا تحصیلی مراحل زیر رو طی کنید:

- وارد Security Info اکانتتون بشید.

- گزینه ی Add sign-in method رو انتخاب کنید.

- Passkey or Passkey in Microsoft Authenticator رو انتخاب کنید.

- بسته به مورد انتخابی، مراحل رو طی کنید.

اگه اکانت جدیدی در مایکروسافت ایجاد کنید، بصورت پیش فرض از Passkey استفاده میکنید.

برای استفاده از این Passkeyها، فرقی نداره نوع اکانتتون چیه:

- گزینه ی Sign-in Options یا چیزی شبیه به این رو انتخاب کنید.

- گزینه ی Face, Fingerprint, PIN, or security key رو انتخاب کنید.

- Passkey مورد نظر رو انتخاب کنید.

- بسته به روشی که انتخاب کردید، مراحل رو طی کنید.

اگه از ویندوز استفاده میکنید، برای ایجاد یا لاگین به هر برنامه یا سایتی که از Passkey پشتیبانی میکنه، میتونید از Windows Hello استفاده کنید.

Windows Hello یک فناوری احراز هویت امن در ویندوز هستش که به کاربران اجازه میده با روشهای مدرن و امن، مانند بیومتریک، پین و کلیدهای امنیتی فیزیکی و …، بجای پسورد، هویت خودشون رو تأیید کنن.

بعد از ایجاد و ذخیره ی Passkey با Windows Hello، میتونید از اطلاعات بیومتریک یا پین برای لاگین استفاده کنید. یک روش جایگزین دیگه استفاده از موبایل یا تبلت مثلا با استفاده از Microsoft Authenticator هستش.

برای ایجاد یک Passkey با استفاده از Windows Hello:

- یک سایت یا برنامه ای که از Passkey پشتیبانی میکنه رو باز کنید.

- یک Passkey مطابق دستورالعملهای اون سایت، ایجاد کنید.

- یک روش تایید Windows Hello رو انتخاب و مراحل تایید رو طی کنید.

- حالا Passkey در دستگاه شما ذخیره میشه.

برای استفاده از این Passkey:

- یک سایت یا برنامه ای که از این Passkey پشتیبانی میکنه رو انتخاب کنید.

- گزینه ی Sign in with a passkey یا شبیه به اون رو انتخاب کنید.

- اگه Passkey بصورت محلی ذخیره و توسط Windows Hello محافظت میشه، از شما خواسته میشه تا برای ورود از Windows Hello استفاده کنید.

علاوه بر مایکروسافت، گوگل و اپل هم در تدارک استفاده از Passkeyها بجای استفاده از پسوردها هستن.

اگه از سرویسها و محصولات مایکروسافت استفاده میکنید، این شرکت طبق روال هر ساله، قراره یسری از محصولات و سرویس هاش رو بازنشسته یا تغییراتی در نحوه ی پشتیبانی از اونا اعمال کنه. برای دسترسی به این لیست، اینجا رو ببینید.

منابع: