مایکروسافت Patch Tuesday خودش رو برای سپتامبر 2025 منتشر کرده و در اون به اصلاح 81 آسیب پذیری در محصولات مختلفش پرداخته.

با توجه به اینکه مایکروسافت آسیب پذیری هایی که قبل از اصلاح، بصورت عمومی منتشر بشن یا در حملاتی مورد اکسپلویت قرار بگیرن رو بعنوان زیرودی (0day) دسته بندی میکنه، بروزرسانی این ماه، دو آسیب پذیری زیرودی داره.

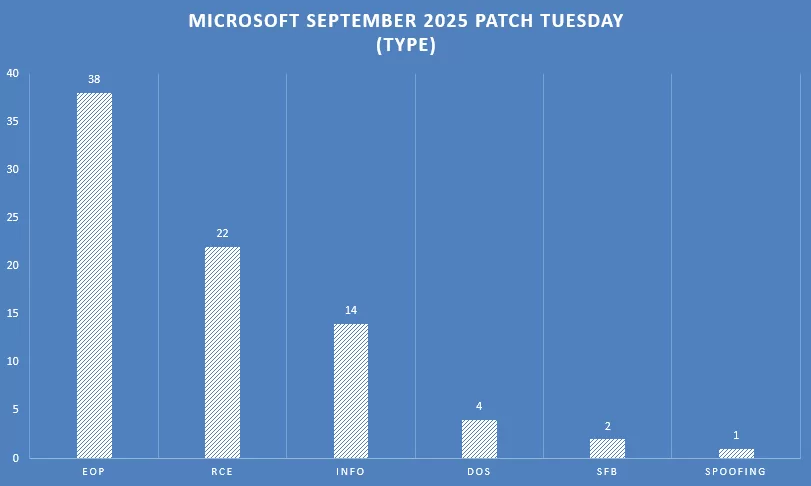

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش امتیاز(EOP): 38

- اجرای کد (RCE): 22

- افشای اطلاعات (INFO): 14

- منع سرویس (DOS): 4

- جعل (Spoofing): 1

- دور زدن ویژگی های امنیتی (SFB): 2

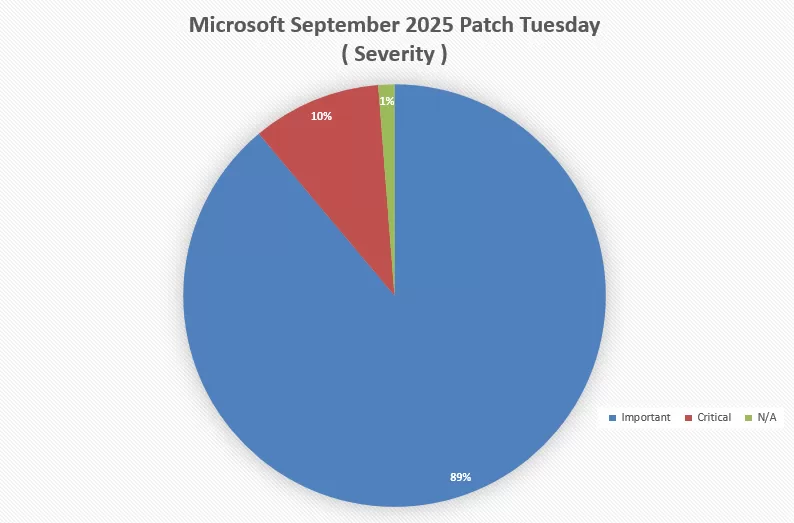

شدت آسیب پذیری های اصلاح شده، در این ماه هم بصورت زیر هستش:

- شدت بحرانی : 8 مورد

- شدت مهم: 72مورد

- نامشخص: 1 مورد

نکته: ویندوز 10 در اکتبر 2025 به پایان عمر خودش میرسه.

در ادامه طبق روال همیشگی، نگاهی به آسیب پذیریهای زیرودی و بحرانی انداختیم.

آسیب پذیری عمومی شده (0Day):

آسیب پذیری CVE-2025-55234:

آسیب پذیری از نوع Improper Authentication و در Windows SMB هستش. امتیاز 8.8 و شدت مهم داره و امکان افزایش امتیاز رو به مهاجم میده.

پروتکل SMB (Server Message Block) برای اشتراک فایل، پرینتر و … بین کلاینت و سرور استفاده میشه. یکی از حملات معروف روی SMB، حملهی Relay Attack هستش، یعنی مهاجم میاد اطلاعات احراز هویت یک کاربر رو میگیره و بدون کرک، همون اطلاعات رو برای دسترسی به سرویس های دیگه استفاده میکنه.

بسته به پیکربندی سرور SMB، میتونه تحت تاثیر حملات Relay Attack باشه و مهاجم میتونه امتیاز کاربر قربانی رو بدست بیاره.

دو مکانیسم دفاعی در سرور SMB وجود داره:

- SMB Signing: امضا کردن ترافیک SMB برای جلوگیری از تغییر/جعل بستهها.

- Extended Protection for Authentication (EPA): مکانیزمی برای جلوگیری از استفاده مجدد اعتبارنامه ها در سرویسهای مختلف.

در بروزرسانی سپتامبر ۲۰۲۵ قابلیت Audit Events اضافه شده، ادمینها میتونن ببینن آیا کلاینتها و دستگاههاشون با فعالسازی SMB Signing و EPA سازگار هستش یا نه. اینطوری قبل از اینکه هاردنینگ رو اعمال کنن، مطمئن میشن سیستمها دچار مشکل ناسازگاری نمیشن.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-21907:

آسیب پذیری از نوع Dependency on Vulnerable Third-Party Component و در Newtonsoft.Json (نسخه های قبل از 13.0.1) هستش که بعنوان بخشی از Microsoft SQL Server استفاده میشه.

زمانیکه داده های مخرب به متد JsonConvert.DeserializeObject ارسال بشن، ممکنه خطای StackOverflowException رخ بده. این خطا میتونه منجر به DoS بشه، یعنی سیستم یا سرویس غیرقابل استفاده میشه. بسته به نحوه ی استفاده از این کتابخانه، مهاجم بدون احراز هویت و راه دور میتونه شرایط DoS رو ایجاد کنه.

محصولات تحت تاثیر:

Microsoft SQL Server 2019

Microsoft SQL Server 2017

Microsoft SQL Server 2016

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2025-55226:

آسیب پذیری از نوع Race Condition و در Graphics Kernel هستش. امتیاز 6.7 و شدت بحرانی داره و امکان RCE رو به مهاجم احراز هویت شده (بدون نیاز به دسترسی ادمین و … ) میده. برای اکسپلویت مهاجم باید یسری ورودی مخرب رو ارسال کنه. آسیب پذیری از نوع Arbitrary Code Execution (ACE) هستش یعنی حمله باید روی سیستم قربانی اتفاق بیافته، ریموت بیشتر محل مهاجم هستش. بنابراین با توجه به نوع آسیب پذیری و نیاز به تعامل کاربر، مهاجم باید قربانی رو فریب بده تا مثلا فایلی رو دانلود و اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-55236:

آسیب پذیری از نوع TOCTOU و Type Confusion و در Graphics Kernel رخ میده. امتیاز 7.3 و شدت بحرانی داره و امکان RCE رو به مهاجم احراز هویت شده (بدون نیاز به دسترسی ادمین و … ) میده. برای اکسپلویت مهاجم باید یسری ورودی مخرب رو ارسال کنه. آسیب پذیری از نوع Arbitrary Code Execution (ACE) هستش یعنی حمله باید روی سیستم قربانی اتفاق بیافته، ریموت بیشتر محل مهاجم هستش. بنابراین با توجه به نوع آسیب پذیری و نیاز به تعامل کاربر، مهاجم باید قربانی رو فریب بده تا مثلا فایلی رو دانلود و اجرا کنه.

محصولات تحت تاثیر:

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

آسیب پذیری CVE-2025-54910:

آسیب پذیری از نوع Heap-based Buffer Overflow و در Microsoft Office هستش. امتیاز 8.4 و شدت بحرانی داره و امکان RCE رو به مهاجم میده. Preview Pane جزء بردار حمله هستش. آسیب پذیری از نوع Arbitrary Code Execution (ACE) هستش یعنی حمله باید روی سیستم قربانی اتفاق بیافته، ریموت بیشتر محل مهاجم هستش. برای اکسپلویت نیاز به تعامل کاربر و احراز هویت هم نیست. در زمان نگارش این پست، اصلاحیه برای Microsoft Office LTSC for Mac 2021 و 2024 در دسترس نیست.

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC for Mac 2024

Microsoft Office LTSC 2024

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2025-53800:

آسیب پذیری از نوع Incorrect Initialization of Resource و در Windows Graphics Component هستش و امتیاز 7.8 و شدت بحرانی داره و امکان افزایش امتیاز به SYSTEM رو به مهاجم میده.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-55228:

آسیب پذیری از نوع Race Condition و در Windows Graphics Component (Win32K – GRFX) هستش. امتیاز 7.8 و شدت بحرانی داره و امکان RCE رو به مهاجم احراز هویت شده (بدون نیاز به دسترسی ادمین و … ) میده. آسیب پذیری از نوع Arbitrary Code Execution (ACE) هستش یعنی حمله باید روی سیستم قربانی اتفاق بیافته، ریموت بیشتر محل مهاجم هستش. در این مورد خاص Endpoint آسیبپذیر فقط از طریق رابط داخلی VM (Hyper-V guest) در دسترسه، چون ارتباطات خارجی بلاک هستن. پس مهاجم باید کدی رو داخل VM یا روی ماشین محلی اجرا کنه. بصورت کلی آسیب پذیری این امکان رو به مهاجم میده تا بتونه امنیت ماشین مجازی رو دور بزنه و در ماشین میزبان (Guest-to-Host Escape) کد اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

آسیب پذیری CVE-2025-55224:

آسیب پذیری از نوع Race Condition و در Windows Hyper-V (Win32K – GRFX) هستش. امتیاز 7.8 و شدت بحرانی داره و امکان RCE رو به مهاجم احراز هویت شده (بدون نیاز به دسترسی ادمین و … ) میده. آسیب پذیری از نوع Arbitrary Code Execution (ACE) هستش یعنی حمله باید روی سیستم قربانی اتفاق بیافته، ریموت بیشتر محل مهاجم هستش. در این مورد خاص Endpoint آسیبپذیر فقط از طریق رابط داخلی VM (Hyper-V guest) در دسترسه، چون ارتباطات خارجی بلاک هستن. پس مهاجم باید کدی رو داخل VM یا روی ماشین محلی اجرا کنه. بصورت کلی آسیب پذیری این امکان رو به مهاجم میده تا بتونه امنیت ماشین مجازی رو دور بزنه و در ماشین میزبان (Guest-to-Host Escape) کد اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 11 Version 22H2

Windows 10 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-53799:

آسیب پذیری از نوع Use of Uninitialized Resource و در Windows Imaging Component هستش. امتیاز 5.5 و شدت بحرانی داره و امکان نشت اطلاعات رو به مهاجم میده. مهاجم میتونه قسمتی از حافظه ی HEAP رو بخونه. برای اکسپلویت مهاجم باید یک فایل مخرب رو به قربانی ارسال کنه و قربانی رو متقاعد کنه تا اونو اجرا کنه. Preview Pane جزء بردار حمله نیست.

محصولات تحت تاثیر:

Microsoft Office for Android

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008 R2

Windows Server 2025

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-54918:

آسیب پذیری از نوع Improper Authentication و در Windows NTLM هستش. امتیاز 8.8 و شدت بحرانی داره و امکان افزایش امتیاز به SYSTEM رو به مهاجم میده. پیچیدگی حمله پایین هستش و اگه سرویس/کامپوننت آسیب پذیر روی اینترنت در دسترس باشه، قابل اکسپلویته.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows Server 2025

Windows Server 2022

Windows Server 2019

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 10 Version 1809

لیست همه ی آسیب پذیری های سپتامبر 2025 (شهریور 1404) مایکروسافت:

منابع: