مایکروسافت Patch Tuesday خودش رو برای دسامبر 2024 منتشر کرده و در اون به اصلاح 72 آسیب پذیری در محصولات مختلفش پرداخته. بروزرسانی این ماه، یک آسیب پذیری زیرودی داشته.

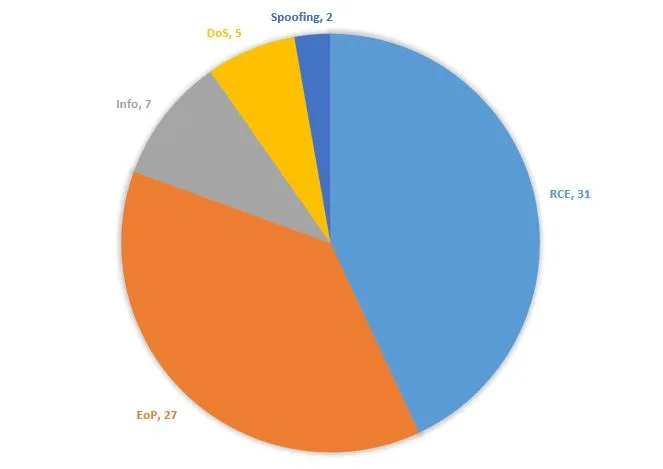

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش امتیاز: 27

- اجرای کد: 31

- افشای اطلاعات: 7

- منع سرویس: 5

- جعل: 2

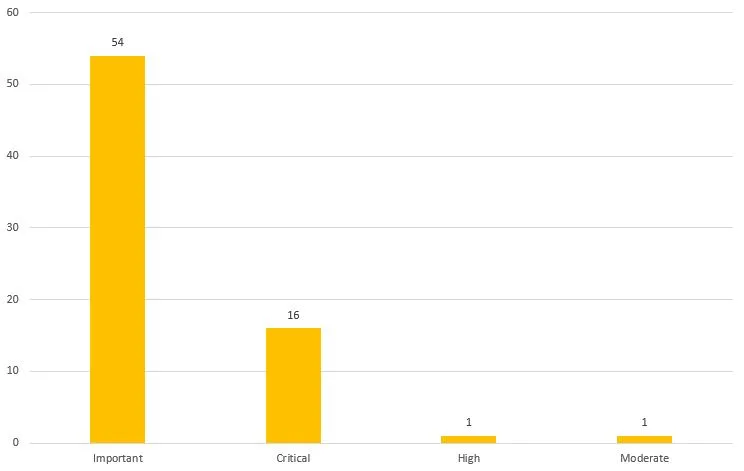

شدت آسیب پذیری های اصلاح شده در این ماه هم بصورت زیر:

- شدت بحرانی : 16 مورد

- شدت بالا: 1 مورد

- شدت مهم: 54 مورد

- شدت نسبتا بالا: 1 مورد

آسیب پذیری های عمومی و اکسپلویت شده:

آسیب پذیری CVE-2024-49138 :

آسیب پذیری از نوع Heap Buffer Overflow و در Windows Common Log File System Driver هستش. امتیاز 7.8 و شدت مهم داره. آسیب پذیری امکان افزایش امتیاز به SYSTEM رو میده. طبق ادعای مایکروسافت، این آسیب پذیری اکسپلویت و در حملاتی مورد استفاده قرار گرفته.

محصولات تحت تاثیر:

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2024-49124:

آسیب پذیری از نوع Race Condition و در Lightweight Directory Access Protocol (LDAP) Client هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم با ارسال یک درخواست مخرب، میتونه کد دلخواه با امتیاز SYSTEM رو اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-49132 :

آسیب پذیری از نوع Use After Free و Sensitive Data Storage in Improperly Locked Memory و در Windows Remote Desktop Services هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم با اتصال به یک سیستم با نقش Remote Desktop Gateway، میتونه یک race condition رو برای ایجاد Use After Free فراهم و از اون برای اجرای کد دلخواه استفاده کنه.

محصولات تحت تاثیر:

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-49128:

آسیب پذیری از نوع Use After Free و Sensitive Data Storage in Improperly Locked Memory و در Windows Remote Desktop Services هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم با اتصال به یک سیستم با نقش Remote Desktop Gateway، میتونه یک race condition رو برای ایجاد Use After Free فراهم و از اون برای اجرای کد دلخواه استفاده کنه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows Server 2025

Windows Server 2022, 23H2 Edition

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2024-49123:

آسیب پذیری از نوع Sensitive Data Storage in Improperly Locked Memory و در Windows Remote Desktop Services هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم با اتصال به یک سیستم با نقش Remote Desktop Gateway، میتونه یک race condition رو برای ایجاد Use After Free فراهم و از اون برای اجرای کد دلخواه استفاده کنه.

محصولات تحت تاثیر:

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-49120:

آسیب پذیری از نوع Insecure Default Variable Initialization و در Windows Remote Desktop Services هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم با اتصال به یک سیستم با نقش Remote Desktop Gateway، میتونه یک race condition رو برای ایجاد Use After Free فراهم و از اون برای اجرای کد دلخواه استفاده کنه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows Server 2025

Windows Server 2022, 23H2 Edition

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2024-49119:

آسیب پذیری از نوع Type Confusion و در Windows Remote Desktop Services هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم با اتصال به یک سیستم با نقش Remote Desktop Gateway، میتونه یک race condition رو برای ایجاد Use After Free فراهم و از اون برای اجرای کد دلخواه استفاده کنه.

محصولات تحت تاثیر:

Windows Server 2016

Windows Server 2025

Windows Server 2022, 23H2 Edition

Windows Server 2019

آسیب پذیری CVE-2024-49116:

آسیب پذیری از نوع Use After Free و در Windows Remote Desktop Services هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم با اتصال به یک سیستم با نقش Remote Desktop Gateway، میتونه یک race condition رو برای ایجاد Use After Free فراهم و از اون برای اجرای کد دلخواه استفاده کنه.

محصولات تحت تاثیر:

Windows Server 2025

Windows Server 2022, 23H2 Edition

Windows Server 2022

Windows Server 2019

Windows Server 2016

آسیب پذیری CVE-2024-49115 و CVE-2024-49108 و CVE-2024-49106 :

آسیب پذیری از نوع Use After Free و Sensitive Data Storage in Improperly Locked Memory و در Windows Remote Desktop Services هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم با اتصال به یک سیستم با نقش Remote Desktop Gateway، میتونه یک race condition رو برای ایجاد Use After Free فراهم و از اون برای اجرای کد دلخواه استفاده کنه.

محصولات تحت تاثیر:

Windows Server 2016

Windows Server 2025

Windows Server 2022, 23H2 Edition

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2024-49126:

آسیب پذیری از نوع Use After Free و Sensitive Data Storage in Improperly Locked Memory و در Windows Local Security Authority Subsystem Service (LSASS) هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم برای این آسیب پذیری میتونه حساب های سرور رو هدف قرار بده و با استفاده از اجرای کد از راه دور، تلاش کنه تا کد مخرب رو در زمینه حساب سرور از طریق یک فراخوانی شبکه فعال کنه. مهاجم نیازی به هیچ امتیازی نداره و کاربر هم نیاز به انجام هیچ عملی نداره.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-49127:

آسیب پذیری از نوع Use After Free و در Windows Lightweight Directory Access Protocol (LDAP) هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم غیرمجاز با ارسال درخواست مخرب امکان اجرای کد با امتیاز SYSTEM رو داره.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-49112:

آسیب پذیری از نوع Integer Overflow یا Wraparound و در Windows Lightweight Directory Access Protocol (LDAP) هستش. امتیاز 9.8 و شدت بحرانی داره که بالاترین امتیاز در آسیب پذیری های این ماه هستش. مهاجم راه دور و بدون احراز هویت با ارسال مجموعه ای از فراخوانی های LDAP، میتونه Domain Controller رو اکسپلویت و کد دلخواه اجرا کنه. کد دلخواه با امتیاز سرویس LDAP اجرا میشه که امتیاز بالایی داره اما SYSTEM نیست. مایکروسافت بعنوان اقدام کاهشی توصیه کرده که Domain Controllerها رو از اینترنت قطع کنید. اما بهترین کزینه همون بروزرسانی هستش.

محصولات تحت تاثیر:

Windows 10 Version 1809

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2024-49117:

آسیب پذیری از نوع Return of Wrong Status Code و در Windows Hyper-V هستش. امتیاز 8.8 و شدت بحرانی داره. مهاجم احرازهویت شده در یک ماشین مهمان، امکان اجرای کد در ماشین میزبان رو داره. احرازهویت مهم نیست کاربر ادمین باشه یا نه، فقط احرازهویت کنه. مهاجم همچنین میتونه حمله ی cross-VM رو انجام بده. حملهی Cross-VM به نوعی حمله در محیطهای مجازیسازی شده (Virtualized Environments) اشاره داره که در اون مهاجم از یک ماشین مجازی به دیگری که روی همون میزبان فیزیکی (Host) اجرا میشه، دسترسی غیرمجاز پیدا میکنه یا اطلاعاتی رو بدست میاره.

محصولات تحت تاثیر:

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows Server 2025

Windows 11 Version 22H2

Windows Server 2022

آسیب پذیری CVE-2024-49122 و CVE-2024-49118 :

آسیب پذیری از نوع Use After Free و در Microsoft Message Queuing (MSMQ) هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم با ارسال یک بسته مخرب MSMQ به سرور MSMQ میتونه کد دلخواه در سرور رو اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های جالب دیگه:

آسیب پذیری CVE-2024-49063 :

آسیب پذیری از نوع Deserialization of Untrusted Data و در Microsoft/Muzic هستش. Muzic یک پروژه ی تحقیقاتی در زمینه موسیقی هوش مصنوعی هستش که درک و تولید موسیقی از طریق هوش مصنوعی رو بهبود میده. امتیاز 8.4 و شدت مهم داره. مهاجم با ایجاد یک پیلود میتونه بعد از deserialization ، اجرای کد دلخواه داشته باشه.

محصولات تحت تاثیر:

Microsoft/Muzic

آسیب پذیری CVE-2024-49068:

آسیب پذیری از نوع Improper Access Control و در Microsoft SharePoint هستش. امتیاز 8.2 و شدت مهم داره. مهاجم با اکسپلویت این آسیب پذیری امکان افزایش امتیاز رو داره. بصورت کلی میتونی برخی توکن ها رو ببینه و یسری اطلاعات رو تغییر بده.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2024-49125 و CVE-2024-49086 :

آسیب پذیری از نوع Heap-based Buffer Overflow و در Windows Routing and Remote Access Service (RRAS) هستش. امتیاز 8.8 و شدت مهم داره. مهاجم باید یک سرور مخرب ایجاد کنه و کلاینت قربانی که باید ادمین باشه رو باید فریب بده تا به این سرور مخرب وصل بشه. وقتی قربانی، درخواستی به این سرور ارسال میکنه، در پاسخ اکسپلویت و مهاجم میتونه کد دلخواه رو اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2022

Windows Server 2019

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows Server 2025

Windows Server 2022, 23H2 Edition

آسیب پذیری CVE-2024-49085:

آسیب پذیری از نوع Heap-based Buffer Overflow و Integer Overflow یا Wraparound و در Windows Routing and Remote Access Service (RRAS) هستش. امتیاز 8.8 و شدت مهم داره. مهاجم باید یک سرور مخرب ایجاد کنه و کلاینت قربانی رو باید فریب بده تا به این سرور مخرب وصل بشه. وقتی قربانی، درخواستی به این سرور ارسال میکنه، در پاسخ اکسپلویت و مهاجم میتونه کد دلخواه رو اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2022

Windows Server 2019

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows Server 2025

Windows Server 2022, 23H2 Edition

آسیب پذیری CVE-2024-49104 و CVE-2024-49102 :

آسیب پذیری از نوع Heap-based Buffer Overflow و در Windows Routing and Remote Access Service (RRAS) هستش. امتیاز 8.8 و شدت مهم داره. مهاجم باید یک سرور مخرب ایجاد کنه و کلاینت قربانی که باید ادمین باشه رو باید فریب بده تا به این سرور مخرب وصل بشه. وقتی قربانی، درخواستی به این سرور ارسال میکنه، در پاسخ اکسپلویت و مهاجم میتونه کد دلخواه رو اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-49093 :

آسیب پذیری از نوع Incorrect Conversion between Numeric Types و در Windows Resilient File System (ReFS) هستش. امتیاز 8.8 و شدت مهم داره. مهاجم با امتیاز AppContainer میتونه یک برنامه مخربی رو اجرا کنه که منجر به افزایش امتیاز به SYSTEM میشه.

محصولات تحت تاثیر:

Windows 11 Version 24H2

Windows Server 2025

آسیب پذیری CVE-2024-49080:

آسیب پذیری از نوع Heap-based Buffer Overflow و در Windows IP Routing Management Snapin هستش. امتیاز 8.8 و شدت مهم داره. مهاجم باید یک سرور مخرب ایجاد کنه و کاربر رو فریب بده تا به این سرور وصل بشه. مهم نیست کاربر ادمین باشه یا امتیاز بالایی داشته باشه، فقط باید احراز هویت شده باشه. با ارسال درخواست، پاسخی که سرور مخرب میده منجر به اجرای کد در سیستم قربانی میشه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

لیست کامل آسیب پذیری های این ماه:

منابع: