مایکروسافت Patch Tuesday خودش رو برای جولای منتشر کرده و در اون به اصلاح 130 آسیب پذیری پرداخته. این تعداد اصلاح تو این چند سال بی سابقه بوده اما با توجه به اینکه یک ماه دیگه کنفرانس Black Hat در آمریکا برگزار میشه، چیز عجیبی نیست. این کنفرانس 5 تا 10 آگوست برگزار میشه و احتمالا در این ماه هم اصلاحیه های زیادی منتشر بشه. قدرت یه کنفرانس و اشتراک دانش در این خصوص عجیبه.

در آپدیت این ماه طبقه بندی آسیب پذیری ها به شرح زیر هستش :

- آسیب پذیری افزایش سطح دسترسی : 33

- دور زدن ویژگی های امنیتی : 13

- اجرای کد از راه دور : 37

- افشای اطلاعات : 19

- منع سرویس : 22

- جعل : 7

نه تا از این 130 آسیب پذیری ، بحرانی طبقه بندی شدن و امکان اجرای کد از راه دور و افزایش امتیاز میدن و بقیه هم شدت مهم تعریف شدن. در این بروزرسانی 5 زیرودی هم اصلاح شده.

آسیب پذیری های بحرانی :

آسیب پذیری CVE-2023-32057 :

آسیب پذیری در Microsoft Message Queuing و دارای امتیاز 9.8 هستش. مهاجم بدون احرازهویت با ارسال یه پکت مخرب MSMQ به سرور MSMQ میتونه کد دلخواه از راه دور اجرا کنه. برای اکسپلویت نیاز هستش که سرویس Message Queuing روی پورت TCP 1801 فعال باشه. اگه بروزرسانی رو نمیتونید اعمال کنید، میتونید این سرویس رو غیر فعال کنید. این آسیب پذیری مشابه یه آسیب پذیری بود که در ماه آوریل اصلاح شده بود و توسط همین محقق

محصولات تحت تاثیر :

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows 10 Version 22H2

Windows Server 2016

Windows 10 Version 1607

Windows 10

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-33157 :

آسیب پذیری در Microsoft SharePoint و دارای امتیاز 8.8 هستش. مهاجم احرازهویت شده با امتیاز Manage List میتونه کد دلخواه روی سرور SharePoint اجرا کنه.

نسخه های تحت تاثیر :

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2023-33160 :

آسیب پذیری در Microsoft SharePoint Server و دارای امتیاز 8.8 هستش. آسیب پذیری به دلیل وجود آسیب پذیری deserialization ورودی داده ناایمن در APIها هستش. بنابراین مهاجم باید احرازهویت کنه تا بتونه به این APIها دسترسی داشته باشه. در کل آسیب پذیری امکان اجرای کد از راه دور میده.

نسخه های تحت تاثیر :

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2023-35315 :

آسیب پذیری در Windows Layer-2 Bridge Network Driver و دارای امتیاز 8.8 هستش. مهاجم بدون احرازهویت با ارسال یه درخواست مخرب به Windows Server که بعنوان Layer-2 Bridge پیکربندی شده، میتونه کد دلخواه اجرا کنه. نکته ای که هستش که اینه که مهاجم برای اکسپلویت باید به این شبکه محدود شده دسترسی داشته باشه.

نسخه های تحت تاثیر :

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-35297 :

آسیب پذیری در Windows Pragmatic General Multicast (PGM) و دارای امتیاز 7.5 هستش. مهاجم امکان اجرای کد دلخواه داره. البته برای اکسپلویت نیاز هستش که یسری اقدامات انجام داده بشه. همچنین اکسپلویت فقط روی سیستم هایی تاثیر میزاره که در همون شبکه ای هستن که مهاجم هستش. یعنی روی چندین شبکه جواب نمیده و محدود به همون سوئیچ یا virtual network که مهاجم هستش، قابل استفاده هست.

نسخه های تحت تاثیر :

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-35352 :

آسیب پذیری در Windows Remote Desktop و دارای امتیاز 7.5 هستش. مهاجم هنگام ایجاد یه جلسه ریموت دسکتاپ امکان دور زدن تأیید اعتبار گواهی یا کلید خصوصی رو داره.

نسخه های تحت تاثیر :

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2023-35365 و CVE-2023-35365 و CVE-2023-35367 :

آسیب پذیری در Windows Routing and Remote Access Service (RRAS) و دارای امتیاز 9.8 هستش. مهاجم با ارسال پکت های مخرب به سروری که بعنوان Routing and Remote Access Service پیکربندی شده میتونه کد دلخواه اجرا کنه. این آسیب پذیری ها بین سیستم هایی که قابلیت RRAS توشون فعاله میتونه wormable باشه.

نسخه های تحت تاثیر :

Windows Server 2016

Windows 10 Version 1607

Windows 10

Windows 10 Version 22H2

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های زیرودی :

آسیب پذیری CVE-2023-36884 :

آسیب پذیری در Office و Windows HTML و دارای امتیاز 8.3 و شدت مهم هستش. مهاجم با ایجاد یه سند مخرب مایکروسافت و ارسال اون به قربانی و متقاعد کردن قربانی برای باز کردن اون، میتونه کد دلخواه اجرا کنه. این آسیب پذیری در حملات هدفمندی توسط گروه هکری Storm-0978 مورد استفاده قرار گرفته.جزییات این کمپین رو میتونید اینجا بخونید.

آسیب پذیری فعلا اصلاح نشده و یسری اقدامات کاهشی براش منتشر شده :

- اگه از ویندوز دیفندر استفاده میکنید، در برابر این آسیب پذیری ایمن هستید چون جلوی پیوست های مخرب رو میگیره.

- مسدود کردن ایجاد پروسس فرزند توسط برنامه های آفیس طبق این راهنما .

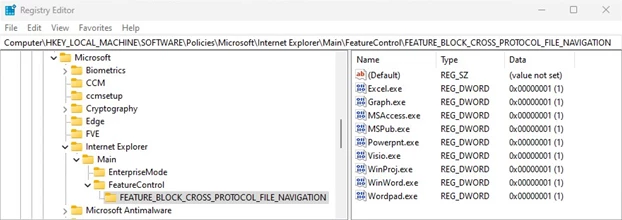

- اگه نمیتونید از دو گزینه بالا استفاده کنید ، از رجیستری استفاده کنید. به مسیر زیر برید :

|

1 |

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION |

و نام برنامه های زیر با یه مقدار از نوع REG_DWORD و مقدار 1 اضافه کنید :

- Excel.exe

- Graph.exe

- MSAccess.exe

- MSPub.exe

- PowerPoint.exe

- Visio.exe

- WinProj.exe

- WinWord.exe

- Wordpad.exe

آسیب پذیری CVE-2023-35311 :

آسیب پذیری در Microsoft Outlook و امتیاز 8.8 و شدت مهم داره. مهاجم با این آسیب پذیری میتونه ویژگی امنیتی Microsoft Outlook Security Notice رو دور بزنه. برای اکسپلویت نیاز به تعامل کاربر هست چون باید روی یه لینکی کلیک کنه. یه نکته ای که هست اینه که ، Preview Pane جزء بردار حمله هستش اما بازم نیاز به تعامل کاربر هستش. این آسیب پذیری احتمالا در یه زنجیره اکسپلویت استفاده میشه، مهاجمی که یه فایل مخرب رو ارسال کرده، میتونه با این آسیب پذیری، هشدار Outlook رو دور بزنه و کد دلخواه بی سر و صدا اجرا کنه. مایکروسافت جزییاتی از اینکه این آسیب پذیری در کدوم حملات استفاده شده نداده.

نسخه های تحت تاثیر :

Microsoft 365 Apps for Enterprise

Microsoft Office LTSC 2021

Microsoft Outlook 2013 RT Service Pack 1

Microsoft Outlook 2013

Microsoft Outlook 2016

Microsoft Outlook 2019

آسیب پذیری CVE-2023-36874 :

آسیب پذیری در Windows Error Reporting Service و امتیاز 7.8 و شدت مهم داره. مهاجم با استفاده از این آسیب پذیری میتونه امتیاز Administrator رو بدست بیاره. برای اکسپلویت مهاجم باید دسترسی محلی داشته باشه و امتیاز یه کاربری که امکان ایجاد فولدر و رهگیری performance داره داشته باشه، کاربران استاندارد این ویژگی ها رو ندارن. آسیب پذیری توسط Googles Threat Analysis Group کشف و گزارش شده.

نسخه های تحت تاثیر :

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-32046 :

آسیب پذیری در Windows MSHTML Platform و دارای امتیاز 7.8 و شدت مهم رو داره. مهاجم با ارسال یه فایل مخرب از طریق ایمیل یا وب و باز کردن اون توسط قربانی ، میتونه امتیاز خودش رو افزایش بده. مهاجم امتیاز برنامه آسیب دیده رو کسب میکنه.

نسخه های تحت تاثیر :

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-32049 :

آسیب پذیری در Windows SmartScreen و امتیاز 8.8 و شدت مهم داره. مهاجم میتونه Open File – Security Warning رو دور بزنه. برای اکسپلویت هم نیاز به تعامل کاربر هستش و باید رو یه لینکی کلیک کنه یا فایلی رو باز کنه. اغلب با یه آسیب پذیری دیگه ترکیب میشه.

نسخه های تحت تاثیر :

Windows Server 2016

Windows 10 Version 1607

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

ابطال درایورهای مخرب :

علاوه بر بروزرسانی که منتشر شده، مایکروسافت اعلام کرده که طبق گزارشات رسیده مبنی بر اینکه مهاجمین از درایورهای مخرب در فرایند post exploit سوء استفاده کردن، یسری اکانت توسعه دهنده و گواهی که مورد سوء استفاده قرار گرفتن رو باطل کرده.

کلا قضیه هم اینجوری بوده که Sophos در 9 فوریه 2023 گزارشاتی رو منتشر کرده. در ادامه ترند میکرو و سیسکو هم گزارشاتی رو منتشر کردن. با تحقیق متوجه شدن که چندین اکانت توسعه دهنده برای Microsoft Partner Center (MPC) یسری درایور مخرب برای گرفتن امضای مایکروسافت ارسال کردن. در نهایت همه حسابهای مشکوک به حالت تعلیق در اومده و امضاب درایورها رو باطل کردن. الان دیگه این درایورها و امضاها قابل اعتماد نیستن . همچنین مایکروسافت با بروزرسانی Microsoft Defender 1.391.3822.0 ، این درایورها رو به لیست مخرب اضافه کرده و در نتیجه در صورت استفاده توسط مهاجمین، شناسایی میشن.

مایکروسافت گفته که داره با شرکای Microsoft Active Protections Program (MAPP) کار میکنه تا به یه راه حل بلند مدت در خصوص این نوع حملات برسه.

مایکروسافت توصیه کرده تا بروزرسانی رو اعمال کنید تا محصولات آنتی ویروس و امنیتی ، آخرین امضاها رو بگیرن و در برابر این حملات محافظت کنن. با اسکن آفلاین هم میتونید در صورتیکه درایور مخربی از قبل رو سیستمتون نصب شده باشه، شناسایی کنید.

نسخه های تحت تاثیر :

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

لیست کامل بروزرسانی این ماه :

| CVE | Title | Severity | CVSS | Public | Exploited | Type |

| CVE-2023-36884 | Office and Windows HTML Remote Code Execution Vulnerability | Important | 8.3 | Yes | Yes | RCE |

| CVE-2023-35311 | Microsoft Outlook Security Feature Bypass Vulnerability | Important | 8.8 | No | Yes | SFB |

| CVE-2023-36874 | Windows Error Reporting Service Elevation of Privilege Vulnerability | Important | 7.8 | No | Yes | EoP |

| CVE-2023-32046 | Windows MSHTML Platform Elevation of Privilege Vulnerability | Important | 7.8 | No | Yes | EoP |

| CVE-2023-32049 | Windows SmartScreen Security Feature Bypass Vulnerability | Important | 8.8 | No | Yes | SFB |

| CVE-2023-32057 | Microsoft Message Queuing Remote Code Execution Vulnerability | Critical | 9.8 | No | No | RCE |

| CVE-2023-33157 | Microsoft SharePoint Remote Code Execution Vulnerability | Critical | 8.8 | No | No | RCE |

| CVE-2023-33160 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Critical | 8.8 | No | No | RCE |

| CVE-2023-35315 | Windows Layer-2 Bridge Network Driver Remote Code Execution Vulnerability | Critical | 8.8 | No | No | RCE |

| CVE-2023-35297 | Windows Pragmatic General Multicast (PGM) Remote Code Execution Vulnerability | Critical | 7.5 | No | No | RCE |

| CVE-2023-35352 | Windows Remote Desktop Security Feature Bypass Vulnerability | Critical | 7.5 | No | No | SFB |

| CVE-2023-35365 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Critical | 9.8 | No | No | RCE |

| CVE-2023-35366 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Critical | 9.8 | No | No | RCE |

| CVE-2023-35367 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Critical | 9.8 | No | No | RCE |

| CVE-2023-36871 | Azure Active Directory Security Feature Bypass Vulnerability | Important | 6.5 | No | No | SFB |

| CVE-2023-33127 | .NET and Visual Studio Elevation of Privilege Vulnerability | Important | 8.1 | No | No | EoP |

| CVE-2023-35348 | Active Directory Federation Service Security Feature Bypass Vulnerability | Important | 7.5 | No | No | SFB |

| CVE-2023-32055 | Active Template Library Elevation of Privilege Vulnerability | Important | 6.7 | No | No | EoP |

| CVE-2023-33170 | ASP.NET Core Security Feature Bypass Vulnerability | Important | 8.1 | No | No | SFB |

| CVE-2023-36869 | Azure DevOps Server Spoofing Vulnerability | Important | 6.3 | No | No | Spoofing |

| CVE-2023-35320 | Connected User Experiences and Telemetry Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35353 | Connected User Experiences and Telemetry Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-32084 | HTTP.sys Denial of Service Vulnerability | Important | 7.5 | No | No | DoS |

| CVE-2023-35298 | HTTP.sys Denial of Service Vulnerability | Important | 7.5 | No | No | DoS |

| CVE-2023-33152 | Microsoft Access Remote Code Execution Vulnerability | Important | 7 | No | No | RCE |

| CVE-2023-33156 | Microsoft Defender Elevation of Privilege Vulnerability | Important | 6.3 | No | No | EoP |

| CVE-2023-33171 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 6.1 | No | No | XSS |

| CVE-2023-35335 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 8.2 | No | No | XSS |

| CVE-2023-33162 | Microsoft Excel Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-33158 | Microsoft Excel Remote Code Execution Vulnerability | Important | 7.8 | No | No | RCE |

| CVE-2023-33161 | Microsoft Excel Remote Code Execution Vulnerability | Important | 7.8 | No | No | RCE |

| CVE-2023-32083 | Microsoft Failover Cluster Information Disclosure Vulnerability | Important | 6.5 | No | No | Info |

| CVE-2023-32033 | Microsoft Failover Cluster Remote Code Execution Vulnerability | Important | 6.6 | No | No | RCE |

| CVE-2023-35333 | Microsoft Media-Wiki Extensions Remote Code Execution Vulnerability | Important | 7.1 | No | No | RCE |

| CVE-2023-32044 | Microsoft Message Queuing Denial of Service Vulnerability | Important | 7.5 | No | No | DoS |

| CVE-2023-32045 | Microsoft Message Queuing Denial of Service Vulnerability | Important | 7.5 | No | No | DoS |

| CVE-2023-35309 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.5 | No | No | RCE |

| CVE-2023-32038 | Microsoft ODBC Driver Remote Code Execution Vulnerability | Important | 8.8 | No | No | RCE |

| CVE-2023-33148 | Microsoft Office Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-33149 | Microsoft Office Graphics Remote Code Execution Vulnerability | Important | 7.8 | No | No | RCE |

| CVE-2023-33150 | Microsoft Office Security Feature Bypass Vulnerability | Important | 9.6 | No | No | SFB |

| CVE-2023-33153 | Microsoft Outlook Remote Code Execution Vulnerability | Important | 6.8 | No | No | RCE |

| CVE-2023-33151 | Microsoft Outlook Spoofing Vulnerability | Important | 6.5 | No | No | Spoofing |

| CVE-2023-32039 | Microsoft PostScript and PCL6 Class Printer Driver Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-32040 | Microsoft PostScript and PCL6 Class Printer Driver Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-32085 | Microsoft PostScript and PCL6 Class Printer Driver Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-35296 | Microsoft PostScript and PCL6 Class Printer Driver Information Disclosure Vulnerability | Important | 6.5 | No | No | Info |

| CVE-2023-35306 | Microsoft PostScript and PCL6 Class Printer Driver Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-35324 | Microsoft PostScript and PCL6 Class Printer Driver Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-35302 | Microsoft PostScript and PCL6 Class Printer Driver Remote Code Execution Vulnerability | Important | 8.8 | No | No | RCE |

| CVE-2023-32052 | Microsoft Power Apps Spoofing Vulnerability | Important | 6.3 | No | No | Spoofing |

| CVE-2023-33134 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Important | 8.8 | No | No | RCE |

| CVE-2023-33165 | Microsoft SharePoint Server Security Feature Bypass Vulnerability | Important | 4.3 | No | No | SFB |

| CVE-2023-33159 | Microsoft SharePoint Server Spoofing Vulnerability | Important | 8.8 | No | No | Spoofing |

| CVE-2023-35347 | Microsoft Store Install Service Elevation of Privilege Vulnerability | Important | 7.1 | No | No | EoP |

| CVE-2023-35312 | Microsoft VOLSNAP.SYS Elevation of Privilege Vulnerability | Important | 7.3 | No | No | EoP |

| CVE-2023-35373 | Mono Authenticode Validation Spoofing Vulnerability | Important | 5.3 | No | No | Spoofing |

| CVE-2023-32042 | OLE Automation Information Disclosure Vulnerability | Important | 6.5 | No | No | Info |

| CVE-2023-32047 | Paint 3D Remote Code Execution Vulnerability | Important | 7.8 | No | No | RCE |

| CVE-2023-35374 | Paint 3D Remote Code Execution Vulnerability | Important | 7.8 | No | No | RCE |

| CVE-2023-32051 | Raw Image Extension Remote Code Execution Vulnerability | Important | 7.8 | No | No | RCE |

| CVE-2023-32034 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-32035 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-33164 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-33166 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-33167 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-33168 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-33169 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-33172 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-33173 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-35314 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 5.3 | No | No | DoS |

| CVE-2023-35318 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-35319 | Remote Procedure Call Runtime Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-35316 | Remote Procedure Call Runtime Information Disclosure Vulnerability | Important | 6.5 | No | No | Info |

| CVE-2023-35300 | Remote Procedure Call Runtime Remote Code Execution Vulnerability | Important | 8.8 | No | No | RCE |

| CVE-2023-35303 | USB Audio Class System Driver Remote Code Execution Vulnerability | Important | 8.8 | No | No | RCE |

| CVE-2023-36867 | Visual Studio Code Remote Code Execution Vulnerability | Important | 7.8 | No | No | RCE |

| CVE-2023-32054 | Volume Shadow Copy Elevation of Privilege Vulnerability | Important | 7.3 | No | No | EoP |

| CVE-2023-36872 | VP9 Video Extensions Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-35337 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35350 | Windows Active Directory Certificate Services (AD CS) Remote Code Execution Vulnerability | Important | 7.2 | No | No | RCE |

| CVE-2023-35351 | Windows Active Directory Certificate Services (AD CS) Remote Code Execution Vulnerability | Important | 6.6 | No | No | RCE |

| CVE-2023-29347 | Windows Admin Center Spoofing Vulnerability | Important | 8.7 | No | No | Spoofing |

| CVE-2023-35329 | Windows Authentication Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-35326 | Windows CDP User Components Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-35362 | Windows Clip Service Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-33155 | Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35340 | Windows CNG Key Isolation Service Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35299 | Windows Common Log File System Driver Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35339 | Windows CryptoAPI Denial of Service Vulnerability | Important | 7.5 | No | No | DoS |

| CVE-2023-33174 | Windows Cryptographic Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-35321 | Windows Deployment Services Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-35322 | Windows Deployment Services Remote Code Execution Vulnerability | Important | 8.8 | No | No | RCE |

| CVE-2023-35310 | Windows DNS Server Remote Code Execution Vulnerability | Important | 6.6 | No | No | RCE |

| CVE-2023-35344 | Windows DNS Server Remote Code Execution Vulnerability | Important | 6.6 | No | No | RCE |

| CVE-2023-35345 | Windows DNS Server Remote Code Execution Vulnerability | Important | 6.6 | No | No | RCE |

| CVE-2023-35346 | Windows DNS Server Remote Code Execution Vulnerability | Important | 6.6 | No | No | RCE |

| CVE-2023-35330 | Windows Extended Negotiation Denial of Service Vulnerability | Important | 6.2 | No | No | DoS |

| CVE-2023-35343 | Windows Geolocation Service Remote Code Execution Vulnerability | Important | 7.8 | No | No | RCE |

| CVE-2023-35342 | Windows Image Acquisition Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-32050 | Windows Installer Elevation of Privilege Vulnerability | Important | 7 | No | No | EoP |

| CVE-2023-32053 | Windows Installer Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35304 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35305 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35356 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35357 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35358 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35360 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7 | No | No | EoP |

| CVE-2023-35361 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7 | No | No | EoP |

| CVE-2023-35363 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35364 | Windows Kernel Elevation of Privilege Vulnerability | Important | 8.8 | No | No | EoP |

| CVE-2023-32037 | Windows Layer-2 Bridge Network Driver Information Disclosure Vulnerability | Important | 6.5 | No | No | Info |

| CVE-2023-35331 | Windows Local Security Authority (LSA) Denial of Service Vulnerability | Important | 6.5 | No | No | DoS |

| CVE-2023-35341 | Windows Media Information Disclosure Vulnerability | Important | 6.2 | No | No | Info |

| CVE-2023-35308 | Windows MSHTML Platform Security Feature Bypass Vulnerability | Important | 4.4 | No | No | SFB |

| CVE-2023-35336 | Windows MSHTML Platform Security Feature Bypass Vulnerability | Important | 6.5 | No | No | SFB |

| CVE-2023-21526 | Windows Netlogon Information Disclosure Vulnerability | Important | 7.4 | No | No | Info |

| CVE-2023-33163 | Windows Network Load Balancing Remote Code Execution Vulnerability | Important | 7.5 | No | No | RCE |

| CVE-2023-35323 | Windows OLE Remote Code Execution Vulnerability | Important | 7.8 | No | No | RCE |

| CVE-2023-35313 | Windows Online Certificate Status Protocol (OCSP) SnapIn Remote Code Execution Vulnerability | Important | 6.7 | No | No | RCE |

| CVE-2023-33154 | Windows Partition Management Driver Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35338 | Windows Peer Name Resolution Protocol Denial of Service Vulnerability | Important | 7.5 | No | No | DoS |

| CVE-2023-35325 | Windows Print Spooler Information Disclosure Vulnerability | Important | 7.5 | No | No | Info |

| CVE-2023-35332 | Windows Remote Desktop Protocol Security Feature Bypass | Important | 6.8 | No | No | SFB |

| CVE-2023-32043 | Windows Remote Desktop Security Feature Bypass Vulnerability | Important | 6.8 | No | No | SFB |

| CVE-2023-32056 | Windows Server Update Service (WSUS) Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35317 | Windows Server Update Service (WSUS) Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-35328 | Windows Transaction Manager Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

| CVE-2023-32041 | Windows Update Orchestrator Service Information Disclosure Vulnerability | Important | 5.5 | No | No | Info |

| CVE-2023-21756 | Windows Win32k Elevation of Privilege Vulnerability | Important | 7.8 | No | No | EoP |

منابع :