مایکروسافت Patch Tuesday خودش رو برای جولای 2024 منتشر کرده و در اون به اصلاح 141 آسیب پذیری در محصولات مختلفش پرداخته. بروزرسانی این ماه، چهار آسیب پذیری 0Day داشته. مایکروسافت آسیب پذیری هایی که قبل از اصلاح، عمومی یا اکسپلویت بشن، زیرودی میگه.

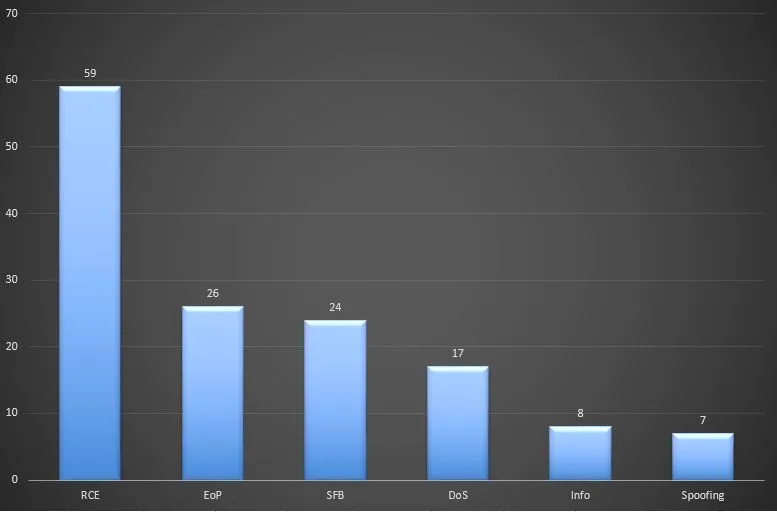

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- اجرای کد از راه دور: 59

- افزایش امتیاز: 26

- دور زدن ویژگی های امنیتی: 24

- منع سرویس: 17

- افشای اطلاعات: 8

- جعل: 7

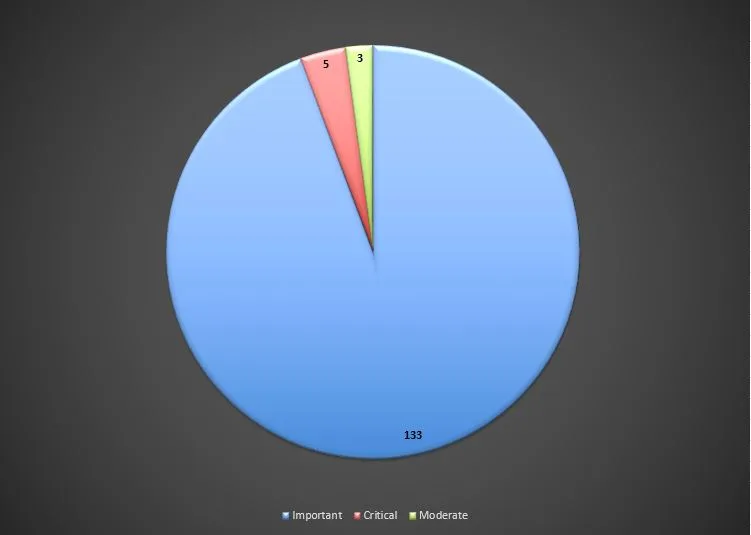

شدت آسیب پذیری های اصلاح شده در این ماه هم بصورت زیر:

- شدت بحرانی : 5 مورد

- شدت نسبتا بالا: 3 مورد

- شدت مهم: 133 مورد

محصولاتی که در این بروزرسانی تحت تاثیر بودن :

- Windows: 87

- ESU: 67

- Developer Tools: 4

- Azure: 5

- Microsoft Office: 6

- Microsoft Dynamics: 1

- SQL Server: 38

- System Center:1

آسیب پذیری های اکسپلویت شده:

آسیب پذیری CVE-2024-38080 :

آسیب پذیری از نوع Integer Overflow و در Windows Hyper-V هستش. این آسیب پذیری امکان افزایش امتیاز به SYSTEM رو به مهاجم میده و امتیاز 7.8 داره. مایکروسافت اعلام کرده که این آسیب پذیری بصورت فعال در حال اکسپلویت شدن هستش اما جزییات زیادی در این خصوص منتشر نکرده.

محصولات تحت تاثیر:

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 11 Version 22H2

Windows 11 version 21H2

Windows Server 2022

آسیب پذیری CVE-2024-38112 :

آسیب پذیری از نوع Exposure of Resource to Wrong Sphere و در Windows MSHTML Platform هستش و امکان جعل رو به مهاجم میده و امتیاز 7.5 داره. برای اکسپلویت، مهاجم باید فایلی رو به قربانی بفرسته و اونو متقاعد کنه تا اونو اجرا کنه.

محصولات تحت تاثیر:

Windows 10 Version 1809

Windows Server 2019

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows 11 version 21H2

Windows Server 2019

Windows Server 2022, 23H2

Windows Server 2022

Windows Server 2012 R2

Windows 10 Version 22H2

Windows 11 Version 23H2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

آسیب پذیری های عمومی شده:

آسیب پذیری CVE-2024-37985 :

آسیب پذیری از نوع Processor Optimization Removal و در پردازنده های ARM هستش. این آسیب پذیری به FetchBench معروف هستش و امتیاز 5.9 داره. مهاجم امکان مشاهده ی پشته ی یک پروسس با امتیاز بالا روی سرور رو داره.

محصولات تحت تاثیر:

Windows 11 Version 23H2

Windows 11 Version 22H2

آسیب پذیری CVE-2024-35264:

آسیب پذیری از نوع Use After Free و در NET. و Visual Studio هستش و امکان اجرای کد از راه دور رو به مهاجم میده و امتیاز 8.1 داره. برای اکسپلویت مهاجم با بستن یک http/3 stream ، در حالیکه بدنه درخواست در حال پردازش هستش، منجر به race condition میشه، که در صورت برنده شدن در اون، میتونه این آسیب پذیری رو اکسپلویت کنه.

محصولات تحت تاثیر:

Microsoft Visual Studio 2022 version 17.6

Microsoft Visual Studio 2022 version 17.10

Microsoft Visual Studio 2022 version 17.8

Microsoft Visual Studio 2022 version 17.4

.NET 8.0

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2024-38023 :

آسیب پذیری از نوع Deserialization of Untrusted Data و در Microsoft SharePoint Server هستش و امکان اجرای کد از راه دور به مهاجم میده و امتیاز 7 داره. برای اکسپلویت مهاجم باید امتیاز کاربر Site Owner یا بالاتر داشته باشه. نکته ای که وجود داره بصورت پیش فرض SharePoint به هر کاربر احرازهویت شده امکان ایجاد سایت رو میده.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2024-38060 :

آسیب پذیری از نوع Heap Buffer Overflow و در Windows Imaging Component هستش و امکان اجرای کد از راه دور رو به مهاجم میده و امتیاز 8.8 داره. مهاجم احرازهویت شده با آپلود یک عکس TIFF ، میتونه این آسیب پذیری رو اکسپلویت کنه. آسیب پذیری خوراکه حرکات جانبی برای تیم های قرمز هستش.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-38074 :

آسیب پذیری از نوع Integer Underflow و در Windows Remote Desktop Licensing Service هستش و امکان اجرای کد به مهاجم راه دور رو میده و امتیاز 9.8 داره. مهاجم با ارسال یک بسته ی مخرب به سروری که بعنوان Remote Desktop Licensing راه اندازی شده، میتونه این آسیب پذیری رو اکسپلویت کنه. مایکروسافت اعلام کرده که بهترین راه بروزرسانی هستش اما اگه نتونید، میتونید سرویس Remote Desktop Licensing رو غیر فعال کنید.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2016

Windows Server 2022, 23H2

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2024-38076 :

آسیب پذیری از نوع Integer Underflow و در Windows Remote Desktop Licensing Service هستش و امکان اجرای کد رو به مهاجم راه دور میده و امتیاز 9.8 داره. مهاجم با ارسال یک بسته ی مخرب به سروری که بعنوان Remote Desktop Licensing راه اندازی شده، میتونه این آسیب پذیری رو اکسپلویت کنه. مایکروسافت اعلام کرده که بهترین راه بروزرسانی هستش اما اگه نتونید، میتونید سرویس Remote Desktop Licensing رو غیر فعال کنید.

محصولات تحت تاثیر:

Windows Server 2016

Windows Server 2022, 23H2

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2024-38077 :

آسیب پذیری از نوع Integer Underflow و در Windows Remote Desktop Licensing Service هستش و امکان اجرای کد رو به مهاجم راه دور میده و امتیاز 9.8 داره. مهاجم با ارسال یک بسته ی مخرب به سروری که بعنوان Remote Desktop Licensing راه اندازی شده، میتونه این آسیب پذیری رو اکسپلویت کنه. مایکروسافت اعلام کرده که بهترین راه بروزرسانی هستش اما اگه نتونید، میتونید سرویس Remote Desktop Licensing رو غیر فعال کنید.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2016

Windows Server 2022, 23H2

Windows Server 2022

Windows Server 2019

آسیب پذیری های جالب دیگه:

آسیب پذیری CVE-2024-38021 :

آسیب پذیری از نوع Improper Input Validation و در Microsoft Office هستش. آسیب پذیری امکان اجرای کد از راه دور رو میده و امتیاز 8.8 داره. مهاجم با ارسال یک لینک مخرب میتونه Protected View Protocol رو دور بزنه و کد دلخواه رو اجرا کنه.

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2024-38053:

آسیب پذیری از نوع Use After Free و در Windows Layer-2 Bridge Network Driver هستش. امکان اجرای کد از راه دور میده و امتیاز 8.8 داره. مهاجم با ارسال یک بسته ی مخرب در اترنت میتونه این آسیب پذیری رو اکسپلویت کنه. فقط حمله محدود به سیستم هایی میشه که روی یک شبکه باشن، یعنی نمیشه مثلا روی WAN حمله رو پیاده سازی کرد.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 10 Version 1809

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

لیست کامل آسیب پذیری های این ماه:

| شناسه | توضیحات | شدت | نوع |

| CVE-2024-38080 | Windows Hyper-V Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38112 | Windows MSHTML Platform Spoofing Vulnerability | Important | Spoofing |

| CVE-2024-37985 * | Arm: CVE-2024-37985 Systematic Identification and Characterization of Proprietary Prefetchers | Important | Info |

| CVE-2024-35264 | .NET and Visual Studio Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38023 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Critical | RCE |

| CVE-2024-38060 | Microsoft Windows Codecs Library Remote Code Execution Vulnerability | Critical | RCE |

| CVE-2024-38074 | Windows Remote Desktop Licensing Service Remote Code Execution Vulnerability | Critical | RCE |

| CVE-2024-38076 | Windows Remote Desktop Licensing Service Remote Code Execution Vulnerability | Critical | RCE |

| CVE-2024-38077 | Windows Remote Desktop Licensing Service Remote Code Execution Vulnerability | Critical | RCE |

| CVE-2024-38095 | .NET and Visual Studio Denial of Service Vulnerability | Important | DoS |

| CVE-2024-30105 | .NET Core and Visual Studio Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38091 | Microsoft WS-Discovery Denial of Service Vulnerability | Important | DoS |

| CVE-2024-35270 | Windows iSCSI Service Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38101 | Windows Layer-2 Bridge Network Driver Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38102 | Windows Layer-2 Bridge Network Driver Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38105 | Windows Layer-2 Bridge Network Driver Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38027 | Windows Line Printer Daemon Service Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38048 | Windows Network Driver Interface Specification (NDIS) Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38031 | Windows Online Certificate Status Protocol (OCSP) Server Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38067 | Windows Online Certificate Status Protocol (OCSP) Server Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38068 | Windows Online Certificate Status Protocol (OCSP) Server Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38015 | Windows Remote Desktop Gateway (RD Gateway) Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38071 | Windows Remote Desktop Licensing Service Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38072 | Windows Remote Desktop Licensing Service Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38073 | Windows Remote Desktop Licensing Service Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38099 † | Windows Remote Desktop Licensing Service Denial of Service Vulnerability | Important | DoS |

| CVE-2024-38081 | .NET, .NET Framework, and Visual Studio Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38092 † | Azure CycleCloud Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-35261 | Azure Network Watcher VM Extension Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38061 | DCOM Remote Cross-Session Activation Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38052 | Kernel Streaming WOW Thunk Service Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38054 | Kernel Streaming WOW Thunk Service Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38057 | Kernel Streaming WOW Thunk Service Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38089 | Microsoft Defender for IoT Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38013 | Microsoft Windows Server Backup Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38033 | PowerShell Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38043 | PowerShell Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38047 | PowerShell Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38059 | Win32k Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38100 | Windows File Explorer Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38034 | Windows Filtering Platform Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38079 | Windows Graphics Component Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38085 | Windows Graphics Component Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38022 | Windows Image Acquisition Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38062 | Windows Kernel-Mode Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-30079 | Windows Remote Access Connection Manager Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-21417 | Windows Text Services Framework Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38066 | Windows Win32k Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38050 | Windows Workstation Service Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38017 | Microsoft Message Queuing Information Disclosure Vulnerability | Important | Info |

| CVE-2024-32987 | Microsoft SharePoint Server Information Disclosure Vulnerability | Important | Info |

| CVE-2024-38055 | Microsoft Windows Codecs Library Information Disclosure Vulnerability | Important | Info |

| CVE-2024-38056 | Microsoft Windows Codecs Library Information Disclosure Vulnerability | Important | Info |

| CVE-2024-38041 | Windows Kernel Information Disclosure Vulnerability | Important | Info |

| CVE-2024-30071 | Windows Remote Access Connection Manager Information Disclosure Vulnerability | Important | Info |

| CVE-2024-38064 | Windows TCP/IP Information Disclosure Vulnerability | Important | Info |

| CVE-2024-38086 | Azure Kinect SDK Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38044 | DHCP Server Service Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38021 † | Microsoft Office Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37334 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38094 | Microsoft SharePoint Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38024 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38019 | Microsoft Windows Performance Data Helper Library Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38025 | Microsoft Windows Performance Data Helper Library Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38028 | Microsoft Windows Performance Data Helper Library Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38032 | Microsoft Xbox Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-20701 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21303 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21308 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21317 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21331 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21332 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21333 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21335 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21373 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21398 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21414 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21415 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21425 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21428 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-21449 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-28928 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-35256 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-35271 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-35272 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37318 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37319 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37320 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37321 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37322 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37323 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37324 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37326 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37327 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37328 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37329 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37330 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37331 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37332 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37333 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-37336 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38087 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38088 | SQL Server Native Client OLE DB Provider Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38049 | Windows Distributed Transaction Coordinator Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38104 | Windows Fax Service Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38051 | Windows Graphics Component Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38053 | Windows Layer-2 Bridge Network Driver Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-30013 | Windows MultiPoint Services Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38078 | Xbox Wireless Adapter Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38058 | BitLocker Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-26184 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-28899 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37969 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37970 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37971 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37972 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37973 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37974 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37975 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37977 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37978 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37981 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37984 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37986 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37987 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37988 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-37989 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-38010 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-38011 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-38065 | Secure Boot Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-30098 | Windows Cryptographic Services Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-38069 | Windows Enroll Engine Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-38070 | Windows LockDown Policy (WLDP) Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-35266 | Azure DevOps Server Spoofing Vulnerability | Important | Spoofing |

| CVE-2024-35267 | Azure DevOps Server Spoofing Vulnerability | Important | Spoofing |

| CVE-2024-3596 * | CERT/CC: CVE-2024-3596 RADIUS Protocol Spoofing Vulnerability | Important | Spoofing |

| CVE-2024-30081 | Windows NTLM Spoofing Vulnerability | Important | Spoofing |

| CVE-2024-38030 | Windows Themes Spoofing Vulnerability | Important | Spoofing |

| CVE-2024-38517 * | Github: CVE-2024-38517 TenCent RapidJSON Elevation of Privilege Vulnerability | Moderate | EoP |

| CVE-2024-39684 * | Github: CVE-2024-39684 TenCent RapidJSON Elevation of Privilege Vulnerability | Moderate | EoP |

| CVE-2024-38020 | Microsoft Outlook Spoofing Vulnerability | Moderate | Spoofing |

منابع: