مایکروسافت Patch Tuesday خودش رو برای مه 2025 منتشر کرده و در اون به اصلاح 82 آسیب پذیری در محصولات مختلفش پرداخته.

با توجه به اینکه مایکروسافت آسیب پذیری هایی که قبل از اصلاح، بصورت عمومی منتشر بشن یا در حملاتی مورد اکسپلویت قرار بگیرن رو بعنوان زیرودی دسته بندی میکنه، بروزرسانی این ماه، هفت آسیب پذیری زیرودی داشته.

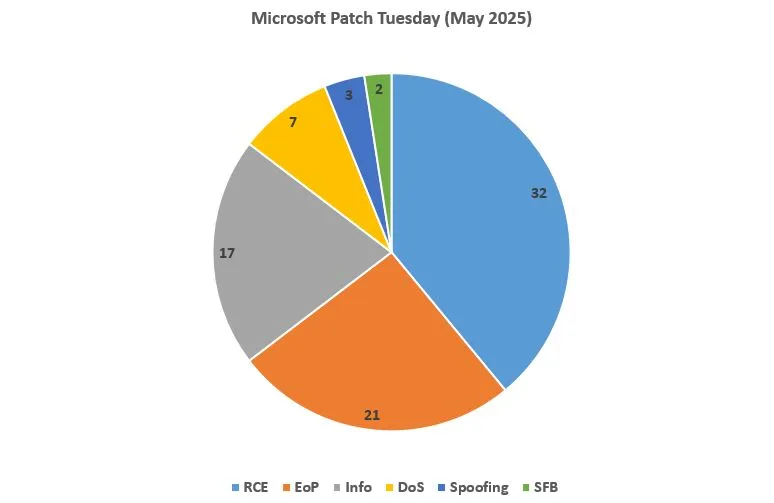

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش امتیاز: 21

- اجرای کد: 32

- افشای اطلاعات: 17

- منع سرویس: 7

- جعل: 3

- دور زدن ویژگی های امنیتی: 2

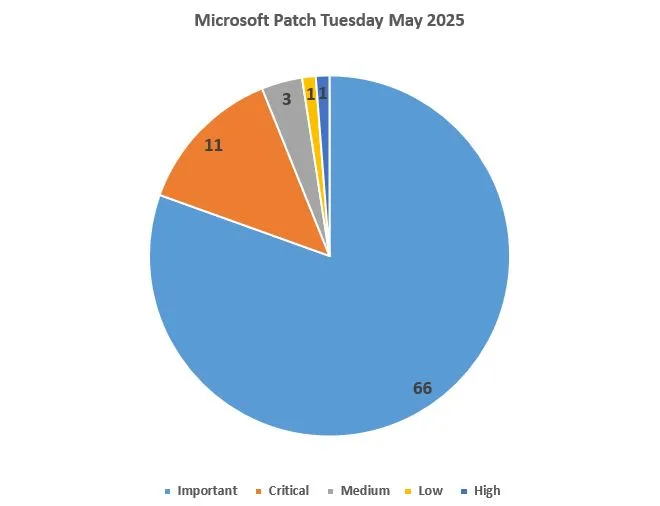

شدت آسیب پذیری های اصلاح شده در این ماه هم بصورت زیر:

- شدت بحرانی : 11 مورد

- شدت بالا: 1 مورد

- شدت مهم: 66 مورد

- شدت پایین: 1 مورد

- شدت متوسط: 3 مورد

آسیب پذیری های اکسپلویت شده (0day):

آسیب پذیری CVE-2025-30400:

آسیب پذیری از نوع Use After Free و در Microsoft DWM Core Library هستش و امکان افزایش امتیاز به SYSTEM رو میده. شدت مهم و امتیاز 7.8 داره. آسیب پذیری توسط Microsoft Threat Intelligence Center گزارش شده.

محصولات تحت تاثیر:

- Windows Server 2025

- Windows 11 Version 24H2

- Windows Server 2022, 23H2

- Windows 11 Version 23H2

- Windows 10 Version 22H2

- Windows 11 Version 22H2

- Windows 10 Version 21H2

- Windows Server 2022

- Windows Server 2019

- Windows 10 Version 1809

آسیب پذیری CVE-2025-30397 :

آسیب پذیری از نوع Type Confusion و در Scripting Engine هستش که امکان اجرای کد از راه دور رو به مهاجم میده. شدت مهم و امتیاز 7.5 داره. مهاجم با ارسال یک لینک مخرب و متقاعد کردن کاربر برای کلیک روی اون، میتونه این آسیب پذیری رو اکسپلویت کنه. با اکسپلویت این آسیب پذیری Edge به حالت Internet Explorer میره.

محصولات تحت تاثیر:

- Windows 10 Version 22H2

- Windows 11 Version 22H2

- Windows 10 Version 21H2

- Windows Server 2022

- Windows Server 2019

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

- Windows Server 2016

- Windows 10 Version 1607

- Windows 10 for x64-based Systems

- Windows 10 for x32-based Systems

- Windows Server 2025

- Windows 11 Version 24H2

- Windows Server 2022, 23H2

- Windows 11 Version 23H2

- Windows 10 Version 1809

آسیب پذیری CVE-2025-32709:

آسیب پذیری از نوع Use After Free و در Windows Ancillary Function Driver for WinSock هستش. امکان افزایش امتیاز به SYSTEM رو میده و شدت مهم و امتیاز 7.8 داره. آسیب پذیری توسط Microsoft Threat Intelligence Center گزارش شده.

محصولات تحت تاثیر:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2016

- Windows 10 Version 1607

- Windows 10 for x64-based Systems

- Windows 10 for x32-based Systems

- Windows Server 2025

- Windows 11 Version 24H2

- Windows Server 2022, 23H2

- Windows 11 Version 23H2

- Windows 10 Version 22H2

- Windows 11 Version 22H2

- Windows 10 Version 21H2

- Windows Server 2022

- Windows Server 2019

- Windows 10 Version 1809

آسیب پذیری CVE-2025-32701:

آسیب پذیری از نوع Use After Free و در Windows Common Log File System Driver هستش. امکان افزایش امتیاز به SYSTEM رو میده. شدت مهم و امتیاز 7.8 داره. آسیب پذیری توسط Microsoft Threat Intelligence Center گزارش شده.

محصولات تحت تاثیر:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008

- Windows Server 2008 R2

- Windows Server 2016

- Windows 10 Version 1607

- Windows 10 for x64-based Systems

- Windows 10 for x32-based Systems

- Windows Server 2025

- Windows 11 Version 24H2

- Windows Server 2022, 23H2

- Windows 11 Version 23H2

- Windows 10 Version 22H2

- Windows 11 Version 22H2

- Windows 10 Version 21H2

- Windows Server 2022

- Windows Server 2019

- Windows 10 Version 1809

آسیب پذیری CVE-2025-32706:

آسیب پذیری از نوع Improper Input Validation و در Windows Common Log File System Driver هستش. شدت مهم و امتیاز 7.8 داره و امکان افزایش امتیاز به SYSTEM رو میده. آسیب پذیری توسط Google Threat Intelligence Group و CrowdStrike Advanced Research Team گزارش شده.

محصولات تحت تاثیر:

- Windows 11 Version 23H2

- Windows Server 2025

- Windows 10 Version 22H2

- Windows 11 Version 22H2

- Windows 10 Version 21H2

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

- Windows Server 2016

- Windows 10 Version 1607

- Windows 10 for x64-based Systems

- Windows 10 for x32-based Systems

- Windows Server 2025

- Windows 11 Version 24H2

- Windows Server 2022, 23H2

- Windows 10 Version 21H2

- Windows Server 2022

- Windows Server 2019

- Windows 10 Version 1809

آسیب پذیری های عمومی (0day):

آسیب پذیری CVE-2025-26685:

آسیب پذیری از نوع Improper Authentication و در Microsoft Defender for Identity هستش. مهاجم با دسترسی به LAN امکان جعل هویت یک کاربر دیگه رو داره. شدت مهم و امتیاز 6.5 داره. آسیب پذیری توسط NetSPI گزارش شده.

آسیب پذیری CVE-2025-32702:

آسیب پذیری از نوع Command Injection و در Visual Studio هستش. امکان اجرای کد رو به مهاجم میده. شدت مهم و امتیاز 7.8 داره.

محصولات تحت تاثیر:

- Microsoft Visual Studio 2022 version 17.10

- Microsoft Visual Studio 2022 version 17.8

- Microsoft Visual Studio 2022 version 17.13

- Microsoft Visual Studio 2022 version 17.12

- Microsoft Visual Studio 2019 version 16.11 (includes 16.0 – 16.10)

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2025-29827 :

آسیب پذیری از نوع Improper Authorization و در Azure Automation هستش. شدت بحرانی و امتیاز 9.9 داره و منجر به افزایش امتیاز میشه. مایکروسافت این آسیب پذیری رو قبلا در سرویس هاش اصلاح کرده و نیازی به عمل خاصی نداره و صرفا برای شفافیت گزارش داده.

آسیب پذیری CVE-2025-29813:

آسیب پذیری از نوع Authentication Bypass by Assumed-Immutable Data و در Azure DevOps Server هستش. شدت بحرانی و امتیاز 10 داره و امکان افزایش امتیاز رو به مهاجم میده. مایکروسافت این آسیب پذیری رو قبلا در سرویس هاش اصلاح کرده و نیازی به عمل خاصی نداره و صرفا برای شفافیت گزارش داده.

آسیب پذیری CVE-2025-29972:

آسیب پذیری از نوع SSRF و در Azure Storage Resource Provider هستش. شدت بحرانی و امتیاز 9.9 داره و منجر به جعل میشه. مایکروسافت این آسیب پذیری رو قبلا در سرویس هاش اصلاح کرده و نیازی به عمل خاصی نداره و صرفا برای شفافیت گزارش داده.

آسیب پذیری CVE-2025-47732:

آسیب پذیری از نوع Deserialization of Untrusted Data و در Microsoft Dataverse هستش. شدت بحرانی و امتیاز 8.7 داره و منجر به اجرای کد از راه دور میشه. مایکروسافت این آسیب پذیری رو قبلا در سرویس هاش اصلاح کرده و نیازی به عمل خاصی نداره و صرفا برای شفافیت گزارش داده.

آسیب پذیری CVE-2025-33072:

آسیب پذیری از نوع Improper Access Control و در Microsoft msagsfeedback.azurewebsites.net هستش. شدت بحرانی و امتیاز 8.1 داره و منجر به افشای اطلاعات میشه. مایکروسافت این آسیب پذیری رو قبلا در سرویس هاش اصلاح کرده و نیازی به عمل خاصی نداره و صرفا برای شفافیت گزارش داده.

آسیب پذیری CVE-2025-30377:

آسیب پذیری از نوع Use After Free و در Microsoft Office هستش. شدت بحرانی و امتیاز 8.4 داره و منجر به RCE میشه. Preview Pane جزء بردار حمله هستش. مهاجم با ارسال یک فایل مخرب و فریب کاربر برای اجرای اون، میتونه این آسیب پذیری رو اکسپلویت کنه.

محصولات تحت تاثیر:

- Microsoft Office 2019

- Microsoft Office 2016

- Microsoft Office LTSC for Mac 2024

- Microsoft Office LTSC 2024

- Microsoft Office for Android

- Microsoft Office LTSC 2021

- Microsoft Office LTSC for Mac 2021

- Microsoft 365 Apps for Enterprise

- Microsoft Office 2019

آسیب پذیری CVE-2025-30386:

آسیب پذیری از نوع Use After Free و در Microsoft Office هستش. شدت بحرانی و امتیاز 8.4 داره و امکان RCE رو به مهاجم میده. Preview Pane جزء بردار حمله هستش. مهاجم با ارسال یک فایل مخرب و فریب کاربر برای اجرای اون، میتونه این آسیب پذیری رو اکسپلویت کنه.

محصولات تحت تاثیر:

- Microsoft Office 2016

- Microsoft Office LTSC for Mac 2024

- Microsoft Office LTSC 2024

- Microsoft Office for Android

- Microsoft Office LTSC 2021

- Microsoft Office LTSC for Mac 2021

- Microsoft 365 Apps for Enterprise

- Microsoft Office 2019

آسیب پذیری CVE-2025-47733:

آسیب پذیری از نوع SSRF و در Microsoft Power Apps هستش. شدت بحرانی و امتیاز 9.1 داره و منجر به افشای اطلاعات میشه. مایکروسافت این آسیب پذیری رو قبلا در سرویس هاش اصلاح کرده و نیازی به عمل خاصی نداره و صرفا برای شفافیت گزارش داده.

آسیب پذیری CVE-2025-29833:

اسیب پذیری از نوع TOCTOU Race Condition و در Microsoft Virtual Machine Bus (VMBus) هستش. شدت بحرانی و امتیاز 7.1 داره و منجر به RCE میشه. برای اکسپلویت نیاز به احراز هویت هستش.

محصولات تحت تاثیر:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2016

- Windows 10 Version 1607

- Windows 10 for x64-based Systems

- Windows 10 for x32-based Systems

- Windows Server 2025

- Windows 11 Version 24H2

- Windows Server 2022, 23H2

- Windows 11 Version 23H2

- Windows 10 Version 22H2

- Windows 11 Version 22H2

- Windows 10 Version 21H2

- Windows Server 2022

- Windows Server 2019

- Windows 10 Version 1809

آسیب پذیری CVE-2025-29966:

آسیب پذیری از نوع Heap Buffer Overflow و در Remote Desktop Client هستش. آسیب پذیری شدت بحرانی و امتیاز 8.8 داره و منجر به RCE میشه. برای اکسپلویت نیاز هستش تا قربانی از طریق کلایت RDP به یک سرور مخرب RDP وصل بشه.

محصولات تحت تاثیر:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2016

- Windows 10 Version 1607

- Windows 10 for x64-based Systems

- Windows 10 for x32-based Systems

- Windows Server 2025

- Windows 11 Version 24H2

- Windows Server 2022, 23H2

- Windows 11 Version 23H2

- Windows 10 Version 22H2

- Windows 11 Version 22H2

- Windows 10 Version 21H2

- Windows Server 2022

- Remote Desktop client for Windows Desktop

- Windows Server 2019

- Windows 10 Version 1809

- Windows App Client for Windows Desktop

آسیب پذیری CVE-2025-29967 :

آسیب پذیری از نوع Heap Buffer Overflow و در Remote Desktop Gateway Service هستش. شدت بحرانی و امتیاز 8.8 داره و منجر به RCE میشه. برای اکسپلویت نیازه تا قربانی از طریق کلایت RDP به یک سرور مخرب RDP وصل بشه.

محصولات تحت تاثیر:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2016

- Windows 10 Version 1607

- Windows 10 for x64-based Systems

- Windows 10 for x32-based Systems

- Windows 11 Version 24H2

- Windows Server 2022, 23H2

- Windows 11 Version 23H2

- Windows Server 2025

- Windows 10 Version 22H2

- Windows 11 Version 22H2

- Windows 10 Version 21H2

- Windows Server 2022

- Remote Desktop client for Windows Desktop

- Windows Server 2019

- Windows 10 Version 1809

- Windows App Client for Windows Desktop

لیست کامل آسیب پذیری های این ماه:

منابع: