مایکروسافت Patch Tuesday خودش رو برای نوامبر منتشر کرده و در اون به اصلاح 78 آسیب پذیری پرداخته.

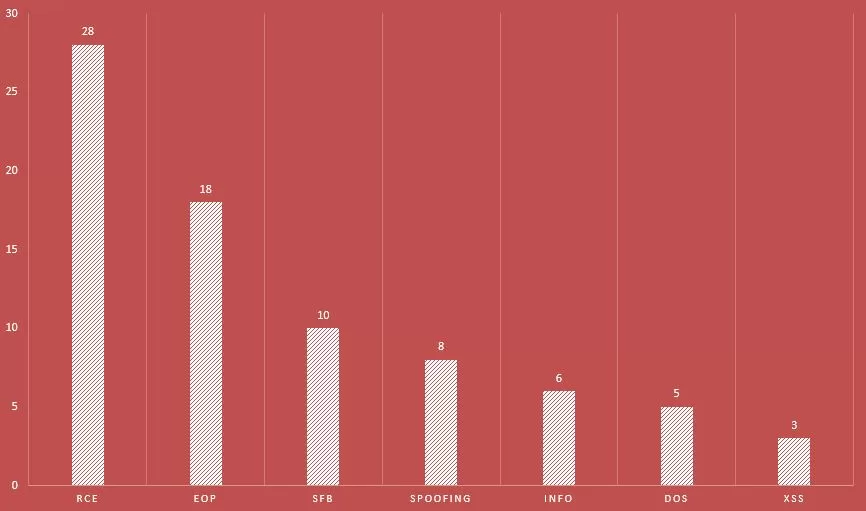

در آپدیت این ماه طبقه بندی آسیب پذیری ها به شرح زیر هستش :

- آسیب پذیری افزایش سطح دسترسی : 18

- دور زدن ویژگی های امنیتی : 10

- اجرای کد از راه دور : 28

- افشای اطلاعات : 6

- منع سرویس : 5

- جعل : 8

- XSS : سه مورد

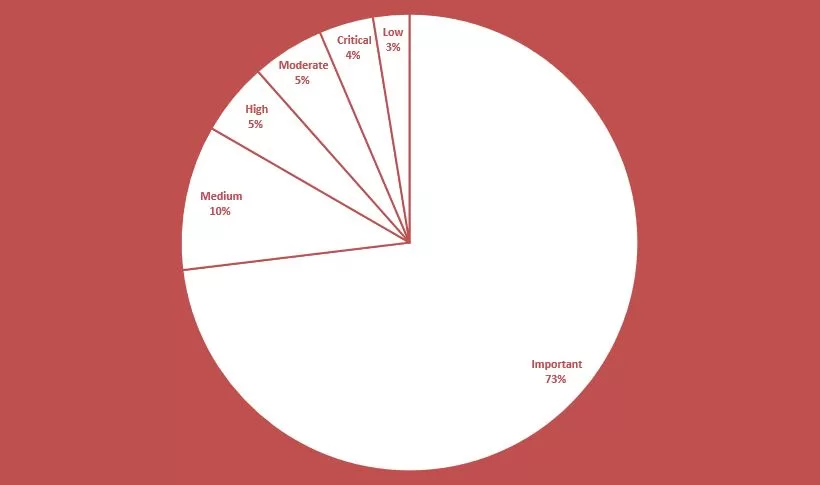

سه تا از این 78 آسیب پذیری ، بحرانی طبقه بندی شدن که در ادامه بررسیشون کردیم ، چهار موردش شدت بالاست ، هشت موردش شدت متوسط و 4 موردش نسبتا بالا، 2 مورد هم شدت پایین و بقیه هم شدت مهم تعریف شدن. در این بروزرسانی 5 زیرودی هم اصلاح شده .

آسیب پذیری بحرانی :

آسیب پذیری CVE-2023-36052 :

آسیب پذیری در Azure CLI REST Command هستش و امتیاز 8.6 داره. آسیب پذیری از نوع افشای اطلاعات هستش و مهاجم بدون احرازهویت، میتونه باهاش پسوردها رو بصورت متن ساده و نام های کاربری رو از فایل لاگی که توسط دستورات CLI که اینجا منتشر شدن، بدست بیاره. برای اینکه تحت تاثیر این آسیب پذیری قرار نگیرید، باید نسخه ی Azure CLI رو به 2.53.1 یا بالاتر ارتقاء بدید.

آسیب پذیری CVE-2023-36400 :

آسیب پذیری در Windows HMAC Key Derivation هستش و امتیاز 8.8 داره. آسیب پذیری از نوع افزایش امتیاز هستش. مهاجم میتونه از یه Hyper-V guest با امتیاز پایین عبور کنه و در محیط Hyper-V میزبان، کد رو با امتیاز SYSTEM اجرا کنه. برای اکسپلویت نیازه که مهاجم وارد سیستم بشه و برنامه مخرب رو اجرا کنه.

محصولات تحت تاثیر :

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36397 :

آسیب پذیری در Windows Pragmatic General Multicast (PGM) هستش و امتیاز 9.8 داره. برای اکسپلویت نیاز هستش که سرویس Windows message queuing در محیط PGM Server فعال باشه که بصورت پیش فرض روی پورت TCP/1801 اجرا میشه. مهاجم راه دور و بدون احرازهویت، با ارسال یه فایل مخرب روی شبکه، میتونه کد دلخواه رو با امتیاز بالا و بدون تعامل کاربر اجرا کنه. برای جلوگیری از این آسیب پذیری بهترین گزینه بروزرسانیه، اما اگه نشد، میتونید سرویس Message Queuing رو غیرفعال کنید.

محصولات تحت تاثیر :

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های زیرودی و اکسپلویت شده :

این ماه 5 آسیب پذیری زیرودی و اکسپلویت شده توسط مایکروسافت اصلاح شدن .

آسیب پذیری CVE-2023-36033 :

آسیب پذیری در Windows DWM Core Library هستش و امتیاز 7.8 داره. آسیب پذیری امکان افزایش امتیاز به SYSTEM رو از طریق Windows Desktop Manager (DWM) میده. این آسیب پذیری در حملاتی مورد اکسپلویت قرار گرفته.

محصولات تحت تاثیر :

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36036 :

آسیب پذیری در Windows Cloud Files Mini Filter Driver هستش و امتیاز 7.8 داره. مهاجم میتونه با این آسیب پذیری امتیازش رو به SYSTEM افزایش بده. این درایور برای مدیریت فایلهای ذخیره شده در ابر مورد استفاده قرار میگیره و بصوت پیش فرض در هر نسخه از ویندوز لوود میشه. این آسیب پذیری هم در حملاتی مورد اکسپلویت قرار گرفته.

محصولات تحت تاثیر :

Windows 11 Version 23H2

Windows Server 2022

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36025 :

آسیب پذیری در Windows SmartScreen هستش و امتیاز 8.8 داره. مهاجم میتونه بررسی Windows Defender SmartScreen و هشدارهای مرتبط با اون رو با این آسیب پذیری دور بزنه. قربانی باید روی یه Internet Shortcut (.URL) مخرب کلیک کنه یا یه لینک به فایل Internet Shortcut (.URL) مخرب رو اجرا کنه. این آسیب پذیری هم در حملاتی مورد اکسپلویت قرار گرفته. احتمالا این آسیب پذیری رو با اکسپلویتی زنجیره کردن که Windows Defender SmartScreen جلوش رو میگیره، یعنی با این آسیب پذیری این ویژگی امنیتی رو دور زدن و اکسپلویت بعدی رو اجرا کردن. مثلا در حملات فیشینگ که جلوی باز کردن یه سند مخرب رو میگیره یا هشدار میده.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36038 :

آسیب پذیری در ASP.NET Core هستش و امتیاز 8.2 داره و از نوع منع سرویس هستش. اگه درخواستهای http ارسال شده به .NET 8 RC 1 در حال اجرا در IIS InProcess hosting model لغو بشه، امکان اکسپلویت این آسیب پذیری وجود داره. آسیب پذیری منجر به افزایش تعداد Threadها میشه و OutOfMemoryException رخ میده.

محصولات تحت تاثیر:

.NET 8.0

Microsoft Visual Studio 2022 version 17.7

Microsoft Visual Studio 2022 version 17.6

Microsoft Visual Studio 2022 version 17.4

Microsoft Visual Studio 2022 version 17.2

ASP.NET Core 8.0

آسیب پذیری CVE-2023-36413 :

آسیب پذیری در Microsoft Office هستش و امتیاز 6.5 داره. مهاجم میتونه از این آسیب پذیری برای دور زدن Office Protected View استفاده کنه، یعنی به جای اینکه قربانی protected mode رو ببینه ، editing mode رو میبینه. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه فایل مخرب رو باز کنه.

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری های جالب دیگه:

علاوه بر آسیب پذیری ها بحرانی و آسیب پذیری های زیرودی، یسری آسیب پذیری هم هستن که شدت مهم دارن اما میتونن جالب باشن .

آسیب پذیری CVE-2023-36037 :

آسیب پذیری در Microsoft Excel هستش و امتیاز 7.8 و شدت مهم داره. مهاجم امکان دور زدن ویژگی امنیتی Microsoft Office Trust Center external links رو داره. External links میتونه شامل Dynamic Data Exchange (DDE) و/یا workbookهای دیگه باشه. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید فایل مخرب رو اجرا کنه.

محصولات تحت تاثیر:

Microsoft Excel 2016

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2023-36439 :

آسیب پذیری در Microsoft Exchange Server هستش و امتیاز 8.0 و شدت مهم داره. مهاجم احراز هویت شده (باید کاربر معتبر exchange باشه) ،امکان اجرای کد روی server mailbox رو با امتیاز NT AUTHORITY\SYSTEM داره. برای اصلاح توصیه شده علاوه بر بروزرسانی ، بررسی کنید که آیا ویژگی Serialized Data Signing فعال شده یا نه.

محصولات تحت تاثیر:

Microsoft Exchange Server 2019 Cumulative Update 12

Microsoft Exchange Server 2019 Cumulative Update 13

Microsoft Exchange Server 2016 Cumulative Update 23

آسیب پذیری CVE-2023-38177 :

آسیب پذیری در Microsoft SharePoint Server هستش و امتیاز 6.1 و شدت مهم داره. مهاجم راه دور و احرازهویت شده امکان اجرای کد دلخواه داره. پیچیدگی اکسپلویت هم کمه و مایکروسافت احتمال اکسپلویت شدنش رو بالا دونسته.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2023-36017 :

آسیب پذیری در Windows Scripting Engine و از نوع Memory Corruption هستش و امتیاز 8.8 و شدت مهم داره. آسیب پذیری JScript9 scripting engine رو تحت تاثیر قرار میده. مهاجم میتونه کد دلخواه اجرا کنه. برای اکسپلویت نیاز به تعامل کاربر هستش یعنی قربانی باید از سایت یا server share مخرب بازدید کنه که این کار از طریق ایمیل یا چت قابل انجامه. آسیب پذیری پیچیدگی کمی داره و مایکروسافت احتمال اکسپلویت شدنش رو زیاد میدونه.

محصولات تحت تاثیر:

Windows 11 Version 23H2

Windows Server 2022, 23H2

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

لیست کامل آسیب پذیری های نوامبر :

| CVE | Title | Severity | CVSS | Type |

| CVE-2023-36033 | Windows DWM Core Library Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36036 | Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36025 | Windows SmartScreen Security Feature Bypass Vulnerability | Important | 8.8 | SFB |

| CVE-2023-36038 | ASP.NET Core Denial of Service Vulnerability | Important | 8.2 | DoS |

| CVE-2023-36413 | Microsoft Office Security Feature Bypass Vulnerability | Important | 6.5 | SFB |

| CVE-2023-36052 | Azure CLI REST Command Information Disclosure Vulnerability | Critical | 8.6 | Info |

| CVE-2023-36400 | Windows HMAC Key Derivation Elevation of Privilege Vulnerability | Critical | 8.8 | EoP |

| CVE-2023-36397 | Windows Pragmatic General Multicast (PGM) Remote Code Execution Vulnerability | Critical | 9.8 | RCE |

| CVE-2023-36049 | .NET, .NET Framework, and Visual Studio Elevation of Privilege Vulnerability | Important | 7.6 | EoP |

| CVE-2023-36558 | ASP.NET Core – Security Feature Bypass Vulnerability | Important | 6.2 | SFB |

| CVE-2023-36560 | ASP.NET Security Feature Bypass Vulnerability | Important | 8.8 | SFB |

| CVE-2023-36437 | Azure DevOps Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2023-36392 | DHCP Server Service Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36031 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 7.6 | XSS |

| CVE-2023-36410 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 7.6 | XSS |

| CVE-2023-36016 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 6.2 | XSS |

| CVE-2023-36030 | Microsoft Dynamics 365 Sales Spoofing Vulnerability | Important | 6.1 | Spoofing |

| CVE-2023-36024 | Microsoft Edge (Chromium-based) Elevation of Privilege Vulnerability | Important | 7.1 | EoP |

| CVE-2023-36027 | Microsoft Edge (Chromium-based) Elevation of Privilege Vulnerability | Important | 7.1 | EoP |

| CVE-2023-36041 | Microsoft Excel Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36037 | Microsoft Excel Security Feature Bypass Vulnerability | Important | 7.8 | SFB |

| CVE-2023-36439 † | Microsoft Exchange Server Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2023-36035 | Microsoft Exchange Server Spoofing Vulnerability | Important | 8 | Spoofing |

| CVE-2023-36039 | Microsoft Exchange Server Spoofing Vulnerability | Important | 8 | Spoofing |

| CVE-2023-36050 | Microsoft Exchange Server Spoofing Vulnerability | Important | 8 | Spoofing |

| CVE-2023-38151 | Microsoft Host Integration Server 2020 Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2023-36428 | Microsoft Local Security Authority Subsystem Service Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2023-36045 | Microsoft Office Graphics Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36021 | Microsoft On-Prem Data Gateway Security Feature Bypass Vulnerability | Important | 8 | SFB |

| CVE-2023-36028 | Microsoft Protected Extensible Authentication Protocol (PEAP) Remote Code Execution Vulnerability | Important | 9.8 | RCE |

| CVE-2023-36401 | Microsoft Remote Registry Service Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2023-36423 | Microsoft Remote Registry Service Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2023-36007 | Microsoft Send Customer Voice survey from Dynamics 365 Spoofing Vulnerability | Important | 7.6 | Spoofing |

| CVE-2023-38177 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Important | 6.1 | RCE |

| CVE-2023-36719 | Microsoft Speech Application Programming Interface (SAPI) Elevation of Privilege Vulnerability | Important | 8.4 | EoP |

| CVE-2023-36402 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2023-36422 | Microsoft Windows Defender Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-24023 * | Mitre: CVE-2023-24023 Bluetooth Vulnerability | Important | Unknown | Spoofing |

| CVE-2023-36043 † | Open Management Infrastructure Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2023-36018 | Visual Studio Code Jupyter Extension Spoofing Vulnerability | Important | 7.8 | Spoofing |

| CVE-2023-36042 | Visual Studio Denial of Service Vulnerability | Important | 6.2 | DoS |

| CVE-2023-36046 | Windows Authentication Denial of Service Vulnerability | Important | 7.1 | DoS |

| CVE-2023-36047 | Windows Authentication Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36424 | Windows Common Log File System Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36396 | Windows Compressed Folder Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36395 | Windows Deployment Services Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36425 | Windows Distributed File System (DFS) Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2023-36407 | Windows Hyper-V Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36408 | Windows Hyper-V Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36427 | Windows Hyper-V Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-36406 | Windows Hyper-V Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2023-36705 | Windows Installer Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36403 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-36405 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-36404 | Windows Kernel Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2023-36398 | Windows NTFS Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2023-36017 | Windows Scripting Engine Memory Corruption Vulnerability | Important | 8.8 | RCE |

| CVE-2023-36394 | Windows Search Service Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-36399 | Windows Storage Elevation of Privilege Vulnerability | Important | 7.1 | EoP |

| CVE-2023-36393 | Windows User Interface Application Core Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36014 | Microsoft Edge (Chromium-based) Remote Code Execution Vulnerability | Moderate | 7.3 | RCE |

| CVE-2023-36034 | Microsoft Edge (Chromium-based) Remote Code Execution Vulnerability | Moderate | 7.3 | RCE |

| CVE-2023-36022 | Microsoft Edge (Chromium-based) Remote Code Execution Vulnerability | Moderate | 6.6 | RCE |

| CVE-2023-36029 | Microsoft Edge (Chromium-based) Spoofing Vulnerability | Moderate | 4.3 | Spoofing |

| CVE-2023-5480 * | Chromium: CVE-2023-5480 Inappropriate implementation in Payments | High | N/A | RCE |

| CVE-2023-5482 * | Chromium: CVE-2023-5482 Insufficient data validation in USB | High | N/A | RCE |

| CVE-2023-5849 * | Chromium: CVE-2023-5849 Integer overflow in USB | High | N/A | RCE |

| CVE-2023-5996 * | Chromium: CVE-2023-5996 Use after free in WebAudio | High | N/A | RCE |

| CVE-2023-5850 * | Chromium: CVE-2023-5850 Incorrect security UI in Downloads | Medium | N/A | SFB |

| CVE-2023-5851 * | Chromium: CVE-2023-5851 Inappropriate implementation in Downloads | Medium | N/A | RCE |

| CVE-2023-5852 * | Chromium: CVE-2023-5852 Use after free in Printing | Medium | N/A | RCE |

| CVE-2023-5853 * | Chromium: CVE-2023-5853 Incorrect security UI in Downloads | Medium | N/A | SFB |

| CVE-2023-5854 * | Chromium: CVE-2023-5854 Use after free in Profiles | Medium | N/A | RCE |

| CVE-2023-5855 * | Chromium: CVE-2023-5855 Use after free in Reading Mode | Medium | N/A | RCE |

| CVE-2023-5856 * | Chromium: CVE-2023-5856 Use after free in Side Panel | Medium | N/A | RCE |

| CVE-2023-5857 * | Chromium: CVE-2023-5857 Inappropriate implementation in Downloads | Medium | N/A | RCE |

| CVE-2023-5858 * | Chromium: CVE-2023-5858 Inappropriate implementation in WebApp Provider | Low | N/A | SFB |

| CVE-2023-5859 * | Chromium: CVE-2023-5859 Incorrect security UI in Picture In Picture | Low | N/A | SFB |

منابع