مایکروسافت یه گزارشی در خصوص فعالیت های اخیر ، APT منتسب به دولت ایران، Peach Sandstorm (HOLMIUM) منتشر کرده که در این پست به بررسیش پرداختیم.

محققای مایکروسافت از فوریه 2023، متوجه فعالیتهای Password Spray علیه هزاران سازمان شدن که اونو به گروه Peach Sandstorm نسبت دادن. این گروه اخیرا سازمانهایی رو در بخش ماهواره ای ، دفاعی و دارویی در سراسر جهان هدف قرار داده. مایکروسافت گفته که احتمالا این فعالیت ها برای دسترسی اولیه انجام میشه تا جمع آوری اطلاعات متناسب با منافع همسو با دولت ایران رو تسهیل کنه.

در صورتیکه گروه لاگین موفق به اکانتی داشته، با استفاده از یسری ابزار عمومی و سفارشی ، اقدام به بررسی ، پرسیست و حرکت جانبی میکرده. در موارد کمی ، این گروه تونسته داده هایی رو استخراج کنه.

مایکروسافت هدف از این گزارش رو آمادگی و آگاهی سازمانها به دلیل فعالیت های انبوه و هدفمند این گروه اعلام کرده.

معرفی Peach Sandstorm :

این گروه رو که به دولت ایران نسبت دادن، سازمانهایی رو در چندین کشور هدف قرار داده. در حملات قبلیشون اهدافی رو در بخش های هوانوردی ، ساخت ، آموزش ، انرژی ، خدمات مالی ، مراقبت های بهداشتی ، دولتی ، ماهواره ای و مخابراتی هدف قرار داده بودن. گزارشهایی که مایکروسافت از این گروه منتشر کرده با فعالیت گروههای APT33 و Elfin و Refined Kitten همپوشانی داره.

در سال 2023، این گروه به اهدافی در بخش های ماهواره ای ، دفاعی و تا حدودی داروسازی علاقه نشون داده. در مرحله اول کمپین، گروه از Password Spray علیه هزاران سازمان در بخش ها و جغرافیای مختلف استفاده کرده.

مایکروسافت گفته که با توجه به فعالیت های قبلی گروه، حجم فعالیت ها و دامنه سازمانها، حداقل یه موردش فرصت طلبانه بوده.

برخلاف عملیات Password Spray که پر سروصدا هستش، فعالیت های این گروه بعد از دسترسی اولیه مخفیانه و پیچیده بوده. خیلی از TTP های مبتنی بر ابر این گروه، بطور کلی فراتر از فعالیت های قبلی این گروه بوده.

زنجیره نفوذ :

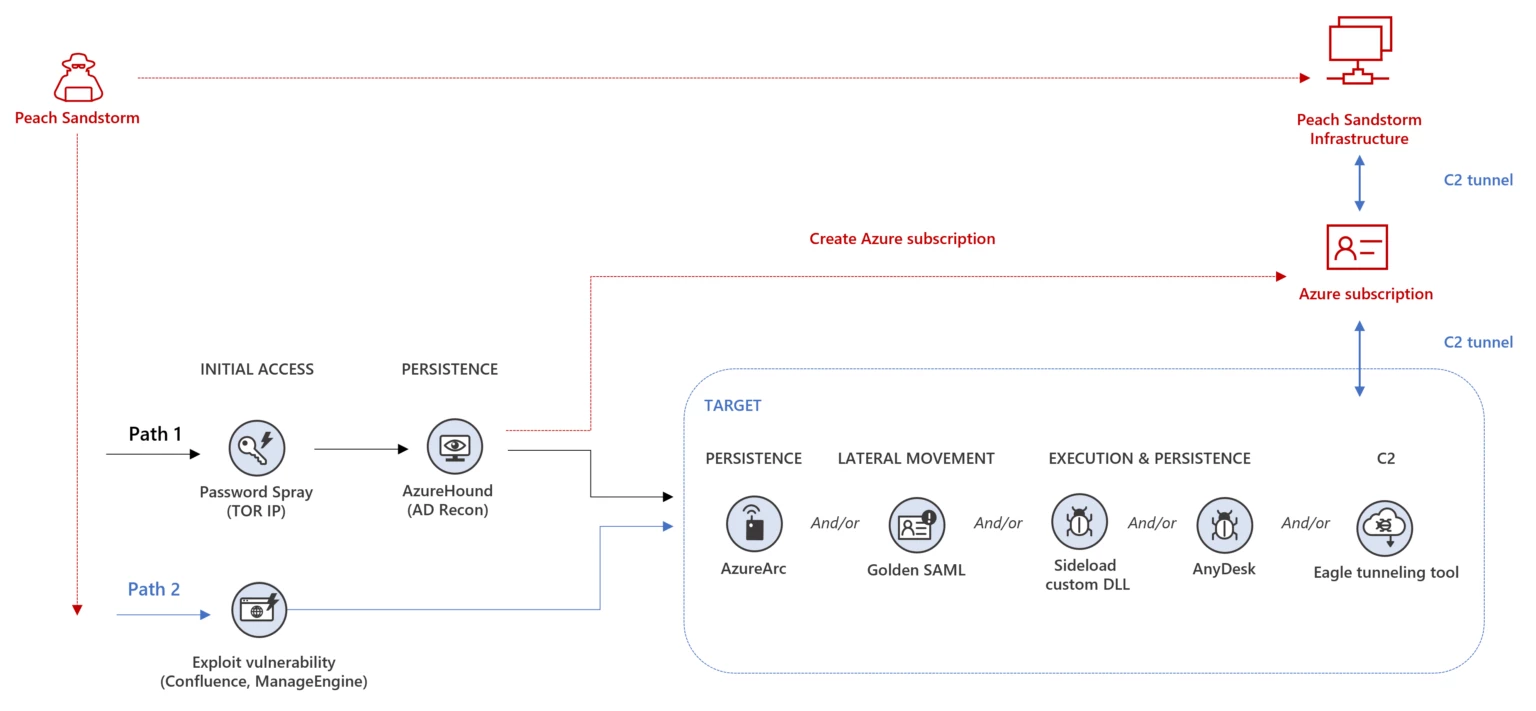

مایکروسافت دو مجموعه TTP متمایز برای چرخه اولیه نفوذ به اهداف در سال 2023 مشاهده کرده. در مرحله بعدی حمله ، گروه از TTP ها و ابزارهای مختلف ، حرکات جانبی و استخراج داده استفاده میکنه.

مسیر اول : فعالیت Password Spray ، ریکان داخلی با AzureHound یا Roadtools ، مکانیسم های مختلف پرسیست:

فعالیت Password spray :

این گروه بین فوریه و جولای 2023، موج جدیدی از حملات Password Spray رو برای احرازهویت در هزاران سازمان مختلف شروع کرد.

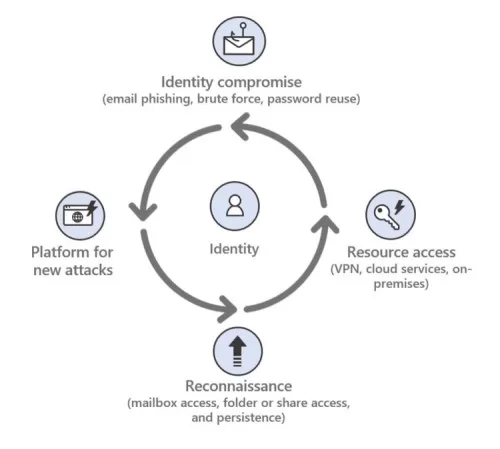

حملات Password Spray تکنیکی هستش که در اون بازیگران تهدید تلاش میکنن تا با استفاده از یه رمز عبور یا لیستی از پسوردهای رایج روی اکانتهای مختلف، احراز هویت کنن. فرقش با حملات بروت فورس اینه که ، در حملات بروت فورس پسورد های مختلف روی یه اکانت انجام میشه و در نتیجه ممکنه اکانت قفل بشه، اما در این تکنیک همونطور که گفته شد یه رمز عبور یا لیستی از پسوردهای رایج روی اکانتهای مختلف تست میشه در نتیجه شانس بالایی رو برای احراز هویت، بدون قفل شدن اکانت در اختیار مهاجم قرار میده.

مهاجم اگه بتونه، تنها به یه اکانت دسترسی بگیره، میتونه با ریکان و حرکات جانبی به اطلاعات حساس دیگه ، بدون جلب توجه مدافعین ، دسترسی داشته باشه.

کمپین های Password Spray طولانی مدت، میتونه اطلاعاتی از بازیگر پشت کمپین بده. مثلا فعالیت های انجام شده در این کمپین نشون دهنده زندگی همسو در ایران هستش، بخصوص در اواخر مه و ژوئن که فعالیتها منحصرا بین ساعات 9 تا 17 به وقت ایران بود. شکلهای زیر نشون دهنده این واقعیت هستش . اولی نشون دهنده ساعات فعالیت روزانه در آوریل و جولای 2023 هستش و دومی نشون دهنده فعالیت ها در همین تاریخ بصورت هفتگیه.

اگرچه این گروه در گذشته هم کمپین های Password Spray انجام داده، اما عناصر کمپین اخیر منحصر به فرد بودن. مخصوصا اینکه، گروه فعالیت های Password Spray رو از طریق آی پی های TOR و user agent: go-http-client انجام میداده.

ریکان داخلی با AzureHound یا Roadtools :

مایکروسافت در مواردی مشاهده کرده که ، در صورتیکه گروه در دسترسی اولیه به اکانت موفق بوده، اقدام به ریکان در محیط Microsoft Entra ID که قبلا به Azure Active Directory معروف بود، با استفاده از ابزارهای AzureHound یا Roadtools میکرده.

در این کمپین، Peach Sandstorm از AzureHound، که یه باینری Go هستش که دادهها رو از Microsoft Entra ID و Azure Resource Manager از طریق Microsoft Graph و Azure REST API جمعآوری میکنه، بعنوان ابزاری برای جمعآوری اطلاعات استفاده میکرده. بطور مشابه، Roadtools، چارچوبی برای دسترسی به Microsoft Entra ID هستش که به Peach Sandstorm اجازه میده به دادهها در محیط ابری هدف دسترسی داشته باشه و دادههای مورد علاقه رو به راحتی جمع آوری کنه.

AzureHound و Roadtools دارای قابلیت هایی هستن که توسط مدافعان، تیم های قرمز و بازیگران تهدید استفاده میشن.

مکانیسم های مختلف پرسیست:

برای پرسیست این گروه از مکانیسم های مختلفی استفاده کرده از جمله ایجاد یه اشتراک Azure جدید روی tenant قربانی و/یا از منابع Azureای که قبلا هکشون کردن استفاده میکردن. این اشتراک ها (subscriptions) برای تسهیل ارتباط با زیرساخت های گروه مورد استفاده قرار میگیرن.

گروه همچنین از ویژگی Azure Arc که ویژگی های Azure رو گسترده تر میکنه سوء استفاده کرده و از اون برای پرسیست استفاده کرده. در این کمپین این گروه، کلاینت Azure Arc رو ، روی دستگاه قربانی نصب و اونو به اشتراک Azure ای که توسط گروه کنترل میشه، وصل میکرده. این کمک میکنه تا گروه قربانی رو از طریق محیط ابری کنترل کنه.

مسیر 2: اکسپلویت راه دور آسیب پذیریهایی که از طریق اینترنت قابل مشاهده هستن

در این کمپین، این گروه از PoCهای منتشر شده برای آسیب پذیری های موجود در Zoho ManageEngine یا Confluence برای دسترسی اولیه به سیستمها استفاده کرده.

آسیب پذیری CVE-2022-47966 : امکان اجرای کد از راه دور در Zoho ManageEngine رو فراهم میکنه.

آسیب پذیری CVE-2022-26134 : امکان اجرای کد از راه دور در Confluence Server and Data Center رو فراهم میکنه.

فعالیت های بعد از دسترسی :

مایکروسافت فعالیت های پست اکسپلویت زیرو رو مشاهده کرده :

در برخی موارد از این کمپین، گروه از AnyDesk برای حفظ دسترسی روی اهداف استفاده کرده. AnyDesk قابلیتهای زیادی رو در اختیار مهاجم قرار میده مانند راحتی کار، دسترسی از راه دور به شبکه، باقی موندن در محیط ، قابلیت C2 و همچنین به دلیل اینکه این برنامه در اغلب محیطهای IT ،قانونی هستش، اونو در لیست مجاز قرار میده.

در یه مورد در مارس 2023، این گروه از حمله Golden SAML برای دسترسی به منابع ابری هدف استفاده کرده بود. در حمله Golden SAML ، مهاجم کلیدهای خصوصی رو از سرور Active Directory Federated Services (AD FS) قربانی میدزده و از این کلیدها برای جعل توکن مورد اعتماد SAML در محیط Microsoft 365 قربانی استفاده میکنه. اگه حمله موفقیت آمیز باشه، مهاجم میتونه احرازهویت AD FS رو دور بزنه و به محیط Federated دسترسی داشته باشه.

در یه مورد هم مایکروسافت مشاهده کرده که این گروه از یه اجرایی VMWare برای search order hijack استفاده کرده. DLL search order hijacking به مهاجم امکان وارد کردن کد های مخرب رو میده، بطوریکه با فعالیت های عادی ترکیب میشه.

همچنین در مواردی این گروه از EagleRelay برای تانل زدن ترافیک به زیرساختهای خودشون استفاده کردن. در این موارد، بازیگر تهدید، یه ماشین مجازی جدید در محیط اشتراک Azure هک شده ، ایجاد میکنه. این ماشین های مجازی برای اجرای ابزار سفارشی EagleRelay ، مورد استفاده قرار میگیره که کارش تانل زدن ترافیک بین سیستم های تحت کنترل بازیگر و سیستم های قربانی هستش.

در یه مورد هم مایکروسافت مشاهده کرده که این گروه از RDP برای حرکت جانبی استفاده میکنه.

اقدامات کاهشی:

مایکروسافت یسری اقدامات کاهشی برای جلوگیری و سخت تر شدن چنین حملاتی پیشنهاد داده از جمله :

- پسورد اکانتهایی که هدف حملات Password Spray قرار گرفتن رو بازیابی کنید. اگه اکانت دارای امتیاز سیستمی هستش، نیاز به بررسی بیشتر داره.

- علاوه بر بازیابی پسوردها، کوکی های جلسه رو هم لغو کنید:

- لغو تغییراتی که در تنظیمات MFA توسط بازیگر انجام شده.

- بروزرسانی MFA پیش فرض

- معیارهای امنیتی Azure و بهترین شیوه های عمومی برای ایمن سازی زیرساخت های هویت رو اجرا کنید، از جمله:

- سیاست های دسترسی مشروط ایجاد کنید تا دسترسی به محیط ، براساس معیارهای تعریف شده مجاز یا غیر مجاز، امکانپذیر باشه.

- با استفاده از Conditional Access در Microsoft Entra ID ، احراز هویت های قدیمی رو بلاک کنید. پروتکلهای احراز هویت قدیمی توانایی اجرای MFA رو ندارن، بنابراین مسدود کردنشون، مانع از سوء استفاده مهاجمان Password Spray از فقدان MFA در اون پروتکلها میشه.

- فعال سازی ویژگی AD FS web application proxy extranet lockout برای جلوگیری از حملات بروت فورس

- اکانتهارو با استفاده از موارد ایمنی اعتبارنامه ها امن کنید :

- اصل کمترین امتیاز رو اعمال کنید و فعالیت حسابهای دارای امتیاز رو در محیط Microsoft Entra ID بررسی کنید تا بتونید حرکت مهاجمین رو کند یا متوقف کنید.

- ویژگی Microsoft Entra ID Connect Health رو برای Active Directory Federation Services (AD FS) اجرا کنید. این ویژگی میتونه تلاش های ناموفق و IP های ثبت شده در لاگ AD FS رو ، برای درخواست های بد ، در گزارش Risky IP ثبت کنه.

- از ویژگی Microsoft Entra ID password protection برای شناسایی و مسدود کردن پسوردهای ضعیف استفاده کنید.

- از ویژگی identity protection در Microsoft Entra ID برای نظارت بر خطرات مبتنی بر هویت و ایجاد خطمشیهایی برای ورود به سیستم پرخطر استفاده کنید.

- از MFA برای کاهش حملات موفقیت آمیز Password Spray استفاده کنید. MFA رو برای حسابهای دارای امتیاز همیشه روشن نگه دارید و برای حسابهای عادی از MFA مبتنی بر ریسک استفاده کنید.

- روش های احراز هویت اولیه بدون رمز عبور، مانند Azure MFA، گواهیها یا Windows Hello for Business رو در نظر بگیرید.

- نقاط پایانی RDP یا Windows Virtual Desktop رو با MFA ایمن کنید تا در برابر حملات Password Spray یا حملات بروت فورس ایمن بشن.

- ایمن سازی دارایی های حیاتی مانند سرورهای AD FS اقدامی با ارزش برای محافظت در برابر حملات Golden SAML هستش.

راهنمایی ارائه شده در زیر فراتر از فعالیت های این گروه هستش و میتونه به سازمان ها کمک کنه تا سطوح حمله خودشون رو در برابر طیف وسیعی از تهدیدات ایمن کنن.

- بسیار مهمه که سرورهای AD FS خودتون رو بعنوان یه دارایی Tier 0 در نظر بگیرید و از اونا با همون حفاظت هایی که برای Domain Controllerها یا سایر زیرساخت های امنیتی حیاتی اعمال میکنید، محافظت کنید. سرورهای AD FS احراز هویت رو برای طرفهای متکی پیکربندی شده (configured relying) فراهم میکنن، بنابراین مهاجمی که دسترسی مدیریتی به سرور AD FS پیدا کنه میتونه کنترل کامل احراز هویت رو برای طرفهای متکی پیکربندی شده ،بدست بیاره.

- رعایت ایمنی اعتبارنامه ها ، بویژه توصیههای ارائه شده در بالا، برای محافظت و جلوگیری از قرار گرفتن در معرض خطر برای حسابهای مدیریتی دارای امتیاز ،بسیار حیاتیه. این امر بویژه در مورد سیستمهایی که راحتتر بخطر میافتن مانند ایستگاههای کاری ،با کنترلهایی مانند محدودیتهای ورود و جلوگیری از حرکت جانبی به این سیستمها با کنترلهایی مانند فایروال ویندوز قابل ایمن سازی هستش.

- مهاجرت به Microsoft Entra ID که قبلا با عنوان Azure Active Directory شناخته میشد خطرات حرکات جانبی به سرورهای احرازهویت رو کاهش میده. برای این منظور میتونید از راهنماهای زیر استفاده کنید:

IOC های گزارش :

| Indicator | Type | Description |

| 192.52.166[.]76 | IP address | Peach Sandstorm adversary IP |

| 108.62.118[.]240 | IP address | Peach Sandstorm adversary IP |

| 102.129.215[.]40 | IP address | Peach Sandstorm adversary IP |

| 76.8.60[.]64 | IP address | Peach Sandstorm adversary IP |