محققای CRIL یه گزارشی منتشر کردن در خصوص یه سایت با عنوان Persian Remote World ، که اقدام به فروش بدافزارهای مختلف میکرده.

محققا با یه لودر جدیدی بنام Persian Loader در VT مواجه میشن. با بررسی اون به یه کانال تلگرامی میرسن ،که بیلدر Persian Loader بصورت رایگان اونجا موجود بوده. تو کانال به یه سایتی با عنوان Persian Remote World لینک داده شده که محل فروش بدافزارهای مختلفی از جمله RAT ، لودر و crypter هستش.

محققا در ادامه اومدن این ابزارها رو بررسی کردن تا ببینن آیا در کمپینی یا آلودگی مورد استفاده قرار گرفتن یا نه که موردی رو پیدا نکردن.

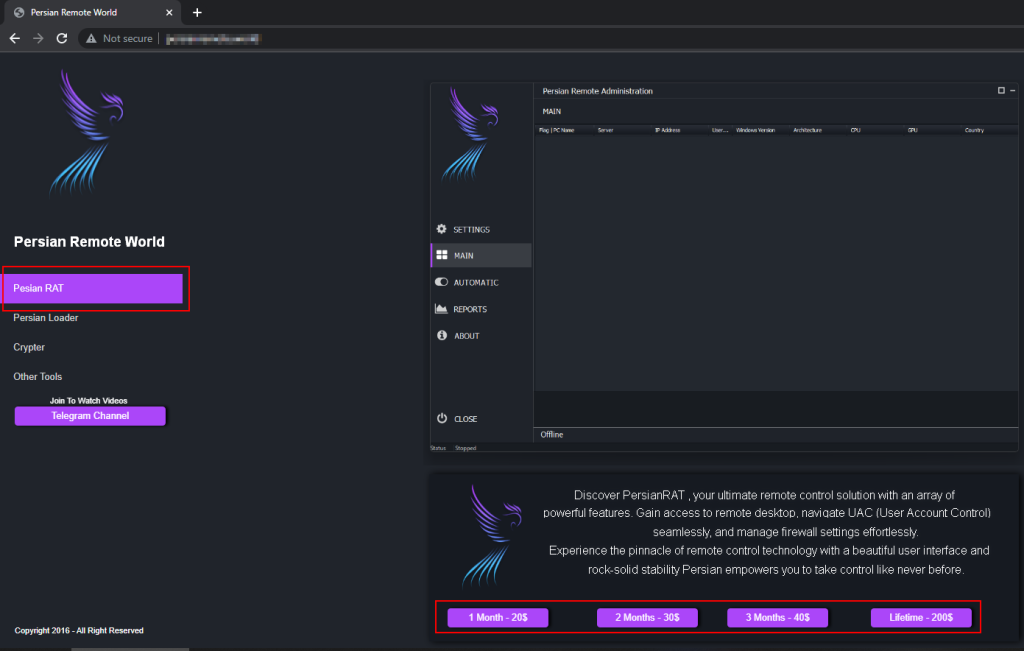

وب سایت ،Persian RAT رو بهمراه پنلی برای ساخت باینری RAT و مدیریت سیستم های آلوده ارائه میده. به گفته خود سایت، این پنل شامل : PC Name و Server و IP Address و User و نسخه ی ویندوز ، معماری سیستم، CPU ، GPU و کشور هستش.

توسعه دهندگان این RATها رو بصورت اشتراکی می فروشن که از اشتراک یه ماهه 20 دلار شروع میشه تا مادام العمر که 200 دلاره.

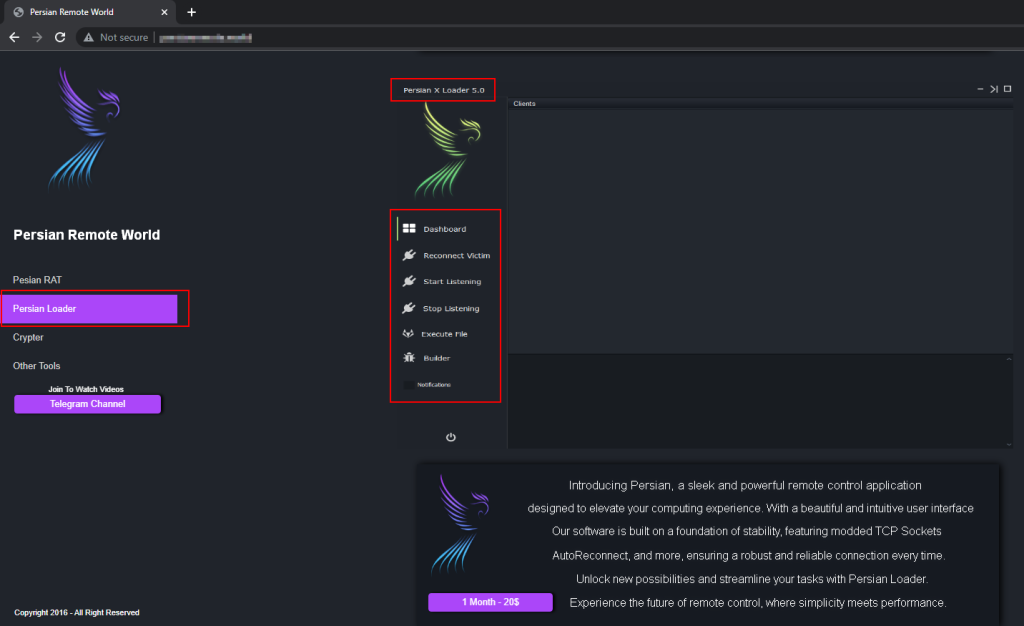

علاوه بر این RAT یه لودر مخرب بنام Persian Loader هم تو این سایت، تبلیغ میشه که بهمراه یه پنل ساخت باینری و کنترل کلاینت ها ارائه میشه. این پنل همونطور که در شکل زیر میبینید، لیستی از قربانیان فعال رو نشون میده و امکاناتی داره که میشه فایل دلخواه رو در این سیستم ها اجرا کرد. این بدافزار هم بصورت اشتراکی و ماهانه 20 دلار به فروش میرسه.

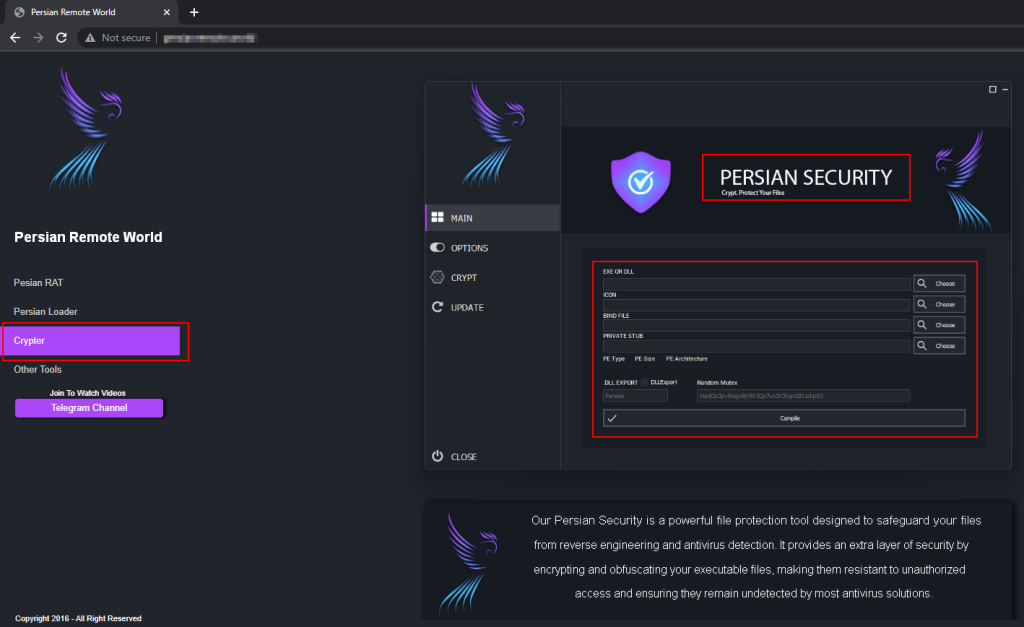

بدافزار بعدی Persian Security هستش که یه بدافزار از نوع crypter هستش که فایلهای اجرایی رو رمز و مبهم میکنه تا از شناسایی و آنالیز اونا جلوگیری کنه. این بدافزار بصورت اشتراکی و از ماهی 45 دلار تا مادام العمر 650 دلار ارائه میشه که یکی از گرونترین ابزارهای این حوزه هستش.

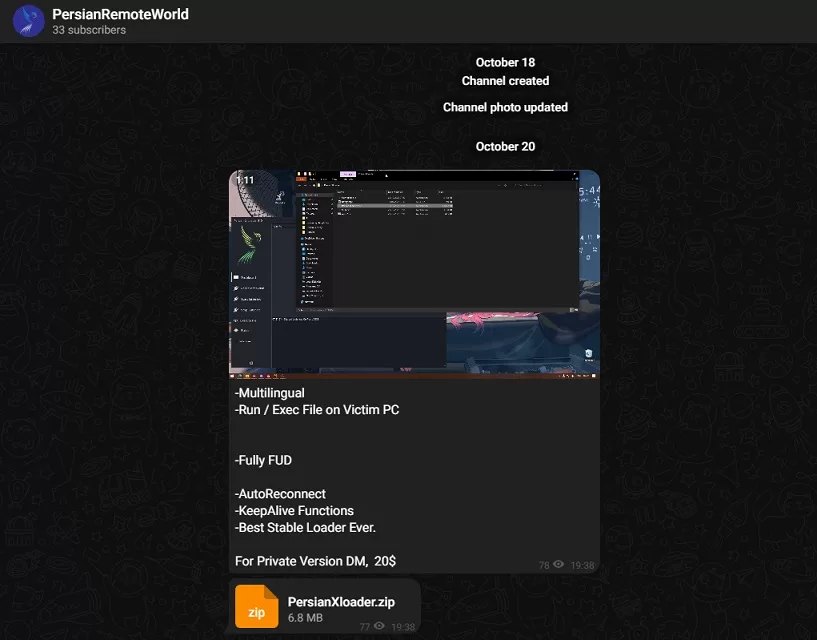

تو سایت آدرس یه کانال تلگرامی هم هستش که 18 اکتبر ایجاد شده و نشون دهنده اینه که توسعه دهندگان تازه شروع به توسعه بدافزار کردن. کانال شامل Persian Loder Builder رایگان و نسخه ی پولی اون با قیمت 20 دلار در ماه هستش.

آنالیز فنی :

آنالیز فنی Persian RAT :

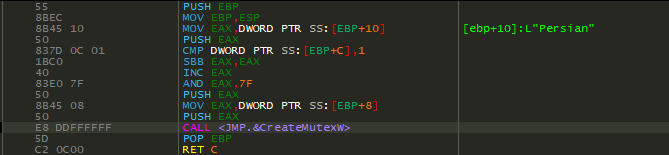

نمونه ای که محققا بررسی کردن، 3.75 مگابایت حجم داره که نسبت به نمونه های مشابه ، حجمش خیلی زیاده. بعد از اجرا، Persian RAT یه mutex با عنوان Persian از طریق CreateMutexW ایجاد میکنه. این mutex از اجرای چندین نمونه از بدافزار جلوگیری میکنه و فرایند multithreading رو آسون میکنه. شکل زیر فرایند ایجاد mutex رو نشون میده.

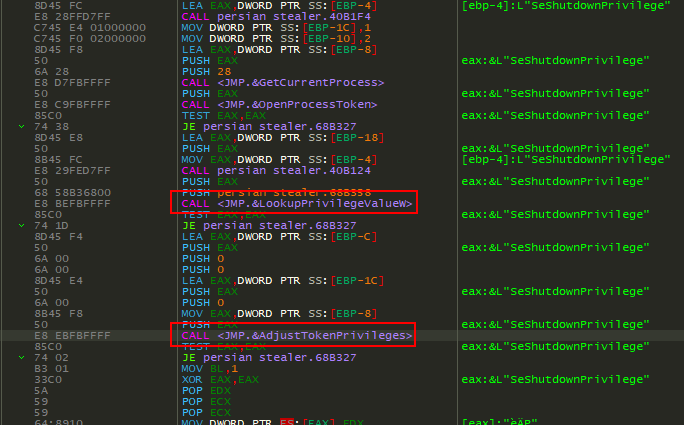

بعد از ایجاد mutex ، بدافزار امتیازات SeShutdownPrivilege و SeDebugPrivilege رو از طریق AdjustTokenPrivileges فعال میکنه. از SeShutdownPrivilege برای ریستارت سیستم استفاده میشه و SeDebugPrivilege امکان بررسی و دستکاری حافظه ی سایر پروسس ها رو فراهم میکنه.

شکل زیرنشون دهنده تنظیم کردن این امتیازات هستش.

بدافزار بصورت دستی کنترل میشه و فعالیت های مخربش رو از C2 میگیره. سایر ویژگی های این بدافزار :

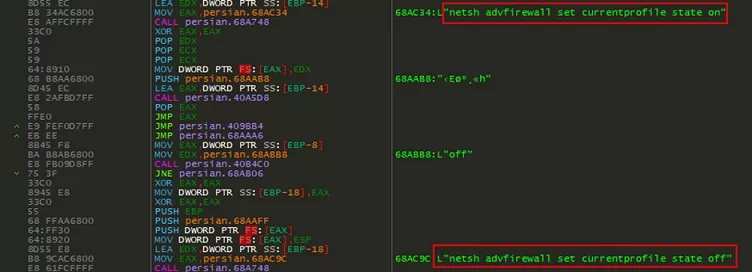

عملیات روی فایروال :

Persian RAT دارای تابعی هستش که امکان دستکاری فایروال رو از طریق دستورات netsh میده :

- فعال کردن فایروال :

|

1 |

netsh firewall set opmode enable |

- غیرفعال کردن فایروال :

|

1 |

netsh firewall set opmode disable |

- وضعیت current profile رو فعال میکنه :

|

1 |

netsh advfirewall set currentprofile state on |

- وضعیت current profile رو غیر فعال میکنه :

|

1 |

netsh advfirewall set currentprofile state off |

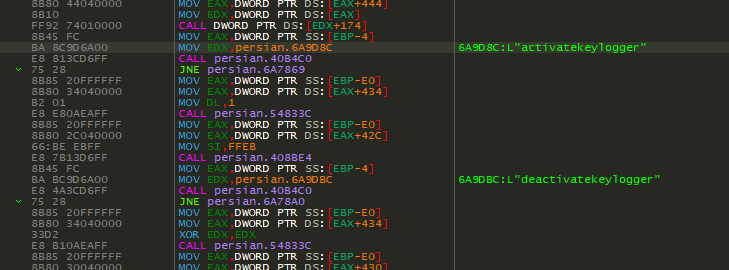

کیلاگر :

بدافزار قابلیت ضبط کلیدهای فشرده شده و ارسال اون به مهاجم رو داره. مهاجم میتونه این کیلاگر رو فعال یا غیرفعال کنه. شکل زیر نشون دهنده روتین کیلاگر هستش.

سرقت کوکی و پسوردها :

بدافزار میتونه پسوردها و کوکی ها رو از مرورگرهای زیر در سیستم قربانی بدزده :

- Mozilla Firefox

- Google Chrome

- Microsoft Edge

بازی ها و برنامه ها :

بدافزار همچنین روی بازی ها و نرم افزارهای نصب شده روی سیستم هم تمرکز داره. بازیگر تهدید میتونه بازی ها و نرم افزارهای مختلف ، روی سیستم رو اسکن کنه و فایلهای حساس رو استخراج کنه. بازی ها و برنامه های مورد هدف :

- AppData\\Roaming\\Spotify

- C:\\Program Files\\iTunes

- C:\\Program Files\\Epic Games

- C:\\Riot Games\\League of Legends

- C:\\Program Files\\Epic Games\\Fortnite

- C:\\Program Files (x86)\\Minecraft Launcher

- C:\\Program Files (x86)\\Overwatchretail

- C:\\Program Files (x86)\\Steam\\steamapps\\common\\Counter-Strike Global Offensive

- C:\\Riot Games\\VALORANT

- C:\\Program Files (x86)\\Origin Games\\Apex

- C:\\Program Files\\Genshin Impact\\Genshin Impact Game

- \\AppData\\Local\\Discord

- \\AppData\\Roaming\\Exodus

- \\AppData\\Roaming\\atomic

- \\AppData\\Roaming\\FileZilla

- \\AppData\\Roaming\\VMware

- \\AppData\\Roaming\\Telegram Desktop

- C:\\Program Files (x86)\\Steam

- C:\\Program Files (x86)\\Rockstar Games

- C:\\Program Files (x86)\\Ubisoft

- C:\\Program Files (x86)\\Origin

- C:\\Program Files (x86)\\Battle.net

دستورات :

بدافزار یسری دستورات هم داخلش داره که مربوط به UAC ، دستکاری فایروال ، عملیات باج افزاری ، ضبط اسکرین و تعامل با سایتهای بانکی هستش. این دستورات موارد زیر هستن :

- DISABLEUAC

- DISABLEFIREWALL

- STARTBOMB

- STARTRANSOMWARE

- STARTSCREENWATCHING

- STOPSCREENWATCHING

- ACTIVATEBANKING

- DISABLEBANKING

هدف قرار دادن موسسات مالی و بانکها :

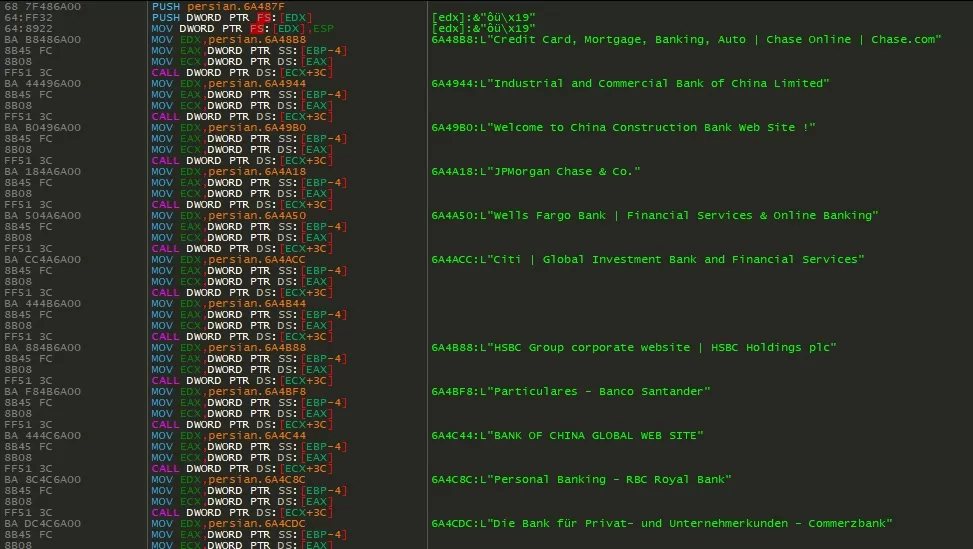

بدافزار همچنین روی بانکها و موسسات مالی هم کار میکنه. این سازمانها و بانکها بصورت hard-code شده داخل باینری هستن.

آنالیز فنی بدافزار Persian Loader :

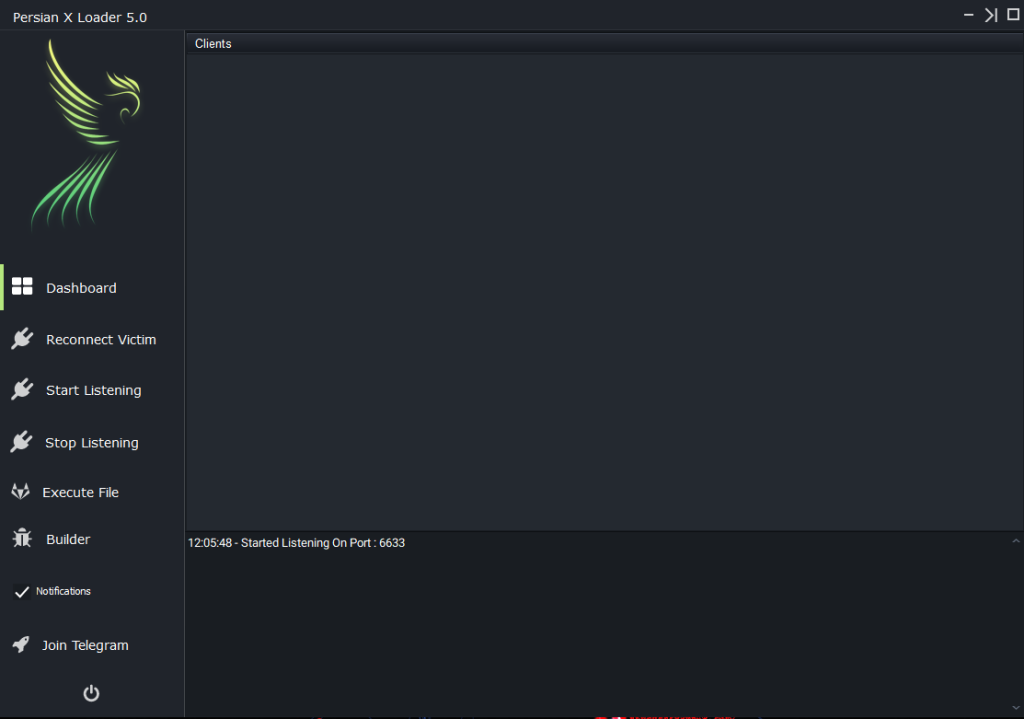

Persian Loader امکان اجرای فایلهای اجرایی دیگه، روی سیستم قربانی رو میده. بدافزار از TCP Socket استفاده میکنه که اجرای پیلودهای مرحله دوم رو روی سیستم آلوده تسهیل میکنه. سازنده Persian Loader و ابزار مدیریتی اون، Persian X Loader 5.0 ، بصورت رایگان در کانال تلگرامیشون قرار داره. شکل زیر نشون دهنده پنل Persian X Loader 5.0 Builder هستش.

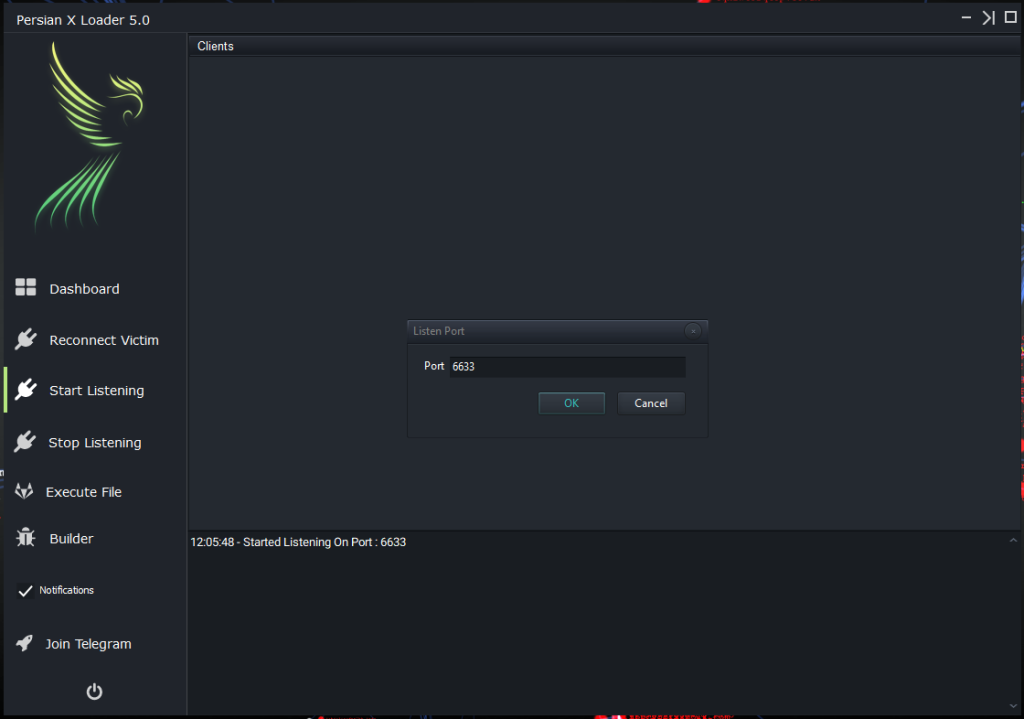

Persian X Loader 5.0 میتونه یه listener server سفارشی ایجاد کنه که امکان اتصال به هر پورت مشخص شده رو میده. listener بعنوان یه سرور برای لودرهای مخرب ایجاد شده توسط Persian X Loader 5.0 Builder عمل میکنه. شکل زیر نشون دهنده پنل مدیریت Persian Loader برای پورت مشخص هستش.

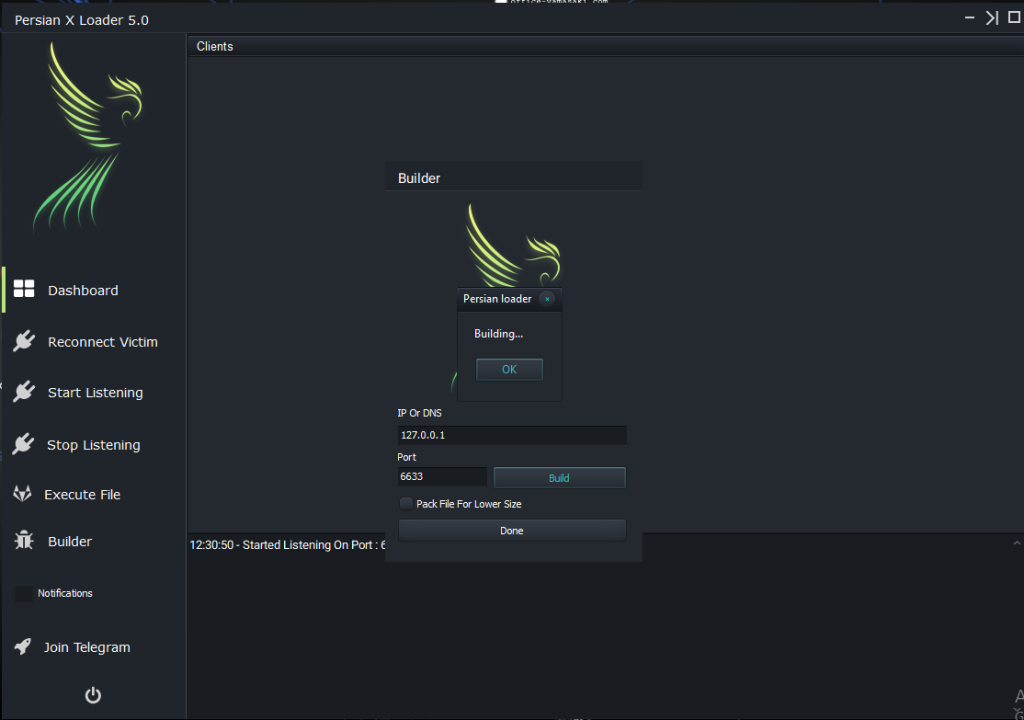

بازیگر تهدید میتونه باینری مخرب رو با استفاده از Persian X Loader 5.0 از طریق اضافه کردن پورت و آی پی listener server در داخل builder بسازه. وقتی در سیستم قربانی اجرا میشن، فایل اجرایی ساخته شده جدید به listener server روی listener port متصل میشه. شکل زیر بیلدر Persian Loader رو نشون میده.

Persian Loader دارای یه پنل برای مدیریت لودرهای مستقر شده در سیستم های قربانی هستش. شکل زیر این پنل رو نشون میده که در اون یه قایل اجرایی دیگه روی سیستم قربانی قراره اجرا بشه.

توصیه های پیشنهادی:

- دسترسی اولیه توسط RATها و لودرها معمولا از طریق وب سایتها یا ایمیلهای فیشینگ انجام میشه. برنامه هارو از منابع ناشناخته دانلود و نصب نکنید و از باز کردن ایمیلهایی که از یه منبع ناشناخته ارسال شدن، خودداری کنید.

- وب سایتهارو از لحاظ دارا بودن https و املای دقیق ،بررسی کنید.

- از محصولات امنیتی قوی برای شناسایی و حذف فایلهای مخرب استفاده کنید.

- از رمزهای عبور قوی و منحصربه فرد برای هر اکانت استفاده کنید و در صورت امکان ، تایید دو مرحله ای رو فعال کنید.

- از داده هاتون بکآپ منظم بگیرید تا اگه آلوده شدید بتونید اونارو بازیابی کنید. همچنین کاربران رو از روشهای جدید فیشینگ و مهندسی اجتماعی مطلع کنیدو

نمونه بدافزار :

برای دانلود نمونه های بدافزاری برای تمرین بیشتر میتونید به گیتهاب ما مراجعه کنید.

IoCهای گزارش :

| Indicators | Indicator Type | Details |

| edb799ce59664a93495cddeed72cef6a a3f087c21420034bd9544a2d144fbb90ca138afc 43403eeb7b8ea5705c727a0fff8d714ea3e27449b6b9ba0edd12c666848e2492 |

MD5 SHA1 SHA256 |

Persian RAT |

| 85b82f2333b7f9b8c0e12ac86e136c67 084270a306e14db5cc8540f3adc8ea1ffa511ba5 4d978a6f806a95c5ee89f8a394ad2a2e4336ad6554922fcde38c46311ac17874 |

MD5 SHA1 SHA256 |

Persian Builder |

| 185d2a857bf220f849266b717c860f99 c123aff3567852b5fca04ee3cf40195714325ade 464851b14b01e9ca6ff2f6fbc12c3368e3e89bc6f37174742f6a58e20b881d6e |

MD5 SHA1 SHA256 |

Persian Loader |

| 79628c79d517656a9238e77d8b1f2bed 0f83407aaa82196929c51ff42cba49faad7a4d81 06c496e9d53db6b272f4443e85dfc61f934598f70dbcb78c0f0a371bf86888ed |

MD5 SHA1 SHA256 |

Persian Loader |

| 032df29c4c01ca8f08fd7e3006a2482b 85e2a9aa15a4a75a1d5a6eeb8f72ccb3b8d9a088 d57ea1ea7bbe1894cb161e44bb109f74c8f2338601796b58fa30c2edcdae2017 |

MD5 SHA1 SHA256 |

Persian Loader |