محققای kaspersky یه گزارشی در خصوص یه بدافزار برزیلی بنام Prilex منتشر کردن که دستگاههای POS رو هدف قرار میده.

این محققا اعلام کردن که این بدافزار پیشرفته ترین بدافزار در زمینه بدافزارهای دستگاههای ATM و POS هستش. این بدافزار از یه طرح رمزنگاری منحصر به فرد استفاده میکنه ، در نرم افزارهای هدف real-time patching انجام میده ، دستگاه رو وادار میکنه تا از پروتکلهای آسیب پذیر استفاده کنه ، پیامهای رمزنگاری شده رو دستکاری میکنه ، تراکنش GHOST انجام میده و از کارتهای اعتباری کلاهبرداری میکنه حتی اگه اونا دارای CHIP و PIN غیرقابل هک باشن. البته اینا بخش هایی از عملکرد این بدافزار هستن. یه ویژگی جدیدی که به این بدافزار اضافه شده قابلیت ضبط داده ها از NFCها بود.

سیستم های پرداخت بدون تماس:

در سیستم های پرداخت ما یه جور روش داریم که بهش سیستم پرداخت بدون تماس (tap to pay) میگیم. یعنی سیستمی که موقع پرداخت نیاز نیست شماره حساب یا رمز رو وارد کنیم. بلکه با کشیدن یا نشون دادن یسری دستگاه یا کارت عمل پرداخت انجام میشه. تو کشورمون مثلا پرداختهای مترو و اتوبوسها چنین روشی رو دارن. هدف کلیشون هم پرداخت ایمن و راحت و سریع هستش.

این سیستم های پرداخت بدون تماس، از طریق کارتهای اعتباری و نقدی ، کارتهای هوشمند ، جاکلیدی ، تلفن های هوشمند و سایر دستگاهها که از RFID یا NFC پشتیبانی میکنن ، پیاده سازی میشن.

این کارتها چطوری کار میکنن :

این کارتها چطوری کار میکنن :

- وقتی شما یه کالایی رو خریداری میکنید، مبلغ در دستگاه مشخص میشه.

- شما برای پرداخت کارتتون رو جلو دستگاه مگیرید.

- دستگاه یه فرکانس RF به کارت میفرسته و تراشه RFID رو فعال میکنه.

- تراشه RFID یه ID و اطلاعات تراکنش منحصر به فرد رو به دستگاه می فرسته. این داده های تراکنش، قابل استفاده مجدد نیستن. بنابراین هکرها نمیتونن از اونا استفاده کنن. همچنین نمیتونن خود RFID هم دستکاری کنن ، چون با یسری تکنیک ازش محافظت میشه.

- دستگاه این اطلاعات رو میگیره و برای پردازش به بانک صادرکننده کارت میفرسته.

- در صورت تایید تراکنش ، دستگاه یه پیام تایید برای دارنده کارت نشون میده و پرداخت با موفقیت انجام میشه.

با اومدن کرونا این نوع پرداختها خیلی محبوب شد. بازار جهانی این نوع پرداختها در سال 2021 حدود 34.55 میلیارد دلار بوده. عمده استفاده کننده ها هم خرده فروشها بودن که سهم 59 درصدی رو در سال 2021 داشتن.

یه گزارشی هم US Payments Forum منتشر کرده که توش ویزا اعلام کرده که 28 درصد پرداختهای حضوری در سال 2021 از این نوع بوده که 5 برابر بیشتر از قبل پاندمی هستش. مسترکارت هم 82 درصد پرداختهای حضوری رو از این نوع پرداخت گزارش کرده.

این نوع پرداختها باعث راحتی و اطمینان میشن، اما فرض کنید یه تهدید وجود داره که برنامه EFT داخل دستگاه رو غیر فعال میکنه و شما رو مجبور میکنه تا به جای استفاده از پرداختهای غیر تماسی ، کارتتون رو روی PINpad reader بکشید. وقتی هم که کارتتون رو میکشید ، اطلاعاتتون رو بدزده.

حملات Prilex :

این گروه از سال 2014 فعالیت خودشون رو شروع کردن. مهمترین حمله اشونم مربوطه به آلوده کردن 1000 دستگاه ATM و سرقت 28000 کارت اعتباری بود. در سال 2016 این گروه تصمیم گرفت از ATMها به آلوده کردن دستگاههای PoS ( EFT/TEF software هم نامیده میشن) مهاجرت کنه.

این مهاجمین نشون دادن که دانش وسیعی در زمینه سیستم پرداخت ، نرم افزار و پروتکل های EFT دارن.در ادامه این گروه به سمت ارائه بدافزارها ماژولار و مدل malware-as-a-service در این زمینه رفتن و بازارشون رو به خارج از برزیل گسترده کردن.

بدافزار مرتبط با PoS اشون در ابتدا یه memory scraper بود اما رفته رفته پیشرفت کرد ، به حدی که الان به جای استفاده از APIهای سطح بالا ، مستقیما از پروتکل های سخت افزاری PIN pad ها استفاده میکنه.

بدافزار در زبان ویژوال بیسیک و ماژول stealer در P-Code توسعه داده شده. بطور خلاصه یه مرحله میانی بین اجرای کدهای سطح بالای ویژوال بیسیک و دستورات اجرا شده CPU وجود داره. برنامه ویژوال بیسیک کدهای P-Code در زمان اجرا به کدهای بومی تبدیل میکنه.

بزرگترین حمله این گروه همنطور که بالا اشاره شد ، به سال 2016 بر میگرده. در کارناوال اون سال ، یک بانک برزیلی متوجه شد که ATMهاش هک شدن و تمام پولهای اونا به سرقت رفته. در این حادثه 1000 دستگاه آلوده و 28هزار کارت به سرقت رفته بود.

مهاجمین دسترسی فیزیکی به بانک نداشتن و در نتیجه با یه دستگاه DIY که حاوی یه روتر 4G و یه Raspberry PI بود ، تونستن به شبکه بانک نفوذ کنن. وقتی بکدور باز شده ، مهاجمها تونستن ارتباطات وایرلس بانک hijack کنن و با دسترسی اولیه ای که داشتن شروع به فرایند ریکان و حرکات جانبی در شبکه بانک کردن. در نهایت با هدف قرار دادن ATM socket ، تونستن دستگاههای ATM رو هک کنن. شکل زیر یه دستگاه آلوده به این بدافزار که در حال سرقت پول هستش رو نشون میده :

کاری که این بدافزار میکرد این بود که با تغییرات در برنامه قانونی، دستگاه رو وادار میکرد تا کاری که میخواد رو انجام بده . از جمله سرقت پول و اطلاعات کارتهای اعتباری.

نسخه جدید بدافزار Prilex:

محققا سه نسخه از این بدافزار رو کشف کردن : 06.03.8080 و 06.03.8070 و 06.03.8072 . (نسخه 8080 آخرین نسخه هستش).

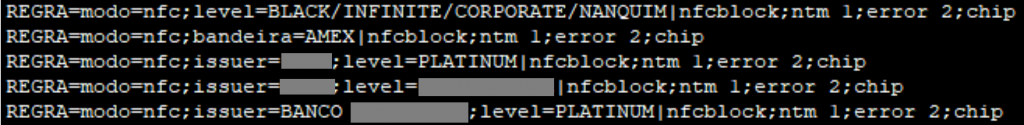

نسخه نهایی نسبت به نسخه های اخیر تفاوتهایی رو داشته و در نوامبر 2022 کشف شده. این نسخه Rule-base هستش و براساس رولهایی که داره تصمیم میگیره که اطلاعات کارتهارو بدزده یا نه و همچنین یه گزینه برای غیر فعال کردن NFC داره.

دلیل اینکه NFC رو مسدود میکنه اینه که تراکنش های مبتنی بر NFC یه شناسه یا شماره کارت منحصر به فرد برای هر تراکنش ایجاد میکنن ، که اگه هکر اونو بدزده فقط برای همون تراکنش قابل استفاده هستش.

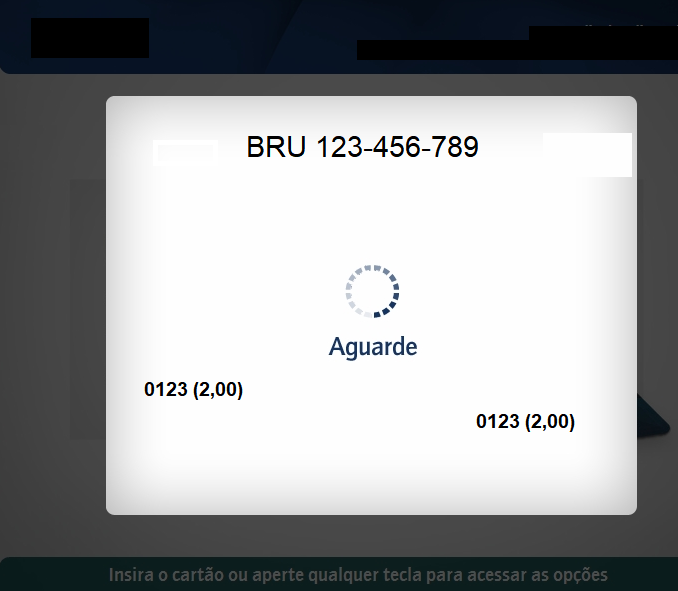

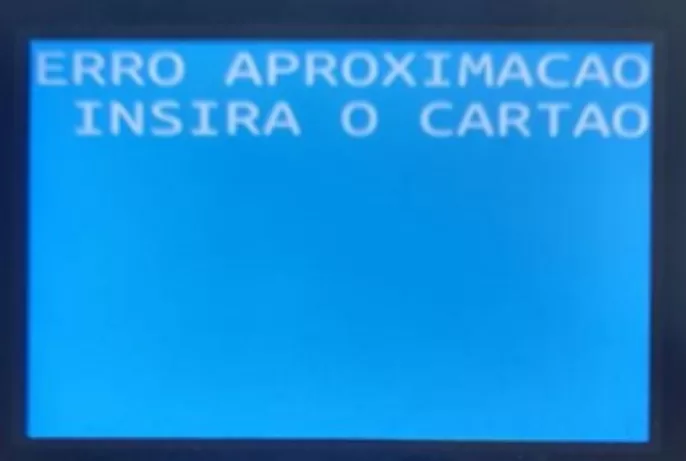

اگه این بدافزار یه تراکنش NFC رو شناسایی کنه ، اونو مسدود میکنه و برنامه EFT دستگاه رو جوری تنظیم میکنه که پیام زیر رو نشون میده:

با این حرکت ، بدافزار کاری میکنه که شما مجبور بشید کارتتون رو بکشید و بدافزار با تکنیکهایی که قبلا داشت ، اطلاعات کارتتون رو بدزده.

یه نکته جالب و جدید در این نسخه اینه که ، بدافزار برای سرقت کارتها یسری رول داره و اونارو فیلتر میکنه. مثلا کارت رو بررسی میکنه که از نوع معمولی نباشه که محدودیت در برداشت و … داشته باشه و به سراغ کارتهای شرکتی و … میره که سقف برداشت بی نهایت دارن.

روشهای توزیع بدافزار :

توزیع بدافزار مثله سایر بدافزارها با انتشار ایمیلهای فیشینگ و … نیست و اغلب از طریق مهندسی اجتماعی و هدفمند هستش. مثلا یه کسب و کاری رو هدف قرار میدن و از طریق مهندسی اجتماعی ، خودشون رو به جای تکنسین دستگاه POS معرفی میکنن و اعلام میکنن که دستگاه باید بروزرسانی بشه و در نهایت دستگاه رو آلوده میکنن.

تکنیکهای سرقت اطلاعات :

تکنیکهایی هم که بدافزار برای سرقت پول و اطلاعات استفاده میکنه مختلفه از جمله :

تکنیک replay attack :

در سال 1999 برزیل به سمت استفاده از EMV رفت و تقریبا الان همه کارتهاشون دارای تراشه هستش. در داخل این تراشه یه برنامه کوچک جاوا هستش که با دستکاری اون یه کارت طلایی ایجاد میشد که در بیشتر دستگاههای فروش معتبره.

نسخه های اولیه بدافزار به جای اینکه بیاد این پروتکل EMV رو دستکاری کنه از پیاده سازی ضعیف اون استفاده میکرد. نقطه ضعف هم این بود که اغلب اپراتورهای پرداخت امکان اعتبارسنجی کامل استاندارد EMV رو نداشتن و در نتیجه امکان حملات replay attack رو فراهم میکردن.

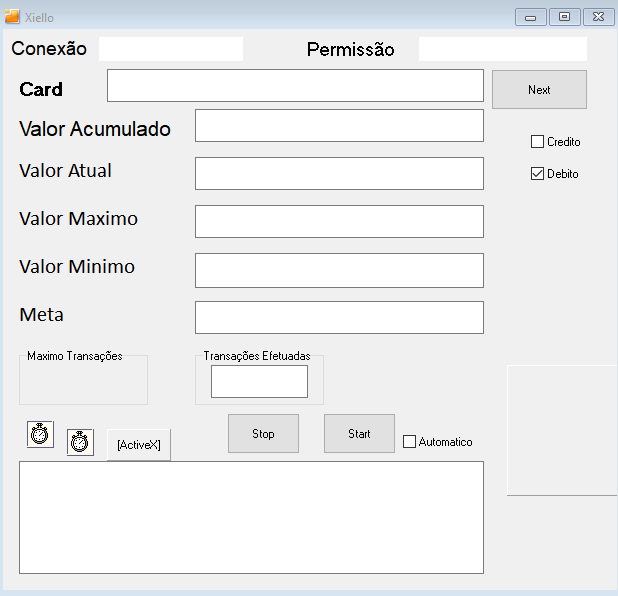

در این حملات هکرها اطلاعات ارسال شده رو بدست میارن ( مثلا از طریق استراق سمع) سپس با تاخیر در ارسال اون یا ارسال مجدد اون ، سیستم رو به اشتباه میندازن. برای خودکارسازی حملاتشون هم از یه ابزاری بنام Xiello استفاده کرده بودن. این ابزار امکان استفاده فله ای از کارتهای اعتباری رو برای خریدهای جعلی فراهم میکنه.

تکنیک GHOST:

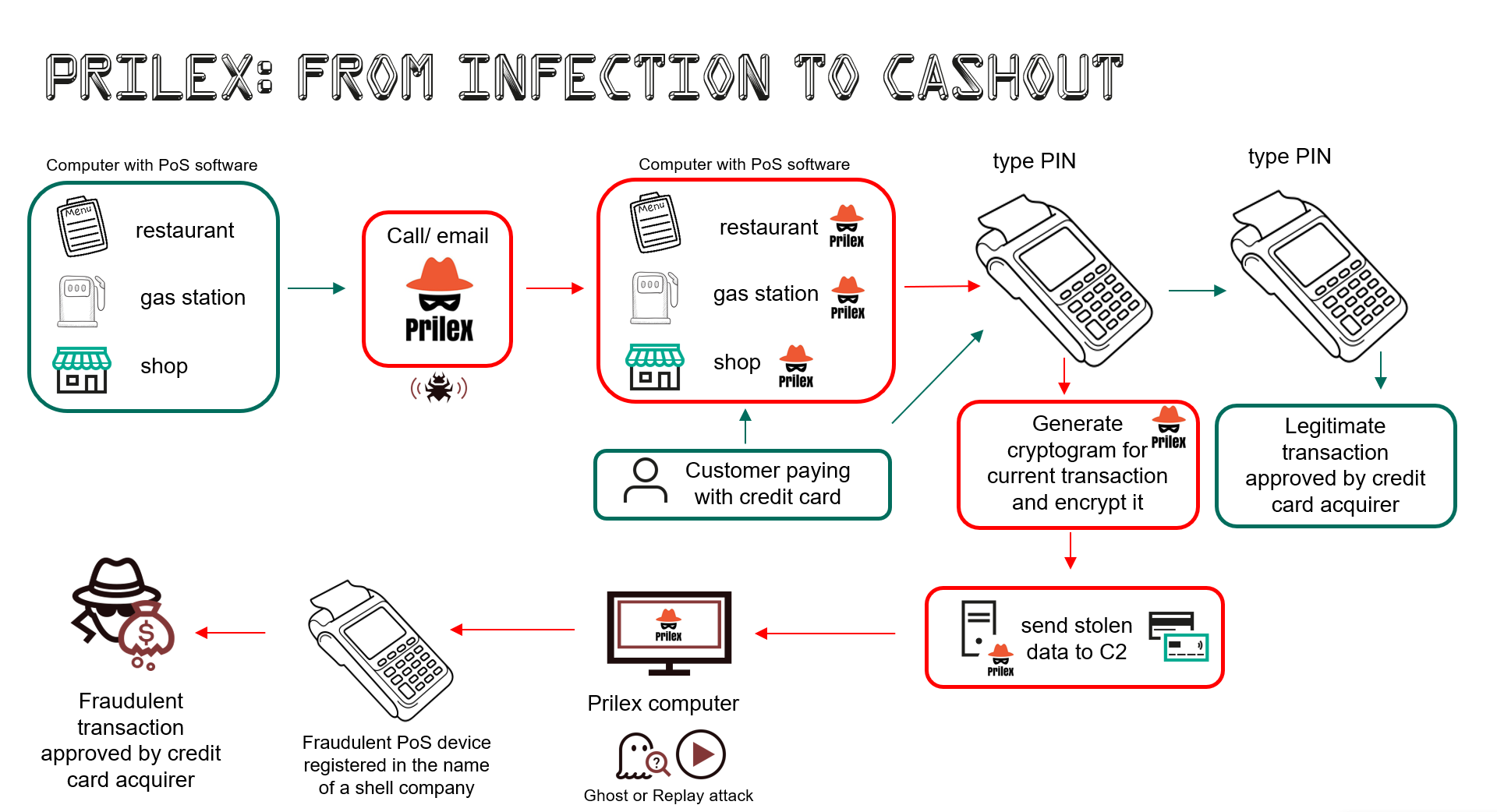

با توجه به اینکه صنعت پرداخت خطاهای EMV رو رفع کرد ، دیگه تکنیک replay attack جواب نمیداد و در نتیجه مجرمین ، بخصوص Prilex به سمت تکنیک GHOST رفتن. در این حملات اطلاعات cryptogram مشتری در حین پرداخت در داخل دستگاه ذخیره میشه و تراکنشی هم صورت نمیگیره. البته رسید داده میشه. هکرها از طریق C2 این فایل رو از داخل دستگاه بر میدارن و با استفاده از یه دستگاه کارتخوان که بنام یه شرکت جعلی خریدن ، تراکنش رو انجام میدن. شکل زیر این فرایند رو نشون میده :