مسابقه Pwn2Own Automotive 2026 از 21 تا 23 ژانویه (1 تا 3 بهمن) در کنار رویداد Automotive World در توکیو برگزار شد.

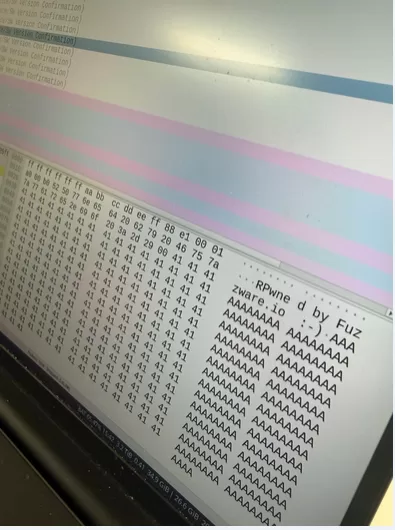

با توجه به اینکه در مسابقات Pwn2own، نفر اول شرکت کننده ای هستش که بیشترین امتیاز مسابقه یعنی Master of Pwn رو بدست بیاره، در این دوره از مسابقات، Fuzzware.io با کسب 28 امتیاز و 215000 دلار جایزه نقدی، نفر اول یا اصطلاحا Master of Pwn این دوره از مسابقات شد.

در زیر 5 شرکت کننده ی اول این مسابقات رو مشاهده میکنید. آقای سینا خیرخواه هم با Summoning Team شرکت کرده بودن که رتبه ی پنجم این مسابقه رو کسب کردن.

در این سری مسابقات در مجموع 1,047,000 دلار جایزه نقدی پرداخت و 76 آسیب پذیری 0day کشف و گزارش شد.

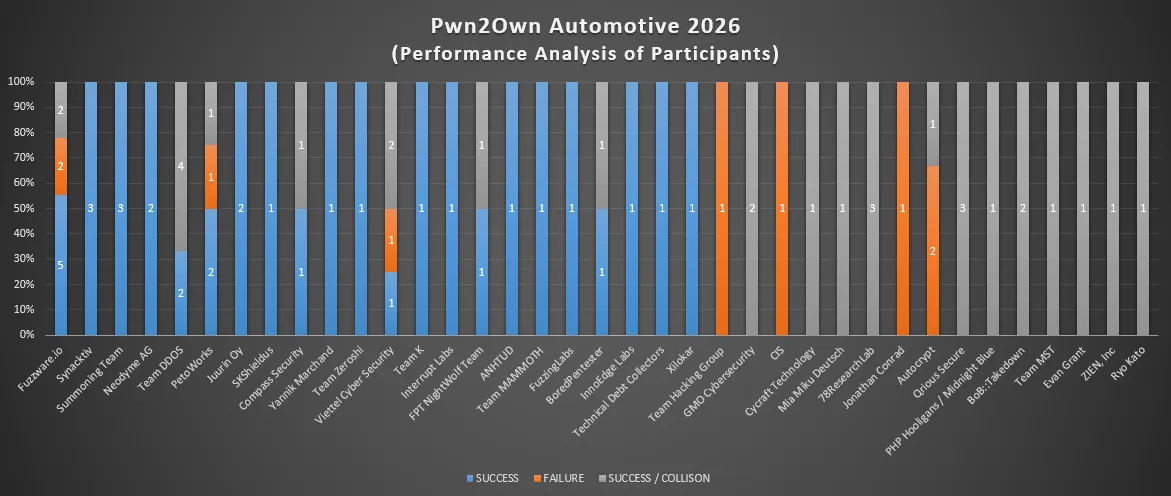

37 شرکت کننده در قالب 74 برنامه با هم رقابت کردن که در زیر، لیست شرکت کنندگان رو مشاهده میکنید.

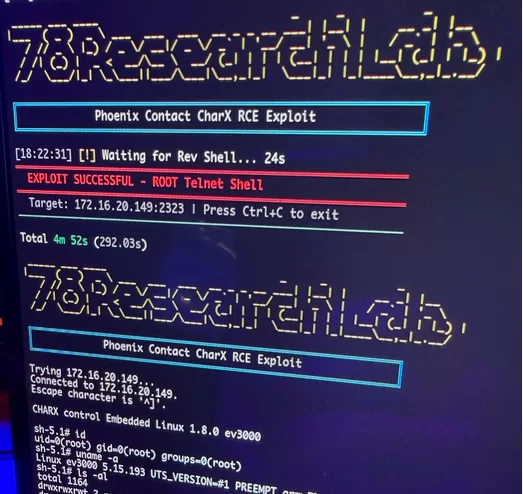

78ResearchLab

ANHTUD

Autocrypt

BoB::Takedown

BoredPentester

CIS

Compass Security

Cycraft Technology

Evan Grant

FPT NightWolf Team

FuzzingLabs

Fuzzware.io

GMO Cybersecurity

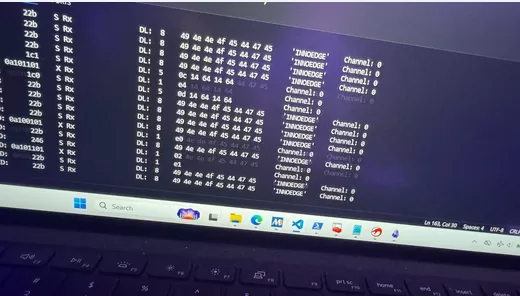

InnoEdge Labs

Interrupt Labs

Jonathan Conrad

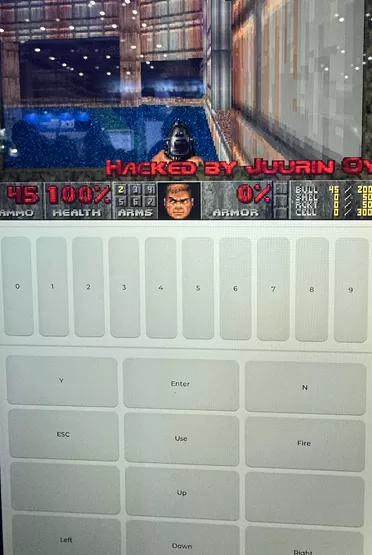

Juurin Oy

Mia Miku Deutsch

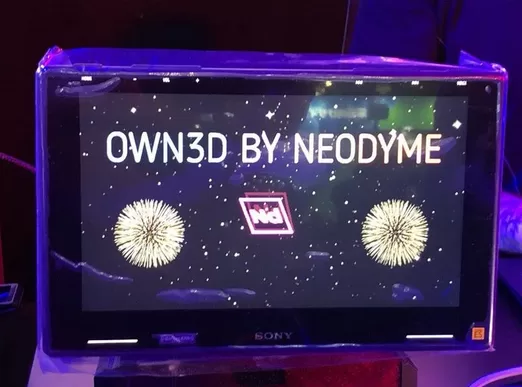

Neodyme AG

PHP Hooligans / Midnight Blue

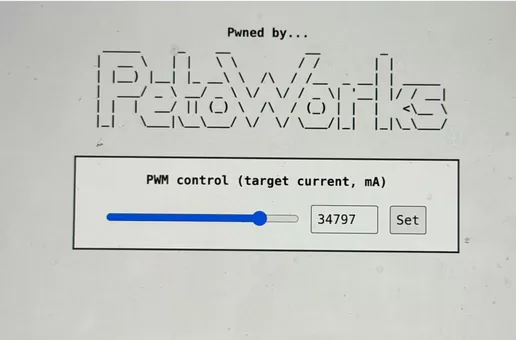

PetoWorks

Qrious Secure

Ryo Kato

SKShieldus

Summoning Team

Synacktiv

Team DDOS

Team Hacking Group

Team K

Team MAMMOTH

Team MST

Team Zeroshi

Technical Debt Collectors

Viettel Cyber Security

Xilokar

Yannik Marchand

ZIEN, Inc

عملکرد هر شرکت کننده در این دوره از مسابقات در نمودار زیر قابل مشاهده هستش :

- موفق (SUCCESS) : تعداد کل برنامه های موفق

- ناموفق (FAILURE): تعداد کل برنامه های ناموفق

- تکراری/موفق (SUCCESS/COLLISION): تعداد کل برنامه هایی که در اون تعدادی از باگها تکراری و بقیه زیرودی بودن.

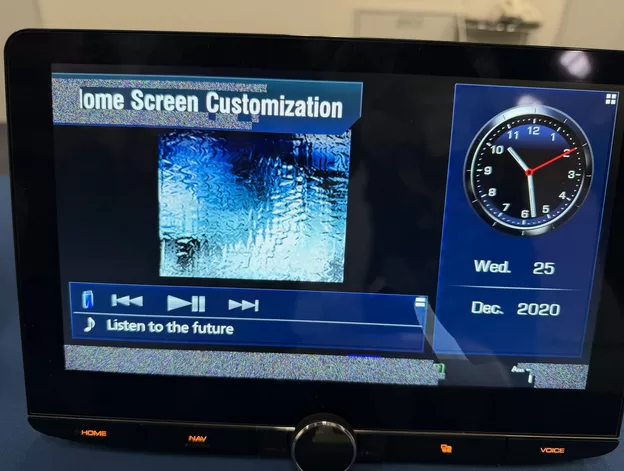

تمرکز مسابقات Pwn2Own Automotive، روی هک خودروها و تجهیزات هوشمند اونا هستش. در نسخه ی 2026، دسته بندی و اهداف هر دسته، به صورت زیر بود:

- Charging Connector Protocol/Signal Manipulation

- Phoenix Contact CHARX SEC-3150

- In-Vehicle Infotainment

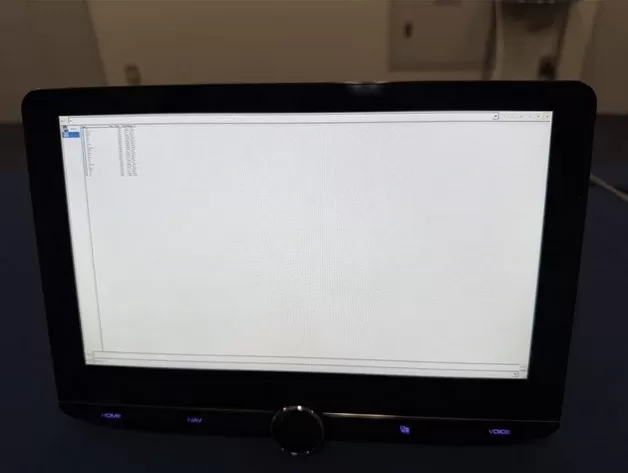

- Alpine iLX-F511

- Kenwood DNR1007XR

- Sony XAV-9500ES

- Level 2 Electric Vehicle Chargers

- Autel MaxiCharger AC Elite Home 40A EV Charger

- ChargePoint Home Flex (Model CPH50-K)

- EMPORIA Pro Charger Level 2

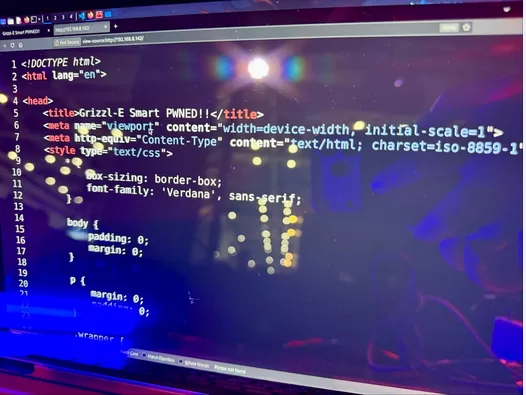

- Grizzl-E Smart 40A

- Phoenix Contact CHARX SEC-3150

- Level 3 Electric Vehicle Chargers

- Alpitronic HYC50 – Field Mode

- Alpitronic HYC50 – Lab Mode

- Operating System

- Automotive Grade Linux

- Tesla Infotainment

- Infotainment USB-based Attack

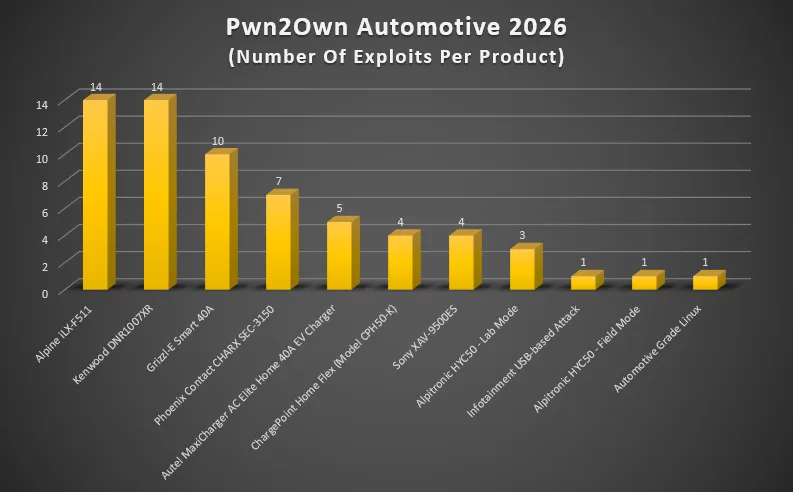

نمودار زیر هم تعداد اکسپلویت شدن هر محصول رو نشون میده (مجموع موارد موفق، تکراری، موفق/تکراری):

روز اول مسابقات:

این دوره از مسابقات با Team Hacking Group شروع شد که نتونستن در زمانی که داشتن، Kenwood DNR1007XR رو اکسپلویت کنن.

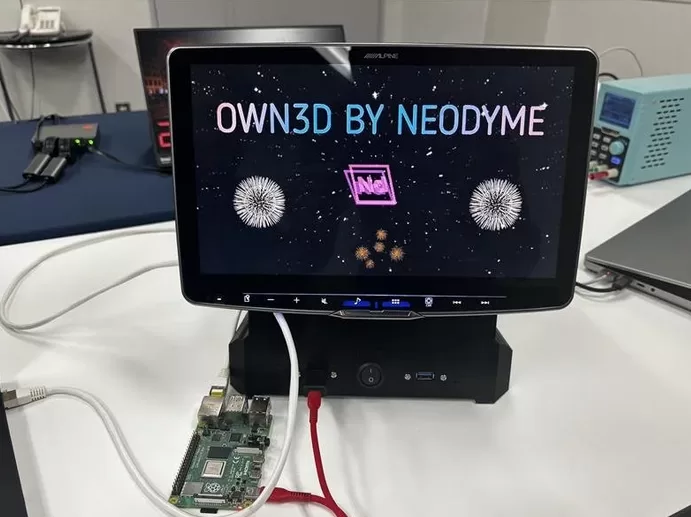

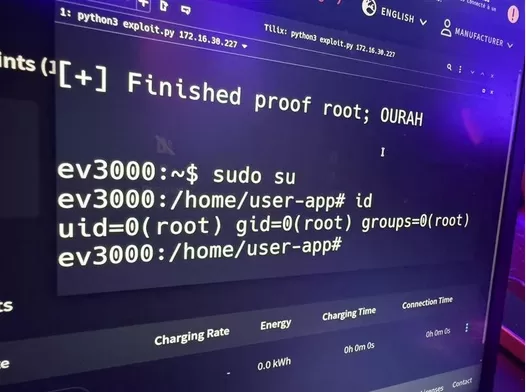

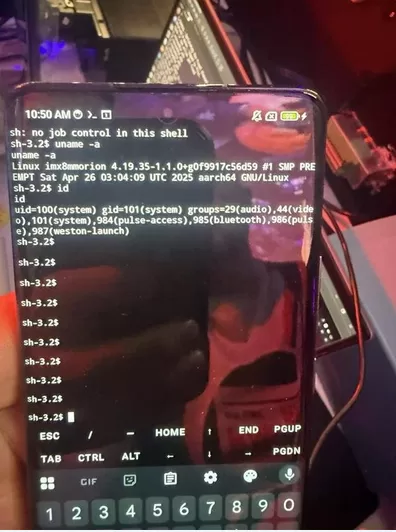

در ادامه، Neodyme AG (@Neodyme)، با یک آسیب پذیری stack based buffer overflow تونست با موفقیت یک Root Shell روی Alpine iLX-F511 داشته باشه. 20 هزار دلار جایزه نقدی و 2 امتیاز کسب کردن.

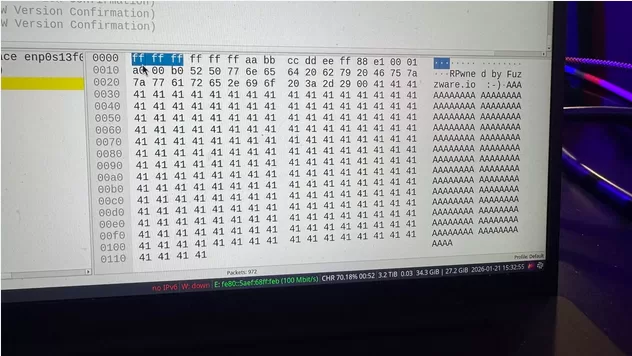

در ادامه ScepticCtf, diff_fusion, SeTcbPrivilege از Fuzzware.io، از طریق زنجیره کردن دو آسیب پذیری CWE-306: Missing Authentication for Critical Function و CWE-347: Improper Verification of Cryptographic Signature، تونستن با موفقیت روی شارژر Autel کد اجرا و سیگنال شارژر رو دستکاری کنن. بنابراین علاوه بر سناریوی اصلی، شرط اضافی رو هم فراهم کردن و در مجموع 50 هزار دلار جایزه نقدی و 5 امتیاز بدست آوردن.

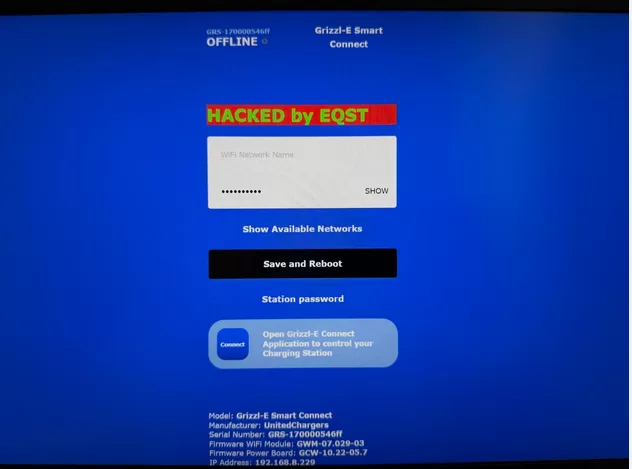

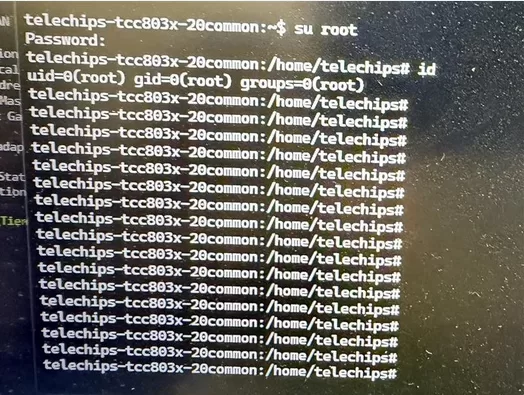

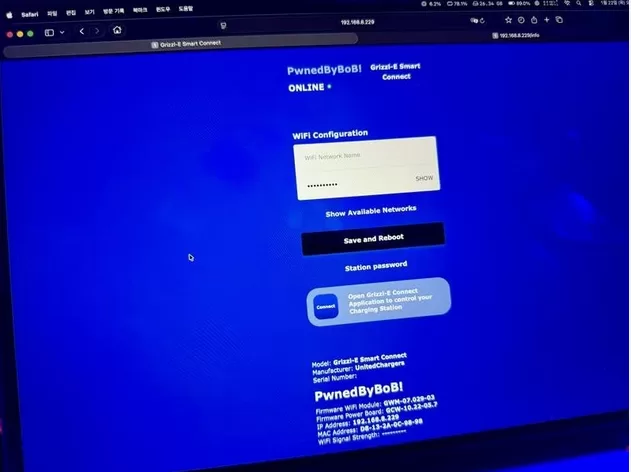

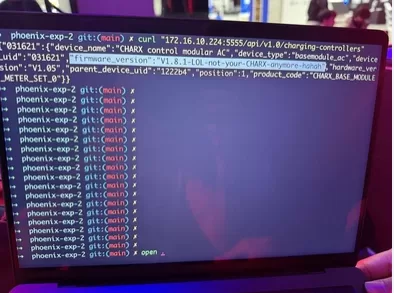

Taejin Kim (@tae3pwn), Junsu Yeo (@junactually), Sunmin Park (@sunminpark4503), Sungmin Son (@_ssm98), و Hoseok Lee از SKShieldus (@EQSTLab)، با سوءاستفاده از یک اعتبارنامه هاردکدشده (CWE-798)، از طریق آسیبپذیری CWE-494: Download of Code Without Integrity Check روی دستگاه Grizzl-E Smart 40A به اجرای کد دست یافتن و موفق به کسب 40 هزار دلار جایزه نقدی و ۴ امتیاز شدن.

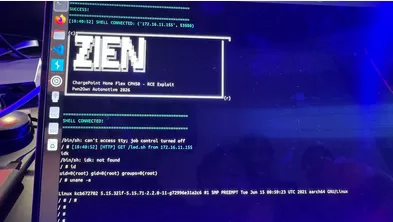

Bongeun Koo (@kiddo_pwn) و Evangelos Daravigkas (@freddo_1337) از Team DDOS، با اکسپلویت دو آسیب پذیری که یکیشون، command injection بود، با موفقیت ChargePoint Home Flex رو اکسپلویت کردن. علاوه بر سناریوی اصلی، نتونستن با موفقیت شرط اضافی رو فراهم کنن، بنابراین 40 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

Cyrill Bannwart, Emanuele Barbeno, Yves Bieri, Lukasz D و Urs Mueller از Compass Security (@compasssecurity) با استفاده از باگ dangerous method/function، تونستن با موفقیت در راند دوم، Alpine iLX-F511 رو اکسپلویت کنن. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

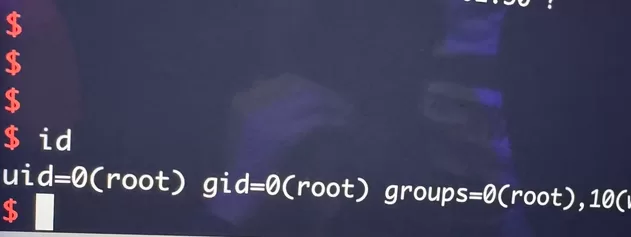

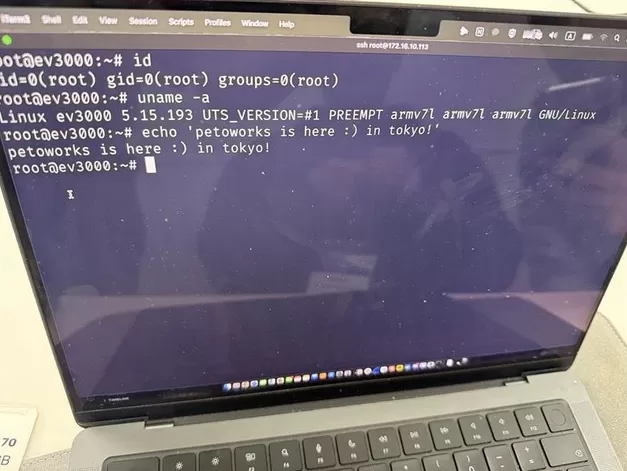

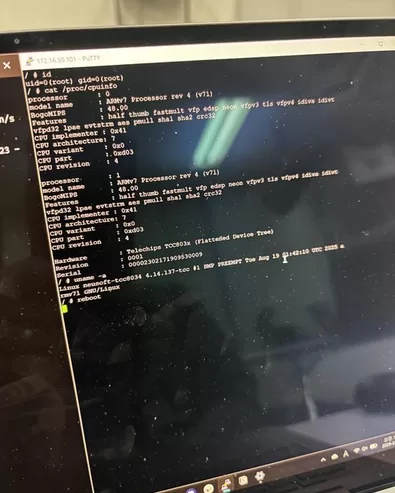

PetoWorks (@petoworks) با زنجیره کردن سه باگ، شامل DoS، race condition و command injection، با موفقیت Phoenix Contact CHARX SEC-3150 رو اکسپلویت کردن. علاوه بر سناریوی اصلی، تونستن سیگنال رو هم دستکاری کنن و در مجموع 50 هزار دلار جایزه نقدی و 5 امتیاز بدست آوردن.

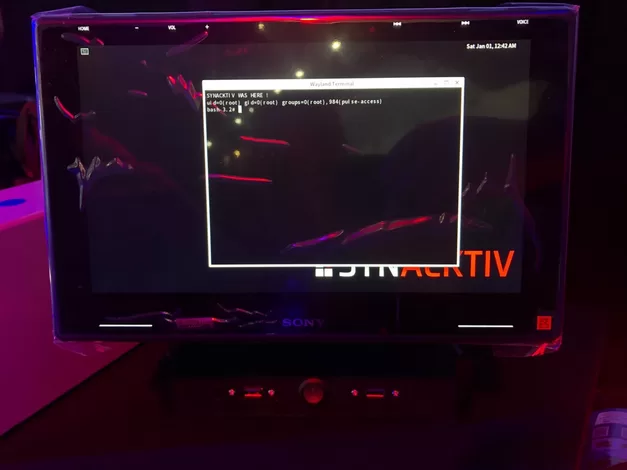

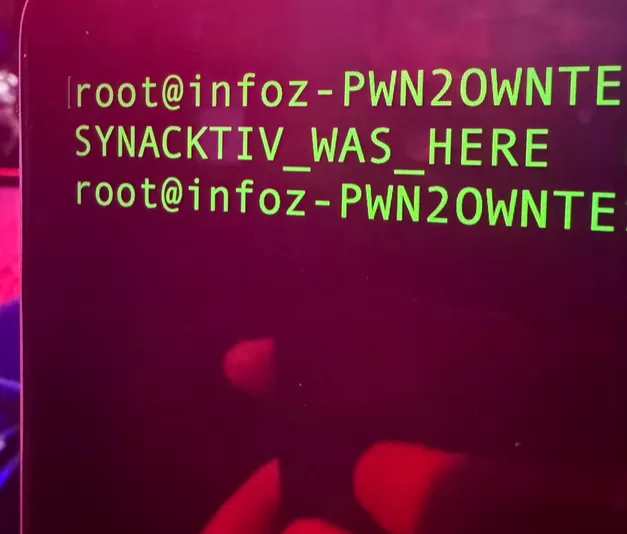

Synacktiv (@synacktiv) با زنجیره کردن سه آسیب پذیری، با موفقیت تونستن کد دلخواه با امتیاز Root روی Sony XAV-9500ES اجرا کنن. 20 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

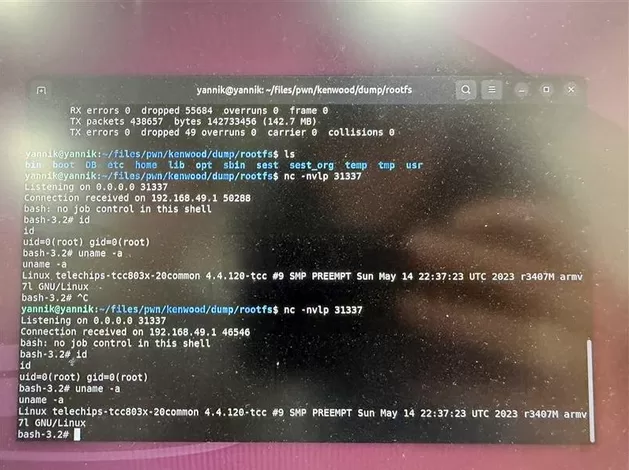

Tobias Scharnowski (@ScepticCtf), Felix Buchmann (@diff_fusion), and Kristian Covic (@SeTcbPrivilege) از Fuzzware.io، با استفاده از یک n-day از نوع command injection، تونستن با موفقیت Kenwood رو اکسپلویت و 8 هزار دلار جایزه نقدی و 1 امتیاز بدست آوردن.

Yannik Marchand (@kinnay) با استفاده از یک آسیب پذیری out-of-bounds write، تونست با موفقیت Kenwood DNR1007XR رو اکسپلویت کنه و 20 هزار دلار جایزه نقدی و 2 امتیاز بدست آورد.

Hyunseok Yun, Heaeun Moon, و Eungyo Seo از CIS، در زمانی که داشتن، نتونستن با موفقیت Alpine iLX-F511 رو اکسپلویت کنن.

Cyrill Bannwart, Emanuele Barbeno, Yves Bieri, Lukasz D و Urs Mueller از Compass Security (@compasssecurity) با اجرای موفق Charging Connector Protocol/Signal Manipulation روی دستگاه Grizzl-E Smart 40A، و با زنجیره کردن، دور زدن احراز هویت (CWE-306) به اجرای کد از راه دور از طریق CWE-494 رسیدن و موفق به کسب 25 هزار دلار جایزه نقدی و 4 امتیاز شدن.

Tobias Scharnowski (@ScepticCtf), Felix Buchmann (@diff_fusion) و Kristian Covic (@SeTcbPrivilege) از Fuzzware.io، درزمانی که داشتن، نتونستن EMPORIA Pro Charger Level 2 رو اکسپلویت کنن.

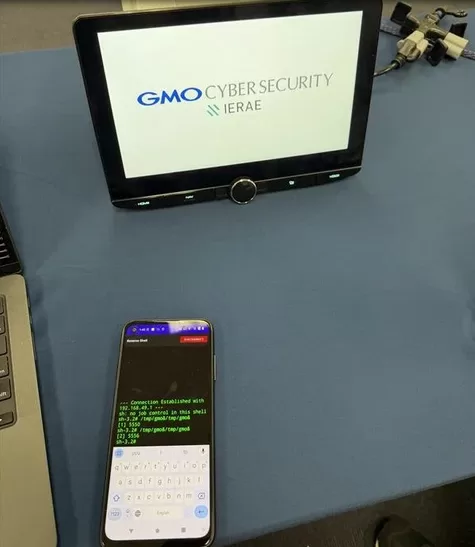

Kazuki Furukawa (@N4NU) از GMO Cybersecurity، با زنجیره کردن سه آسیب پذیری شامل یک n‑day از نوع hard‑coded credential و incorrect permissions on a critical resource و command injection تونستن با موفقیت Kenwood رو اکسپلویت کنن. 8 هزار دلار جایزه نقدی و 1.75 امتیاز بدست آوردن.

Bongeun Koo (@kiddo_pwn) و Evangelos Daravigkas (@freddo_1337) از Team DDOS، با موفقیت Autel MaxiCharger AC Elite Home 40A رو با Charging Connector Protocol/Signal هدف قرار دادن. با توجه به اینکه سناریوشون تکراری بود، 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Chumy Tsai (@rm_rf_chumy), Jimmy Liu (@DrmnSamoLiu) و Jim Chen (@asef18766) از Cycraft Technology (@cycraft_corp) تونستن با موفقیت Grizzl-E Smart 40A رو اکسپلویت کنن. با توجه به اینکه 2 باگشون تکراری بود، 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

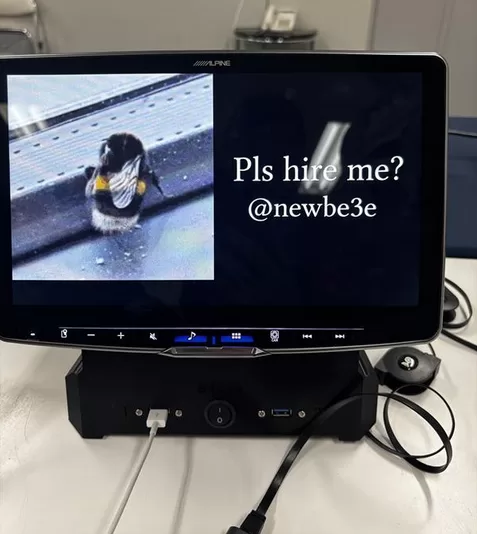

Mia Miku Deutsch (@newbe3e) با استفاده از یک آسیب پذیری stack-based buffer overflow، با موفقیت Alpine iLX‑F511 رو اکسپلویت کردن. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Synacktiv (@synacktiv) با زنجیره کردن دو آسیب پذیری information leak و out‑of‑bounds write، تونستن با موفقیت Infotainment USB-based Attack انجام بدن. 35 هزار دلار جایزه نقدی و 3.5 امتیاز بدست آوردن.

Donggeon Kim (@gbdngb12), Hoon Nam (@pwnstar96), Jaeho Jeong (@jeongZero), Sangsoo Jeong (@sangs00Jeong) و Wonyoung Jung (@nonetype_pwn) از 78ResearchLab، تونستن با موفقیت Alpine iLX‑F511 رو اکسپلویت کنن. با توجه به تکراری بودن یکی از باگها، 5 هزار دلار جایزه نقدی و 1 امتیاز بدست آوردن.

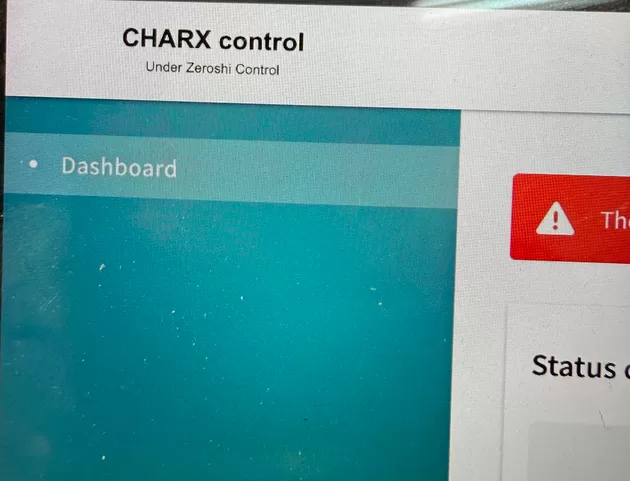

Giuseppe Calì (_gcali) و 8cf53a459714977f6bb11ee2d90416bf1675fa0e2451d80cf55a06d0b6ac2 از Team Zeroshi، با 5 باگ، Phoenix Contact CHARX SEC-3150 رو در راند دوم، اکسپلویت کردن. 20 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

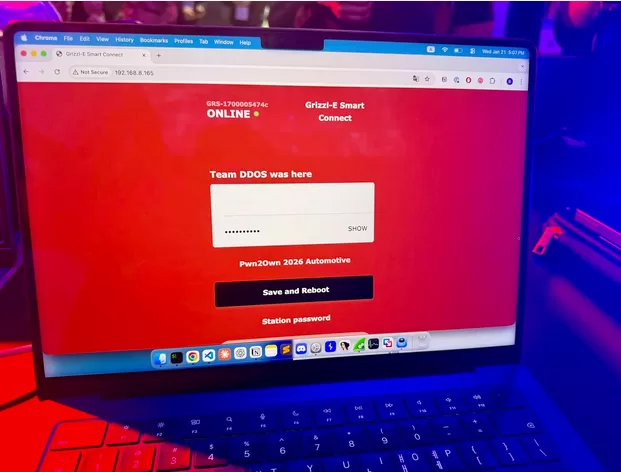

Bongeun Koo (@kiddo_pwn) و Evangelos Daravigkas (@freddo_1337) از Team DDOS، تونستن با موفقیت Grizzl-E Smart 40A رو با Charging Connector Protocol/Signal Manipulation اکسپلویت کنن. با توجه به اینکه یکی از باگها جدید و سه تاشون تکراری بود، 22500 دلار جایزه نقدی و 3.5 امتیاز بدست آوردن.

Tobias Scharnowski (@ScepticCtf), Felix Buchmann (@diff_fusion) و Kristian Covic (@SeTcbPrivilege) از Fuzzware.io، نتونستن با موفقیت در زمانی که داشتن Sony XAV-9500ES رو اکسپلویت کنن.

Viettel Cyber Security (@vcslab) نتونست در زمانی که داشت، ChargePoint Home Flex (CPH50-K) رو اکسپلویت کنه.

Tobias Scharnowski (@ScepticCtf), Felix Buchmann (@diff_fusion) و Kristian Covic (@SeTcbPrivilege) از Fuzzware.io تونستن از طریق out-of-bounds write با موفقیت Alpitronic HYC50 – Field Mode رو اکسپلویت کنن. 60 هزار دلار جایزه نقدی و 6 امتیاز بدست آوردن.

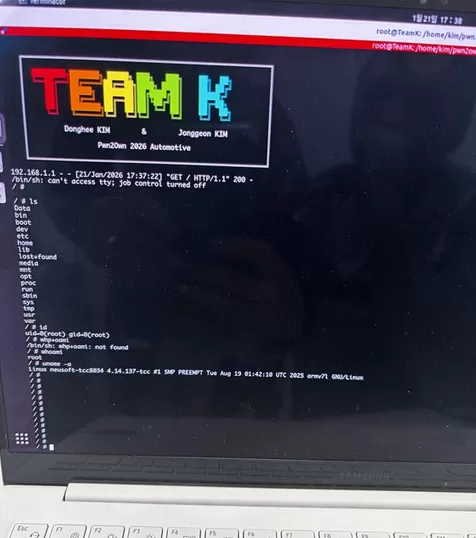

Dong hee Kim (@heehee_0219_) و Jong geon Kim (@kimjor22) از Team K از طریق دو آسیب پذیری out-of-bounds read و stack-based buffer overflow با موفقیت تونستن Alpine iLX-F511 رو اکسپلویت کنن. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Interrupt Labs (@InterruptLabs) از طریق یک آسیب پذیری heap-based buffer overflow در راند سوم، Kenwood DNR1007XR رو اکسپلویت کرد. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Jonathan Conrad (@jwconrad.bsky.social) در زمانی که داشت، نتونست Grizzl-E Smart 40A رو اکسپلویت کنه.

TienPP از FPT NightWolf از طریق سه آسیب پذیری شامل یک n‑day از نوع hard‑coded credential و دو زیرودی از نوع incorrect default permissions و symlink following، با موفقیت Kenwood DNR1007XR رو اکسپلویت کردن. 8 هزار دلار جایزه نقدی و 1.75 امتیاز بدست آوردن.

@ExLuck99 و @gr4ss341 از ANHTUD، تونستن از طریق دو آسیب پذیری CWE‑125 و CWE‑122 با موفقیت Sony XAV‑9500ES رو اکسپلویت کنن. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

آخرین مسابقه ی روز اول هم توسط Donggeon Kim (@gbdngb12), Hoon Nam (@pwnstar96), Jaeho Jeong (@jeongZero), Sangsoo Jeong (@sangs00Jeong) و Wonyoung Jung (@nonetype_pwn) از 78ResearchLab، برگزار شد که با استفاده از 4 باگ، که 2 تاش زیرودی و 2 تاش تکراری بود، Phoenix Contact CHARX SEC‑3150 رو اکسپلویت کردن. 15 هزار دلار جایزه نقدی و 3 امتیاز بدست آوردن.

روز دوم مسابقات:

روز دوم با با برنامه ی Inhyung Lee, Seokhun Lee, Chulhan Park, Wooseok Kim و Yeonseok Jang از Team MAMMOTH شروع شد که تونستن با یک آسیب پذیری command injection، محصول Alpine iLX-F511 رو اکسپلویت کنن. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Autocrypt – Hoyong Jin, Jaewoo Jeong, Chanhyeok Jung, Minsoo Son و Kisang Choi، در زمانی که داشتن، نتونستن Grizzl‑E Smart 40A رو با Charging Connector Protocol/Signal Manipulation اکسپلویت کنن.

Julien COHEN‑SCALI از FuzzingLabs، از طریق دو آسیب پذیری authentication bypass و privilege escalation ، تونست با موفقیت Phoenix Contact CHARX SEC‑3150 رو اکسپلویت و 20 هزار دلار جایزه نقدی و 4 امتیاز بدست بیاره.

Neodyme AG (@Neodyme) از طریق یک آسیب پذیری buffer overflow vulnerability (CWE‑120)، با موفقیت در راند 3 تونست روی Sony XAV‑9500ES، کد با امتیاز بالا اجرا کنه. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Hank Chen (@hank0438) از InnoEdge Labs، از طریق آسیب پذیری exposed dangerous method، با موفقیت Alpitronic HYC50 – Lab Mode رو اکسپلویت و 40 هزار دلار جایزه نقدی و 4 امتیاز بدست آورد.

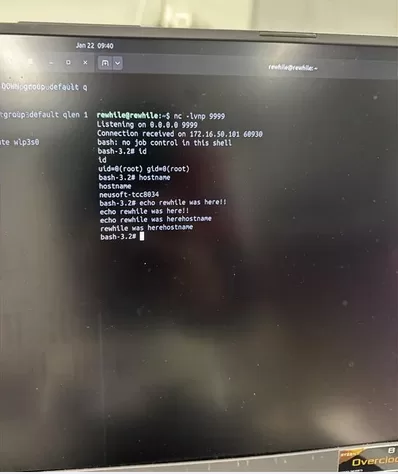

Nguyen Thanh Dat (@rewhiles) از Viettel Cyber Security (@vcslab) با موفقیت Alpine iLX-F511 رو اکسپلویت کرد. با توجه به اینکه یکی از آسیب پذیری ها تکراری بود، 2500 دلار جایزه نقدی و 1 امتیاز بدست آوردن.

BoredPentester (@BoredPentester) با موفقیت Grizzl‑E Smart 40A رو با Charging Connector Protocol/Signal Manipulation اکسپلویت کرد. با توجه به اینکه 2 باگشون تکراری بود، 20 هزار دلار جایزه نقدی و 3 امتیاز بدست آوردن.

Bongeun Koo (@kiddo_pwn) و Evangelos Daravigkas (@freddo_1337) از Team DDOS با موفقیت Kenwood DNR1007XR رو اکسپلویت کردن. اما با توجه به اینکه یکی از آسیب پذیریها n‑day بود، 4 هزار دلار جایزه نقدی و 1 امتیاز بدست آوردن.

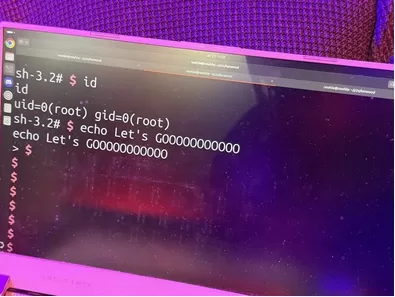

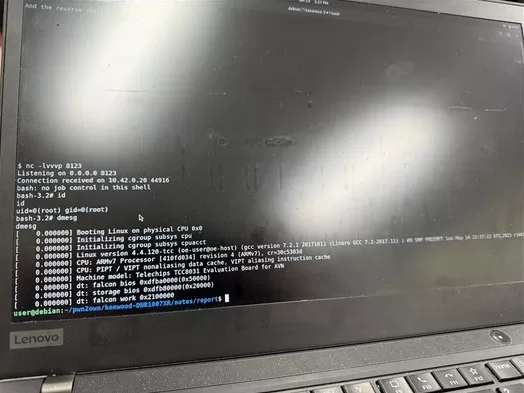

سینا خیرخواه از Summoning Team (@SummoningTeam)، با استفاده از command injection تونست با موفقیت Kenwood DNR1007XR رو در راند ششم اکسپلویت کنه. 5 هزار دلار جایزه نقدی و 2 امتیاز بدست آورد.

Kazuki Furukawa (@N4NU) از GMO Cybersecurity با موفقیت Alpine iLX-F511 رو اکسپلویت کرد. با توجه به اینکه یکی از باگها تکراری بود، 2500 دلار جایزه نقدی و 1 امتیاز بدست آورد.

Donggeon Kim (@gbdngb12), Hoon Nam (@pwnstar96), Jaeho Jeong (@jeongZero), Sangsoo Jeong (@sangs00Jeong) و Wonyoung Jung (@nonetype_pwn) از 78ResearchLab، با موفقیت Kenwood DNR1007XR رو اکسپلویت کردن. با توجه به اینکه یکی از باگها، n-day بود، 2500 دلار جایزه نقدی و 1 امتیاز بدست آوردن.

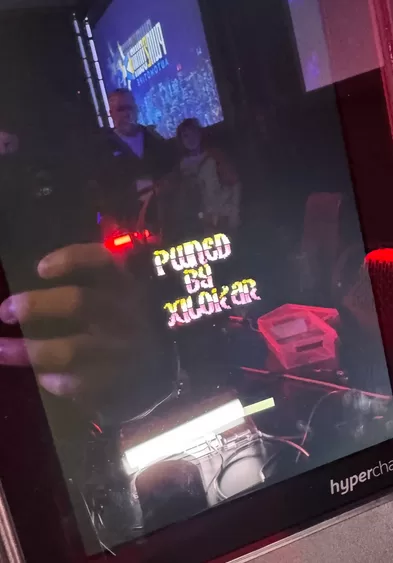

Xilokar (xilokar@mamot.fr) با موفقیت Alpitronic HYC50 – Lab Mode رو اکسپلویت کرد. 20 هزار دلار جایزه نقدی و 4 امتیاز بدست آورد.

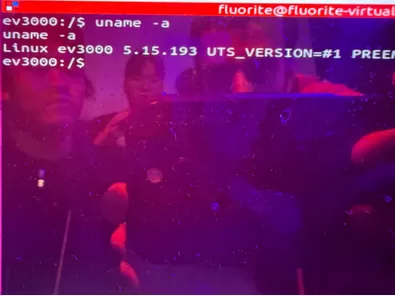

Hyeongseok Lee (@fluorite_pwn), Yunje Shin (@YunjeShin), Chaeeul Hyun (@yskm_Gunter), Ingyu Yang (@Mafty5275), Hoseok Kang (@cl4y419), Seungyeon Park (@vvsy46) و Wonjun Choi (@won6_choi) از BoB::Takedown، با موفقیت Grizzl-E Smart 40A رو اکسپلویت کردن. با توجه به اینکه یکی از باگها تکراری بود، 15 هزار دلار جایزه نقدی و 3 امتیاز بدست آوردن.

Tobias Scharnowski (@ScepticCtf), Felix Buchmann (@diff_fusion) و Kristian Covic (@SeTcbPrivilege) از Fuzzware.io، با موفقیت Phoenix Contact CHARX SEC-3150 رو در راند پنجم اکسپلویت کردن. 50 هزار دلار جایزه نقدی و 7 امتیاز بدست آوردن.

Slow Horses از Qrious Secure (@qriousec)، با موفقیت Alpine iLX-F511 رو اکسپلویت کرد، اما با توجه به اینکه، باگشون تکراری بود، 2500 دلار جایزه نقدی و 1 امتیاز بدست آورد.

Autocrypt (Hoyong Jin, Jaewoo Jeong, Chanhyeok Jung, Minsoo Son, and Kisang Choi) در زمانی که داشتن، نتونستن Autel MaxiCharger AC Elite Home 40A رو با Charging Connector Protocol/Signal Manipulation اکسپلویت کنن.

BoredPentester (@BoredPentester) از طریق یک command injection با موفقیت Kenwood DNR1007XR رو اکسپلویت کرد. 5 هزار دلار جایزه نقدی و 2 امتیاز بدست آورد.

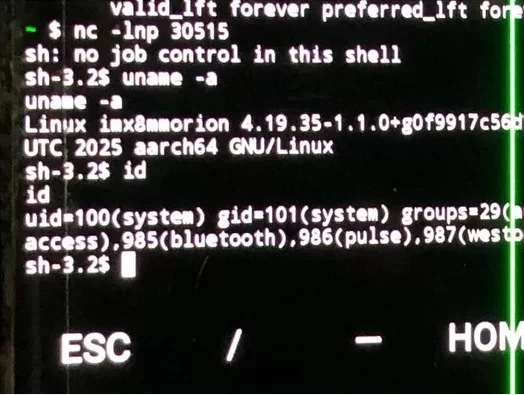

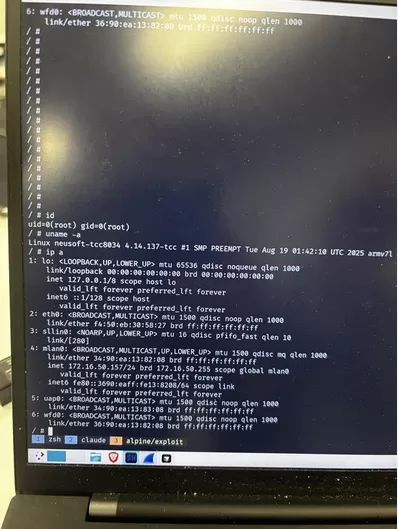

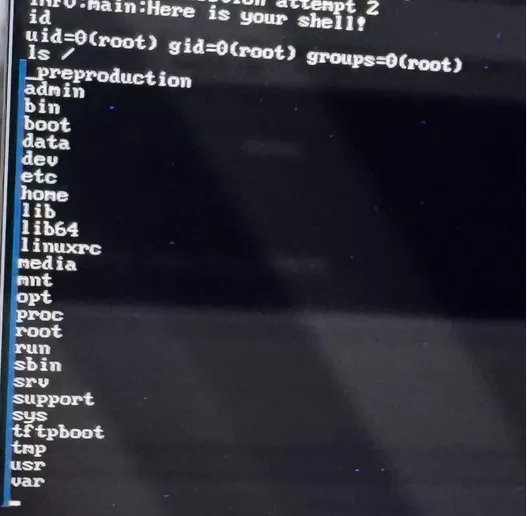

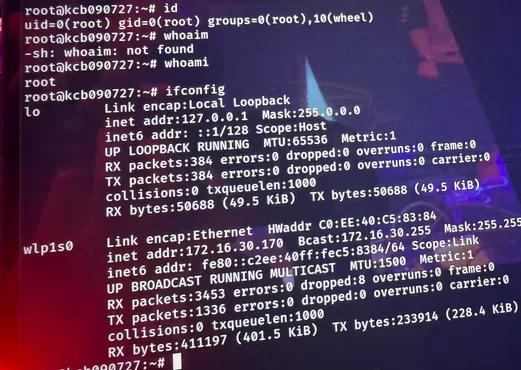

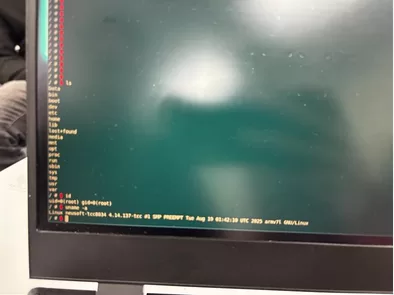

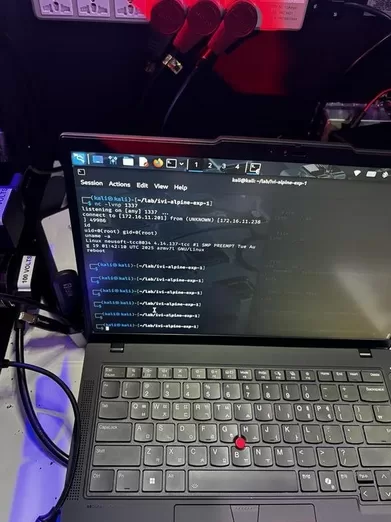

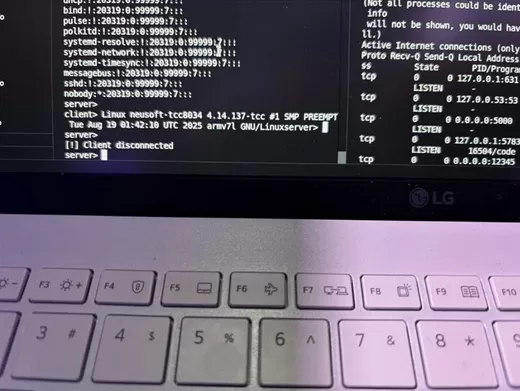

Rob Blakely از Technical Debt Collectors با زنجیر کردن سه آسیب پذیری out-of-bounds read, memory exhaustion و heap overflow، با موفقیت Automotive Grade Linux رو اکسپلویت کرد. 40 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

PHP Hooligans / Midnight Blue (@midnightbluelab) با موفقیت Autel MaxiCharger AC Elite Home 40A رو با شرط اضافی Charging Connector Protocol/Signal Manipulation اکسپلویت کرد. با توجه به تکراری بودن یکی از باگها، 20 هزار دلار جایزه نقدی و 3 امتیاز بدست آورد.

Synacktiv (@synacktiv) با موفقیت Autel MaxiCharger AC Elite Home 40A رو با شرط اضافی Charging Connector Protocol/Signal Manipulation در راند دوم و با یک stack‑based buffer overflow اکسپلویت کرد. 30 هزار دلار جایزه نقدی و 5 امتیاز بدست آوردن.

Tobias Scharnowski (@ScepticCtf), Felix Buchmann (@diff_fusion) و Kristian Covic (@SeTcbPrivilege) از Fuzzware.io با موفقیت تونستن ChargePoint Home Flex (CPH50-K) رو با شرط اضافی Charging Connector Protocol/Signal Manipulation و از طریق command injection اکسپلویت کنن. 30 هزار دلار جایزه نقدی و 5 امتیاز بدست آوردن.

PetoWorks (@petoworks) در زمانی که داشت، نتونست Alpine iLX-F511 رو اکسپلویت کنه.

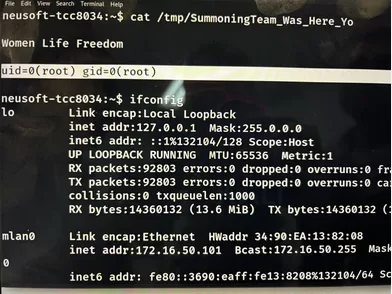

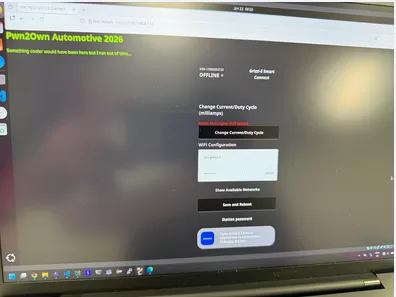

سینا خیرخواه از Summoning Team (@SummoningTeam، با موفقیت ChargePoint Home Flex (CPH50-K) رو با شرط اضافی Charging Connector Protocol/Signal Manipulation و از طریق دو باگ، اکسپلویت کرد. 30 هزار دلار جایزه نقدی و 5 امتیاز بدست آوردن.

PetoWorks (@petoworks) با موفقیت Kenwood DNR1007XR رو اکسپلویت کرد اما با توجه به تکراری بودن باگ، 2500 دلار جایزه نقدی و 1 امتیاز بدست آوردن.

Tobias Scharnowski (@ScepticCtf), Felix Buchmann (@diff_fusion) و Kristian Covic (@SeTcbPrivilege) از Fuzzware.io، با موفقیت Grizzl-E Smart 40A رو با شرط اضافی Charging Connector Protocol/Signal Manipulation اکسپلویت کردن. اما با توجه به تکراری بودن باگها، 15 هزار دلار جایزه نقدی و 3 امتیاز بدست آوردن.

Bongeun Koo (@kiddo_pwn) و Evangelos Daravigkas (@freddo_1337) از Team DDOS با موفقیت Phoenix Contact CHARX SEC-3150 رو با شرط اضافی Charging Connector Protocol/Signal Manipulation اکسپلویت کردن. با توجه به اینکه یکی از شش باگشون تکراری بود، 19250 دلار جایزه نقدی و 4.75 امتیاز بدست آوردن.

سیناخیرخواه از Summoning Team (@SummoningTeam)، با موفقیت Alpine iLX-F511 رو با دو باگ اکسپلویت کرد و دسترسی Root گرفت. 5 هزار دلار جایزه نقدی و 2 امتیاز بدست آورد.

Evan Grant (@stargravy) با موفقیت Grizzl-E Smart 40A رو با شرط اضافی Charging Connector Protocol/Signal Manipulation اکسپلویت کرد، اما با توجه به تکراری بودن باگها، 15 هزار دلار جایزه نقدی و 3 امتیاز بدست آورد.

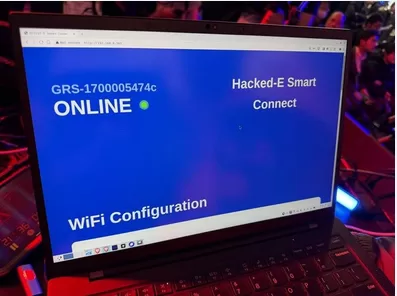

Hyeonjun Lee (@gul9ul), Younghun Kwon (@d0kk2bi), Hyeokjong Yun (@dig06161), Dohwan Kim (@neko__hat), Hanryeol Park (@hanR0724), Hyojin Lee (@meixploit), Jinyeong Yoon و Youngmin Cho (@ZIEN0621) از ZIEN, Inc. با موفقیت ChargePoint Home Flex (CPH50-K) رو اکسپلویت کردن. با توجه به تکراری بودن، 16750 دلار جایزه نقدی و 3.5 امتیاز بدست آوردن.

در آخرین مسابقه ی روز دوم، Hyeongseok Lee (@fluorite_pwn), Yunje Shin (@YunjeShin), Chaeeul Hyun (@yskm_Gunter), Ingyu Yang (@Mafty5275), Hoseok Kang (@cl4y419), Seungyeon Park (@vvsy46) و Wonjun Choi (@won6_choi) از BoB::Takedown با موفقیت Phoenix Contact CHARX SEC-3150 رو اکسپلویت کردن، اما با توجه به تکراری بودن، 6750 دلار جایزه نقدی و 2.75 امتیاز بدست آوردن.

روز سوم مسابقات:

آخرین روز مسابقات با Tobias Scharnowski (@ScepticCtf), Felix Buchmann (@diff_fusion) و Kristian Covic (@SeTcbPrivilege) از Fuzzware.io شروع شد که با موفقیت Alpine iLX-F511 رو اکسپلویت کردن. با توجه به تکراری بودن باگ، 2500 دلار جایزه نقدی و 1 امتیاز بدست آوردن.

Slow Horses از Qrious Secure (@qriousec) با موفقیت Grizzl-E Smart 40A رو اکسپلویت کرد. با توجه به تکراری بودن باگها، 5 هزار دلار جایزه نقدی و 2 امتیاز بدست آورد.

Team MST با موفقیت Kenwood DNR1007XR رو اکسپلویت کرد. با توجه به تکراری بودن، 2500 دلار جایزه و 1 امتیاز بدست آوردن.

PetoWorks (@petoworks) با موفقیت Grizzl-E Smart 40Aرو با یک باگ buffer overflow اکسپلویت کرد. 10 هزار دلار جایزه نقدی و 4 امتیاز بدست آورد.

Bongeun Koo (@kiddo_pwn) و Evangelos Daravigkas (@freddo_1337) از Team DDOS با موفقیت Alpine iLX‑F511 رو با یک آسیب پذیری stack‑based buffer overflow اکسپلویت کردن. 5 هزار دلار جایره نقدی و 2 امتیاز بدست آوردن.

Viettel Cyber Security (@vcslab) با موفقیت Sony XAV‑9500ES رو با استفاده از یک آسیب پذیری heap‑based buffer overflow اکسپلویت و روش کد دلخواه اجرا کرد. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Qrious Secure (@qriousec) با موفقیت Kenwood رو اکسپلویت کردن. با توجه به اینکه یکی از سه باگ n-day بود، 4 هزار دلار جایزه نقدی و 1.75 امتیاز بدست آوردن.

Aapo Oksman, Elias Ikkelä-Koski و Mikael Kantola از Juurin Oy با موفقیت Alpitronic HYC50 رو با یک باگ TOCTOU، اکسپلویت کردن. 20 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

Nguyen Thanh Dat (@rewhiles) از Viettel Cyber Security (@vcslab) با موفقیت Kenwood DNR1007XR رو اکسپلویت کردن. با توجه به تکراری بودن باگ، 2500 دلار جایزه نقدی و 1 امتیاز بدست آوردن.

Autocrypt (Hoyong Jin, Jaewoo Jeong, Chanhyeok Jung, Minsoo Son و Kisang Choi) با موفقیت Alpine iLX-F511 رو اکسپلویت کردن. با توجه به تکراری بودن باگ، 3000 دلار جایزه نقدی و 1.25 امتیاز بدست آوردن.

Elias Ikkelä-Koski و Aapo Oksman از Juurin Oy با موفقیت Kenwood DNR1007XR رو با استفاده از یک آسیب پذیری link-following، اکسپلویت کردن. 5 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Nam Ha Bach و Vu Tien Hoa از FPT NightWolf Team با موفقیت Alpine iLX-F511 رو اکسپلویت کردن. 5 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Ryo Kato (@Pwn4S0n1c) با موفقیت Autel MaxiCharger AC Elite Home 40A رو اکسپلویت کردن. با توجه به اینکه یکی از سه باگشون تکراری بود، 16750 دلار جایزه نقدی و 3.5 امتیاز بدست آوردن.