مسابقات Pwn2Own Berlin 2025 از 15 تا 17 مه (25 تا 27 اردیبهشت) در کنار کنفرانس OffensiveCon در برلین برگزار شد. در این سری از مسابقات تیم STAR Labs SG با کسب 35 امتیاز Master of Pwn و 320 هزار دلار جایزه نقدی، مقام اول یا Master of Pwn این دوره از مسابقات رو به خودش اختصاص داد.

در زیر 5 شرکت کننده ی اول این مسابقات رو مشاهده میکنید:

در این سری مسابقات در مجموع 1,078,750 دلار جایزه نقدی پرداخت و 28 آسیب پذیری 0day کشف و گزارش شد.

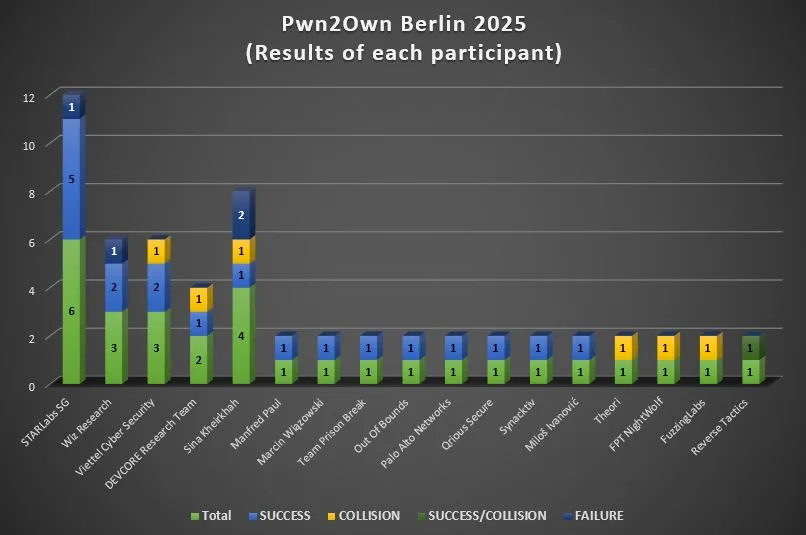

17 شرکت کننده در قالب 30 برنامه با هم رقابت کردن:

DEVCORE Research Team

Sina Kheirkhah

STARLabs SG

Wiz Research

Theori

Marcin Wiązowski

Team Prison Break

Viettel Cyber Security

Out Of Bounds

FuzzingLabs

Palo Alto Networks

Qrious Secure

FPT NightWolf

Manfred Paul

Reverse Tactics

Synacktiv

Miloš Ivanović

عملکرد هر شرکت کننده در این دوره از مسابقات در نمودار زیر قابل مشاهده هستش :

- تعداد (Total): تعداد کل برنامه هایی که قرار بود اجرا کنن.

- موفق (SUCCESS) : تعداد کل برنامه های موفق

- ناموفق (FAILURE): تعداد کل برنامه های ناموفق

- تکراری (COLLISION): تعداد کل برنامه هایی که در اون، باگها تکراری و شناخته شده بودن.

- تکراری/موفق (SUCCESS/COLLISION): تعداد کل برنامه هایی که در اون تعدادی از باگها تکراری و بقیه زیرودی بودن.

در این سری مسابقات، برای اولین بار دسته بندی AI هم اضافه شده بود. در زیر دسته بندی و اهداف هر دسته رو مشاهده میکنید:

- AI

- NVIDIA Triton Inference Server

- Chroma

- Redis

- NVIDIA Triton Inference server

- NVIDIA Container Toolkit

- Cloud/Container

- Docker Desktop

- Local Escalation of Privilege

- Windows 11

- Red Hat Enterprise Linux

- Server

- SharePoint

- Virtualization

- Oracle VirtualBox

- VMware ESXi

- VMware Workstation

- Web Browser

- FireFox

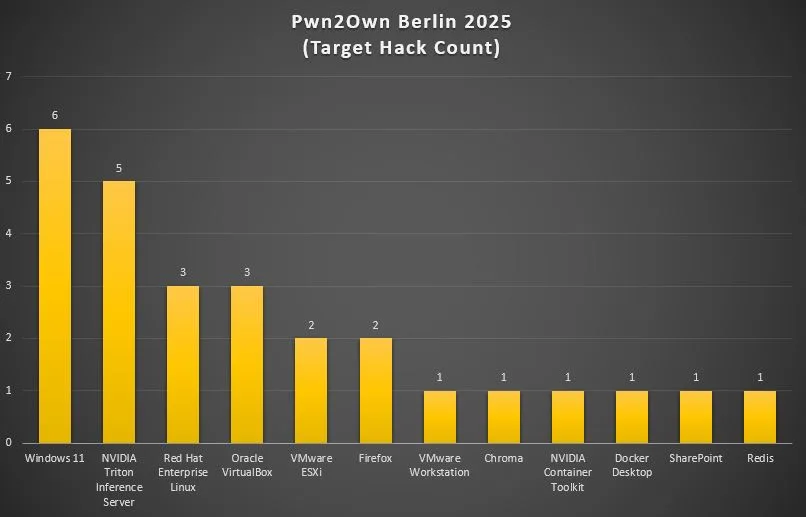

نمودار زیر هم تعداد اکسپلویت شدن هر محصول رو نشون میده: (مجموع موارد موفق، تکراری، موفق/تکراری – در روز سوم STARLabs هم Virtualbox دور زده هم افزایش امتیاز در ویندوز 11 داشته. با توجه به اینکه این مسابقه در دسته بندی مجازی سازی بود، یک واحد به تعداد ویندوز 11 اضافه شده)

روز اول مسابقات:

مسابقات با Chen Le Qi (@cplearns2h4ck) از STARLabs SG شروع شد که با زنجیره کردن UAF و integer overflow، تونست یک افزایش امتیاز به SYSTEM در ویندوز 11 داشته باشه. 30 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آورد.

تیم Wiz Research در زمانی که داشتن نتونستن NVIDIA Triton رو اکسپلویت کنن.

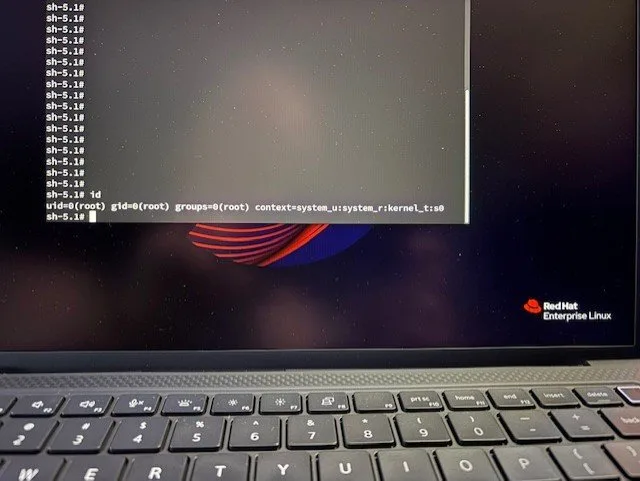

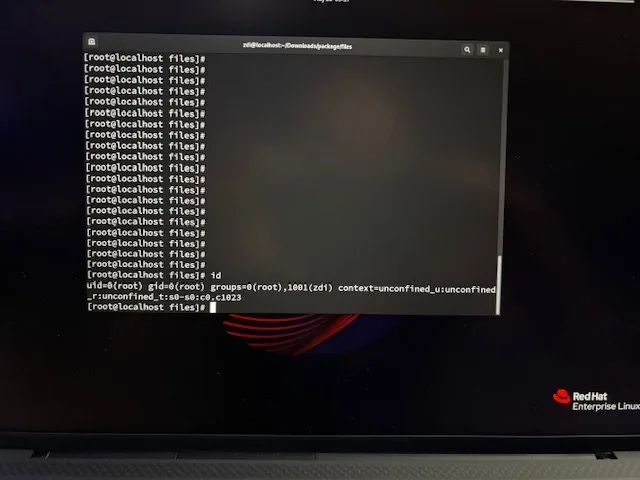

Hyunwoo Kim (@V4bel) و Wongi Lee (@_qwerty_po) از Theori از طریق زنجیره کردن نشت اطلاعات و UAF تونستن با موفقیت روی Red Hat Linux به ROOT افزایش امتیاز بدن اما یکی از باگها N-day بود بنابراین 15 هزار دلار جایزه نقدی و 1.5 امتیاز Master of Pwn بدست آوردن.

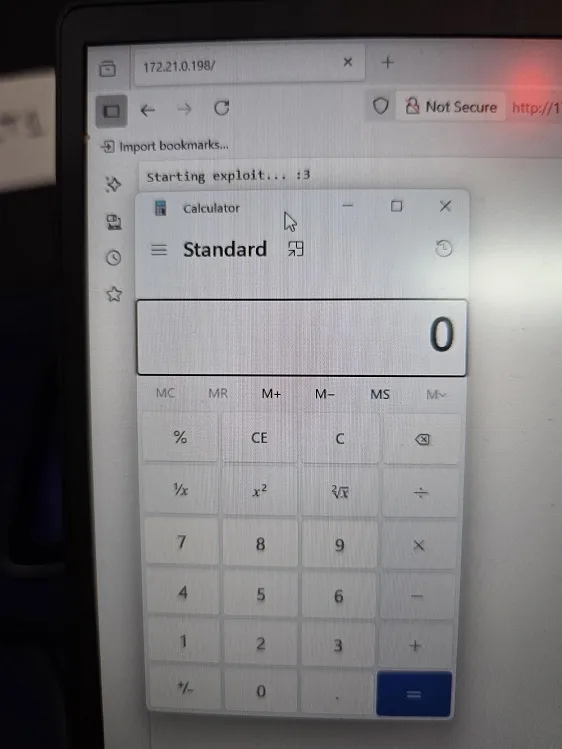

سینا خیرخواه (@SinSinology) از Summoning Team (@SummoningTeam)، برنده سری مسابقات Pwn2Own Automotive 2025، تونست با موفقیت Chroma رو اکسپلویت کنه. با این اکسپلویت ایشون اولین برنده در دسته بندی AI در تاریخ مسابقات Pwn2Own شدن اما با توجه به اینکه باگ مورد استفاده برای سازنده شناخته شده بود، 20 هزار دلار جایزه نقدی و 2 امتیاز Master of Pwn بدست آوردن.

Marcin Wiązowski با یک Out-of-Bounds Write تونست با موفقیت روی ویندوز 11 افزایش امتیاز به SYSTEM بده. 30 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آورد.

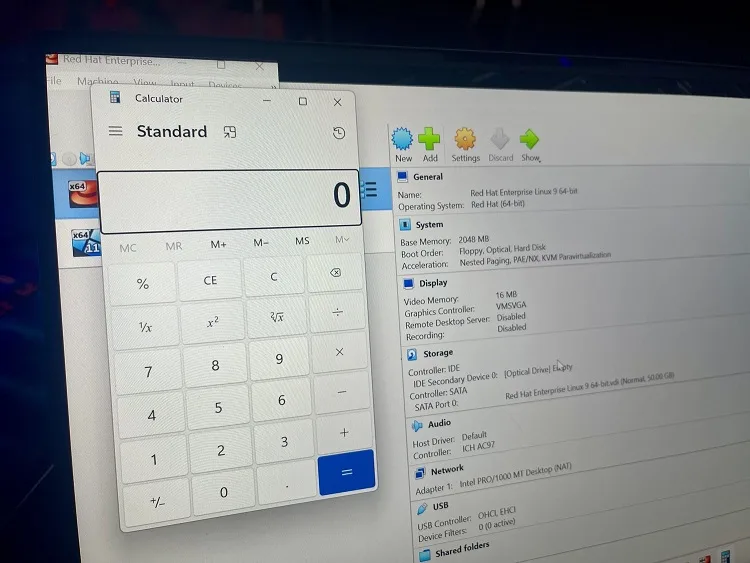

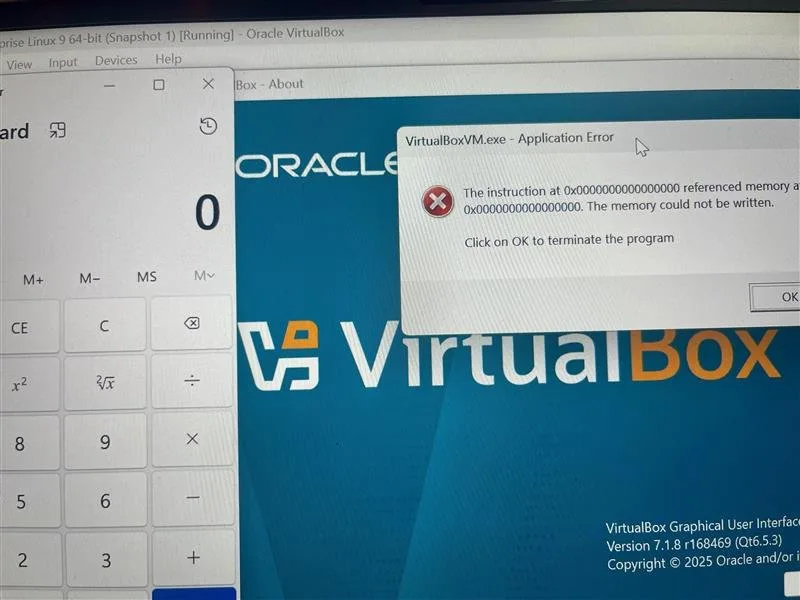

Team Prison Break با استفاده از یک integer overflow تونستن با موفقیت از محیط Oracle VirtualBox فرار کنن و کدی رو روی سیستم عامل میزبان اجرا کنن. 40 هزار دلار جایزه نقدی و 4 امتیاز Master of Pwn بدست آوردن.

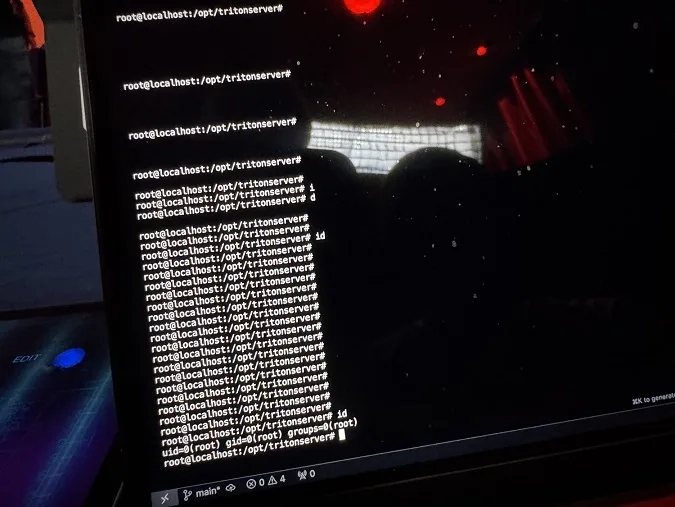

Viettel Cyber Security (@vcslab) تونست با موفقیت NVIDIA Triton Inference Server رو اکسپلویت کنه، اما باگ برای سازنده شناخته شده بود و البته اصلاح نشده بود. بنابراین 15 هزار دلار جایزه نقدی و 1.5 امتیاز Master of Pwn بدست آوردن.

Hyeonjin Choi (@d4m0n_8) از Out Of Bounds با یک type confusion تونست با موفقیت روی ویندوز 11 افزایش امتیاز بده و 15 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آورد.

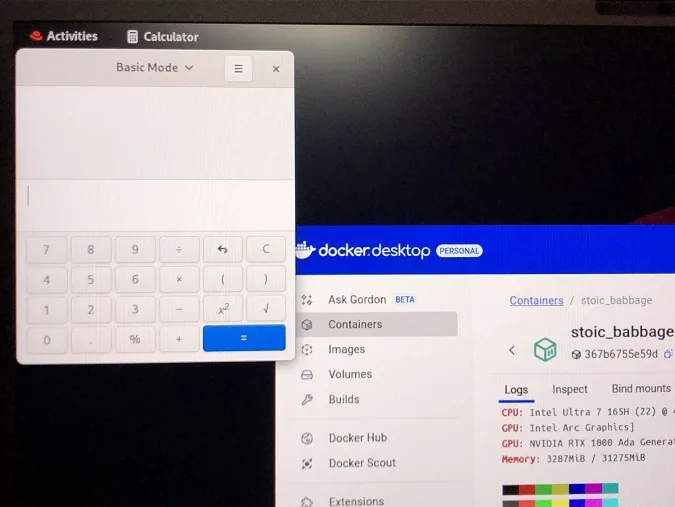

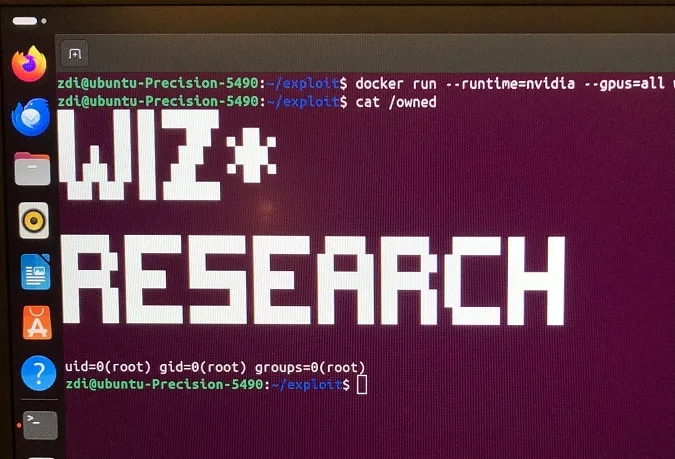

Billy و Ramdhan از STAR Labs با یک UAF در کرنل لینوکس تونستن با موفقیت از Docker Desktop فرار کنن و روی سیستم عاملی که داکر روش در حال اجراست، کد دلخواه اجرا کنن. 60 هزار دلار جایزه نقدی و 6 امتیاز Master of Pwn بدست آوردن.

روز دوم مسابقات:

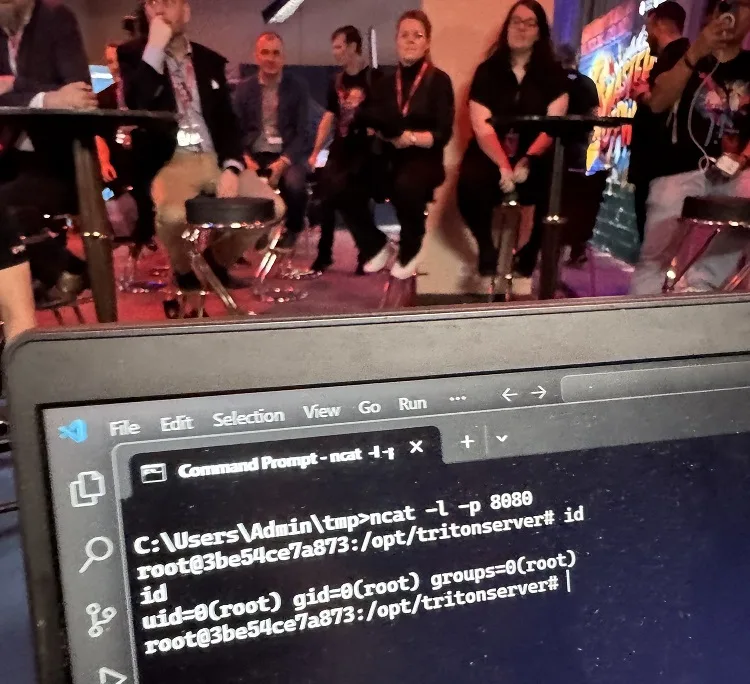

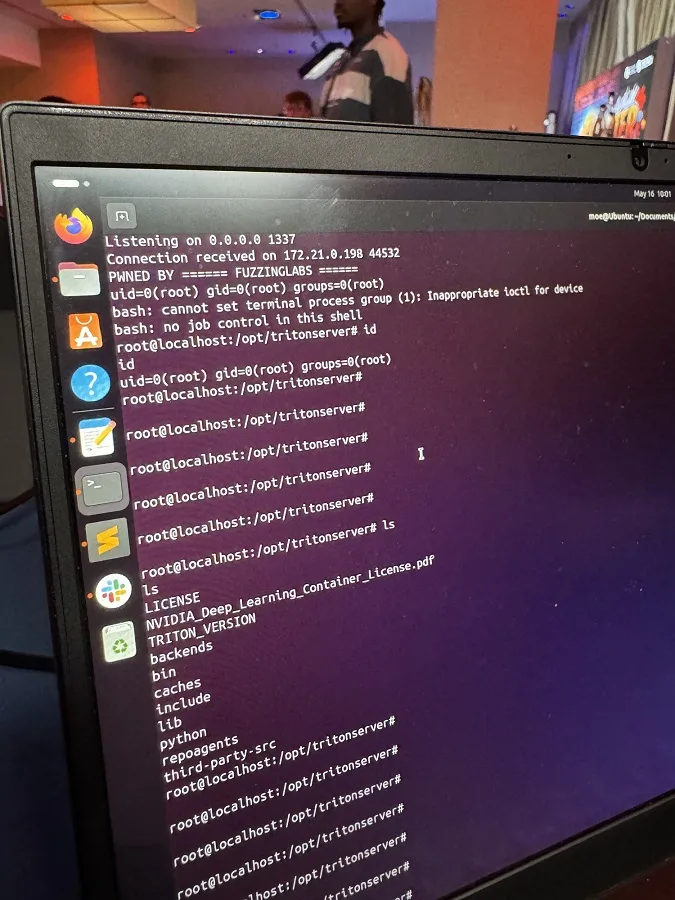

روز دوم مسابقات با Mohand Acherir و Patrick Ventuzelo (@pat_ventuzelo) از FuzzingLabs (@fuzzinglabs) شروع شد که تونستن با موفقیت NVIDIA Triton رو اکسپلویت کنن اما چون آسیب پذیری برای سازنده شناخته شده ولی اصلاح نشده بود، 15 هزار دلار جایزه نقدی . 1.5 امتیاز Master of Pwn بدست آوردن.

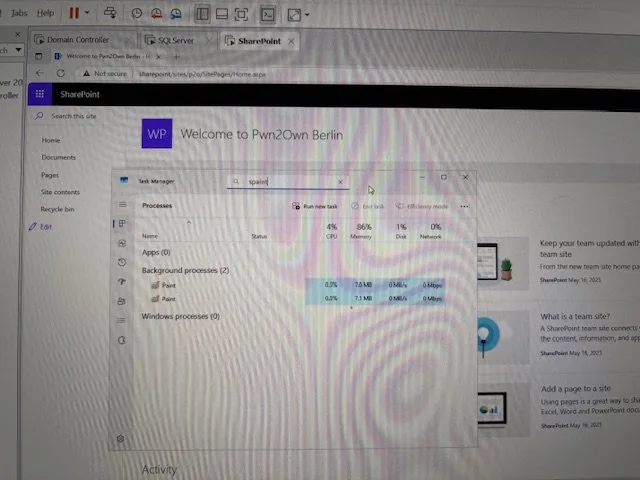

Dinh Ho Anh Khoa از Viettel Cyber Security با زنجیره کردن auth bypass و insecure deserialization تونست با موفقیت Microsoft SharePoint رو اکسپلویت کنه و 100 هزار دلار جایزه نقدی و 10 امتیاز Master of Pwn بدست آورد.

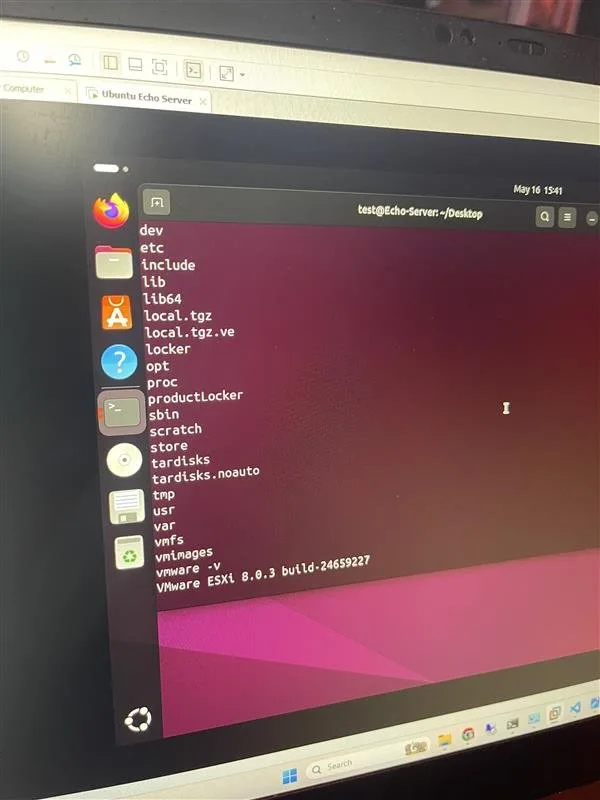

Nguyen Hoang Thach از STARLabs SG با یک integer overflow تونست با موفقیت، برای اولین بار در تاریخ این مسابقات VMware ESXi رو اکسپلویت کنه. 150 هزار دلار جایزه نقدی و 15 امتیاز Master of Pwn بدست آورد.

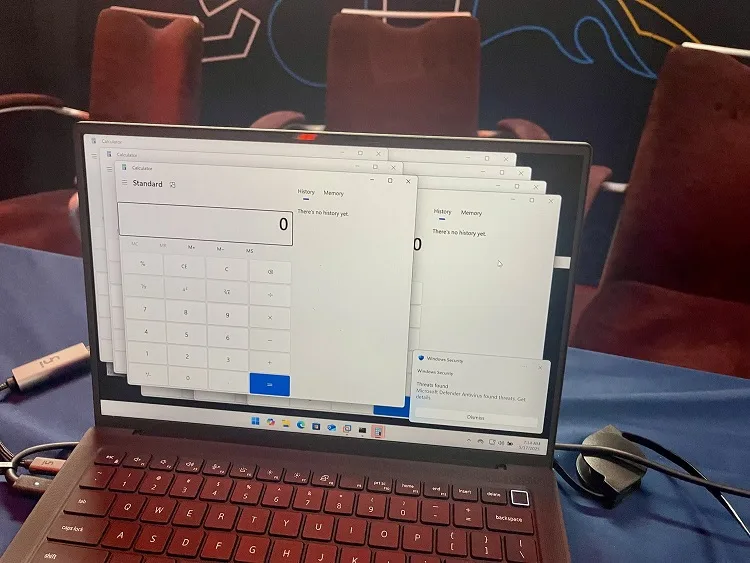

Edouard Bochin (@le_douds) و Tao Yan (@Ga1ois) از Palo Alto Networks تونستن با یک Out-of-Bounds Write، فایرفاکس رو اکسپلویت کنن. 50 هزار دلار جایزه نقدی و 5 امتیاز Master of Pwn بدست آوردن.

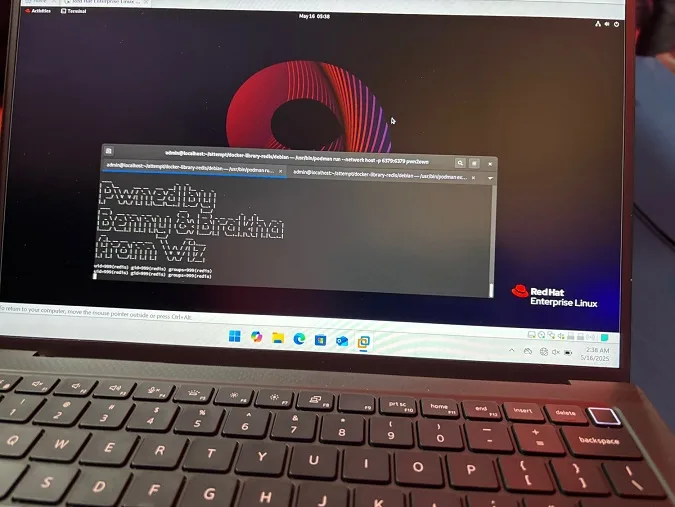

Benny Isaacs (@benny_isaacs), Nir Brakha, Sagi Tzadik (@sagitz_) از Wiz Research تونستن با یک UAF با موفقیت Redis رو اکسپلویت کنن. 40 هزار دلار جایزه نقدی و 4 امتیاز Master of Pwn بدست آوردن.

سینا خیرخواه در زمانی که داشت، نتونست با موفقیت SharePoint و Oracle VirtualBox رو اکسپلویت کنه.

Ho Xuan Ninh (@Xuanninh1412) و Tri Dang (@trichimtrich) از Qrious Secure با زنجیره کردن 4 آسیب پذیری، تونستن با موفقیت NVIDIS Triton Inference server رو اکسپلویت کنن. 30 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آوردن.

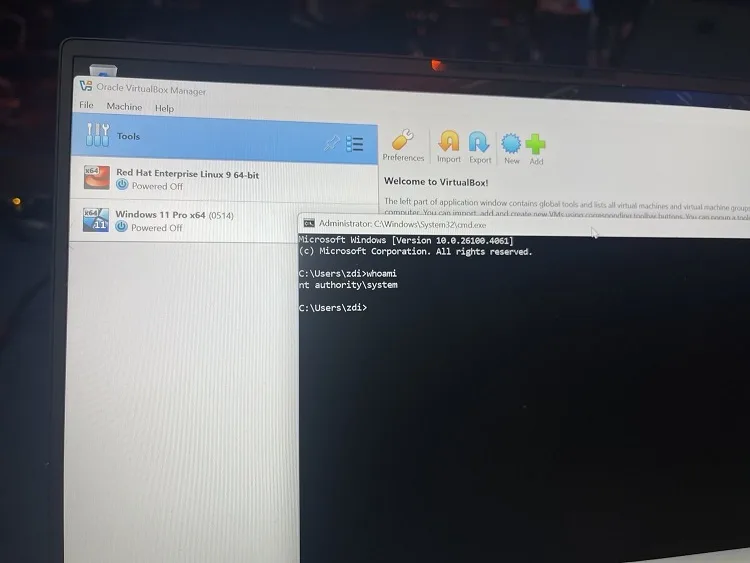

Viettel Cyber Security (@vcslab) با یک آسیب پذیری OOB Write تونست با موفقیت Oracle VirtualBox رو اکسپلویت کنه و از ماشین مجازی به ماشین میزبان برسه. 40 هزار دلار جایزه نقدی و 4 امتیاز Master of Pwn بدست آورد.

Gerrard Tai از STAR Labs SG Pte با یک آسیب پذیری Use-After-Free، تونست با موفقیت روی Red Hat Enterprise Linux افزایش امتیاز انجام بده. 10 هزار دلار جایزه نقدی و 2 امتیاز Master of Pwn بدست آوردن.

روز سوم مسابقات:

آخرین روز مسابقات، با Angelboy (@scwuaptx) از DEVCORE Research Team شروع شد که تونستن با موفقیت روی ویندوز 11 افزایش امتیاز بدن. بدلیل اینکه یکی از آسیب پذیری های مورد استفاده برای سازنده شناخته شده بود، 11.250 دلار جایزه نقدی و 2.25 امتیاز Master of Pwn بدست اوردن.

@namhb1, @havancuong000, @HieuTra34558978 از FPT NightWolf تونستن با موفقیت NVIDIA Triton رو اکسپلویت کنن اما آسیب پذیری که استفاده کردن، برای سازنده شناخته شده بود، بنابراین 15 هزار دلار جایزه نقدی و 1.5 امتیاز Master of Pwn بدست آوردن.

Manfred Paul با استفاده از یک integer overflow تونست با موفقیت فایرفاکس رو اکسپلویت کنه و 50 هزار دلار جایزه نقدی و 5 امتیاز Master of Pwn بدست آورد.

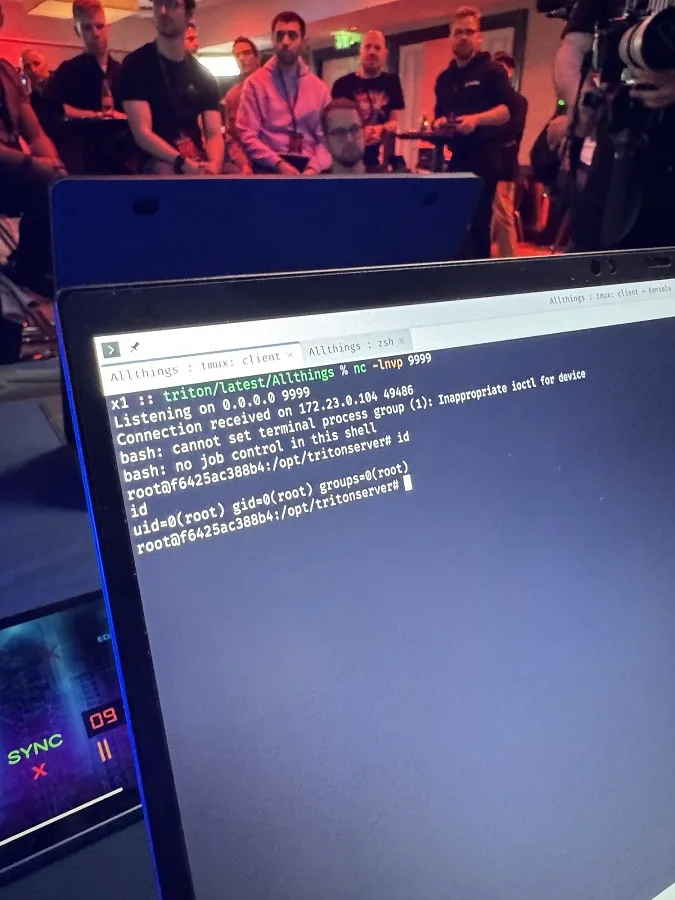

Nir Ohfeld (@nirohfeld) و Shir Tamari (@shirtamari) از Wiz Research با استفاده از یک External Initialization of Trusted Variables تونستن با موفقیت NVIDIA Container Toolkit رو اکسپلویت کنن. 30 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آوردن.

STAR Labs در زمانی که داشت، نتونست NVIDIA Triton Inference server رو اکسپلویت کنه.

Dung و Nguyen (@MochiNishimiya) از STARLabs با استفاده از یک TOCTOU race condition تونستن با موفقیت از ماشین مجازی فرار کنن و با یک Improper Validation of Array Index روی ویندوز 11 افزایش امتیاز بدن. 70 هزار دلار جایزه نقدی و 9 امتیاز Master of Pwn بدست آوردن.

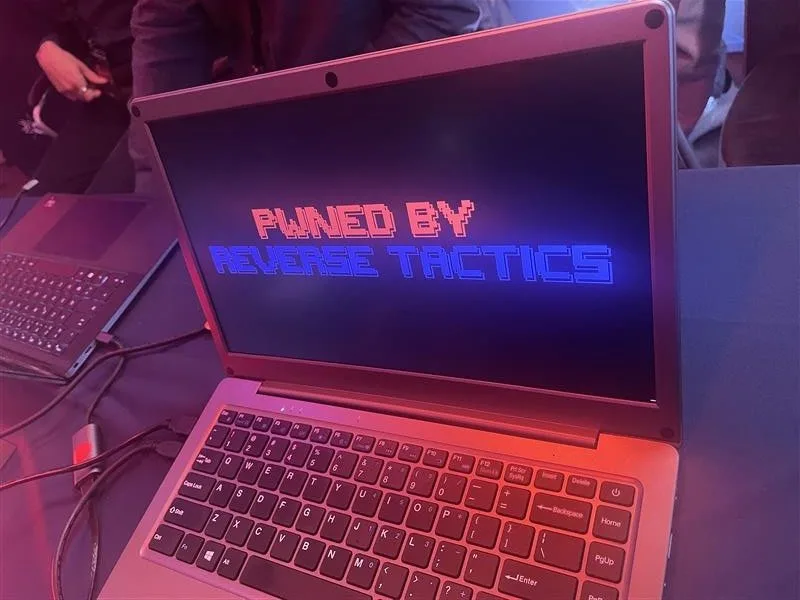

Corentin BAYET (@OnlyTheDuck) از @Reverse_Tactics با استفاده از دو باگ Uninitialized Variable و integer overflow تونستن با موفقیت ESXi رو اکسپلویت کنن. اما با توجه به اینکه باگ Uninitialized Variable تکراری بود، 112,500 دلار جایزه نقدی و 11.5 امتیاز Master of Pwn بدست آوردن.

Thomas Bouzerar (@MajorTomSec) و Etienne Helluy-Lafont از Synacktiv (@Synacktiv) با یک Heap buffer overflow تونستن با موفقیت VMware Workstation رو اکسپلویت کنن و 80 هزار دلار جایزه نقدی و 8 امتیاز Master of Pwn بدست آوردن.

در نهایت در آخرین مسابقه، Miloš Ivanović (infosec.exchange/@ynwarcs) با استفاده از یک race condition تونست با موفقیت روی ویندوز 11 افزایش امتیاز داشته باشه و 15 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آورد.

آیا write-up این آسیب پذیزی ها منتشر شده؟ برای مسابقات سالهای گذشته چطور؟

با توجه به افشای مسئولانه، به شرکتها فرصت میدن تا باگهارو اصلاح کنن. مثلا فایرفاکس چند روز بعد از مسابقات باگها رو اصلاح کرد. بنابراین رایت آپ یکمی زمان میبره تا منتشر بشه. فقط هم اصلاح نیست، یکمی هم زمان نیاز تا خیلیا بروزرسانی ها رو اعمال کنن.

ولی سالهای قبل رو برخیاشون رو منتشر کردن مثلا:

https://blog.quarkslab.com/our-pwn2own-journey-against-time-and-randomness-part-1.html

https://theori.io/blog/chaining-n-days-to-compromise-all-part-3-windows-driver-lpe-medium-to-system