مسابقات Pwn2Own Vancouver 2024 امسال قراره 20 تا 22 مارس 2024/ 1 تا 3 فروردین 1403 ، در جریان کنفرانس CanSecWest ،در ونکوور کانادا برگزار بشه.

البته یسری از مسابقات هم که تمرکزش روی اتومبیل ها هستش با عنوان Pwn2Own Automotive، قراره 24 تا 26 ژانویه / 4 تا 6 بهمن 1402 در توکیو ژاپن برگزار بشه. این مسابقات در 4 دسته ی زیر برگزار میشه :

- Tesla

- In-Vehicle Infotainment (IVI)

- Electric Vehicle Chargers

- Operating Systems

مسابقات Pwn2Own با یه مک بوک شروع شد و هر سال با اضافه شدن، یسری ویژگی ها و جوایز جدید، تکامل یافت. در مسابقات سال پیش، بیش از یک میلیون دلار جایزه نقدی دادن و همچنین یسری جایزه غیر نقدی مثله ماشین تسلا Model 3 به شرکت کنندگان داده شد.

نوآوری امسال این بوده که دسته بندی خودروها رو بصورت جداگانه برگزار میکنن، که برای اولین بار قراره برگزار بشه، البته تسلا همچنان در ونکوور هم هستش، و یه دسته بندی جدید بنام Cloud-Native/Container به این سری از مسابقات اضافه شده.

ZDI ، دسته بندی مجازی سازهارو در سال 2016 به این مسابقات اضافه کرد تا ببینن هایپروایزرها چطوری توسط اکسپلویتهای پیشرفته، مورد هدف قرار میگیرن. البته هدف از این کار هم بهبود عملکردهای امنیتی در مجازی سازها بود. با توجه به اینکه خیلی از سرویس های ابری ، به مجازی سازی متکی هستن، بنابراین دسته بندی کلود رو هم به این سری از مسابقات اضافه کردن. همچنین با توجه به اینکه صنعت، فناوری های بومی ابری رو پذیرفته و کانتینرها به بخش مهمی از استقرار سازمانی تبدیل شدن، بنابراین این دسته بندی هم به مسابقات اضافه شده.

در این سری از مسابقات، دسته بندی خودرو ساده تر شده و تمرکز اصلی این سری مسابقات روی تاثیر و امکان اجرای کد ، روی مولفه های مشخصی از وسایل نقلیه هستش. مثلا ممکنه برای اجرای کد، مجبور باشید، چندین سیستم رو اکسپلویت کنید. همچنین جوایز این سری از مسابقات بصورت تجمعی نیستن. یعنی مثلا اگه شما بخوایید ، سیستم Autopilot رو اکسپلویت کنید و برای رسیدن به این کار، چندین سیستم رو اکسپلویت کنید، فقط جایزه ی Autopilot رو میگیرید.

علاوه بر دسته بندی جدید، Slack رو هم بعنوان هدف در دسته بندی Enterprise Communications اضافه کردن.

امسال هم در نظر دارن، بیش از یک میلیون دلار جایزه بدن ، برای همین پیش بینی میکنن شاهد اکسپلویتهای پیشرفته و جالبی باشن.

در کل دسته بندی های زیر رو در مسابقات Pwn2Own Vancouver 2024 داریم :

- Web Browser Category

- Cloud-Native/Container Category

- Virtualization Category

- Enterprise Applications Category

- Server Category

- Local Escalation of Privilege Category

- Enterprise Communications Category

- Automotive Category

فرد یا تیمی که بالاترین امتیاز رو در مسابقات بدست بیاره، بعنوان Master of Pwn شناخته میشه، 65000 جایزه ی ZDI ( وضعیت Platinum در پلتفرم ) ، یه جایزه ی Killer و یه کت خاص دریافت میکنه.

قوانین کامل مسابقه رو میتونید اینجا مشاهده کنید، اما یسری از نکات مهمش رو در ادامه بررسی میکنیم.

نحوه ی شرکت :

- نکته اول اینکه ، این مسابقات برای افرادیه که به سن قانونی رسیدن و همچنین بحث های تحریمی رو هم که برای ما داره.

- اما برای شرکت ، با ایمیل زیر تماس میگیرید و اعلام میکنید که دوست دارید در کدوم دسته بندی شرکت کنید. میتونید دسته بندی های مختلف رو ثبت نام کنید، اما این در نظر بگیرید که آسیب پذیری برای هر هدف باید منحصر به فرد باشن، یعنی یه آسیب پذیری داشته باشید و تو تموم دسته بندی ها ازش استفاده کنید، نمیشه.

|

1 |

pwn2own@trendmicro.com |

- باید یه اکانت ، Zero Day Initiative™ Researcher هم داشته باشید.

- اگه شاغل در یه شرکت هستید، اون شرکت میتونه فقط یه تیم یا شرکت کننده داشته باشه. اگه تو شرکت خاصی هم هستید باید عنوان کنید.

- ثبت نام 14 مارس/24 اسفند تموم میشه.

نحوه ی انتخاب برنده :

- اگه بیش از یه شرکت کننده، در یه دسته بندی ثبت نام کنن، ترتیب شرکت کنندگان بصورت تصادفی قرعه کشی میشه. به اولین شرکت کننده فرصت میدن تا هدف رو هک کنه اگه نتونست ، به شرکت کننده بعدی فرصت میدن . این کار رو تا زمانی که یه شرکت کننده بتونه اونو هک کنه ادامه میدن. اولین شرکت کننده ای که بتونه هک کنه، جایزه ماله اونه. اگه هدفی هک بشه، دیگه تمومه و شرکت کننده ای نمیتونه اونو هک کنه، مگه اینکه اسپانسر شرایط دیگه ای رو تعریف کنه.

- یه شرکت کننده حداکثر 3 بار و هر بار به مدت 10 دقیقه، میتونه برای یه هدف تلاش کنه . یعنی یه هدف رو در نهایت 30 دقیقه فرصت دارید که هک کنید. در این مدت 10 دقیقه هم باید همه ی عناصر اکسپلویت رو اجرا کنید. البته اسپانسر میتونه مدت زمان رو افزایش بده .

- اهداف بصورت پیش فرض و روی 64 بیتی نصب شدن (Microsoft Windows 11 23H2, Microsoft Windows Server 2022, Apple macOS Sonoma on a M-series MacBook Pro, Ubuntu 23.10 for Desktop). چیزی قرار نیست فعال/غیرفعال بشه. مثلا اگه سندباکس داره، باید اونم دور بزنید. حداکثر تعامل تارگت برای اهداف مشخص شده و همچنین اکسپلویتها نباید نیاز به ریبوت سیستم، logoff/logons داشته باشه. اسپانسر حق دخالت داره یعنی میتونه یسری از ویژگی هارو غیرفعال/فعال کنه.

- از یه آسیب پذیری مجاز هستید که فقط یکبار در کل دسته ها استفاده کنید. همچنین نباید قبلا شناخته شده باشه، یا به پلتفرمی گزارش داده باشید. اینجا باز اسپانسر میتونه دخالت کنه.

- اگه برای اکسپلویت نیاز به احرازهویت باشه، یا باید اونو دور بزنید، یا باید اکسپلویت قبل از احرازهویت اجرا بشه. باز اینجا هم اسپانسر میتونه دخالت کنه.

- بعد از نمایش یه اکسپلویت موفقیت آمیز، باید اکسپلویت کامل + رایت آپ کامل آسیب پذیری و اکسپلویت رو هم ارائه بدید. اگه زنجیره اکسپلویت داشته باشید، این کار برای تک تکشون باید انجام بدید. آسیب پذیری ها به شرکتها داده میشه و اکسپلویتها و رایت آپ ها در مالکیت اسپانسر هستش.

اهداف و جوایز هر دسته بندی :

عمده اهداف روی آخرین نسخه و بصورت نصب پیش فرض هستن و هدف اجرای کد هستش. اما هر دسته بندی ویژگی ها و شرایطی رو هم داره که در ادامه بیان کردیم.

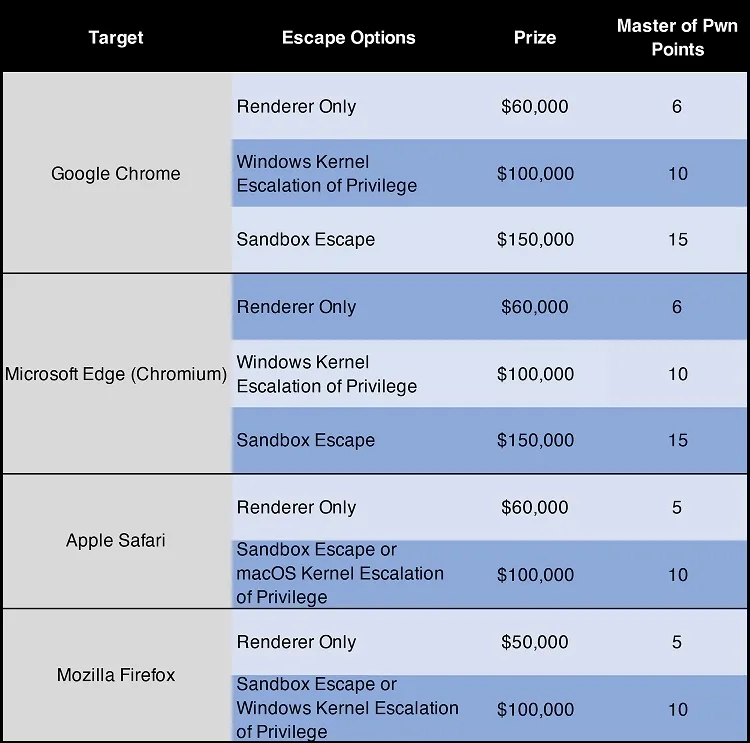

دسته بندی Web Browser :

جدول زیر نشون دهنده ، هدف ، نوع اکسپلویت ، میزان جایزه نقدی و امتیاز Master of Pwn هستش.

اگه اکسپلویتتون ، هم روی کروم و هم روی Edge کار کنه، واجد شرایط Double Tap هستید و 25 هزار دلار به جایزه اتون اضافه میشه.

اهداف مبتنی بر ویندوز ، روی ماشین مجازی VMware Workstation اجرا میشن، بنابراین همه ی مرورگرها به غیر از Safari شامل جایزه ی فرار از VMware هم میشن. اگه بتونید مرورگر رو طوری اکسپلویت کنید که بتونید، ماشین مجازی رو هم دور بزنید و کد رو روی سیستم عامل میزبان هم اجرا کنید، به جایزه اتون 80 هزار دلار اضافه میشه و 8 امتیاز Master of Pwn هم میگیرید.

دسته بندی Cloud-Native/Container :

جوایز و اهداف این دسته بندی رو در جدول زیر مشاهده میکنید :

برای سه تای اول ، اکسپلویت باید از داخل ماشین میهمان در container/microVM اجرا بشه و کد دلخواه رو در سیستم عامل ماشین میزبان اجرا کنه.

برای gRPC هم که هدف اجرای کد دلخواه هستش.

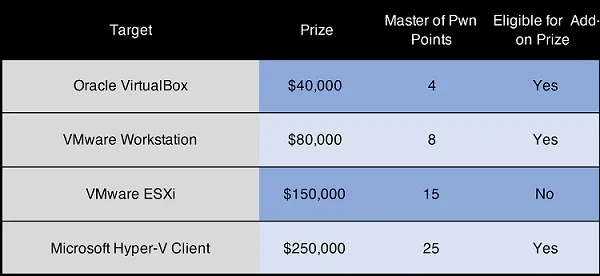

دسته بندی Virtualization :

جوایز و اهداف این دسته بندی رو در جدول زیر مشاهده میکنید :

هدف این دسته بندی اینه که شما بتونید ، از ماشین مهمان به ماشین میزبان نفوذ کنید و توش یه کد دلخواه رو اجرا کنید. امسال یه مورد جدید هم اضافه کردن، اگه بتونید از ماشین میهمان به ماشین میزبان نفوذ کنید، و بتونید امتیازتون رو در سیستم عامل میزبان، از طریق آسیب پذیری های کرنل ویندوز (بغیر از VMware ESXi) افزایش بدید، 50 هزار دلار جایزه بیشتر و 5 امتیاز بیشتر کسب میکنید. مثلا با این شرایط، برای باگ Hyper-V، میتونید تا 300 هزار دلار جایزه داشته باشید.

برای Oracle VirtualBox و VMware Workstation و Microsoft Hyper-V هر دو سیستم مهمان و میزبان Microsoft Windows 11 23H2 x64 هستش.

برای VMware ESXi ، سیستم میهمان Microsoft Windows 11 23H2 x64 هستش.

برخی مولفه ها مانند RemoteFX ، Legacy Network Adapter (Generation 1) ، Fibre Channel Adapter در نظر گرفته نمیشن و خارج از محدوده هدف Microsoft Hyper-V Client هستن.

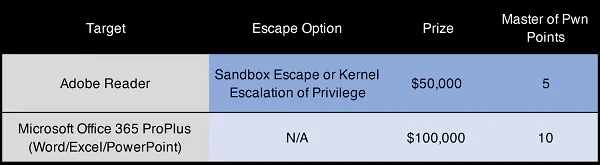

دسته بندی Enterprise Applications :

جوایز و اهداف این دسته بندی به صورت زیر هستش :

شرکت کنندگان میتونن از Microsoft Windows 11 23H2 یا Apple macOS Sonoma روی این هدف کار کنن.

ویژگی Protected View در صورت لزوم، برای محصولات مبتنی بر آفیس و Adobe فعال خواهند شد.

اهداف مبتنی بر آفیس ، Microsoft Office 365 ProPlus x64 (Monthly Channel) رو اجرا میکنن.

برای Microsoft Outlook، حداکثر تعامل کاربر ، باز کردن یا مشاهده ایمیل هستش.

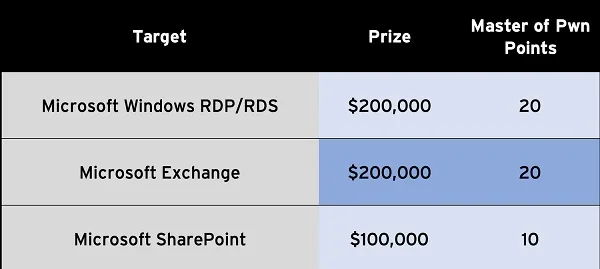

دسته بندی Server :

جدول زیر، اهداف و جوایز این دسته بندی رو نشون میده :

امسال شاهد کاهش این دسته بندی هستیم، چون بیشتر روی اهدافی که مورد علاقشون هست، تمرکز کردن.

دسته بندی Local Escalation of Privilege :

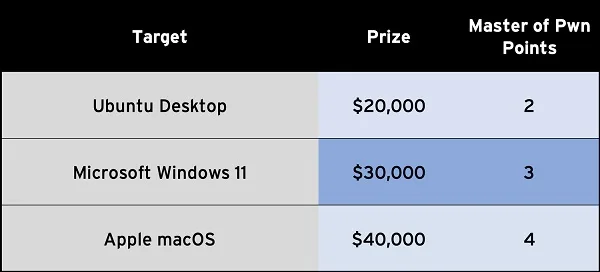

جوایز و اهداف این دسته بندی رو میتونید در جدول زیر ببینید :

این دسته بندی از قدیم بوده و هدفش اینه که باید از یه کاربر استاندارد، به یه کاربر با امتیاز بالا، افزایش امتیاز بدید. برای اکسپلویت موفق ، باید از یه آسیب پذیری کرنلی استفاده کنید.

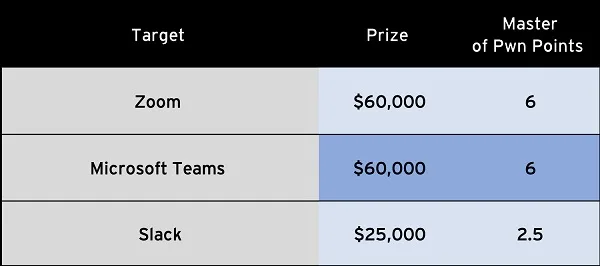

دسته بندی Enterprise Communications :

اهداف و جوایز این دسته بندی رو میتونید در جدول زیر مشاهده کنید :

این دسته بندی از سال 2021 اضافه شده. هدف از این دسته بندی اینه که بتونید با برقراری تماس با قربانی، برنامه رو هک کنید. ارتباط میتونه از نوع تماس صوتی ، ویدیو کنفرانس و پیام باشه.

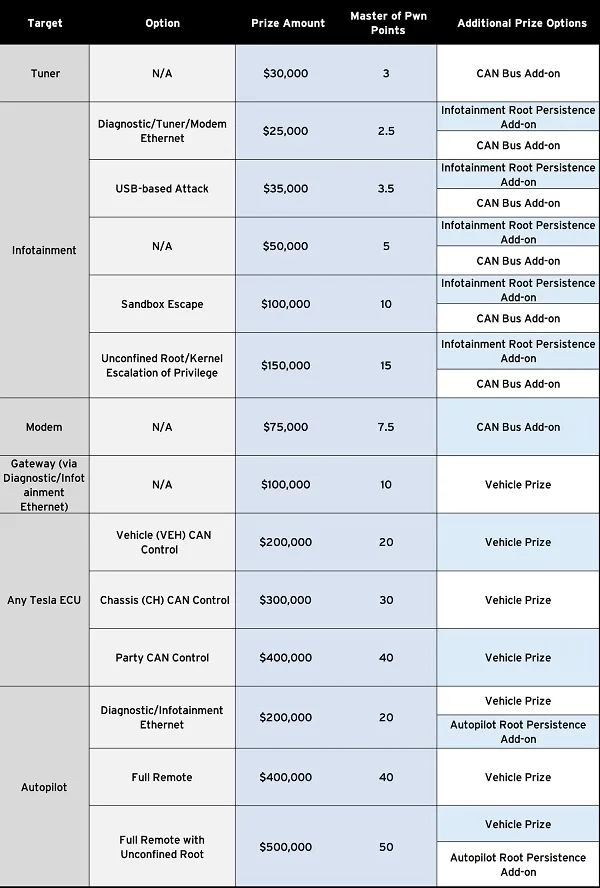

دسته بندی Automotive :

اهداف و جوایز این دسته بندی رو میتونید در جدول زیر مشاهده کنید :

این دسته بندی از سال 2019 اضافه شده و طوری بوده که امسال تصمیم گرفتن یه رویداد مجزا براش با عنوان Pwn2Own Automotive برگزار کنن. ولی چون این دسته بندی از این مسابقات ونکوور شروع شده، همچنان نگهش داشتن.

در مسابقات امسال دو مدل تسلا بعنوان تارگت در نظز گرفتن:

- Tesla Model 3 (Ryzen-based)

- Tesla Model S (Ryzen-based)

با توجه به اینکه اکسپلویت یه خودوری واقعی ، برای افراد حاضر و سایر وسایل نقلیه در منطقه میتونه خطرناک باشه، مثله سال قبل ، نمونه ماکتی هم دارن.