یکی از مشکلاتی که تیم های SOC باهاش مواجه هستن، لودرهای بدافزار هستش. اقدامات کاهشی برای یه لودر ، ممکنه برای اون یکی کار نکنه، در حالیکه هر دوتاشون یه بدافزار رو در نهایت لوود میکنن. در نتیجه این بدافزارها، یکی از ابزارهای محبوب برای بازیگران تهدید برای دسترسی اولیه و اقدامات POST EXPLOIT هستن.

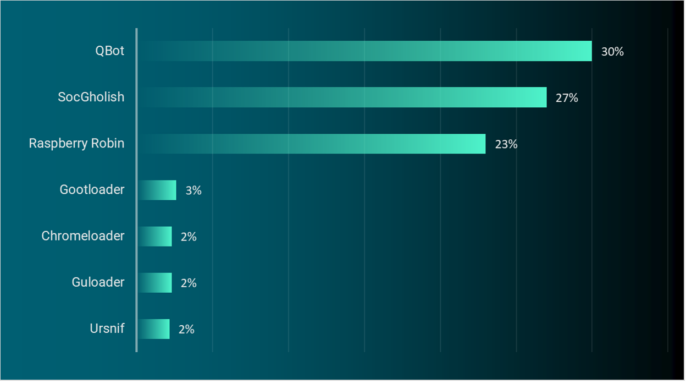

محققای ReliaQuest ، بررسی کردن و 7 تا از محبوبترین لودرهایی که در سال جاری مورد استفاده بازیگران تهدید قرار گرفته رو مشخص کردن که در شکل زیر مشاهده میکنید :

همونطور که در شکل بالا مشاهده میکنید، لودرهای QakBot که به QBot ، QuackBot و Pinkslipbot هم معروفه و SocGholish و Raspberry Robin محبوبترین لودرهای بدافزاری در این لیست هستن و این سه لودر در 80 درصد رخدادهایی که محققای ReliaQuest بررسی کردن، مورد استفاده قرار گرفتن.

نکته ای که وجود داره اینه که صرفا حضور این لودرها، نشون دهنده هک شدن شبکه کامل نیست و مواردی بوده که همون ابتدا خود لودر شناسایی و در نتیجه کل زنجیره متوقف شده.

بدافزار QakBot :

بدافزار QakBot در ابتدا بعنوان یه تروجان بانکی در سال 2008 توسط گروه GOLD LAGOON توسعه داده شد اما بعدها تبدیل به بدافزاری برای مستقر کردن بدافزارهای دیگه تبدیل شد. این بدافزار علاوه بر اینکه دسترسی اولیه رو به مهاجم میده، امکان مستقر کردن پیلودهای راه دور ، سرقت داده های حساس ، حرکات جانبی و اجرای کد رو هم در اختیار مهاجم قرار میده.

این بدافزار برای آلوده کردن سیستمها با بدافزارهایی مانند Conti، ProLock ، Egregor ، REvil، RansomExx، MegaCortex و Black Basta مورد استفاده قرار گرفته.

این بدافزار اغلب توسط ایمیلهای فیشینگ تحویل قربانی داده میشه. پیلودها اغلب بصورت PDF ، HTML و OneNote دانلود میشن و در ادامه با استفاده از فایلهای WSF ، JavaScript ، Batch ، HTA و LNK و از طریق scheduled task یا registry run key ، عمل پرسیست رو انجام میده.

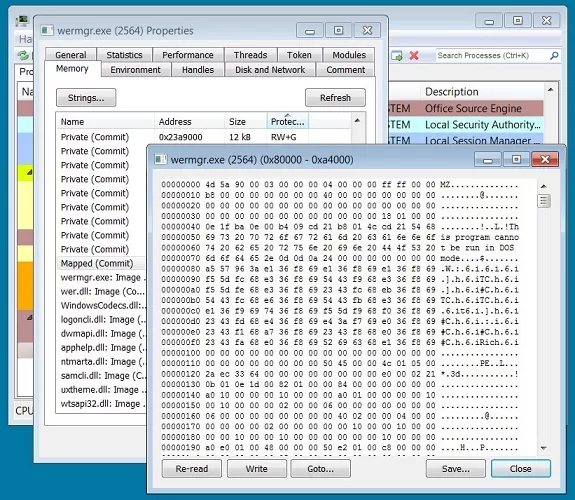

بدافزار به پروسس های قانونی ویندوز مانند wermgr.exe یا AtBroker.exe تزریق میشه تا از شناسایی توسط محصولات امنیتی دور بمونه. شکل زیر یه نمونه از تزریق بدافزار در پروسس wermgr.exe رو نشون میده :

بعد از پرسیست، به سرور C2 وصل میشه و دستورات برای اجرا رو دریافت میکنه، اطلاعات سیستم رو ارسال میکنه تا پیلودهای بعدی برای POST EXPLOIT رو بگیره که اغلب Atera یا NetSupport و Cobalt Strike هستش.

این بدافزار طی عملیاتی به نام شکار اردک توسط FBI مختل شده که در ادامه بهش پرداختیم.

بدافزار SocGholish :

بدافزار SocGholish که به FakeUpdates هم معروفه، یه لودر مبتنی بر جاواسکریپت هستش که پلتفرم ویندوز رو تحت تاثیر قرار میده. بدافزار از طریق drive-by compromise تحویل داده میشه. منظور از drive-by compromise هدف قرار دادن مرورگرهای کاربرا موقع بازدید از یه وب سایت هستش. در خصوص این بدافزار بازدید کنندگان فریب داده میشدن تا بروزرسانی هایی رو دانلود کنن. این دانلودها از طریق هشدارهایی که توسط مرورگرهای قدیمی ایجاد میشد یا روش های دیگه برای برنامه های مختلف مانند Microsoft Teams یا Adobe Flash انجام میشد.

این بدافزار از سال 2007 و مرتبط با یه گروه روسی بنام Evil Corp ، با انگیزه مالی هستش. این بدافزار همچنین توسط گروه Exotic Lily که یه گروه فعال در زمینه initial access broker (IAB) هست، از سال 2021 مورد استفاده قرار گرفته.

بدافزار Raspberry Robin :

بدافزار Raspberry Robin پلتفرم ویندوز رو هدف قرار میده. آلودگی این بدافزار از طریق فلش های آلوده که توشون یه فایل LNK قرار داره و با اجرای اون، CMD اجرا میشه و سیستم رو آلوده میکنه، شروع میشه.

فایل LNK شامل دستوراتی هستش که با استفاده از پروسس های بومی ویندوز مانند msiexec.exe ، فایل Raspberry Robin DLL رو دانلود میکنه. با اجرای Raspberry Robin پروسس های دیگه ای مانند rundll32.exe و odbcconf.exe و control.exe اجرا و کدهای مخرب رو اجرا میکنن. کد مخرب به پروسس هایی مانند regsvr32.exe یا rundll32.exe یا dllhost.exe تزریق میشه تا فرایند پرسیست با scheduled tasks ، ارتباط با C2 و استقرار پیلودهای بعدی رو فراهم کنه.

این بدافزار با گروههای مختلفی مرتبطه از جمله Evil Corp ، گروه Silence که به Whisper Spider هم معروفه و یه گروه با انگیزه مالی هستش که کشورهایی مانند اوکراین، روسیه، آذربایجان، قزاقستان و لهستان رو هدف قرار داده.

با این لودر بدافزارهای دیگه ای مانند Cl0p ، LockBit ، TrueBot ، Flawed Grace و Cobalt Strike رو تحویل دادن.

عملیات شکار اردک (Duck Hunt) :

بات نت QakBot توسط مجریان قانون از چندین کشور [یوروپل ، فرانسه، هلند، آلمان، انگلیس، رومانی، لتونی] و به رهبری FBI طی یه عملیاتی بنام شکار اردک متوقف شد. به گفته مجریان قانون، این بدافزار با 40 حمله باج افزاری مرتبط بوده که صدها میلیون دلار خسارت وارد کرده. تنها در 18 ماه گذشته این گروه از پرداختهای باج ، بیش از 58 میلیون دلار درآمد داشته.

تو این عملیات، FBI نه تنها زیرساخت این بدافزار رو هدف قرار داده، بلکه با ارسال دستور Uninstall، تونسته دستگاههای آلوده رو پاکسازی کنه.

عملیات اینجوری بوده که 25 آگوست، FBI به زیرساخت بدافزار دسترسی گرفته، از جمله به سیستم یکی از ادمین های بدافزار . تو این سیستم FBI فایلهای مختلفی از جمله ارتباطات بین ادمینها و همکارشون، چندین فایل حاوی اطلاعات کیف پول ارزهای دیجیتال ، یه فایل بنام payments.txt حاوی فهرستی از قربانیان باجافزار، جزئیات مربوط به گروه باجافزار، جزئیات سیستم آلوده، تاریخها، و مقدار بیتکوین پرداختشده به Qakbot .

در ادامه FBI ترافیک بدافزار رو به سرورهای تحت کنترلش هدایت کرده تا بتونه یه Uninstaller رو روی سیتم های آلوده اجرا کنه. FBI گفته که بیش از 700 هزار سیستم ، آلوده بودن که 200 هزارتاش تو آمریکا بوده.

فرایند اجرای QakBot Uninstaller :

در 25 آگوست ، محققای CTU که در حال رصد زیرساخت و فعالیت های این بدافزار بودن ، مشاهده کردن که بدافزار QakBot در حال توزیع یه شل کد روی یه سیستم آلوده هستش. شلکد اینجوری بوده که یه DLL رو آنپک میکنه که توش کدهایی بوده که پروسس بدافزار رو می بسته.

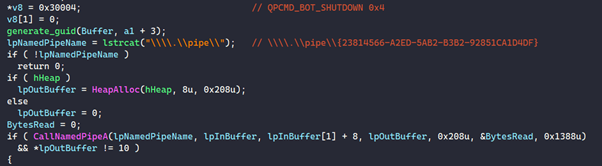

روشی که DLL برای خاتمه پروسس بدافزار استفاده میکرده هم اینجوری بوده که، دستور QPCMD_BOT_SHUTDOWN رو، از طریق یه named pipe که بدافزار ازش برای ارسال و دریافت پیامهای بین پروسس های میزبان استفاده میکرده، انجام میداده. DLL بعدش CallNamedPipeA رو فرخوانی میکنه و دستور QPCMD_BOT_SHUTDOWN رو بهش میده.

Qakbot یه تابع بنام PipeServer داره که ازش برای ارسال و دریافت پیام بین پروسس هایی که توشون اینجکت شده استفاده میکنه. این تابع 7 تا دستور داره :

| Command number | Name |

|---|---|

| 1 | QPCMD_EXEC_COMMAND |

| 4 | QPCMD_BOT_SHUTDOWN |

| 6 | QPCMD_GET_STAGER_1_BODY_MAIN |

| 7 | QPCMD_GET_STAGER_1_BODY_MAIN_SIZE |

| 8 | QPCMD_GET_STAGER_1_BODY_UPDATE |

| 14 | QPCMD_GET_STAGER_1_TYPE |

| 9 | QPCMD_GET_STAGER_1_BODY_UPDATE_SIZE |

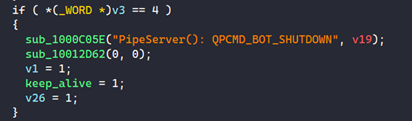

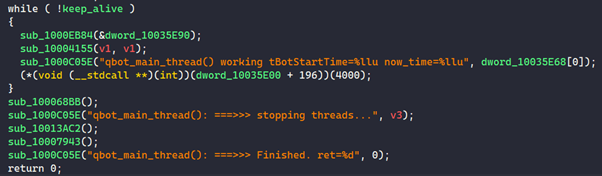

وقتی دستور QPCMD_BOT_SHUTDOWN دریافت میشه، مقدار متغیر گلوبال keep_alive برابر 1 میشه.

با تنظیم شدن این متغیر روی یک، بدافزار thread اصلی رو متوقف و پروسس بدافزار بسته میشه.

با استفاده از خاتمه دادن با named pipe، فرایند پرسیست هم دور زده میشه و بدافزار دیگه بعد از ریستارت هم روی سیستم اجرا نمیشه.

در ادامه محققا متوجه شدن که زیرساختهای GOLD LAGOON هم جواب نمیده و یه زیرساخت جدیدی جایگزین شده. در نتیجه متوجه شدن که این فرایند حذف با نیت خوب در حال انجام هستش.

از کجا بدونیم تو این عملیات سیستم ما هم پاکسازی شده:

عملیات شکار اردک بدون هشدار و اطلاعی انجام شده، اما میتونید با بررسی ایمیلهاتون در سایت Have I Been Pwned یا پلیس ملی هلند بدونید که سیستمتون آلوده به این بدافزار بوده یا نه.

منابع: