آقای Brian Krebs از krebsonsecurity گزارشی منتشر کرده در خصوص نحوه ی پیدا کردن یکی از اعضای اصلی Scattered LAPSUS$ Hunters و یک مصاحبه ی کوتاه با ایشون انجام داده. این گزارش علاوه بر اینکه یک داستان عبرت آموزِ، نشون میده که چطوری کوچکترین اشتباه در OPSEC، میتونه سرنخی برای سرویسهای OSINT باشه، که در نهایت منجر به لو رفتن هویت افراد میشه.

سرویسهای معرفی شده در این گزارش، به موتورهای جستجو برای محققین امنیت سایبری هم اضافه شد.

یک گروه مشهور و فعال در جرایم سایبری که خودش رو Scattered LAPSUS$ Hunters (SLSH) معرفی میکنه، امسال با سرقت مداوم دادهها و اخاذی عمومی از دهها شرکت بزرگ، تیتر بسیاری از خبرها شده بود. اما به نظر میرسه اوضاع کمی برای Rey، نام مستعاری که اپراتور فنی و چهره ی عمومی این گروه هکری انتخاب کرده، تغییر کرده. اوایل این هفته، بعد از اینکه KrebsOnSecurity ایشون رو پیدا کرده و با پدرش تماس گرفته، Rey هویت واقعی خودش رو تأیید و با انجام مصاحبه موافقت کرده.

معرفی SLSH:

گروه SLSH بعنوان ترکیبی از سه گروه هکری Scattered Spider، LAPSUS$ و ShinyHunters شناخته میشه. اعضای این گروهها از همان کانالهای گفتگو در “The Com”، یک جامعه ی جرایم سایبری انگلیسی زبان که در میان انبوهی از سرورهای تلگرام و دیسکورد فعالیت میکنه، ظاهر شدن.

The Com مخفف The Community و به معنی جامعه است، یک شبکه/اکوسیستم آنلاین بینالمللی از گروهها و افراد که در زمینه ی جرایم مختلف فعالیت دارن. این شبکه شامل چندین شبکه ی سایبری بهم پیوسته است که در کشورهای مختلف از جمله آمریکا، کانادا، بریتانیا فعالیت میکنن. اعضای The Com معمولا نوجوانان و جوانان هستن. دلیلش بیشتر بودن شوآف و پروفایل سازی توهمی در این قشر و همچنین عدم سختگیری قوانین برای افراد زیر 18 سال هستش. در حقیقت اعضای پیشرفته ی The Com، از این ویژگی ها سوء استفاده میکنن. افراد رده بالا، دزد ساده نیستن و از تکنیکهای پیشرفته ای برای مخفی کردن هویت خودشون، پولشویی و … استفاده میکنن.

اعضای The Com در جرائم متنوعی فعال هستن، از جمله:

- فیشینگ، دزدی هویت، SIM-swapping

- حملات DDoS، باجافزار، سرقت رمزارز، پولشویی

- دزدی مالکیت فکری، نفوذ به حسابها

- اخاذی جنسی، بویژه علیه افراد کم سن یا نوجوانان

- تهدیدات بمب گذاری یا تهدید خشونت (hoax, swatting) برای ایجاد رعب یا منحرف کردن توجه از جرائم دیگه

- خشونتهای واقعی مانند اسلحه، آدم ربایی، حملات فیزیکی

این شبکه به زیرشبکه های مختلفی تقسیم میشه:

- Hacker Com: جرایم سایبری مانند باج افزار، نفوذ، DDOS و … .

- Extortion Com: اخاذی شامل اخاذی جنسی، تهدید و انتشار محتوای خصوصی افراد و …

- IRL Com: فعالیتهای خشونت آمیز در دنیای واقعی مانند قتل، آدم ربایی و …

توصیه شده:

- از انتشار عکسها، ویدیوها و اطلاعات حساس خودداری کنید، چون اعضای The Com از این موارد سوء استفاده میکنن.

- از ارسال محتوای حساس به افراد ناشناس خودداری کنید.

- اگه نوجوان یا کودک دارید، فعالیت اونهارو زیر نظر گرفته و باهاشون صحبت کنید.

- امنیت دستگاهها و حسابهای خودت رو بالا ببرید مثلا از طریق تنظیمات حریم خصوصی، احراز هویت چند مرحله ای (MFA) و … .

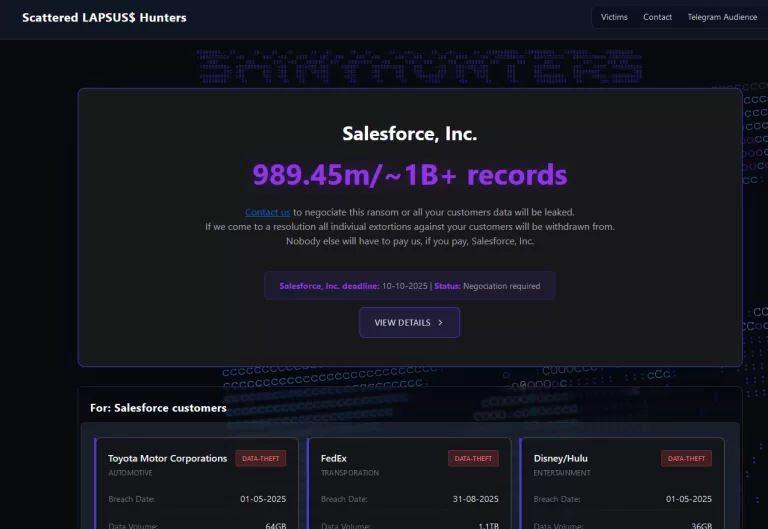

در مه ۲۰۲۵، اعضای SLSH یک کمپین مهندسی اجتماعی راه اندازی کردن که از فیشینگ صوتی استفاده میکرد تا قربانیان رو فریب بده تا یک اپلیکیشن مخرب رو به پورتال Salesforce سازمان خودشون متصل کنن. در ادامه گروه یک پورتال انتشار داده راه اندازی و تهدید کرد که اطلاعات داخلی حدود ۳۰ شرکت، که ادعا میشد دادههای مربوط به Salesforce اوناست، از جمله Toyota، FedEx، Disney/Hulu و UPS، رو افشا میکنه.

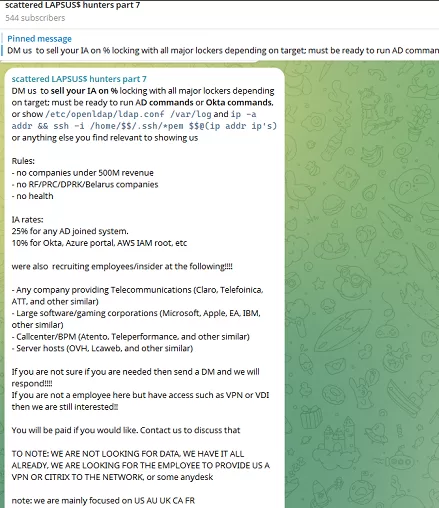

هفته ی گذشته، کانال تلگرام SLSH یک فراخوان برای جذب و پرداخت پول به کارکنان داخلی منتشر کرد. کارمندانی در شرکتهای بزرگ که حاضرن دسترسی داخلی به شبکه ی سازمان خودشون رو در ازای درصدی از باج پرداختی شرکت قربانی، در اختیار هکرها قرار بدن.

SLSH قبلا هم در جستجوی دسترسی داخلی بود، اما فراخوان جدید اونا همزمان با خبری منتشر شد که نشان میداد شرکت امنیتی CrowdStrike یکی از کارکنان خودش رو بدلیل اشتراک گذاری اسکرینشاتهایی از سیستمهای داخلی با این گروه، اخراج کرده. البته CrowdStrike اعلام کرد که سیستمهاش هرگز مورد نفوذ قرار نگرفته و موضوع رو به نیروهای امنیتی ارجاع داده.

اعضای SLSH معمولا از برنامه های سایر گروههای باجافزاری مانند ALPHV/BlackCat، Qilin، RansomHub و DragonForce استفاده میکنن، اما هفته ی گذشته، SLSH در کانال تلگرام خودش اعلام کرد که سرویس باجافزار اختصاصی خودش، با نام ShinySp1d3r رو عرضه کرده.

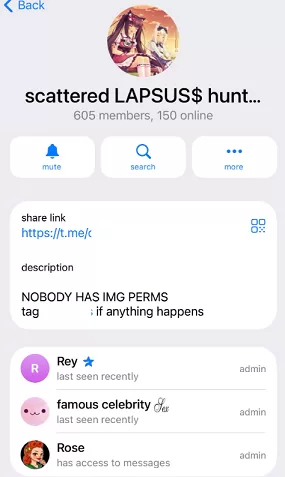

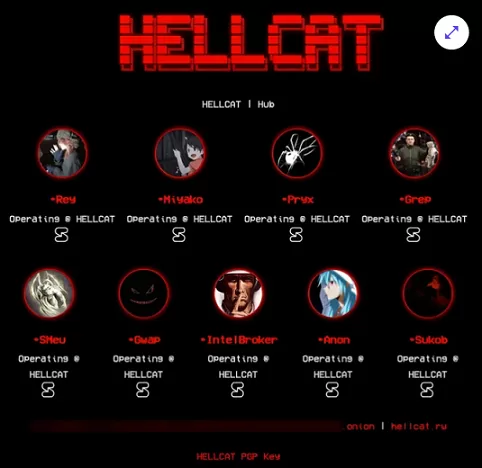

فردی که مسئول انتشار این سرویس ShinySp1d3r است، یکی از اعضای اصلی SLSH با نام Rey است که یکی از سه مدیر کانال تلگرام SLSH محسوب میشه. Rey قبلا مدیر سایت انتشار دادههای گروه باجافزار Hellcat بوده، گروهی که در اواخر ۲۰۲۴ ظاهر شد و در حملاتی علیه Schneider Electric، Telefonica و Orange Romania دخیل بود.

در سال ۲۰۲۴، Rey همچنین مدیریت جدیدترین نسخه ی انجمن جرایم سایبری انگلیسی زبان BreachForums رو برعهده گرفت. دامنههای این انجمن چندین بار توسط FBI و سایر نهادهای بینالمللی توقیف شدن. در آوریل ۲۰۲۵، Rey در X/Twitter درباره یکی دیگه از توقیفهای FBI علیه BreachForums پست گذاشت.

در ۵ اکتبر ۲۰۲۵، FBI اعلام کرد که بار دیگه دامنههای مرتبط با BreachForums رو توقیف کرده و این سایت رو بازار جنایی بزرگی توصیف کرد که توسط ShinyHunters و بقیهT برای خرید و فروش دادههای سرقتی و انجام اخاذی استفاده میشد. FBI اعلام کرد: این عملیات، دسترسی به یکی از مراکز اصلی مورد استفاده این مجرمان برای کسب درآمد از نفوذها، جذب همکار، و هدفگیری قربانیان در حوزههای مختلف رو از بین میبره.

به طرزی باورنکردنی، Rey سال گذشته مجموعهای از اشتباهات جدی در امنیت عملیاتی (OpSec) انجام داد که راههای مختلفی رو برای کشف و تأیید هویت واقعی و محل زندگیاش فراهم کرد. بقیه مقاله رو بخونید تا ببینید چطوری این موضوع برملا شد.

Rey کیست؟

طبق گزارش شرکت اطلاعات سایبری Intel 471، ایشون در دو سال گذشته یکی از کاربران فعال نسخههای مختلف BreachForums بوده و بین فوریه ۲۰۲۴ تا ژوئیه ۲۰۲۵ بیش از ۲۰۰ پست منتشر کرده. Intel 471 میگه Rey قبلا از نام “Hikki-Chan” استفاده میکرد که اولین پستش شامل دادههایی بود که ادعا میشد از مرکز کنترل و پیشگیری بیماریهای آمریکا (CDC) سرقت شده.

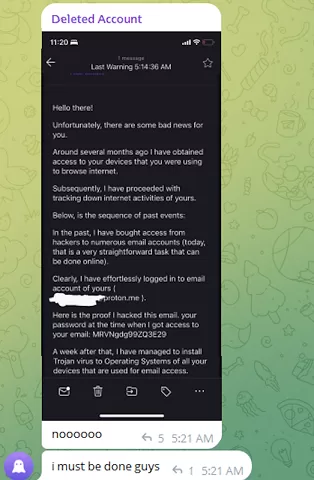

در پست فوریه ۲۰۲۴، Hikki-Chan اعلام کرده بود که از طریق نام کاربری wristmug در تلگرام میشه باهاش تماس گرفت. در مه ۲۰۲۴، wristmug در یک گروه تلگرامی به نام Pantifan تصویری از ایمیل اخاذی دریافت شده رو منتشر کرد که، شامل آدرس ایمیل و پسورد خودش بود.

پیام منتشر شده بخشی از یک کلاهبرداری ایمیلی خودکار (اخاذی جنسی) بود که ادعا میکنه هکر، رایانه ی شما رو آلوده کرده و از طریق وبکم، هنگام تماشای محتوای بزرگسالان از شما فیلم گرفته و تهدید میکنه در صورت عدم پرداخت باج در قالب بیت کوین، فیلم رو برای تمام مخاطبانتان ارسال میکنه. این پیامها معمولا یکی از پسوردهای واقعی کاربر رو هم ذکر میکنن.

wristmug پس از انتشار اسکرینشات، نوشت: “نهههههه. دیگه کارم تمومه بچهها”. اما Rey هنگام انتشار تصویر، تنها بخش نام کاربری ایمیل رو مخفی کرده بود، پسورد و دامنه ی ایمیل (@proton.me) مشخص بود.

O5TDEV

با جستجوی پسورد ۱۵ کاراکتری منحصر به فرد در سرویس Spycloud، مشخص شد تنها یک ایمیل از اون استفاده کرده: cybero5tdev@proton.me.

طبق نتایج Spycloud، اطلاعات ورود این ایمیل حداقل دوبار در اوایل ۲۰۲۴ افشا شده، زمانیکه دستگاه کاربر با یک بدافزار InfoStealer آلوده شده و تمام پسوردها، نامهای کاربری و کوکیهای احراز هویت ذخیره شده رو سرقت کرده. یافتهای که اولین بار در مارس ۲۰۲۵ توسط شرکت اطلاعات سایبری KELA فاش شد.

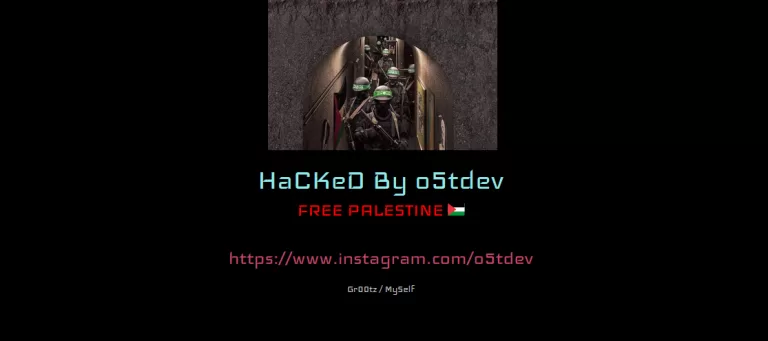

Intel 471 نشان میده که cybero5tdev@proton.me متعلق به کاربر o5tdev در BreachForums بوده. جستجو در گوگل درباره این نام، نشان میده ایشون قبلا در دیفیس سایتها با پیامهای طرفدار فلسطین مشارکت داشته. این تصویر نشون میده که o5tdev عضوی از تیم Cyb3r Drag0nz Team بوده.

یک گزارش در سال ۲۰۲۳ از SentinelOne، گروه Cyb3r Drag0nz Team، که o5tdev بخشی از اون بوده رو، یک گروه هکتیویستی با سابقه ی DDoS، دیفیس و انتشار داده توصیف کرده. در بخشی از این گزارش اومده: Cyb3r Drag0nz Team ادعا میکنه که اطلاعات بیش از یک میلیون شهروند اسرائیلی رو از طریق چندین افشاگری منتشر کرده. تا به امروز، این گروه چندین آرشیو RAR از اطلاعات شخصی ادعایی شهروندان در سراسر اسرائیل رو منتشر کرده.

Flashpoint هم نشان میده کاربر تلگرام 05tdev در سالهای ۲۰۲۳ و اوایل ۲۰۲۴ در کانالهای ضداسرائیلی مانند Ghost of Palestine فعال بوده.

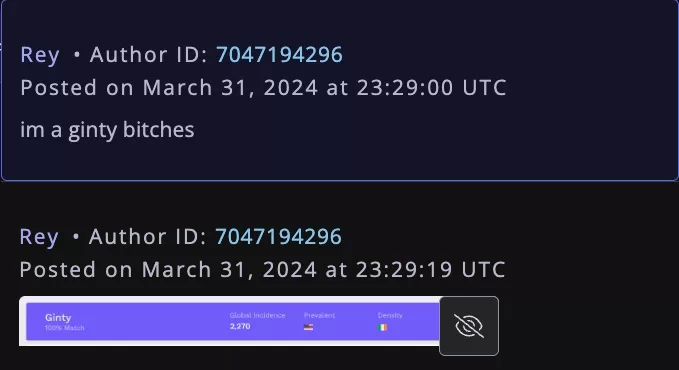

من یک Ginty هستم

طبق نتایج Flashpoint، حساب تلگرام Rey ( با ID:7047194296) در کانالهای سایبری مانند Jacuzzi بسیار فعال بوده و در اونجا جزئیات شخصی مختلفی رو فاش کرده بود، از جمله اینکه پدرش خلبان هواپیماست. Rey ادعا میکرد در سال ۲۰۲۴ تنها ۱۵ سال سن داره و خانوادهاش اصالتا ایرلندی هستن. حتی تصویر نقشه ی پراکندگی نام خانوادگی Ginty رو هم منتشر کرده بود.

Spycloud صدها مورد داده ی سرقت شده از ایمیل cybero5tdev@proton.me رو فهرست کرده که نشان میده کامپیوتر Rey یک دستگاه ویندوزی مشترک در امان، اردن است. اطلاعات سرقت شده، چند کاربر مختلف رو نشان میده که همگی نام خانوادگی Khader دارن و در امان زندگی میکنن.

در دادههای AutoFill، ورودی مربوط به یک فرد ۴۶ ساله به نام Zaid Khader وجود داره که نام خانوادگی مادر، Ginty ذکر شده، و نشان میده اون از کارکنان Royal Jordanian Airlines است.

آشنایی با Saif:

دادههای بدافزار InfoStealer نشان میده نام واقعی Rey، سیف الدین خادر (Saif Al-Din Khader) است. وقتی تلاشی برای تماس مستقیم با Saif نتیجه نداد، KrebsOnSecurity برای پدرش، Zaid، ایمیلی ارسال کرده و توضیح داده که پسرش درگیر یک پرونده ی جدی جرایم سایبری است.

کمتر از دو ساعت بعد، KrebsOnSecurity پیامی در Signal از طرف Saif دریافت کرده: “پدرم فکر کرده ایمیل یک کلاهبرداری است و برای من فرستاد.”

Saif گفت ماه آینده ۱۶ ساله میشه و اضافه کرد: “از قبل هم پلیس اروپا باهاش تماس گرفته بود. مدتهاست تلاش میکنه از SLSH جدا بشه.”

وقتی پرسیده شد چرا با این وجود در انتشار باجافزار جدید ShinySp1d3r نقش داشته، گفت: “نمیتونم یک دفعه غیب بشم. دارم همه چیز رو جمع میکنم و میخوام از این فضا برم بیرون”. ایشون همچنین گفته، ShinySp1d3r همان Hellcat است اما با ابزارهای هوش مصنوعی تغییر یافته.

Saif ادعا کرد خودش با حساب تلگرام Operation Endgame، عملیات فعلی پلیس علیه سرویسها و فروشندگان جرایم سایبری، تماس گرفته است. “من قبلاً با پلیس همکاری میکنم. از ژوئن بهشون همه چیز رو میگم. از سپتامبر دیگه هیچ کاری مثل نفوذ یا اخاذی نکردم.”

ایشون گفته انتشار داستان درباره ی اون در این زمان ممکنِ همکاریاش با پلیس رو به خطر بندازه. “این موضوع باعث دردسر زیادی میشه و همکاری رو سختتر میکنه. هنوز نمیدونم آمریکا یا اروپا با دولت اردن صحبت کردن یا نه.”

در ادامه تصویری نشان داده که تأیید میکرد اواخر ماه گذشته با Europol تماس گرفته، اما نتونست نام مأمورانی رو که ادعا میکرد باهاش در ارتباط بودن رو ذکر کنه و هیچ یک از ادعاهاش تأیید نشد.

در پایان گفت: “راستش برام مهم نیست، فقط میخوام از این چیزها دور بشم، حتی اگه زندان باشه یا هرچی که بگن.”

منابع:

خیلی راحت به چوخ رفت