نشریه ی Wired اخیرا مقاله ای از تحقیقات، گروهی از محققین دانشگاه کالیفرنیا در سن دیگو (UCSD) و دانشگاه مریلند (UMD)، در خصوص نشت داده ها در ارتباطات ماهواره ای منتشر کرده. با توجه به اینکه این تحقیق، حوزه های دیگه ای از امنیت سایبری رو پوشش میده، در این پست نگاهی به این مقاله انداختیم.

مطالب پایه:

ماهواره ها رو میشه بر اساس معیارهای مختلفی دسته بندی کرد. برای مثال، از دید کاربردی، ماهواره ها به انواع مخابراتی، نظامی، علمی، هواشناسی، ناوبری و غیره تقسیم میشن.

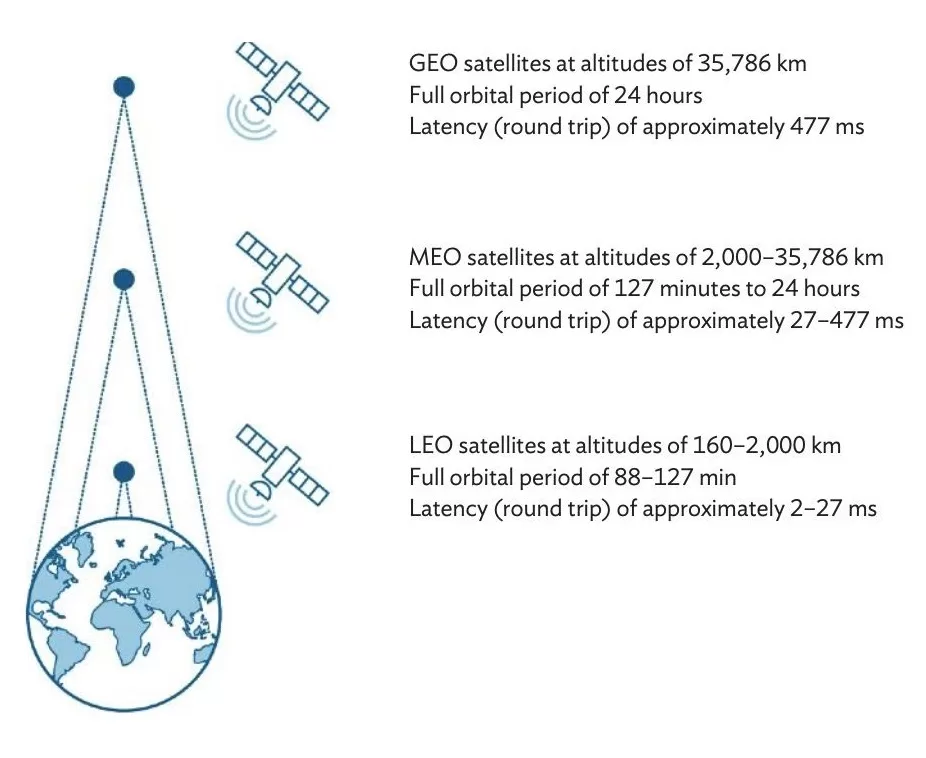

اما یکی از دسته بندی های رایجتر، تقسیم بندی ماهواره ها بر اساس مداری هستش که در اون قرار میگیرن. یعنی موقعیت و ارتفاع اونا نسبت به سطح زمین. اصطلاحا به مسیر چرخشی که یک ماهواره در فضا به دور زمین طی میکنه، مدار (Orbit) گفته میشه. بر اساس ارتفاع و نوع حرکت ماهواره در مدار، معمولاً مدارها به چند نوع اصلی تقسیم میشن:

- مدار پایین زمین (LEO – Low Earth Orbit)

- در ارتفاع: 160 تا 2,000 کیلومتر از سطح زمین

- ویژگیها:

- سرعت گردش بالا (90–120 دقیقه برای یک دور کامل)

- تأخیر کم در ارتباطات

- کاربردها:

- تصویربرداری و رصد زمین

- ماهواره های مخابراتی اینترنتی

- ماهواره های علمی و تحقیقاتی

- مدار میانی زمین (MEO – Medium Earth Orbit):

- ارتفاع: حدود 2,000 تا 35,786 کیلومتر

- ویژگیها:

- گردش در چند ساعت تا نیم روز

- پوشش بزرگتر نسبت به LEO

- کاربردها:

- ماهواره های ناوبری و GPS

- برخی ماهواره های ارتباطی

- مدار زمین ثابت (GEO – Geostationary Orbit)

- ارتفاع: تقریباً 35,786 کیلومتر

- ویژگیها:

- ماهواره نسبت به زمین ثابت هستش.

- نیاز به انرژی زیاد برای پرتاب به این ارتفاع

- کاربردها:

- مخابرات و تلویزیون

- هواشناسی

- ارتباطات ماهوارهای تجاری

- مدار زمین همزمان (Geosynchronous Orbit):

- ارتفاع: تقریباً 35,786 کیلومتر

- ویژگیها:

- تقریبا ثابت هستن.

- یک دور کامل، تقریبا برابر یک دور کامل زمین به دور خودش یعنی 24 ساعت هستش. برای همین بهشون زمین همزمان میگن.

- کاربردها:

- مخابرات و ارتباطات بین قاره ای

- تلویزیونی

- هواشناسی

علاوه بر این موارد، دسته بندی های دیگه هم وجود داره مانند: بیضوی، قطبی و … که در محدوده این مقاله نیست.

مقدمه:

ماهواره ها بطور مداوم و در تمام نقاط، دادهها رو به زمین ارسال میکنن. بنابراین شاید انتظار داشته باشید که این ارتباطات رادیویی مبتنی بر فضا، رمزگذاری شده باشن تا هیچ فرد کنجکاوی نتونه با یک دیش ماهوارهای ساده به سیل اطلاعات محرمانهای که دائماً از آسمان سرازیر میشه، دسترسی پیدا کنه. اما اینجوری نیست.

حدود نیمی از سیگنالهای ماهواره های Geo که بسیاری از اونا حامل ارتباطات حساس مصرف کنندگان، شرکتها و حتی دولتها هستن، کاملاً در برابر استراق سمع آسیبپذیر هستن.

این موضوع رو گروهی از محققین دانشگاه کالیفرنیا در سن دیگو (UCSD) و دانشگاه مریلند (UMD) بررسی و گزارشی منتشر کردن که احتمالاً بازتاب گستردهای در صنعت امنیت سایبری، شرکتهای مخابراتی و حتی نهادهای نظامی و اطلاعاتی در سراسر جهان خواهد داشت.

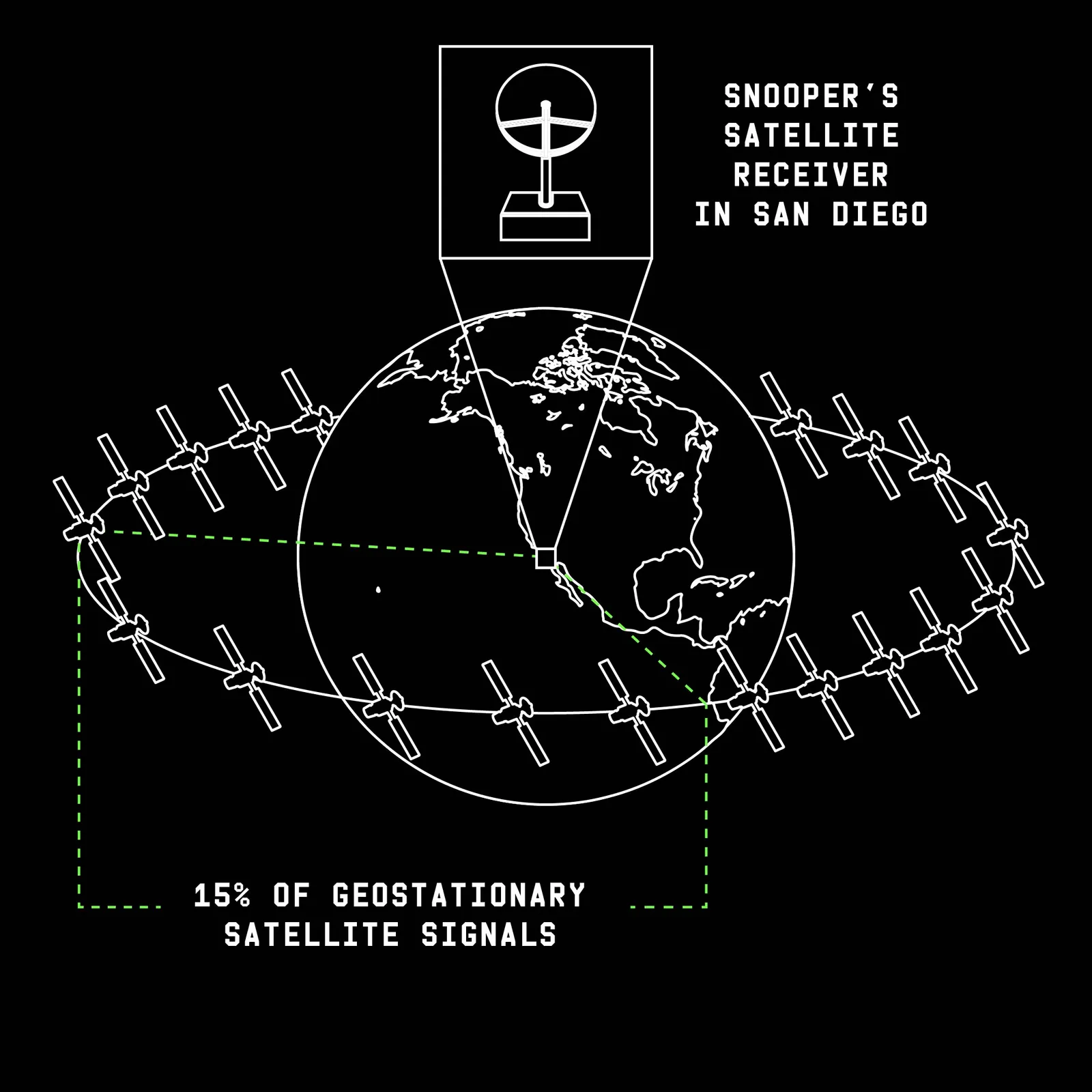

در طول سه سال، محققین یک سامانه گیرنده ماهوارهای آماده و نسبتاً ارزان (حدود ۸۰۰ دلار) رو روی سقف یکی از ساختمانهای دانشگاه در منطقهی ساحلی La Jolla در سن دیگو نصب کردن تا بتونن ارتباطات ماهواره های Geosynchronous (همزمان با زمین) رو در بخشی از آسمان که از جنوب کالیفرنیا قابل مشاهده است، دریافت کنن.

محققا فقط با تنظیم جهت دیش به سمت ماهواره های مختلف و صرف ماهها برای تحلیل سیگنالهای رمزگذاری نشده و مبهمی که دریافت میکردن، موفق شدن مجموعهای تکان دهنده از دادههای خصوصی گردآوری کنن از جمله:

- نمونه هایی از محتوای تماسها و پیامکها در شبکهی T-Mobile

- وبگردی مسافران در پرواز (از طریق وای فای داخل هواپیما)

- ارتباطات مربوط به زیرساختهای حیاتی مانند شرکتهای برق و سکوهای نفت و گاز دریایی

- ارتباطات نظامی و پلیسی ایالات متحده و مکزیک که مکان نیروها، تجهیزات و تأسیسات رو مشخص میکرد.

Aaron Schulman، استاد دانشگاه UCSD و سرپرست این تحقیق گفته: “ما کاملاً شوکه شدیم. بخشهای بسیار حیاتی از زیرساخت ما به این اکوسیستم ماهوارهای وابسته اند، و ما تصور میکردیم که همه چیز رمزگذاری شده است. اما بارها و بارها، هر بار که دادهی جدیدی رو بررسی کردیم، دیدیم که رمزگذاری نشدن. اونا فرض کرده بودن که هیچکس قرار نیست این ماهواره ها رو بررسی و اسکن کنه تا ببینه چه چیزی در اونا وجود داره. این، روش امنیتی شون بوده. اونا واقعاً فکر نمیکردن کسی به بالا نگاه کنه.”

مقالهی این گروه با عنوان “Don’t Look Up”، قراره این هفته در کنفرانس Association for Computing Machinery 2025 در تایوان ارائه بشه.

به گفتهی محققین، اونا تقریباً یک سال گذشته رو صرف هشدار دادن به شرکتها و نهادهایی کردن که دادههای حساس رو در ارتباطات ماهوارهای بصورت رمزنگاری نشده، انتقال میدادن. بیشتر این شرکتها، از جمله T-Mobile، بلافاصله ارتباطات خودشون رو رمزگذاری کردن اما برخی، از جمله تعدادی از مالکان زیرساختهای حیاتی در ایالات متحده که محققین اخیراً اونارو مطلع کردن (نام این شرکتها در گزارش بیان نشده)، هنوز رمزگذاری رو به سامانه های ماهوارهای خودشون اضافه نکردن.

قبلا هم هشدارهایی نسبت به خطرات بررسی ارتباطات ماهوارهای بدون رمزگذاری داده شده بود، اما گستردگی و ابعاد افشاگری جدید، تاکنون بیسابقه است.

کار محققین تنها بخش کوچکی از ماهواره های GEO رو شامل میشه و فقط اوناییکه سیگنالشون از شهر سن دیگو قابل دریافت بود، یعنی تقریباً ۱۵ درصد از ماهواره های فعال رو شامل میشه. این موضوع نشان میده که حجم عظیمی از دادهها احتمالاً هنوز هم از طریق ارتباطات ماهوارهای در معرض افشا قرار دارن.

به گفتهی Matt Green، استاد علوم کامپیوتر در دانشگاه جانز هاپکینز که در زمینه امنیت سایبری تخصص داره و این تحقیق رو بررسی کرده، بخش بزرگی از دادههای ماهوارهای احتمالاً برای سالها آسیبپذیر باقی خواهند ماند. چون شرکتها و دولتها هنوز درگیر این هستن که آیا و چگونه باید سیستمهای قدیمی رو ایمن کنن. ایشون گفتن: “این واقعاً دیوانهکننده است. اینکه چنین حجم زیادی از دادهها از طریق ماهوارههایی منتقل میشه که هرکسی میتونه با یک آنتن اونارو دریافت کنه، باورکردنی نیست. این مقاله شاید بخش کوچکی از مشکل رو برطرف کنه، اما بخش عمدهی اون احتمالاً هیچ وقت تغییر نخواهد کرد. من واقعاً شگفتزده میشم اگه این موضوع چیزی نباشه که سازمانهای اطلاعاتی، در هر اندازهای که باشن، همین حالا از اون سوءاستفاده نکنن.”

نیمی از مکالمات، در فضا پخش میشن:

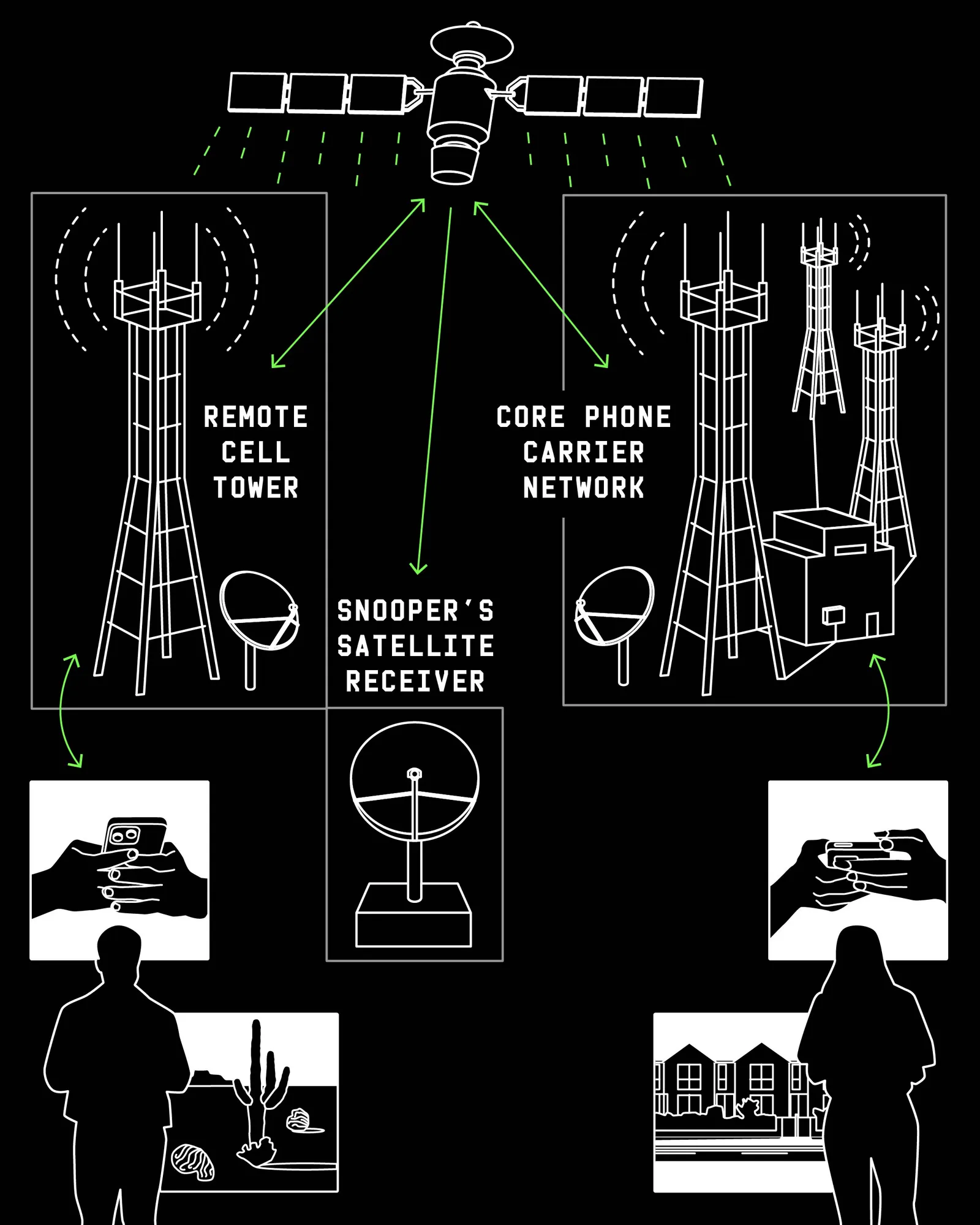

تماسها و پیامکهایی که محققین به اونا دست یافتن، در واقع بدلیل استفادهی شرکتهای مخابراتی از ارتباطات ماهوارهای برای پوشش دهی در مناطق دورافتاده، افشا شدن.

برخی دکل های مخابراتی در نواحی کویری یا کوهستانی آمریکا، برای اتصال به شبکهی اصلی شرکت مخابرات، از ماهواره استفاده میکنن که سیگنالهاشون رو به شبکهی مرکزی میفرسته یا از اون دریافت میکنه. این ارتباطات داخلی بین دکل ها و شبکهی مرکزی رو در اصطلاح “Backhaul traffic” میگن.

هر کسی که در همین منطقهی دکل های دورافتاده، گیرندهی ماهوارهای خودش رو نصب کنه، حتی در فاصلهای تا چند هزار کیلومتر، میتونه همون سیگنالهایی رو که برای اون دکل ارسال میشه رو دریافت کنه. با همین روش، تیم تحقیق تونسته مقداری از دادههای بدون رمزگذاری مربوط به ترافیک Backhaul اپراتورهای T-Mobile، AT&T Mexico و Telmex رو جمع آوری کنه.

دادههای T-Mobile از همه جالبتر بودن. فقط در ۹ ساعت ضبط از ارتباطات Backhaul ماهوارهای T-Mobile با یک دیش واحد، محققا تونستن شماره تلفن بیش از ۲۷۰۰ کاربر رو بهمراه تمام تماسها و پیامکهایی که در اون مدت از طریق اون دکل ها ارسال شده بود، بدست بیارن. البته اونا تنها تونستن نیمی از مکالمه ها رو یعنی پیامها و تماسهای ارسال شده به سمت دکل های دورافتاده T-Mobile رو بخونن یا بشنون، نه پیامهای برگشتی از دکل ها به شبکهی مرکزی. چون برای اون بخش، به یک دیش دیگه در محل دریافت کنندهی T-Mobile نیاز داشتن.

Dave Levin، استاد علوم کامپیوتر در دانشگاه مریلند و یکی از سرپرستان تحقیق، گفته: “وقتی همهی این دادهها رو دیدم، اولین سوال من این بود: آیا ما مرتکب جرم شدیم؟ آیا ما استراق سمع کردیم؟”. ایشون توضیح میده که تیم هیچ ارتباطی رو بصورت فعال (passively) رهگیری نکرده، بلکه صرفاً به سیگنالهایی گوش دادن که از پیش بطور آزاد در حال پخش روی دیش گیرنده شون بودن . این سیگنالها در هر لحظه به بیش از ۴۰ درصد سطح زمین پخش میشدن.

محققین همچنین متوجه شدن که شرکت مکزیکی Telmex هم تماسهای صوتی رو بدون رمزگذاری از طریق ماهواره ارسال میکنه.

همچنین، شرکت AT&T Mexico دادههای خامی از طریق ماهواره ارسال میکرد که شامل ترافیک اینترنت کاربران بود که البته بیشتر این دادهها به لطف HTTPS توسط اپ ها و مرورگرها، رمزگذاری شده بودن، اما بخشی از اطلاعات تماس و متادیتای پیامکها، همچنان قابل مشاهده بود. پژوهشگران حتی کلیدهای رمزگشایی رو پیدا کردن که احتمالاً میشد با اونا اطلاعات حساس دیگه ای از شبکهی AT&T Mexico رو رمزگشایی کرد، البته این کار نکردن.

در دسامبر ۲۰۲۴، محققین شروع به تماس با اپراتورهای آسیب دیده کردن. T-Mobile در عرض چند هفته ارتباطات ماهوارهای خودش رو رمزگذاری کرد، اما واکنش سایر اپراتورها متفاوت بود.

سخنگوی T-Mobile گفته: “سال گذشته، این تحقیق به ما کمک کرد تا نقص رمزگذاری در تعداد محدودی از ارتباطات ماهوارهای Backhaul رو شناسایی کنیم که به سرعت برطرف شد. این مشکل در سطح کل شبکه وجود نداشت و ما اقداماتی انجام دادیم تا مطمئن بشیم چنین چیزی دوباره تکرار نشه. شرکت اکنون رمزگذاری SIP (Session Initiation Protocol) رو برای تمام کاربران در سراسر آمریکا فعال کرده تا از ترافیک سیگنالینگ (مانند برقراری تماس، شماره های گرفته شده و محتوای پیامکها) در مسیر بین گوشیهای همراه و شبکهی مرکزی محافظت بیشتری کنه.”

سخنگوی AT&T هم گفته: “یکی از فروشندگان ماهوارهای، تعداد کمی از دکل های مخابراتی رو در منطقهای دورافتاده از مکزیک به اشتباه پیکربندی کرده بود. که این موضوع بسرعت بررسی و رفع شد.”

اما شرکت Telmex به درخواست Wired برای اظهار نظر پاسخی نداد.

هنوز مشخص نیست که آیا سایر اپراتورهای تلفن همراه در آمریکا و سایر نقاط جهان، خارج از محدوده ی دید دیش محققین، دادههای شبکهی ماهوارهای خودشون رو رمزگذاری کردن یا نه.

محققین گفتن هیچ ترافیک رمزگذاری نشدهای از Verizon یا AT&T آمریکا در سیگنالهای خودشون مشاهده نکردن. سخنگوی AT&T گفته: “شبکه های آمریکا و مکزیک این شرکت جدا از هم هستن و استفاده از ماهواره برای Backhaul، بسیار نادره. ما معمولاً ترافیک رو در شبکهی بسته و ایمن خود مسیردهی میکنیم. در موارد نادری که دادهها باید خارج از شبکهی بسته ی ما منتقل بشن، سیاست ما اینه که اونارو رمزگذاری کنیم.”

شرکت Verizon هم به درخواست Wired برای اظهارنظر پاسخی نداد.

اما Green هشدار میده که مشکل، فقط مربوط به دکل های دورافتاده نیست. نبود رمزگذاری در ارتباطات Backhaul میتونه هر کاربری در همون شبکه رو در معرض خطر قرار بده. هکرها ممکن با استفاده از حملهای موسوم به “relay attack” و ابزارهایی مانند Stingray یا IMSI catcher (که دکل جعلی تلفن همراه رو شبیه سازی میکنن)، دادههای قربانی رو به دکلی هدایت کنن که به لینک ماهوارهای متصل هستش. ایشون گفته: “این فقط دربارهی یک کاربر در بیابان نیست که از دکل بدون رمزگذاری استفاده میکنه. این پتانسیل وجود داره که چنین حملهای علیه هر کسی، در هر نقطه از کشور انجام بشه.”

بالگردهای نظامی و شبکههای برق، در معرض دید:

دیش ماهوارهای محققین، همچنین حجم قابل توجهی از ارتباطات نظامی و پلیسی بدون رمزگذاری رو دریافت کرده. برای مثال، محققین تونستن ارتباطات اینترنتی رمزگذاری نشده از شناورهای نیروی دریایی ایالات متحده رو بهمراه نام کشتی ها بدست بیارن. سخنگوی آژانس سامانه های اطلاعات دفاعی آمریکا درخواست Wired برای توضیح رو تأیید، اما پاسخی ارائه نداده.

در مورد ارتش و نیروهای امنیتی مکزیک، وضعیت حتی بدتر بود. محقین گفتن ارتباطات رمزگذاری نشدهای با مرکزهای فرماندهی از راه دور، تأسیسات نظارتی و یگانهای نظامی و پلیسی مکزیک پیدا کردن. در برخی موارد، انتقال آشکار و بدون رمزگذاری سیگنالها، اطلاعات حساسی دربارهی فعالیتهایی مانند قاچاق مواد مخدر رو در اختیارشون قرار داده. در موارد دیگه، اونا دادههایی از ردیابی و نگهداری تجهیزات نظامی مانند بالگردهای Mi-17 و UH-60 بلک هاوک، شناورهای دریایی، و خودروهای زرهی بدست آوردن شامل: موقعیت، جزئیات مأموریت و وضعیت تعمیرات اونا.

Schulman گفته: “وقتی شروع به دیدن دادههای مربوط به بالگردهای نظامی کردم، حجم دادهها نگران کننده نبود، بلکه حساسیت شدید اونا ما رو شوکه کرد.”

ارتش مکزیک به درخواست Wired برای اظهارنظر پاسخی نداد.

تقریباً به همان اندازه حساس، ارتباطات صنعتی زیرساختهای حیاتی بود، از جمله شبکههای برق و سکوهای نفت و گاز دریایی. در یک مورد، محققین کشف کردن که شرکت دولتی برق مکزیک، Comisión Federal de Electricidad (CFE)، که نزدیک به ۵۰ میلیون مشترک داره، ارتباطات داخلی خودش رو بصورت کاملاً آشکار منتقل میکنه که شامل دستورهای کاری حاوی نام و آدرس مشتریان، و حتی پیامهایی دربارهی خرابی تجهیزات و خطرات ایمنی بود.

سخنگوی CFE درخواست Wired رو دریافت کرد ولی تا زمان انتشار، پاسخی ارائه نکرد.

در موارد دیگه که هنوز بطور عمومی فاش نشده، محققین گفتن به صاحبان زیرساختهای آمریکایی هم دربارهی ارتباطات ماهوارهای بدون رمزگذاری در نرمافزارهای کنترل صنعتی (ICS) هشدار دادن. در برخی تماسها، مدیران این زیرساختها حتی ابراز نگرانی کردن که مهاجمان ممکن بتونن نه تنها نظارت بلکه در صورت داشتن مهارت کافی، غیرفعالسازی یا جعل دادهها برای دستکاری عملکرد این تأسیسات رو هم انجام بدن.

محققین حجم زیادی از دادههای متنوع دیگه هم بدست آوردن، از جمله: دادههای WiFi پروازها مربوط به سیستمهای Intelsat و Panasonic، که در ۱۰ شرکت هواپیمایی مختلف استفاده میشه. در این دادهها متادیتای رمزگذاری نشده از فعالیتهای وبگردی کاربران، و حتی صوت خام برنامه های خبری و مسابقات ورزشی پخش شده هم وجود داشت.

علاوه بر این، محققا به ایمیلهای شرکتی و سوابق موجودی کالای شرکت Walmart در مکزیک، ارتباطات ماهوارهای مربوط به دستگاههای خودپرداز (ATM) تحت مدیریت بانک Santander Mexico و همچنین بانکهای Banjercito و Banorte دست پیدا کردن.

سخنگوی Panasonic Avionics Corporation گفت که اونا از یافته های محققین استقبال میکنن، اما ادعا کرد برخی از مواردی که به ما نسبت داده شده، نادرست یا گمراه کننده است. ایشون مشخص نکرده که کدام بخشها رو نادرست میدونه و گفته: “سیستمهای ارتباطات ماهوارهای ما به گونهای طراحی شدن که هر نشست دادهی کاربر، طبق پروتکلهای امنیتی استاندارد انجام بشن.”

سخنگوی شرکت مادر Intelsat یعنی SES هم گفته: “بطور کلی، کاربران ما خودشون نوع رمزگذاری رو برای ارتباطاتشون انتخاب میکنن. برای مثال، مشتریان پروازی SES از وای فای عمومی مشابه وای فای کافی شاپ یا هتل استفاده میکنن. در چنین شبکه هایی، ترافیک کاربران زمانیکه از طریق HTTPS/TLS به وب سایت متصل بشن یا از VPN استفاده کنن، رمزگذاری میشن.”

محققین مجموعهی ارتباطات بدون رمزگذاری مربوط به دولت و سازمانهای مکزیکی رو در آوریل ۲۰۲۵ به تیم واکنش حوادث سایبری مکزیک (CERT-MX، بخشی از گارد ملی) گزارش دادن و سپس بصورت جداگانه با شرکتها تماس گرفتن.

CERT-MX به درخواستهای مکرر Wired برای اظهارنظر پاسخ نداد.

سخنگوی Santander Mexico گفته که اطلاعات یا تراکنشی از مشتریاش در خطر نبوده، اما تأیید کرد که دادههای افشا شده، مربوط به تعداد اندکی از خودپردازها در مناطق دورافتاده مکزیک بوده که تنها گزینهی ارتباطی اونا استفاده از لینک ماهوارهای هستش. ایشون گفتن: “اگرچه این ترافیک خطری برای مشتریان ما نداره، اما این گزارش رو فرصتی برای بهبود دیدیم و اقداماتی برای تقویت محرمانگی ترافیک فنی در این لینکها انجام دادیم.”

سخنگوی Walmart هم گفته: “درحالیکه نمیتونیم جزئیات رو منتشر کنیم، میتونیم تأیید کنیم که خطوط ارتباطی ما بررسی و ایمن شناخته شدن”. محققین هم تأیید کردن که Walmart پس از هشدار اونا، ارتباطات ماهوارهای خودش رو رمزگذاری کرده.

سخنگوی Grupo Financiero Banorte هم گفته: “اطلاعات مشتریان و زیرساختهای ما در برابر هرگونه آسیبپذیری محافظت شده.”

بانک Banjercito هم برای اظهار نظر در دسترس نبود.

Tom Stroup، رئیس انجمن صنعت ماهواره (SIA)، گفته: SIA و اعضاش با دقت محیط تهدید رو زیر نظر دارن و در تلاشهای امنیتی مشترک با نهادهای دولتی، گروههای صنعتی و سازمانهای بین المللی استاندارد سازی مشارکت دارن. ایشون اعلام کرده که این انجمن دربارهی مسائل خاص شرکتها اظهار نظر نمیکنه.

زمان آن رسیده که به بالا نگاه کنیم:

مقدار دادههای مرتبط با مکزیک در یافته های محققین، البته تصادفی نیست. اگرچه دیش ماهوارهای محققین از نظر فنی قادر بود سیگنالها رو از حدود یک چهارم آسمان دریافت کنه، بخش زیادی از اون ناحیه شامل اقیانوس آرام بود که بالاش تعداد نسبتاً کمی ماهواره وجود داره. همچنین، تنها بخش کوچکی از ترانسپوندرهای ماهوارههایی که در میدان دید دیش قرار داشتن، در جهت دیش، داده ارسال میکردن.(ترانسپوندر، دستگاه فرستنده و گیرنده خودکار که روی ماهواره نصب میشه. وقتی سیگنال رو از زمین دریافت میکنه، اونارو دریافت، تقویت، تغییر فرکانس میده و دوباره به زمین میفرسته.).

در نتیجه، محققین برآورد کردن که اونا تنها حدود ۱۵ درصد از کل ارتباطات ترانسپوندرهای ماهوارهای جهان رو بررسی کردن، که بیشتر مربوط به غرب ایالات متحده و مکزیک بوده.

این نشان میده که هر کسی در هر نقطهای از جهان میتونه با راه اندازی سخت افزار مشابه، به احتمال زیاد مجموعهی خاصی از اطلاعات حساس رو بدست بیاره.

در نهایت، محققین آزمایش خودشون فقط به استفاده از سخت افزارهای ماهوارهای معمولی و در دسترس محدود کردن:

- یک دیش ماهوارهای به قیمت ۱۸۵ دلار

- پایهی سقفی با موتور به قیمت ۱۴۰ + ۱۹۵ دلار

- یک کارت تیونر به قیمت ۲۳۰ دلار

- در مجموع کمتر از ۸۰۰ دلار هزینه داشت.

Matt Blaze متخصص رمزنگاری و استاد علوم کامپیوتر و حقوق در دانشگاه جورج تاون گفته: “این در سطح منابع NSA نیست، بلکه در سطح منابع یک کاربر معمولی DirecTV هستش. سد ورود برای چنین حملهای فوقالعاده پایینه. تا یکی دو هفتهی آینده، صدها یا شاید هزاران نفر که خیلیاشون هم نخواهند گفت چیکار میکنن، این کار رو تکرار خواهند کرد تا ببینن در آسمان چه چیزهایی میتونن پیدا کنن”.

به گفتهی محققین، تنها مانع اصلی برای تکرار این کار، صدها ساعتی بود که اونا صرف تنظیم موقعیت دیش روی پشت بام کردن. اما در مورد تحلیل فنی و عمیق دادهها و پروتکلهای ناشناختهای که بدست آوردن، حالا این بخش هم سادهتر خواهد شد،چرا که محققین ابزار متن باز خودشون رو برای تحلیل دادههای ماهوارهای با نام “Don’t Look Up” در GitHub منتشر میکنن.

محققا اذعان میکنن که کارشون ممکنه به افراد یا گروههایی با اهداف مخرب هم، این امکان رو بده که همین دادههای فوقالعاده حساس رو از فضا جمع آوری کنن، اما استدلالشون اینه که این کار باعث میشه مالکان دادههای ماهوارهای برای محافظت از خود و مشتریاشون به رمزگذاری دادهها رو بیارن. Schulman گفته: “تا زمانیکه ما در سمت پیدا کردن نقاط ناامن و امن کردنشون باشیم، وجدانمان راحته”.

به گفتهی محققین، تردیدی وجود نداره که سازمانهای اطلاعاتی با تجهیزات گیرندهی بسیار پیشرفتهتر، سالهاست که در حال تحلیل همین دادههای بدون رمزگذاری هستن. در واقع، محققین اشاره میکنن که آژانس امنیت ملی آمریکا (NSA) در سال ۲۰۲۲ در یک توصیهنامهی امنیتی نسبت به نبود رمزگذاری در ارتباطات ماهوارهای هشدار داده بود. در عین حال، فرض اونا اینه که NSA و دیگر سرویسهای اطلاعاتی، از روسیه گرفته تا چین، در نقاط مختلف جهان دیشهایی نصب کردن تا از همین ضعف امنیتی سوء استفاده کنن.

NSA در پاسخ به درخواست WIRED برای اظهار نظر، پاسخی نداد.

Nadia Heninger استاد رمزنگاری دانشگاه UCSD، که از لیدرهای این تحقیق بود، با شوخی گفته: “اگه واقعاً اونا این کار رو نمیکنن، پس مالیاتهایی که من میدم دقیقاً صرف چی میشه؟”. ایشون این کشف رو از نظر وسعت و میزان دادههای بدون محافظت در دسترس، با افشاگریهای ادوارد اسنودن مقایسه میکنه، جاییکه نشان داده شد NSA و آژانس GCHQ بریتانیا، حجم عظیمی از دادههای مخابراتی و اینترنتی رو با نفوذ مخفی به زیرساختهای ارتباطی جمعآوری میکردن. ایشون گفتن: “مدل تهدیدی که همیشه در ذهن داشتیم این بود که باید همه چیز رو رمزگذاری کنیم، چون دولتها کابلهای فیبر نوری زیر دریا رو شنود میکنن یا شرکتهای مخابراتی رو مجبور میکنن بهشون دسترسی بدن. اما حالا میبینم همان نوع دادهها داره آزادانه به سمت بخش بزرگی از سیاره پخش میشه”.