چند هفته پیش بود که خبری در خصوص هک یک سازمان آمریکایی درگیر با اوکراین، توسط گروه هکری روسی GruesomeLarch منتشر شد. این هک به دلیل استفاده از یک تکنیک حمله ی جدید بنام، Nearest Neighbor Attack خیلی سر و صدا کرد.

حالا بعد از گذشت چند هفته، گزارش دیگه ای توسط محققای Black Lotus Labs در خصوص یک گروه هکری روسی دیگه بنام Secret Blizzard منتشر شده که با هک C2ها و سیستم های کاری، یک گروه هکری پاکستانی، تونستن به اهداف نفوذ کرده اونا، دسترسی داشته باشن. در این پست به بررسی این گزارش پرداختیم.

Secret Blizzard که با عنوان Turla هم شناخته میشه، یک گروه هکری روسی وابسته به FSB هستش. این بازیگر تهدید حداقل از سال 1996 در حال فعالیت هستش و پشت هکهای بزرگی هستش.

مقدمه:

محققای Black Lotus Labs بازیگران تهدید مختلفی رو زیر نظر دارن از جمله Secret Blizzard، که قبلا اقداماتی علیه سایتهای اوکراینی انجام داده بود. اما چیزی که جدیدا منجر به متمایز شدن اقدامات این گروه هکری شده، استفاده از C2 سایر بازیگران تهدید برای رسیدن به اهدافشون هستش.

این استراتژی به این گروه اجازه میده تا به دور از چشم، فایلهای حساسی رو که قبلاً از شبکه های آلوده خارج شدن، بدون استفاده (و احتمالاً افشای) ابزارهای خودشون بدست بیارن. نکته مهم اینه که چنین عملیاتی، از انتساب جلوگیری یا اونو به تاخیر میندازه.

در سناریوهایی که بازیگران تهدید دیگه، تمام داده های مورد علاقه خودشون رو از اهدافشون بدست نیاوردن، میتونن دادههای جمع آوری شده در C2 های هکرهای دیگه رو برای موارد احراز هویت جستجو کنن تا به اهداف دسترسی بگیرن یا از دسترسی های موجود برای گسترش جمعآوری دادهها و استقرار بدافزارهای خودشون در یک شبکه استفاده کنن. با انجام این کار، Secret Blizzard اساساً از جای پایی که توسط بازیگر تهدید اصلی ایجاد شده، سوء استفاده میکنن.

با اینکه چنین روشی مزایای منحصر به فردی در اختیار هکرها قرار میده اما محدود به داده ها و دسترسی هایی هستش که در داخل اون C2 قرار داره. اما Secret Blizzard فقط به این اکتفا نکرده و از طریق C2ها به سیستم های اپراتورها هم نفوذ کرده.

معمولا نقاط پایانی و بدافزارهای دولتی و سایبری، میتونن بیشتر در معرض سوء استفاده قرار بگیرن، چون نمیتونن از محصولات امنیتی برای نظارت بر دسترسی و محافظت در برابر اکسپلویت شدن، استفاده کنن. بازیگران تهدید اگه محصولات امنیتی نصب کنن، منجر به افشای اکسپلویتها و ابزارهای ناشناخته اونا میشه. محققا معتقدن، حذف روتین لاگها، منجر به تشدید این افشاگریها میشه.

این گزارش رویکرد دقیق و سیستماتیک Secret Blizzard رو برای گسترش عملیات خودشون در خاورمیانه طی دو سال گذشته نشون میده. با توصیف مختصر شیوهی عملیاتی Storm-0156 (SideCopy/Transparent Tribe) شروع میشه، بعدش نحوه ی سوء استفاده از دسترسی های Storm-0156 توسط Secret Blizzard رو بررسی میکنیم که چطوری با اونا از سال 2022 به شبکه های دولتی افغانستان حمله کردن.

محققا معتقدن که Secret Blizzard با نفوذ به C2ها و بعدش سیستم اپراتورهای هکرهای پاکستانی، تونستن داده های مختلف از جمله داده های بدافزارهای Waiscot و CrimsonRAT که برای تعامل با شبکههای مستقر در هند استفاده میشدن رو بدزدن.

این کمپین اخیر که در دو سال گذشته گسترش یافته، چهارمین مورد ثبت شده از سوء استفاده ی Secret Blizzard از عملیات گروه های دیگه از سال 2019 هستش، که برای اولین بار مشاهده شد که C2های یک گروه تهدید ایرانی رو مجددا مورد استفاده قرار دادن.

نگاهی به فعالیتهای Storm-0156:

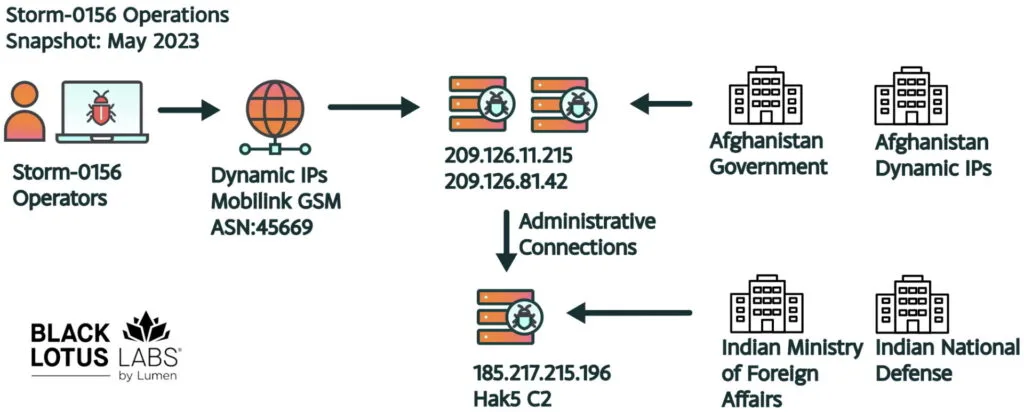

محققای Black Lotus Labs قبلاً فعالیتهایی مرتبط با Storm-0156، یک بازیگر دولتی مستقر در پاکستان رو ردیابی کرده بودن. این بازیگر تهدید در گزارشات عمومی با عنوان SideCopy و Transparent Tribe هم شناخته میشه.

Storm-0156 از طیف گستردهای از ابزارهای متن باز مانند AllaKore و RATهای سفارشی در چند سال گذشته استفاده کرده. در حالیکه Storm-0156 مهارت خودش رو در تطبیق ابزارهاش با سیستم عاملهای مختلف، از جمله ادغام اخیر ابزارهای مبتنی بر پایتون برای سیستمهای لینوکسی رو نشون داده ، اما TTPهای اونا نسبتاً بدون تغییر باقی موندن.

بطور کلی Storm-0156، عمدتاً سازمانهای دولتی منطقهای رو هدف قرار میده، با تمرکز مداوم روی افغانستان و هند، از جمله نهادهای دولتی، فناوری و سیستمهای کنترل صنعتی مانند تولید و توزیع برق.

در ژانویه 2023، محققا یک کمپین Storm-0156 رو مشاهده کردن که از یک VPS 185.217.125[.]195 استفاده میکرده که دارای بنر “hak5 Cloud C2” بود و از C2های شناخته شده Storm-0156 بود. این بنر نشون میداد که سرور بعنوان یک C2 مبتنی بر ابر پیکربندی شده بود تا یک مجموعه ابزار Hak5 رو کنترل کنه.

تجهیزات Hak5 منحصر به فرد هستن، چون راه حلهای سخت افزاری رو برای “تیمهای قرمز، تست نفودگران، دانشجویان امنیت سایبری و متخصصان IT” ارائه میدن. برخلاف RATهایی که قبلاً توسط Storm-0156 استفاده میشد، تجهیزات Hak5 نیاز به دسترسی فیزیکی به یک ایستگاه کاری، یک کابل شبکه یا نزدیکی به یک WiFi Pineapple دارن. در حالیکه استفاده از تجهیزات دسترسی نزدیک قبلاً مشاهده شده ، اما به ندرت در مورد اون گزارش شده. پس از نصب، این دستگاهها میتونن بطور مخفیانه دادهها رو بازیابی کنن یا اسکریپت های از پیش تعریف شده رو اجرا کنن. مزیت حملات مبتنی بر سختافزار در طراحی اونا نهفته هستش، که به کاربران اجازه میده تا بطور مؤثر، محافظتهای استاندارد EDR/XDR رو دور بزنن.

این کمپین پس از اینکه سرور جدید از دو گره عملیاتی شناخته شده Storm-0156 مدیریت شد، آشکار شد. گره اول، 227[.]209.126.6، از ژانویه تا فوریه 2023 متصل شد. گره دوم، 42[.]209.126.81 که توسط Qi’anxin گزارش شده، از فوریه تا ژوئیه 2023 فعال بود.

تجزیه و تحلیل تله متری مرتبط با این Hak5 Cloud C2، حجم قابل توجهی از جریان داده مرتبط با تعداد محدودی از نهادها رو نشون داد. این نهادها شامل یک دفتر وزارت امور خارجه هند در اروپا، یک سازمان دفاع ملی هند و چندین نهاد دولتی دیگه بودن که همگی از دسامبر 2022 تا مارس 2023 رخ دادن.

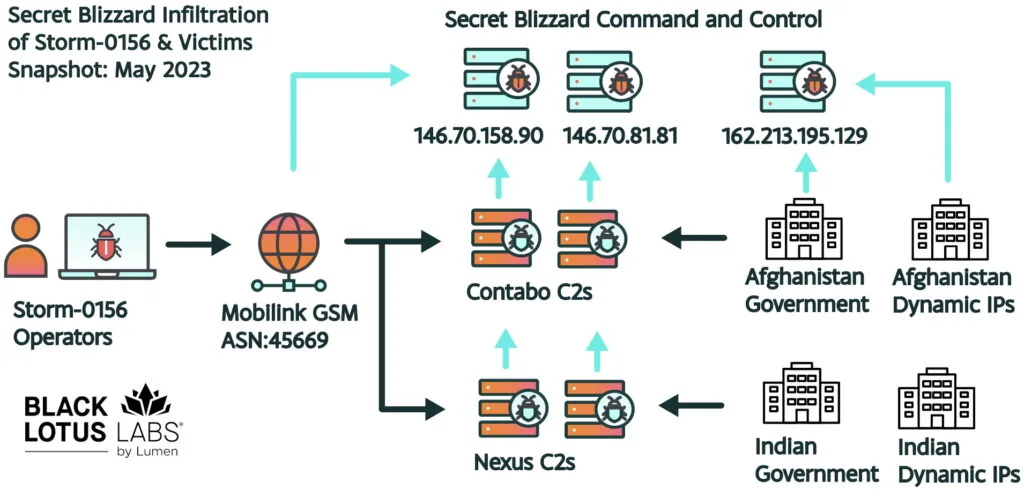

دسترسی Secret Blizzard به C2های Storm-0156 :

محققا در حالیکه کمپین های Storm-0156 رو رصد میکردن، ۱۱ گره C2 رو شناسایی کردن که از دسامبر ۲۰۲۲ تا اواسط ۲۰۲۳ فعال بودن. از این 11 مورد، نمونه های بدافزار یا گزارشهای عمومی مربوط به ۸ موردش رو مشاهده کردن.

تجزیه و تحلیل دقیقتر نشون داد که این ۱۱ گره همگی با سه آدرس IP سرور مجازی تازه شناسایی شده ارتباط برقرار میکردن. VPSها، توجه محقق هارو جلب کرده، چون از طریق ارائه دهندهای اجاره شده بودن که در کمپینهای قبلی Storm-0156 مشاهده نشده بود.

محققای MSTIC تونستن تأیید کنن که این سه گره با Secret Blizzard مرتبط هستن، که حداقل از دسامبر ۲۰۲۲ تا آگوست ۲۰۲۳ از سه آدرس IP زیر استفاده شدن:

- 146.70.158[.]90

- 162.213.195[.]129

- 146.70.81[.]81

اگرچه نمیشه با اطمینان گفت که Secret Blizzard، چطوری تونسته این سه گره رو که در نمونه های بدافزاری یا گزارشات نبودن، شناسایی کنه، اما محققا فکر میکنن که ممکنه از روش حرکت از طریق RDP که تیم Cymru، اینجا توضیح داده، استفاده کرده باشن.

لیست کامل آدرسهای آی پی Storm-0156 و بازه زمانی تعامل با C2های Secret Blizzard در سال 2023 به شرح زیر هستش:

- 154.53.42[.]194; Dec 11, 2022 – Oct 7, 2024

- 66.219.22[.]252; Dec 12, 2022 – July 9, 2023

- 66.219.22[.]102; Dec 27, 2022 – Aug 9, 2023

- 144.126.152[.]205; Dec 28, 2022 – Mar 2, 2023

- 185.229.119[.]60; Jan 31 – Mar 14, 2023

- 164.68.108[.]153; Feb 22 – Aug 21, 2023

- 209.126.6[.]227; Feb 27 – Mar 22, 2023

- 209.126.81[.]42; April 30 – July 4, 2023

- 209.126.7[.]8; May 5 – Aug 22, 2023

- 154.38.160[.]218; April 12 – Aug 23, 2023

- 144.126.154[.]84; June 23 – Aug 21, 2023

محققا اعلام کردن که شاهد ادامه این رفتار در سال 2024 هم بودن. با این حال، Secret Blizzard گرههای C2 خودش رو در سال 2024 به آدرسهای IP زیر تغییر داده:

146.70.158[.]90

162.213.195[.]192

لیست 9 آدرس آی پی Storm-0156 و بازه زمانی تعامل با C2های Secret Blizzard در سال 2024 در زیر نشون داده شده:

173.212.252[.]2; May 29 – Oct 10, 2024

185.213.27[.]94; May 26 – Aug 24, 2024

167.86.113[.]241; May 28 – Aug 9, 2024

109.123.244[.]46; May 28 – Oct 18, 2024

23.88.26[.]187; May 29 – Oct 20, 2024

173.249.7[.]111; Aug 28 – Oct 24, 2024

62.171.153[.]221; May 27 – Oct 21, 2024

173.212.252[.]2; May 29 – Nov 20, 2024

149.102.140[.]36; May 28 – Sept 2, 2024

Secret Blizzard ابزارهای خودش رو در شبکه دولتی افغانستان مستقر میکنه:

در طول نظارت محققا بر تعاملات Secret Blizzard با گره های C2 هکرهای Storm-0156، فعالیت های سیگنال دهی از شبکه های مختلف دولتی افغانستان شناسایی شد که قبلا توسط بازیگران تهدید Storm-0156 به خطر افتاده بود. این امر محققا رو با اطمینان بالا به این باور رسونده که Secret Blizzard از دسترسی خود به C2های Storm-0156 برای جمع آوری اطلاعات ضروری شبکه و استقرار بدافزار خودش، “Two-Dash”، در شبکه های دولتی افغانستان استفاده کرده.

محققا ارتباطاتی رو از چندین آدرس IP مستقر در افغانستان مشاهده کردن. مدت زمان و حجم داده های منتقل شده نشون داد که سه مورد از این آدرس های IP به مدت تنها یک هفته فعالیت سیگنال دهی داشتن، که نشون میده Secret Blizzard تصمیم گرفته که دسترسی طولانی مدت رو حفظ نکنه. با این حال، سه شبکه دیگه به نظر میرسه که مورد توجه بیشتری قرار گرفتن، چون اونا فعالیت سیگنال دهی رو بیش از چند ماه با انتقال داده های قابل توجه نشون دادن:

- گره C2 مربوط به Secret Blizzard با آی پی، 90[.]146.70.158، با شش آدرس IP تعامل داشت و حداقل از 23 ژانویه 2023 تا 4 سپتامبر 2023 فعال بود.

- گره C2 مربوط به Secret Blizzard با آی پی، 129[.]162.213.195، با پنج آدرس IP ارتباط برقرار کرد و از 29 دسامبر 2022 تا 4 سپتامبر 2023 فعال بود.

- گره C2 مربوط به Secret Blizzard با آی پی، 238[.]167.88.183، در 17 آوریل 2023 تنها با یک آدرس IP تعامل داشته.

حداقل از ماه مه تا اکتبر 2024، محققا ارتباطات مداومی رو از همون تعداد اندک شبکه های دولتی افغانستان مشاهده کردن، تنها تفاوت قابل توجه این بوده که C2 با آلودگی های قبلی Storm-0156 به 108[.]143.198.73 تغییر کرده.

به سوی خلاء: ورود مخفیانه به شبکه اپراتورهای پاکستانی:

مهمترین چیزی که در این کمپین مشاهده شده، تشخیص فعالیت سیگنال دهی Two-Dash، نه تنها از گره های C2 Storm-0156 در افغانستان، بلکه از یک آدرس IP داینامیک با منشاء پاکستان بود.

در 4 مه 2023، آدرس IP پاکستانی 52[.]182.188.171 از طریق پروتکل RDP از ساعت 6:19:00 تا 10:48:00 UTC به یک گره C2 شناخته شده AllaKore متصل شد. در این بازه زمانی، همون آدرس IP پاکستانی از ساعت 05:57:00 تا 08:13:00 به آدرس 90[.]146.70.158 که مربوط به Secret Blizzard هستش، متصل شد.

با توجه به مدت زمان اتصال تقریبا دو ساعته و این واقعیت که آدرس آی پی Secret Blizzard به عنوان سرور C2 برای گره های C2 مرتبط با Storm-0156 و قربانیان دولت افغانستان استفاده می شد، نشون دهنده ی این واقعیته که اونا خود اپراتورهای Storm-0156 رو هم هک کردن.

در ادامه محققا، اتصالات مختلفی رو از آدرس های IP مختلف که در محدوده جغرافیایی پاکستان بودن و به C2های شناخته شده Secret Blizzard متصل میشدن رو مشاهده کردن.

محققا فکر میکنن که هکرهای روسی از دسترسی به پنل C2 Storm-0156 استفاده کردن، بعدش با حرکت جانبی به ایستگاه کاری اپراتور Storm-0156 رسیدن. این دستاورد میتونه به اونا امکان دسترسی به شبکه های بیشتری رو بده که قبلاً توسط Storm-0156 هک شدن، که شامل سایر نهادهای دولتی خاورمیانه ای هم میشه.

هدف قرار دادن C2های مرتبط با شبکه هندی توسط Secret Blizzard :

از سال 2024، نظارت مداوم روی زیرساخت Secret Blizzard، تعامل با زیرمجموعه ای از گره های C2 بدافزار CrimsonRAT رو نشون داد که قبلاً برای هدف قرار دادن دولت و ارتش هند استفاده شده بود.

قابل توجه است که Secret Blizzard فقط با هفت CrimsonRAT C2 درگیر شد، اگرچه داده های محققا نشون میده که چندین مورد دیگه از این C2ها در دسترس بودن. این تعامل انتخابی نشون میده که در حالیکه اونا توانایی دسترسی به همه گره ها رو داشتن، استقرار ابزار اونا بصورت استراتژیک به اونایی که با اهداف با اولویت بالا در هند مرتبط بودن محدود شده بود. هفت موردی که جذاب ترین بودن عبارتند از:

- 38.242.219[.]13; May 29 – Oct 20, 2024

- 5.189.183[.]63; June 2 – Aug 11, 2024

- 62.171.153[.]221; May 27 – Oct 13, 2024

- 38.242.211[.]87; May 29 – Oct 5, 2024

- 45.14.194[.]253; May 26 – Sept 18, 2024

- 173.212.206[.]227; May 29 – Aug 2, 2024

- 209.145.52[.]172; May 27 – Nov 21, 2024

همچنین محققا مشاهده کردن که Storm-0156 با استفاده از یک خانواده بدافزار قبلاً مستند نشده به نام Waiscot که یک RAT کامپایل شده با Go بود، به اهداف مستقر در هند حمله میکرد. بدافزار Waiscot به همراه سایر خانواده های بدافزار Storm-0156 برای تعامل با آدرس های IP زیر مستقر در هند استفاده شده بود:

- 130.185.119[.]198; Dec 9, 2022 – Aug 14, 2024

- 173.249.18[.]251; Feb 15 – Aug 24, 2023

- 176.57.184[.]97; May 31 – Oct 20, 2024

- 209.126.11[.]251; May 25 – June 13, 2024

- 144.91.72[.]17; Dec 16, 2022 – April 26, 2023

- 84.247.181[.]64; May 27 – Nov 17, 2024