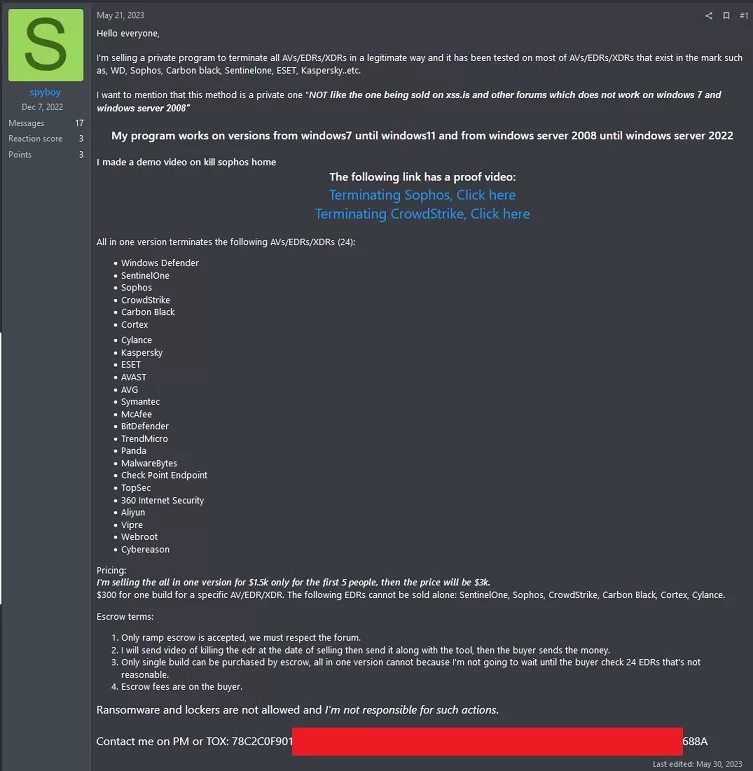

یه بازیگر تهدید بنام Spyboy در حال تبلیغ ابزاری بنام Terminator هستش که میتونه 24 نوع آنتی ویروس، XDR و EDR زیر رو دور بزنه:

Windows Defender

SentinelOne

Sophos

CrowdStrike

Carbon Black

Cortex

Cylance

Kaspersky

ESET

AVAST

AVG

Symantec

McAfee

BitDefender

TrendMicro

Panda

MalwareBytes

Check Point Endpoint

TopSec

360 Internet Security

Aliyun

Vipre

Webroot

Cybereason

این ابزار روی ویندوزهای 7 تا 11 و سرور 2008 تا 2022 کار میکنه . قیمت این محصول برای هر بایپس 300 دلار و برای همه (all-in-one) ، 3000 دلار هستش. فروش تکی برای محصولات SentinelOne و Sophos و CrowdStrike و Carbon Black و Cortex و Cylance وجود نداره و همچنین این محصول رو برای باج افزارها ارائه نمیده.

برای این ابزار دو تا ویدیو هم منتشر شده :

حالا نکته جالب اینجاست که محققای CrowdStrike برداشتن این ابزار رو تحلیل کردن و یه گزارش فنی در خصوصش منتشر کردن، چند تا محقق امنیتی هم رول Yara و Sigma براش نوشتن.

گزارش فنی:

ابزار Terminator برای اجرا نیاز به امتیاز مدیریتی داره و همچنین نیاز هستش که کاربر یه پاپ آپ User Account Controls (UAC) رو تایید کنه. وقتی برنامه با امتیاز مناسب اجرا شد، یه درایور قانونی و امضاء شده، مربوط به Zemana Anti-Malware رو در مسیر C:\Windows\System32\drivers\ میریزه. یه نام تصادفی بین 4 تا 10 کاراکتر هم بعنوان نام درایور، انتخاب میشه. نتیجه اسکن این درایور آسیب پذیر رو میتونید در VT مشاهده کنید.

بطور کلی، کاری که این ابزار انجام میده همون تکنیک Bring Your Own Driver (BYOD) هستش که در این سالهای اخیر مورد توجه بازیگران تهدید هستش. یه نمونه جالبش رو میتونید اینجا بخونید.

درایور قانونی در شرایط معمول، zamguard64.sys یا zam64.sys هستش و توسط Zemana Ltd امضاء شده و هش زیر داره :

|

1 |

96A7749D856CB49DE32005BCDD8621F38E2B4C05 |

بعد از اینکه داریور در مسیر مورد نظر نوشته شد، لوود میشه و با توجه به اینکه ، امتیاز کرنل رو داره ، میتونه پروسس حالت کاربر محصولات AV/EDR رو ببنده.

مشخص نیست که ابزار چطوری از درایور سوء استفاده میکنه، اما یه آسیب پذیری با شناسه CVE-2021-31728 در سال 2021 کشف شده که امکان اجرای کد با امتیاز کرنل رو میده. برای این آسیب پذیری یه PoC هم هستش. این ابزار میتونه، از این آسیب پذیری استفاده کنه و پروسس های حالت کاربر محصولات امنیتی رو ببنده.

با توجه به اینکه این درایور در محیط های معمولی ، رایج نیست، میشه بعنوان روشی برای شناسایی این این ابزار ازش استفاده کرد. یعنی اگه در محیطی چنین درایوری رو مشاهده کردید، میتونه بعنوان یه نقطه شروع برای بررسی باشه.

محققین امنیتی Florian Roth و Nasreddine Bencherchali برای شناسایی این درایور رول Yara و Sigma براساس هش و نامشون ایجاد کردن، که میتونید با استفاده از اونها این درایور آسیب پذیر رو شناسایی کنید.

نمونه درایور آسیب پذیر در این گزارش رو میتونید از صفحه گیتهاب ما دانلود کنید.