صنعت امنیت سایبری رو معمولا به دو بخش امنیت سایبری تهاجمی یا Offensive و امنیت سایبری تدافعی یا Defensive تقسیم میکنن. مواردی مانند تیم قرمز در دسته ی امنیت تهاجمی قرار میگیره که شما نقش یک مهاجم رو دارید و مواردی مانند SOC در دسته ی امنیت تدافعی قرار میگیره که شما در نقش یک مدافع هستید.

هم امنیت تهاجمی و هم امنیت تدافعی علاوه بر اینکه نیازمند معیارهای فنی هستن، اما با توجه به اینکه بعنوان یک کسب و کار هم در نظر میگیریم، بنابراین به یک مدل کسب و کار هم نیاز داریم. یعنی همونطور که ما در این صنعت نیازمند بروزرسانی فنی خودمون هستیم، نیاز داریم که خودمون رو با مدل کسب و کار در حال تغییر امنیت سایبری هم وفق بدیم. در حقیقت این تغییرات مدل کسب و کار، به مسیر فعالیت ما در این صنعت جهت میده و اگه از اون تبعیت نکنیم، یا از کسب درآمد در این صنعت دور میشیم یا با توجه به حساسیت این صنعت از رقبا عقب می مونیم و کاری که انجام میدیم اصولی نیست.

در این پست، مقاله ی آقای Maor Shwartz ، در زمینه تغییرات مدل کسب و کار در صنعت امنیت سایبری تهاجمی رو بررسی کردیم. این مقاله برای مدیران کسب و کارها، افراد فنی و علاقمند به حوزه ی امنیت سایبری تهاجمی بویژه محققین کشف آسیب پذیری و توسعه دهندگان اکسپلویت میتونه مفید باشه.

مقدمه:

در سال 2019، این فرصت رو داشتم که در کنفرانس BlackHat USA شرکت و به این سوال پاسخ بدم که “چگونه محققین میتونن با صنعت امنیت سایبری تهاجمی تعامل داشته باشن؟”

چهار سال بعد، صنعت امنیت سایبری تهاجمی تغییرات قابل توجهی رو پشت سر گذاشت که شکل این صنعت رو بازسازی کرد. فکر میکنم وقت اون رسیده تا در مورد روندها و رویدادهایی صحبت کنیم که ما رو به جایی که امروز هستیم رسوندن.

در این مقاله، من به بررسی تغییر مدل کسب و کار برای صنعت امنیت سایبری تهاجمی در طول زمان خواهم پرداخت.

اگه علاقهای به یادگیری تاریخچهی صنعت امنیت سایبری تهاجمی ندارید و میخوایید از روندها و رویدادهای فعلی مطلع بشید، میتونید مستقیم به بخش “سازگاری (۲۰۲۲ به بعد) – ظهور اتاقهای پایاپای و بازسازی زنجیره تأمین این صنعت” برید.

ذکر این نکته ضروریِ که این مقاله بازتابی از تجربیات شخصی من در این صنعت است. بر اساس گفتگوهایی که با همکارانم در این صنعت و افراد مرتبط با اون داشتم، اونا هم تجربیات مشابهی داشتن.

توجه: اگه یک مامور دولتی، محقق، یا عضو یک سازمان دولتی هستید، لطفاً به بخش «دعوت به اقدام» توجه ویژهای داشته باشید.

در مورد نویسنده:

من حالا بیش از ۷ سال است که عضوی از صنعت امنیت سایبری تهاجمی هستم. این صنعت حدود ۲۰ سال قدمت داره. نقشهای من در این صنعت شامل کمک به محققین، شرکتها، گروههای پژوهشی، واسطه ها و دولتها برای حرکت در صنعت امنیت سایبری تهاجمی از دیدگاه زنجیره تأمین (آسیبپذیریها/پژوهشگران) بوده.

فهرست مطالب:

- چارچوب

- سازندگان

- گذر از جامعه به صنعت

- رونق (۲۰۱۷-۲۰۱۹) – همه در بازار صعودی نابغه هستن

- رکود (۲۰۲۰-۲۰۲۱) – فقط وقتی جزر پایین میاد، متوجه میشد چه کسی بدون لباس شنا کرده .

- سازگاری (۲۰۲۲ به بعد) – ظهور اتاق های پایاپای (Clearing Houses) و بازسازی زنجیره تأمین صنعت

- دعوت به عمل

- نتیجهگیری

چارچوب:

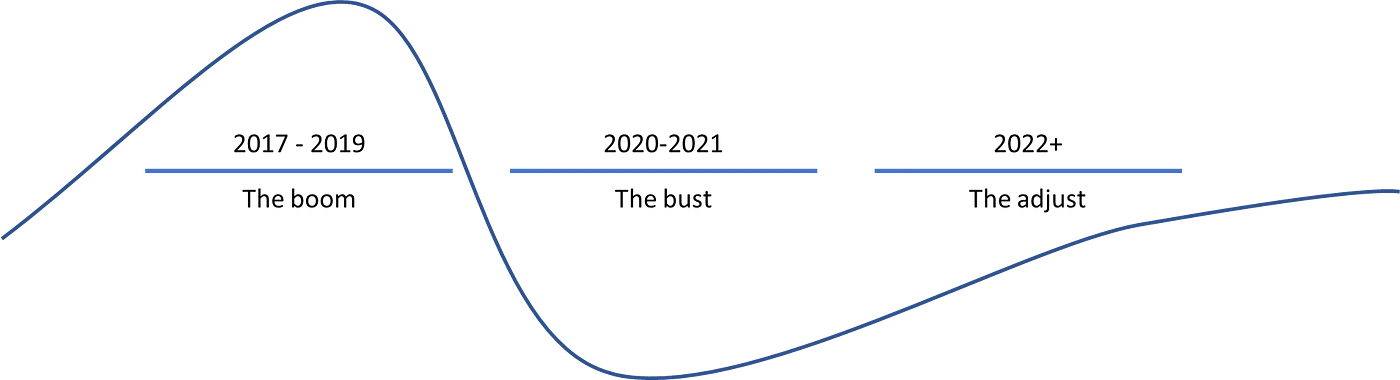

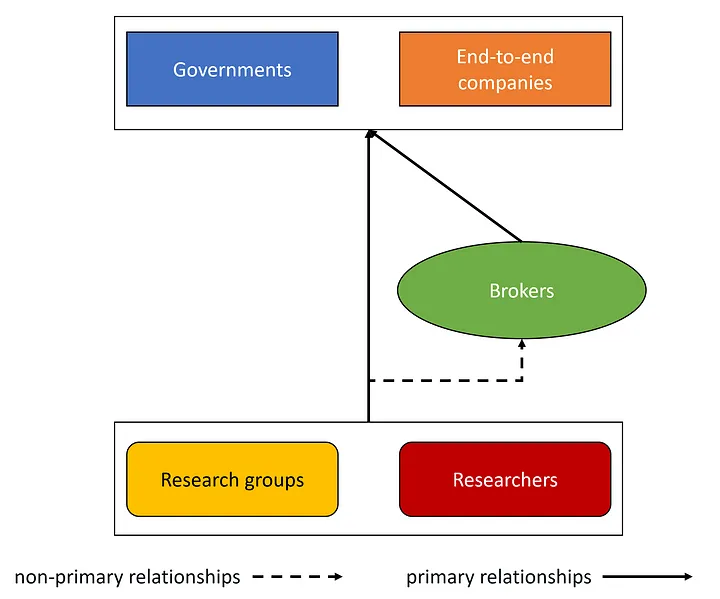

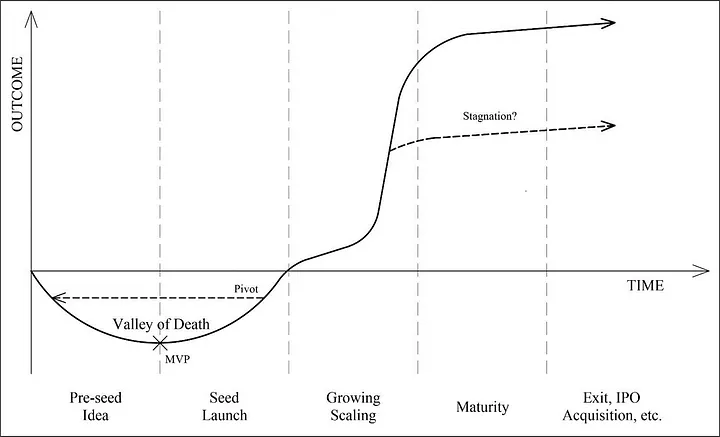

ما میتونیم جدول زمانی صنعت امنیت سایبری تهاجمی رو بر اساس رویدادها و روندهایی که این صنعت تجربه کرده به سه مرحله اصلی تقسیم کنیم:

در هر فاز، چگونگی تأثیرگذاری هر یک از نهادهای زیر بر دیگری رو تجزیه و تحلیل خواهیم کرد:

- زنجیره تأمین: محققین، گروههای پژوهشی و آسیبپذیریها

- شرکتهای جامع (End-to-end companies): شرکتهایی که امکان آلوده کردن هدف (مثلا از طریق آسیب پذیری) و نصب یک عامل (به عنوان مثال، بدافزار) برای جمعآوری داده های دستگاههای هدف رو فراهم میسازن.

- واسطهها: واسطهای بین خریداران، شرکتهای جامع، دولتها، اتاق های پایاپای و سازندگان

- اتاقهای پایاپای: در ادامه این مقاله در مورد اون توضیح داده میشه.

- دولتها: هر سازمان دولتی که قابلیتهای تهاجمی امنیت سایبری رو بکار میگیره.

اما قبل از اینکه به فازهای مختلف بپردازیم، یک نیروی اصلی وجود داره که این تغییرات رو هدایت میکنه یعنی سازندگان.

سازندگان:

در طول سالها، سازندگان مانند اپل، گوگل، مایکروسافت و غیره، منابع قابل توجهی رو برای ایمن تر کردن محصولات خودشون صرف کردن. این کار رو با معرفی اقدامات کاهشی جدید، تراشه ها، اصلاح آسیبپذیریها، استخدام بهترین محققین امنیتی، ایجاد برنامه های باگبانتی و موارد دیگه انجام دادن.

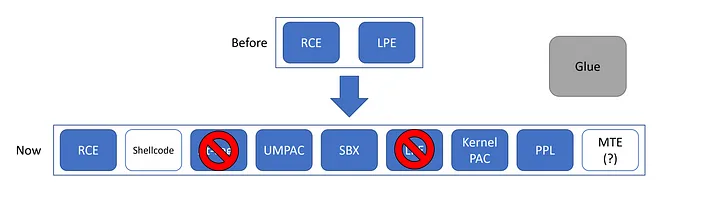

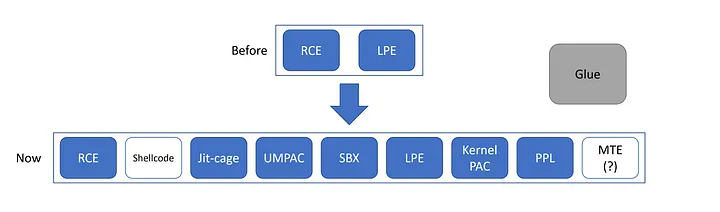

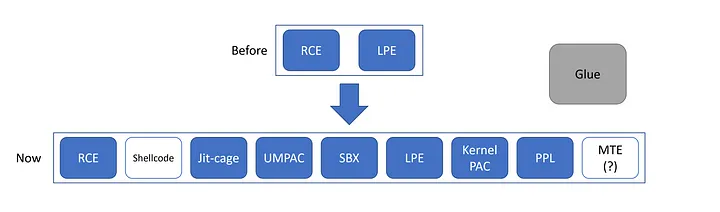

برای افرادی که با صنعت امنیت تهاجمی آشنایی ندارن، ذکر این نکته ضروریه که دولتها و شرکتهای جامع ترجیح میدن از طریق مرورگر و با استفاده از اجرای کد از راه دور (RCE) و ترکیب اون با افزایش امتیازات محلی (LPE) برای بدست آوردن کنترل دستگاه، سیستم رو آلوده کنن. این روند بویژه قبل از سال ۲۰۱۷ بسیار رایج بود.

یکی از دلایل اصلی که محبوبترین مسیر نفوذ از طریق مرورگر هستش، اینه که دریافت مجوز برای دسترسی به داده های دستگاه هدف، نسبت به دسترسی غیرمجاز به سروری که متعلق به یک شخص ثالث و خارج از هدف اصلیه، آسونتره.

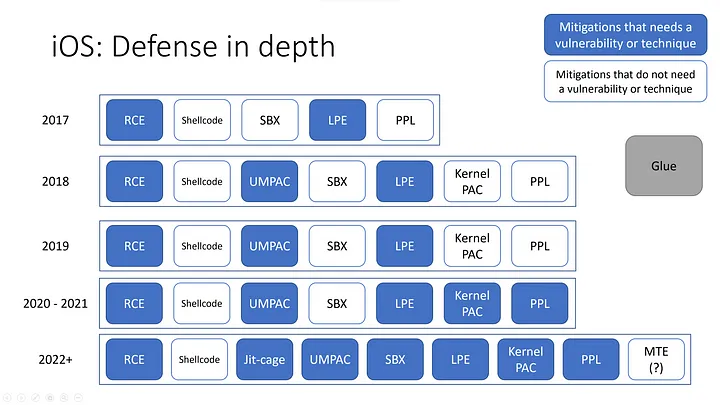

یکی از مثالهای خوب از نحوه سرمایهگذاری سازندگان در امنیت، اپل هستش. اپل یک «استراتژی دفاع در عمق» رو پیاده سازی کرده ، جایی که میدونن تا زمانی که کد وجود داشته باشه، آسیبپذیری در محصول/نرمافزار وجود خواهد داشت. در نتیجه، اپل تصمیم گرفته لایه هایی از اقدامات کاهشی و دفاعی (به عنوان مثال «دفاع در عمق») ایجاد کنه تا مرحله اکسپلویت کردن رو سختتر کنه. این امر مهاجم رو مجبور میکنه چندین آسیب پذیری رو پیدا و اونارو به هم زنجیر کنه، در حالیکه اپل بطور مداوم کد رو تغییر میده و آسیبپذیری رو بی اثر میکنه.

اپل با گذشت زمان اقدامات کاهشی جدیدی رو معرفی و سطح حملهی قابل دسترس از مرورگر رو محدودتر کرد. اونا یک محیط سندباکس قدرتمند ایجاد کردن، قابلیتهای جدیدی رو به تراشه های جدید اختصاص دادن و موارد دیگه.

در ابتدا، این اقدامات کاهشی جدید بعنوان مانعی جدی برای محققین آسیبپذیری در نظر گرفته نمیشدن. اما به مرور زمان، با بالغ تر شدن این فناوری و یادگیری و بهبود تیمهای امنیتی در مورد این اقدامات کاهشی و فناوری، کارها در بخش تحقیقات آسیبپذیری پیچیده تر شد.

در اینجا میتونیم یک جدول زمانی تقریبی از اقدامات کاهشی جدیدی که اپل (iOS) معرفی کرده و زمانی که اونا به یک چالش تبدیل شدن (شکل پر شده) و محققین مجبور شدن آسیبپذیریها یا تکنیکهای جدیدی برای غلبه بر اونا پیدا کنن، رو میبینید.

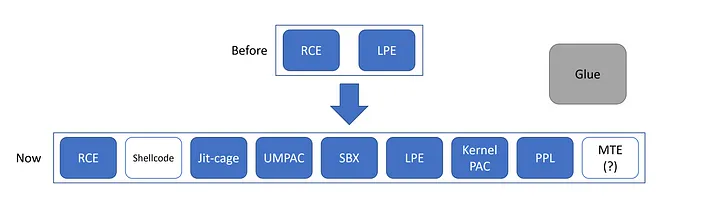

علاوه بر پیاده سازی اقدامات کاهشی جدید، زنجیر کردن آسیبپذیریهای مختلف برای رسیدن به یک زنجیره کامل، یعنی یک بردار کامل که به مهاجم اجازه میده دستگاه هدف رو با امتیازات بالا آلوده کنه، دشوارتر و دشوارتر میشه.

نتیجه ی نهایی این تلاشها، ما رو از دو آسیب پذیری که برای کنترل دستگاه هدف مورد نیاز بود، به زنجیرهای از آسیبپذیریهای متعدد و تکنیکهای مختلف اکسپلویت کردن که در قالب یک بردار حمله به هم زنجیر شدن، سوق میده.

اندروید هم اقدامات امنیتی مشابهی رو مانند مواردی که در iOS وجود داشت، اجرا کرده. بین این دو تفاوتهایی وجود داره که ذکر اونا خالی از لطف نیست. نکته اصلی اینه که اندروید یک بازار تکه تکه شده از سازندگان سختافزار (OEM) هستش و بنابراین کنترل اون در سمت کرنل دستگاه دشوارتره.

در زمینه امنیت سایبری، OEM مخفف Original Equipment Manufacturers هستش و به شرکتهایی اطلاق میشه که دستگاههای اندرویدی مانند سامسونگ، هواوی، شیائومی و غیره رو تولید میکنن. در حقیقت یه جورایی اندروید اختصاصی خودشون رو دارن.

برای مثال، این قضیه ی OEM در موارد زیر بیشتر به چشم میاد:

- Upstream LPEها: نوعی از حملات افزایش امتیاز که در کرنل سیستم عامل یا سایر اجزای بالادستی سیستم قرار داره و بدلیل اینکه در سطح بالایی از سیستم عامل قرار داره، میتونه برای حمله به طیف وسیعی از دستگاهها و برنامه ها مورد استفاده قرار بگیره.

- Chip-specific LPE: این نوع از LPEها، از نقصهای امنیتی در تراشه های خاص دستگاه برای افزایش سطح دسترسی مهاجم استفاده میکنن و به همین دلیل، میتونن بسیار پیچیده و دشوار برای کشف و وصله باشن.

در نتیجه، گوگل میدونه که عمدتاً روی روابط خودش با سازندگان سختافزار باید تمرکز کنه. یعنی سازندگانی مثله سامسونگ رو مجبور کنه تا برای ایمن تر کردن کروم، بروزرسانی های امنیتی رو در اسرع وقت منتشر کنن.

گذر از جامعه به صنعت:

در این بخش، من میخوام پیش زمینهای در مورد چگونگی گذر از جامعه به صنعت و چالشهایی که جامعه با اون مواجه بوده رو ارائه بدم. این بخش در حقیقت به زمانی اشاره میکنه که کم کم صنعت امنیت تهاجمی میخواد شکل بگیره. افرادی که بصورت کامیونیتی کار میکردن حالا میخوان در قالب یک صنعت کار کنن.

قوانین و پوشش رسانهای (اخبار):

- مقررات: قوانین کمی در مورد صادرات آسیبپذیریها وجود داشت. برخی کشورها مثله اسرائیل، آسیبپذیریها رو تحت قوانین کنترل صادرات، «صادرات دانش» قرار دادن، اما اکثر کشورها به تازگی بحث در مورد intrusion software (بدافزار) رو آغاز کردن و نه آسیبپذیریهارو.

- پوشش رسانهای (اخبار): مقالات خبری کمی در مورد امنیت تهاجمی، ماهیت اون و قابلیتهاش وجود داشت.

زنجیره تامین:

در مقاله قبلی، بطور کلی اشاره کردم که بطور کلی، چهار نوع محقق در صنعت امنیت تهاجمی وجود داره:

- سطح ۱: محققینی که قادر به یافتن و اکسپلویت آسیبپذیریهای زیرودی هستن.

- سطح ۲: محققینی که میتونن یا آسیبپذیریهای زیرودی رو پیدا کنن یا یک باگ رو اکسپلویت کنن.

- سطح ۳: محققینی که میتونن روی اکسپلویتهای موجود کارهای نگهداری و توسعه رو انجام بدن. (N-DAY کارها)

- سطح ۴: محققین غیر قابلاعتماد.

در ابتدای توسعه ی این صنعت، زنجیره تأمین نقش مهمی ایفا میکرد. در آغاز، محققین آسیبپذیری بعنوان یک کالای کمیاب در نظر گرفته میشدن و هر محققی که تجربهای در این زمینه داشت، بعنوان یک محقق سطح ۱ در نظر گرفته میشد.

صنعت به سادگی نمیدونست چطوری این محققین رو رتبهبندی کنه. دلیلش این بود که این صنعت به شناخت کافی نرسیده بود. این یک صنعت جدید بود و تنها تعداد معدودی از افراد میدونستن که محقق آسیبپذیری بودن به چه معناست.

اگرچه در اوایل شکل گیری این صنعت (حدود سالهای ۲۰۰۸-۲۰۰۹) محققینی وجود داشتن که روی اهداف خاصی تمرکز میکردن و بعنوان «گروه مرورگر» یا «گروه کرنل» و غیره شناخته میشدن، اما تقاضا برای محققین بالا بود و اینکه آیا این فرد در زمینه وب، سیستمعامل یا مرورگر تجربه داشته باشه، اهمیتی نداشت.

تصور بر این بود که اگه در یک حوزه تجربه داشته باشید، میتونید براحتی به سمت اهداف دیگه ای حرکت کنید. در واقعیت، جابهجایی بین حوزهها امکانپذیر بود، اما برای ارتقاء دادن قابلیتهای تحقیق به زمان زیادی (از ۶ ماه تا سالها) نیاز بود و در این مدت، محقق از نظر یافتن آسیبپذیریها و اکسپلویت باگها، بهرهوری لازم رو نداشت.

دلیل دیگه اعتباراتی بود که فرد در جامعه داشت. چیزایی شبیه به “من در واحد X خدمت کردم”، “من در جاهای مختلف آسیبپذیری پیدا کردم”، “من در مسابقات CTF شرکت کردم” و “من فلانی رو میشناسم، ما قبلاً XYZ رو هک کردیم”.

فروش آسیب پذیری:

یکی از هزاران مشکلی که محققین با اون روبرو بودن، پاسخ به این سوال بود که چگونه و به چه کسی میتونن آسیبپذیریهایی که پیدا کردن رو، بفروشن. هم طرف مشتری (دولتها و شرکتهای جامع) و هم طرف تأمین کننده (محققین) نمیخواستن بدلیل انجام چنین کسب و کاری شناخته بشن. سؤالاتی مانند “چطوری میتونم به شما اعتماد کنم؟” یا “چطوری میتونم مطمئن بشم که شما همون کسی هستید که ادعا میکنید؟” رایج بود.

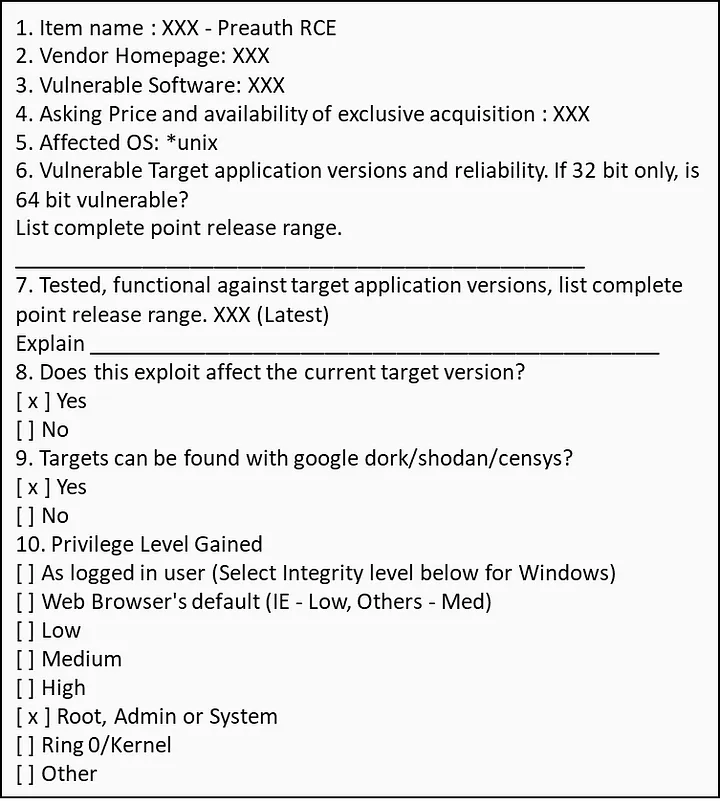

اکثر آسیبپذیریها و اکسپلویتهایی که تا به امروز فروخته شدن، بصورت اثبات مفهوم (PoC) هستن. محققین کدی رو ارائه میدن که باگ رو فعال میکنه و معمولاً از قابلیت اطمینان کمی برخورداره و برای یک نسخه سیستم عامل/دستگاه خاص کاربرد داره.

بنابراین مشتری نیاز به صرف زمان و منابع قابل توجهی برای توسعهی PoC به یک اکسپلویت قابل استفاده در عملیات (Production Ready Exploit) داره. در برخی موارد، آسیبپذیری فروخته شده تنها نوع خاصی از قابلیتهای اولیه رو در اختیار شما قرار میده، بنابراین مشتری برای دستیابی به هدف نهایی (اجرای کد) نیاز به ادامه روند تحققیات داره.

Mark Dowd از Vigilant Labs در رویداد BlueHat 2023، اکسپلویت قابل استفاده در عملیات رو این جوری تعریف میکنه:

- کار بکنه و با اطمینان کار کنه.

- در مواجهه با شرایط ناسازگار کار کنه.

- عوارض جانبی قابل توجهی مانند قفل شدن دستگاه، موارد بصری (مثلا نمایش پنجره CMD به قربانی) و غیره نداشته باشه .

- اجرا باید طوری باشه که انگار هیچ اتفاقی نیفتاده.

همچنین، بدلیل مطلع شدن سازنده از قابلیتها (آسیبپذیریها، تکنیکها، ابدائیات و غیره)، چه بصورت داخلی و چه عمومی، این قابلیتها اغلب در طول زمان توسعه، وصله میشدن.

مشکل دیگه ای که محققین با اون روبرو بودن، ارزیابی قیمت عادلانهی بازار برای یافته هاشون و ساختار قراردادهای پرداخت بود (موضوعاتی که در سخنرانی BlackHat USA 2019 پوشش دادم).

واسطه ها:

در دوران شکل گیری این صنعت، واسطه ها نقش مهمی رو بعنوان تسهیل کنندهی معاملات ایفا میکردن. واسطه ها، هم طرف مشتری و هم شبکهای از محققینی که میخواستن آسیب پذیریهای خودشون رو بفروشن رو، میشناختن.

واسطه ها مجبور بودن بر اساس اعتماد، روابط نزدیک و شخصی با هر دو طرف، مشتری و محققین، ایجاد کنن. این ارتباط بدلیل ماهیت شکل گیری معاملات، حیاتی بود و همچنان هم هست.

بطور خلاصه، پس از موافقت با شرایط و ضوابط و امضای قرارداد، محقق باید آسیبپذیری رو برای واسطه ارسال کنه و واسطه این آسیب پذیری رو برای تأیید به مشتری میفرسته. تنها بعد از فرآیند اعتبارسنجی، محقق پول دریافت میکنه.

همونطور که تصور میکنید، وقتی یک آسیبپذیری به ارزش صدها هزار دلار رو برای واسطه ارسال میکنید، باید به اون اعتماد کنید.

از طرف دیگه، واسطه ها از اینکه نقش “ناظر” رو بعهده دارن، لذت میبردن، چون میتونن بدون نیاز به یافتن خود آسیبپذیری، سهمی از معامله دریافت کنن و در عین حال هم مشتری و هم محققین رو از هم جدا نگه دارن. مشتری از منبع آسیبپذیری اطلاعی نداشت و محقق هم از هویت مشتری باخبر نبود.

شرکتهای جامع:

در اوایل کار، تنها چند شرکت شناخته شده وجود داشتن و بیشتر اونا با بازار برای استخدام محققین و آگاهی از آسیبپذیریهای موجود، تعامل داشتن. تنها بخش کوچکی از شرکتها، از بازار، آسیبپذیری خریداری میکردن.

یکی از دلایلی که شرکتها، از بازار، آسیبپذیری خریداری نمیکردن این بود که یافتن و حفظ یک زنجیره کامل (مجموعه کامل از آسیبپذیریها برای نفوذ) برای تیم تحقیقات داخلی اونا کار بسیار سختی نبود. وقتی که تیم تحقیقات داخلی در مورد یک هدف خاص به مشکل برمیخورد، شرکت با بازار تعامل و سعی میکرد شکاف موجود در زنجیره رو پر کنه.

برخی از شرکتها تنها در مراحل بعدی شروع به خرید آسیبپذیریها و اکسپلویتها از بازار کردن و مجبور شدن خودشون رو با بازیگران بازار، رویهها و قیمتها وفق بدن.

دولتها:

تقریبا در سال ۲۰۱۷، تنها تعداد معدودی از دولتها بعنوان خریدار در این بازار فعال بودن و معمولاً از طریق شرکتهای پوششی با هدفِ رصد بازار برای یافتن روندها، آسیبپذیریها و اکسپلویتهای موجود در بازار فعالیت میکردن.

کنفرانسها:

کنفرانسها یکی از شتاب دهنده های گذر از جامعه به صنعت بودن. کنفرانسها محل گردهمایی محققین، واسطه ها، شرکتهای جامع و نمایندگان دولت بودن و منجر به ایجاد ارتباط بین اونا میشدن.

رونق (۲۰۱۷-۲۰۱۹) – “همه در بازار صعودی نابغه هستن”

ویژگی اصلی این مرحله، رشد از یک جامعه بسیار پنهانکار به صنعتی چند میلیارد دلاری هستش.

شرکتهای جامع:

نیروی محرک اصلی رشد، شرکتهای جامع بودن. این شرکتها کار فوقالعادهای در آموزش دولتها در مورد قابلیتهای امنیت تهاجمی و اهمیت داشتن چنین ابزارهایی، در اختیار اونا قرار دادن. علاوه بر این، شرکتهای جامع با درگیر کردن کشورهایی که پیش از این به چنین فناوریهایی دسترسی نداشتن، کل بازار قابل دسترس رو گسترش دادن.

با فراگیر شدن مفهوم امنیت سایبری تهاجمی، دولتها، بویژه دولتهایی که نمیتونستن چنین قابلیتهایی رو بصورت بومی توسعه بدن، به این محصولات و خدمات علاقمند شدن. در نتیجه، شرکتهای جامع شروع به ظهور در سراسر جهان کردن.

Eric Kind، مدیر AWO، یک شرکت مشاوره و وکالت حقوق داده در لندن گفته: ده سال پیش، تنها چند شرکت وجود داشتن. اما حالا بیش از ۲۰ شرکت به طور مصمم در نمایشگاههای تجاری سراسر جهان به تبلیغ محصولات خودشون میپردازن.

طیف وسیعی از شرکتهای جدید با ارائه ابزارهایی برای نفوذ به دستگاههای مختلف، از سرورها، رایانه های شخصی، اینترنت اشیا، موبایل، مرورگرها و …، وارد این صنعت شدن.

با ورود شرکتهای بیشتر به این صنعت، حجم زیادی از پول نیز از طریق سرمایه گذاری، تسهیلات و غیره به این حوزه سرازیر شد.

از دیدگاه این شرکتها، هسته اصلی هر شرکت جامع، آسیب پذیریها و در نتیجه محققینی است که تجارت رو ممکن میکنن.

با افزایش تقاضا برای ابزارها و خدمات امنیت تهاجمی، رقابت بر سر محققین (که به کالایی کمیاب تبدیل شده بودن) شدت گرفت. شرکتها سعی میکردن محققین رو برای تیمهای داخلیشون استخدام کنن، آسیب پذیری ها و اکسپلویتها رو از بازار بخرن و با زنجیره تامین (محققین و گروههای تحقیقاتی) در قالب تحقیق و توسعه تجاری یا انحصاری همکاری کنن.

استخدام محققین برای تیم های تحقیقاتی داخلی: شرکتها با پیشنهاد حقوق بالا، پاداشهای کلان و اساساً هر آنچه محققین میخواستن (از جمله اجاره دفتر نزدیک به خونه، تعطیلات، بلیط کنسرت و غیره) سعی در جذب اونا به تیمهای تحقیقات داخلیشون داشتن.

شرکتها محققینی با طیف وسیعی از مهارت رو استخدام میکردن (سطح 1 تا 4) و فرض میکردن که هر چه تعداد محققین بیشتری رو استخدام کنن، احتمال دستیابی به طلا بیشتر میشه.

زنجیره تامین: با فعالیت علنی شرکتها، محققین و واسطه ها (برخلاف دورهی “گذر از جامعه به صنعت”)، تعامل با این صنعت، بویژه خرید آسیبپذیریها از بازار، آسونتر شد.

شرکتهای جامع، بودجه ی نامحدودی رو برای خرید آسیبپذیری از بازار و استخدام محققین اختصاص دادن. یکی دیگه از ویژگیهای دورهی رونق این بود که برای شرکتها، اجرای توافقنامههای سطح خدمات (SLA) نسبتاً آسون بود.

آشنایی با توافقنامههای سطح خدمات (SLA):

SLA مخفف Service Level Agreement یا توافقنامه سطح خدمات، قراردادی بین یک ارائه دهندهی خدمات (مثلا شرکت امنیت تهاجمی) و یک مشتری است که در اون، شرایط و ضوابط مربوط به ارائهی خدمات در یک بازه زمانی مشخص تعیین میشه. این توافقنامه شامل موارد زیر میشه:

- کیفیت خدمات

- دسترسپذیری خدمات

- زمان پاسخگویی به درخواستهای پشتیبانی

- و …

در صنعت امنیت تهاجمی، SLA به توانایی شرکت در نفوذ و نصب یک عامل (Agent) روی دستگاه هدف اشاره میکنه.

در صورتیکه یکی از این قابلیتها (زنجیرهای از آسیبپذیریها که امکان آلوده کردن هدف و نصب عامل رو فراهم میکنن) آفلاین بشن، یعنی آسیبپذیری وصله بشه، سازنده کدی رو تغییر بده که باعث کار نکردن اکسپلویت بشه، سازنده نسخه جدیدی رو منتشر کنه و شرکت باید اکسپلویت رو برای نسخه جدید ارائه بده، در چنین شرایطی طبق SLA، شرکت مدت زمان معینی (معمولاً چند ماه) فرصت داره تا عملکرد آسیب پذیری رو بازیابی کنه.

تا جایی که من میدونم، شرکتهای جامع از حاشیه سود بالایی برخوردار بودن، چون بدلیل کمبود مقررات در صادرات امنیت سایبری تهاجمی، عملاً هیچ محدودیتی برای اونا وجود نداشت. در برخی موارد، از این شرکتها بعنوان ابزاری استراتژیک در عرصه ژئوپلیتیکی استفاده میشد.

پیمانکاران فرعی سنتی (مانند تولیدکنندگان سلاح) از اواسط دههی ۲۰۰۰ میلادی شروع به عرضهی قابلیتهای امنیت سایبری تهاجمی با درجات مختلفی از موفقیت کردن. این پیمانکاران، فناوری خودشون رو تنها به ۱ یا ۲ مشتری کلیدیشون که بصورت انحصاری با اونا همکاری داشتن، میفروختن.

در برههای از زمان، پیمانکاران فرعی سنتی متوجه شدن که برای رقابت با شرکتهای جامع، باید به صنعت امنیت سایبری تهاجمی وارد بشن و قابلیتهای مشابهی رو بصورت تجاری ارائه بدن. دلایل اصلی این تصمیم دو مورد بود:

- امنیت سایبری تهاجمی، فناوری پیشرو: تقاضای زیادی از طرف مشتریان برای این فناوری وجود داشت.

- از دست دادن بازار: پیمانکاران فرعی سنتی بخشی از این صنعت در حال رشد نبودن و اجازه دادن رقبا (شرکتهای جامع) بر بازار (که عمدتاً دولتی و مرتبط با سازمانهای اطلاعاتی است و تجارت اصلی برخی از این پیمانکاران فرعی بود) تسلط پیدا کنن.

با ورود شرکتهای بیشتر به صنعت امنیت سایبری تهاجمی و انتشار داستانهایی در مورد بازار دست نخورده با حاشیه سود بالا، این صنعت افراد زیادی رو به خود جذب کرد که با منابع اندک یا بدون منابع به دنبال سهمی از این بازار بودن. این شرکتها با عنوان “شرکتهای یکبارمصرف (یک زنجیره)” شناخته میشن.

“شرکتهای یکبار مصرف” شرکتهایی بودن که یک زنجیره داشتن، مثلاً برای اندروید، و شرکتی رو برای این زنجیره راه اندازی میکردن. این شرکتها چندتا ویژگی داشتن:

- تیم بسیار کوچک: این شرکتها یا اصلا تیم تحقیقات داخلی نداشتن و یا تیم بسیار کوچکی داشتن.

- بنیانگذاران متنوع: بنیانگذاران این شرکتها میتونستن چند محقق، یک واسطه، یا شخصی باشه که قصد ورود به بازار رو داشت و موفق به دستیابی به یک زنجیره شده بود.

- محصولات محدود: این شرکتها امکان نصب یک عامل (Agent) بسیار ساده با قابلیتهای محدود و بدون پشتیبانی بلند مدت رو به مشتریان ارائه میدادن.

قیمت محصولات شرکتهای یکبارمصرف در مقایسه با شرکتهای باسابقهتر بسیار پایین بود.

چرخه فروش شرکتهای جامع:

چرخهی فروش شرکتهای جامع در صنعت امنیت سایبری تهاجمی زمانبرِ و میتونه از اولین ملاقات تا نهایی شدن قرارداد، چندین سال بطول بیانجامه. این فرآیند شامل مراحل مختلفی است که برخی از اونا عبارتند از: جلسات متعدد، تأییدیه های قانونی، نمایش محصول (دمو)، اثبات مفهوم (PoC)، مذاکرات، استقرار (Deployment)، پرسش و پاسخ (Q&A)، انعقاد قرارداد و درخواست تأییدیه (RFA).

برای شرکتهای جامع، اولین گام واقعاً باارزش در فرآیند فروش، امضای قرارداد و درخواست تأییدیه (RFA) است. پس از امضای قرارداد توسط مشتری (دولتها)، اونا باید با پرداخت پیشپرداخت اولیه بین ۲۰ تا ۴۰ درصد کل مبلغ قرارداد، اونو اجرایی کنن.

باقی ماندهی مبلغ قرارداد نیز براساس نقاط مشخص شده در طول دورهی قرارداد (در RFA) و بصورت مرحلهای، پرداخت میشه.

درخواست تأییدیه، مرحلهای کلیدی در فرآیند فروش شرکتهای امنیت سایبری تهاجمی است. در این مرحله، مشتری (دولتها) محصول یا خدماتی رو که توسط عرضه کننده ارائه شده، مورد بازبینی و راستی آزمایی قرار میده تا اطمینان حاصل کنه که با مشخصات و الزامات توافق شده مطابقت داره.

بعد از اینکه مشتری از محصول راضی شد و اونرو تأیید کرد، به اصطلاح چراغ سبز نشون داد یا پذیرش خودش رو اعلام کرد، این امر امکان پرداختهای بعدی به شرکت جامع رو فراهم میسازه.

در اکثر موارد، معامله با کمک یک نماینده محلی (معمولاً یک ژنرال بازنشسته) انجام میشه و حقالزحمهی اونا بر اساس درصدی از کل قرارداد محاسبه میشه.

غیرمعمول نیست که قرارداد با یک گروه (تدارکات) امضا بشه و درخواست تأییدیه (RFA) توسط گروه دیگه ای (افراد فنی) در همون سازمان انجام بگیره. این موضوع میتونه منجر به تأخیر و طولانی شدن زمان نهایی شدن معامله بشه.

در دورهی رونق بازار امنیت تهاجمی، تقریباً هر روز خبر راهاندازی شرکتهای جدید رو میشنیدم. اکثر این شرکتها روی حوزه موبایل تمرکز داشتن.

همونطور که قبلاً گفته شد، آسیبپذیریها هستهی اصلی هر شرکت جامع هستن. هر شرکتی مجموعهی متفاوتی از زنجیرهها رو در اختیار داشت. برخی از شرکتها در بخش RCE و برخی دیگه در بخش LPE با کمبود روبرو بودن. این تفاوت در وضعیت زنجیره ها بین شرکتها، اونارو به سمت خرید حلقه های گمشدهی خود از بازار سوق میداد. با این کار، اونا به افزایش نقدشوندگی بازار کمک میکردن. تقاضا برای آسیبپذیریها زیاد بود و اگه کسی آسیبپذیری جدیدی پیدا میکرد، فروش اون نسبتاً آسون بود.

برای آشنایی بیشتر با شرکتهای جامع، میتونید مقاله ی گوگل با عنوان “نگاهی به عرضه کنندگان جاسوس افزار تجاری” رو مطالعه کنید.

واسطه ها:

در دورهی رونق بازار، تسهیلکنندگان معاملات (معروف به واسطهها) از موقعیت خود بعنوان ناظر لذت میبردن. اونا با جدا نگه داشتن مشتری (دولتها) و محققین، کنترل بازار رو در دست داشتن. اما با افزایش شدید تقاضا برای آسیبپذیریها و انتشار اخباری در مورد قیمتهای بالای فروش اونا، افراد زیادی این بازار نوظهور رو بعنوان فرصتی برای خود دیدن و بعنوان واسط وارد این عرصه شدن.

واسطه ها نیازی به درک جنبه های فنی آسیبپذیریها ندارن، مسئولیتی بر عهده نمیگیرن و برای شروع کار به سرمایه ی هنگفتی نیاز ندارن. در نتیجه، موجی از واسطهای جدید، مشابه با تعداد شرکتهای جامع، در بازار شروع به فعالیت کردن.

واسطهای جدیدی که وارد بازار امنیت سایبری تهاجمی شدن، از پیشینه های کاملاً متفاوتی بودن:

- محققین سابق/محققین فعلی

- افرادی که با خریداران بالقوه ارتباط دارن

- افرادی بدون سابقهی قبلی در امنیت سایبری تهاجمی یا حتی بطور کلی بدون سابقه در حوزهی امنیت سایبری

با افزایش تعداد واسطه ها در بازار، رقابت بر سر جذب محققین شدت گرفت. واسطه ها هر کاری میکردن تا محققین رو برای همکاری با خودشون ترغیب کنن و اونارو از دست رقبا بدزدن. این اقدامات میتونست شامل مهمونیهای مجلل، شامهای کاری و سایر روشهای جلب رضایت بشه.

در دورهی رونق بازار امنیت سایبری تهاجمی، تقاضا برای آسیبپذیریها در حوزه های مختلف بسیار بالا بود (سیستمعامل، مجازیسازی، ایمیل، هاستینگ، موبایل، اینترنت اشیا، وبسایتها و غیره). واسطه ها تلاش میکردن محققین رو جذب خودشون کنن. به این معنا که محققین در صورت کشف آسیبپذیری جدید، ابتدا به اونا گزارش بدن. برای دستیابی به این هدف، واسطه ها با محققین با مهارتهای مختلف در حوزه های مختلف همکاری میکردن.

یکی از مزایای کلیدی واسطه ها، دسترسی اونا به آسیبپذیریها و اکسپلویتهای موجود در بازار بود. برخی از اونا با استفاده از همین دسترسی به بازار، اقدام به تأسیس شرکتهای یک زنجیره زدن.

اگه علاقمند به واسطه های آسیب پذیری هستید، میتونید اپیزود 98 پادکست DarkNetDiaries با موضوع Zero Day Brokers رو با زیرنویس فارسی از سایتمون مشاهده کنید.

طرف عرضه:

محققین امنیت سایبری نقطه کانونی کل این صنعت در دورهی رونق بودن. اونا میتونستن دو مسیر رو انتخاب کنن:

- استخدام توسط شرکتهای جامع: با پیوستن به یک شرکت جامع، محققین از حقوق ثابت، امنیت شغلی و امکانات تحقیقاتی برخوردار میشدن.

- استقلال و ریسکپذیری: با انتخاب مسیر مستقل، محققین ریسک کشف نشدن آسیبپذیری و عدم کسب درآمد رو به جون میخریدن، اما در مقابل، در صورت موفقیت، میتونستن مبالغ هنگفتی از فروش آسیبپذیری یا اکسپلویت رو بدست بیارن.

محققین توسط واسطه ها، سایر محققین و شرکتهای جامع جذب میشدن.

برای محققین مستقل، یافتن و فروش آسیبپذیریها یا اکسپلویتها کار نسبتاً آسونی بود. تعداد کمی از محققین هم بصورت گروهی فعالیت میکردن. این موضوع نشون میده که در اون دوران، کشف و فروش آسیبپذیریها با مبالغ بالا، فرآیند نسبتاً ساده ای بود.

محققین، طیف وسیعی از آسیبپذیریها رو در محصولات و سرویسهای مختلف کشف و ارائه میکردن، از جمله:

- سیستمعامل (OS)

- مجازیسازی (Virtualization)

- ایمیل (Email)

- هاستینگ (Hosting)

- موبایل (Mobile)

- اینترنت اشیا (IoT)

- وبسایتها (Websites)

- و غیره

بازار تقاضای زیادی برای این آسیبپذیریها و اکسپلویتها داشت.

این شرکتها در برخی موارد، تنها بر اساس شهرت و اعتبار فردی (که لزوماً قابل اتکا نبود) اقدام به استخدام محققین میکردن.

این رویکرد در نگاه گذشته، چندان کارآمد به نظر نمیرسه. برخی شرکتها، محققینی رو استخدام میکردن که سابقهی کلی در زمینهی تحقیقات آسیبپذیری داشتن، اما تجربهی اونا با حوزهی فعالیت شرکت مرتبط نبود. این شرکتها بر این باور بودن که محققین میتونن به سرعت خودشون رو با نیازهای خاص شرکت وفق بدن.

دولتها:

دولتها به روشهای مختلفی از جمله شرکتهای پوششی، شرکتهای جامع و واسطه ها با بازار امنیت سایبری تهاجمی در ارتباط بودن. کشورهای ثروتمند و قدرتمند نیز با سرمایهگذاریهای کلان، به بازیگران اصلی این بازار تبدیل شدن.

فعالیت اصلی دولت در این صنعت بر سه موضوع اصلی متمرکز بود:

- خرید راهکارهای جامع: با افزایش تعداد شرکتهای جامع و شباهت ظاهری خدمات اونا، دولتها متوجه شدن که قیمت، عامل اصلی تمایز و برتری شرکتها برای انتخاب نهایی است. در نتیجه، دولتها در انتخاب خود، بیشتر بر ملاک قیمت تکیه میکردن.

- سرمایهگذاری در آموزش: برای کاهش وابستگی به شرکتهای جامع، دولتها شروع به سرمایهگذاری کلان در زمینهی آموزش و توسعهی توانمندیهای داخلی در حوزهی امنیت سایبری تهاجمی کردن. هدف این بود که خودشون بتونن آسیب پذیریها و اکسپلویتهارو کشف و توسعه بدن.

- خرید طیف وسیعی از آسیبپذیریها و اکسپلویتها: دولتها در راستای اهداف خودشون، اقدام به خرید طیف وسیعی از آسیبپذیریها و اکسپلویتها در حوزههای مختلف از جمله وب، مجازیسازی، ایمیل، هاستینگ، موبایل و غیره کردن.

رکود (۲۰۲۰-۲۰۲۱) – «فقط وقتی جزر پایین میاد، متوجه میشد چه کسی بدون لباس شنا کرده .»

این مرحله با فشار فزاینده بر کل صنعت از سوی سازندگان، مقررات، پوشش رسانهای و موارد دیگه قابل مشاهده هستش.

مقررات:

با درک فزایندهی دولتها از تواناییهای بالقوهی امنیت سایبری تهاجمی و همچنین خطرات سوءاستفاده از اون، دولتها قوانین مربوط به صادرات چنین محصولات و دانشی (آسیبپذیریها و اکسپلویتها) رو سخت تر کردن.

مقررات جدید، شرکتهای جامع رو ملزم میکرد تا بدون تأیید رگولاتور، از بازاریابی و فروش محصولات خود در مناطق یا کشورهای خاص، خودداری کنن. علاوه بر این، دولتها برای اولین بار، سیاستها و قوانینی رو در رابطه با صادرات آسیبپذیریها و اکسپلویتها تدوین و وضع کردن.

دولتها هم واسطه ها و هم شرکتهای جامع رو بعنوان ریسک شناسایی کردن و متعاقباً برخی از اونارو در فهرست تحریمهای خود قرار دادن.

علاوه بر این، سازندگان محصولات نیز بیطرف نبودن و علیه شرکتهای جامع که شروط و توافقنامههای اونارو نقض کرده بودن، شکایت قانونی تنظیم کردن. ادعای این سازندگان این بود که برخی از شرکتهای جامع برای اجرای اکسپلویتهاشون روی دستگاه هدف، مجبور به استفاده از زیرساخت اونا دارن.

پوشش رسانه ای (اخبار):

با سوءاستفادهی برخی دولتها از توانمندیهای امنیت سایبری تهاجمی، اصحاب رسانه نیز بیتفاوت نموندن. در نتیجهی تحقیقات و بررسیهای خبرنگاران، شرکتهای جامع، مشتریان اونا، شیوهی عملیات، جزئیات بیشتری رو در معرض دید عموم قرار داد. پیامدهای این افشاگریها در ادامهی مقاله بررسی خواهد شد.

شرکتهای جامع:

علاوه بر اینکه شرکتهای جامع با مقررات سخت دولتها مواجه بودن، روزنامه نگارانی که شرکتهارو افشاء میکردن و در مورد سوء استفاده از فناوریها، شکایات حقوقی، تحریمها و اصلاحیه های سازندگان گزارشهایی رو منتشر میکردن، این شرکتها چالشهای دیگه هم داشتن از جمله:

- رقابت های تجاری

- قراردادهای سطح خدمات (SLA)

- تیم تحقیقات داخلی

- لو رفتن آسیبپذیریها

- منبع درآمد و مقررات

- تأثیر اقتصادی کووید ۱۹

- افزایش قیمت آسیبپذیریها

مجموعهی این چالشها در نهایت منجر به مشکلات مالی و در نتیجه ورشکستگی یا خروج برخی از شرکتهای جامع از حوزهی امنیت سایبری تهاجمی شد.

رقابتهای تجاری:

همونطور که قبلاً اشاره کردم، در دورهی رونق این صنعت، شرکتهای زیادی وارد بازار شدن. این شرکتها با وجود داشتن هدف نهایی مشابه، برای تمایز خود از رقبا با مشکل مواجه بودن. یکی از ابزارهای اصلی این شرکتها برای متقاعد کردن مشتریان به همکاری، قیمت بود.

برخلاف رویکرد افزایش قیمت خدمات برای تضمین سودآوری (دلایل افزایش هزینهها و کاهش سودآوری بعداً توضیح داده خواهد شد)، شرکتهای جامع برای جلب مشتری، قیمتها رو ثابت و حتی در برخی موارد کاهش میدادن. این استراتژی به لطف نرخ پایین بهره و این تصور که با جذب مشتری و ورشکستگی یا خروج رقبا، میتونن در آینده قیمتها رو افزایش بدن، برای شرکتها قابل اجرا بود.

قراردادهای سطح خدمات (SLA):

برای برآوردن الزامات SLA، شرکتهای جامع باید توانایی آلوده کردن هدف رو روی آخرین نسخهی ارائه شده داشته باشن. به عنوان مثال، یک زنجیرهی آسیبپذیری اندروید که روی آخرین نسخهی اندروید کار بکنه میتونه بصورت Chrome RCE و Chrome SBX و Android LPE باشه.

این زنجیرهی آسیبپذیریها باید دارای ویژگیهای زیر باشن:

- کار بکنه و با اطمینان کار کنه.

- در مواجهه با شرایط ناسازگار کار کنه.

- عوارض جانبی قابل توجهی نداشته باشه .

- اجرا باید طوری باشه که انگار هیچ اتفاقی نیفتاده.

به این شکل هم دقت کنید:

در طول مرحله رکود، فناوری و سطح اقدامات کاهشی اعمال شده توسط سازندگان به بلوغ رسید، که منجر به اختلال در توانایی شرکتهای جامع برای حفظ SLA شد.

شرکتها برای حفظ SLA خودشون، با سه مسئلهی اصلی روبرو شدن:

- مشکل در دریافت درآمد: از اونجایی که خدمات شرکتهای جامع، امکان نفوذ به آخرین نسخههای اهداف رو برای مشتریان فراهم نمیکرد، این شرکتها با مشکل دریافت وجه از مشتریها مواجه شدن.

- از دست دادن مشتری به نفع رقبا: دولتها حاضر نبودن بدلیل عدم کارایی زنجیره های نفوذ ارائه شده توسط عرضه کنندهی فعلی، عملیات خودشون رو به تعویق بندازن، در حالیکه رقبای این شرکتها از چنین قابلیتهایی برخوردار بودن.

- فشار بر تیم تحقیقات داخلی برای یافتن راهحل: به این موضوع در بخشهای بعدی خواهیم پرداخت.

تیم تحقیقات داخلی:

بیشتر آسیبپذیریها و اکسپلویتهایی که تا به امروز فروخته شدن، بصورت PoC بودن. بنابراین، تیمهای تحقیقات داخلی شرکتهای جامع، مجبور بودن بیشتر وقت خودشون رو صرف تبدیل این PoCها به یک زنجیرهی قابل استفاده در عملیات (Production Ready) بکنن.

این امر بار نگهداری عظیمی (بروزرسانی برای دستگاههای مختلف، نسخه های مختلف، سناریوهای متفاوت و غیره) رو بر دوش اونا میذاشت و زمان و انرژی اونارو از تحقیق روی آسیبپذیریهای جدید منحرف میکرد.

از طرفی دیگه، در صورت عدم تحقق الزامات SLA، مدیریت شرکتهای جامع فشار زیادی به تیم تحقیقات داخلی و فرد یا تیمی که مسئول خرید آسیبپذیریها از بازار بود، وارد میکرد. به عبارت ساده، اگه تیم تحقیقات داخلی نمیتونست راهحلی ارائه بده، شرکت درآمدی کسب نمیکرد.

با توجه به صحبتهایی که با دوستان و همکارانم که بعنوان محقق در این شرکتها کار میکنن داشتم، این موضوع بسیار رایجه که محققین نسبت به مدیریت شرکت دلخور باشن. دلیل این دلخوری اینه که، محققین همواره تأکید میکنن که فرایند تحقیق زمانبره و اگه اونا مجبور به صرف زمان زیادی برای کارهای نگهداری از زنجیره های نفوذ موجود باشن، وقتی شرکت به آسیبپذیریهای جدید نیاز داشته باشه، راهاندازی یک پروژهی تحقیقاتی جدید زمانبر خواهد بود.

همچنین در صورتی که پروژهی تحقیقاتی در حال اجرا وجود داشته باشه، محققین برای رسیدن به سرعت و کارایی لازم، نیاز به زمان خواهند داشت.

فشار مضاعفی که بر روی تیمهای تحقیقات داخلی در شرکتهای جامع وجود داشت، دو نتیجهی جالب به همراه داشت:

- اولویت بر خروج به جای اعتبار فنی: در گذشته، شرکتهای جامع تصور میکردن که با استخدام تعداد زیادی از محققین (بعنوان مثال، محققین ردهی ۳ و ۴)، خروجی اونا (یافتن آسیبپذیریهای جدید) افزایش خواهد یافت. اما در واقعیت، شرکتها متوجه شدن که تنها درصد کمی از تیم تحقیقات داخلی اونا توانایی کشف و اکسپلویت آسیبپذیریهای جدید رو داره. در این شرایط، دیگه اعتباری که یک محقق در جامعهی امنیت سایبری تهاجمی داشت (اصطلاحاً street credit) اهمیتی نداشت و شرکتها، محققینی رو که در کارهای نگهداری با مشکل مواجه بودن یا نمیتونستن آسیبپذیریهای جدیدی پیدا کنن رو، اخراج میکردن.

- مهاجرت محققین از شرکتهای جامع: فشار مضاعف مدیریت و بار سنگین تأمین نیازهای شرکت بر دوش محققین بااستعداد بود و منجر به خروج اونا از این شرکتها شد.

در اون دوران، کل صنعت برای این محققین آغوش باز کرده بود. رقبای شرکتهای جامع، واسطه ها و بقیه با پیشنهاداتی وسوسه کننده اونارو به ترک شرکتهای فعلی و تأسیس شرکتهای مستقل برای تمرکز بر کشف و فروش آسیبپذیریها تشویق میکردن.

نکتهی کلیدی دیگه که قابل بیانه اینه که شرکتهای جامع دیگه به استخدام نسل جدید محققین روی نیاوردن. منابع مالی اونا به جذب محققین ارشد با توانایی یافتن آسیبپذیری و برآورده کردن الزامات SLA اختصاص پیدا کرد.

لو رفتن آسیب پذیریها:

در دورهی رکود، شاهد افشای تعداد قابل توجهی از آسیبپذیریها در دنیای واقعی بودیم. این اتفاق، دو پیامد اصلی به همراه داشت:

-

استفاده ناخواسته از آسیبپذیریهای مشابه: خیلی رایج بود که شرکتهای جامع از آسیبپذیریهای یکسانی (بدون اینکه بدونن) استفاده میکردن. خواه به این دلیل که آسیبپذیری مشابهی رو خریداری کردن یا یک آسیبپذیری یکسان توسط دو تیم مختلف پیدا شده و تکراری بود. در نتیجهی با لو رفتن یک آسیبپذیری توسط یک شرکت، شرکتهای دیگه ای که از همون آسیبپذیری استفاده میکردن، هم تحت تأثیر قرار میگرفتن.

-

اقدامات مقابلهای سازندگان: سازندگان سطح حمله رو بررسی میکردن و آسیب پذیری هایی که سایر شرکتهای جامع ازشون استفاده میکردن رو وصله یا کل سطح حمله رو از بین میبردن.

منبع درآمد و مقررات :

مقررات جدید، شرکتهای جامع رو از بازاریابی و فروش محصولات خودشون در مناطق یا کشورهای خاصی، بدون تأیید سازمان نظاره گر محدود میکرد.

بر اساس تجربهی من، چند دستهبندی کلی برای شرکتهای جامع وجود داره:

- شرکتهایی که به کشورهای پنج چشم (Five Eyes) فروش دارن: استرالیا، کانادا، نیوزیلند، انگلستان و آمریکا.

- شرکتهایی که به کشورهای پنج چشم و شنگن (Schengen) فروش دارن: این دسته شامل کشورهای پنج چشم بعلاوهی ۲۳ کشور عضو اتحادیهی اروپا میشه.

- شرکتهایی که به کشورهای غربی فروش دارن: این دستهبندی تعریف مشخصی نداره و شامل کشورهایی میشه که بطور کلی در بلوک غرب قرار میگیرن.

- شرکتهایی که به کشورهای خارج از لیست تحریم آمریکا فروش دارن.

از بین شرکتهای جامع، تنها چند شرکت هستن که به کشورهای پنج چشم فروش دارن و بقیه در دو دسته آخر قرار میگیرن. این یعنی اینکه جریان اصلی درآمد شرکتهای جامع بر اساس کشورهایی است که بخشی از فهرست تحریمهای آمریکا نیستن (یعنی دولتهای غیر غربی). دولتهایی که توانایی توسعه چنین قابلیتهایی رو در داخل ندارن.

دولتهای غربی از قابلیتهای تحقیقات داخلی برخوردارن، اما همچنان راهکارهای شرکتهای جامع رو هم خریداری میکنن. تفاوت اصلی میان دولتهای غربی و غیر غربی در اینه که دولتهای غربی بعنوان «آدمای خوب» شناخته میشن و این تصور وجود داره که بدلیل تقاضای بالای شرکتهای جامع برای همکاری با اونا، میتونن شرایط قرارداد، از جمله قیمت رو به حداقل برسونن. در مقابل، شرکتهای جامع هم میتونن همکاریشون رو با این “آدمای خوب” ابراز کنن.

اما نکتهی کلیدی اینجاست که با وضع قوانین جدید، شرکتهای جامع بخش قابل توجهی از درآمدشون رو از دست دادن . چون قبلا درآمد اصلی اونا از همکاری با کشورهای غیر غربی تأمین میشد.

تأثیر اقتصادی کووید ۱۹ :

در ابتدای سال ۲۰۲۰، همه گیری کووید-۱۹ به یک بحران جهانی تبدیل شد. دولتها با شیوع گستردهی این ویروس، بودجهها رو محدود و منابع رو به مقابله با اون اختصاص دادن.

بدلیل ابهامات موجود در مورد آینده، دولتها خرید قابلیتهای تهاجمی امنیت سایبری رو متوقف کردن و در برخی موارد، پرداختهای خود به شرکتهای جامع رو به تعویق انداختن.

در مقابل، شرکتهای جامع هم با وضعیتی مشابه روبرو بودن. اونا هم بودجهها رو محدود کردن و صرفاً برای حفظ الزامات SLA با مشتریان موجود، اقدام به خرید آسیبپذیری از بازار میکردن.

افزایش قیمت آسیبپذیریها:

دو عامل کلیدی باعث افزایش چشمگیر هزینهی زنجیره های نفوذ شد:

- افزایش تعداد آسیبپذیریهای مورد نیاز: تعداد آسیب پذیری های مورد نیاز برای رسیدن به یک زنجیره ای که کار کنه، افزایش یافت. یعنی از یک RCE و LPE به زنجیره ای از آسیب پذیری ها و تکنیکهای مختلف رسیدیم.

- دشواری در کشف و اکسپلویت آسیبپذیریها: کشف و اکسپلویت آسیبپذیریها به طور قابل توجهی دشوارتر شد.

مورد مهم دیگه که باید در نظر گرفت، تأثیر قوانین و مقررات صادرات کنترل آسیبپذیری روی فعالیتهای شرکتهای جامع است. این قوانین شرکتها رو ملزم میکنه تا برای انجام معاملات با محققین در کشورهای مختلف، شعباتی رو تأسیس کنن. این موضوع باعث افزایش هزینه های عملیاتی شرکتهای جامع شد.

ورشکستگی و خروج:

شرکتهای جامع با چالشهای متعددی از جمله افزایش هزینهها، کاهش درآمد، افزایش مقررات و موارد دیگه مواجه شدن.

متأسفانه، برخی از اونا در مقابله با این مشکلات با مشکل مواجه شدن و نتونستن فشار مالی رو بطور مؤثر مدیریت کنن، که منجر به ورشکستگی و خروج شرکتها از صنعت امنیت تهاجمی شد:

برای اولین بار، بازار شرکتهای جامع دچار رکود شد. این اتفاق تأثیر عمدهای بر بازار گذاشت که در بخش بعدی به آن خواهیم پرداخت.

زنجیره تامین:

زنجیرهی تأمین علاوه بر فشارهای کلی ناشی از قوانین و پوشش رسانهای، با چالشهای منحصر به فردی نیز روبرو بود.

مقررات:

مقررات سختگیرانهتر در مورد صادرات آسیبپذیریها و اکسپلویتها، برخی از محققین رو مجبور به ترک این صنعت کرد. دلیل این امر عدم تمایل یا عدم توانایی اونا برای رسیدگی به فرایند صدور مجوز کنترل صادرات بود. در برخی موارد، صادرات آسیبپذیریها بطور کلی غیر قانونی شد.

بطور طبیعی، تعداد محققینی که توانایی کشف آسیبپذیری در اهداف مورد نظر رو دارن، زیاد نیست. از دست دادن حتی تعداد کمی از اونا بدلیل مقررات، زنجیرهی تأمین رو بطور قابل توجهی با تلاطم مواجه کرد.

موانع ورود به حوزهی تحقیقات آسیبپذیری:

با افزایش تدابیر امنیتی توسط سازندگان، مانند پیاده ساری اقدامات کاهشی بیشتر و محدود کردن سطح حمله احتمالی، محققین اکنون با مشکلات بیشتری برای ورود به حوزه تحقیقات آسیبپذیری مواجه میشدن. برخی از این موانع عبارتند از:

- هزینهی بالای تجهیزات

- هزینهی ابزارهایی مانند IDA که یک دیس اسمبلر و دیباگر محبوب برای مهندسی معکوس هستش.

- هزینهی امولاتورها: استفاده از امولاتورهایی مانند Corellium نیز مستلزم پرداخت هزینههای بالاست.

- محدودیت دامنهی تحقیقات: بدون دسترسی به برخی قابلیتها (یعنی آسیبپذیریهای خاص)، محققین نمیتونن ادامه ی یک زنجیره رو تکمیل کنن.

تقاضا:

نیروی اصلی برای خرید آسیب پذیریها از بازار، شرکت های جامع بودن. اکنون که شرکتهای کمتری در حال رقابت هستن، تقاضا برای آسیب پذیریها بطور کلی کاهش یافت.

علاوه بر این، مشتریان در برخی موارد حاضر به خرید بخشهایی از یک زنجیرهی نفوذ نیستن، مگه اینکه کل زنجیره رو در اختیار داشته باشن یا اطمینان کافی داشته باشن که بقیه این زنجیره رو در مدت زمان کوتاهی پیدا کنن یا بخرن.

زنجیرهی نفوذ مدرن پیچیده است و از اجزای متعددی تشکیل شده که فقدان هر کدوم میتونه کل زنجیره رو غیرقابل استفاده کنه. در نتیجه، مشتریان ریسک سرمایهگذاری روی قطعاتی رو که نمیتونن به سرعت از اونا استفاده کنن رو، نمیپذیرن.

مورد مشابهی دربارهی زمان رسیدن به بازار هم وجود داره. اگه یک محقق، آسیبپذیریای رو کشف کنه که نیاز مشتری رو برآورده میکنه، محقق دیگه ای که آسیبپذیری مشابهی رو پیدا کرده، به سختی میتونه یافتهی خودش رو بفروشه. دلیل این امر اینه که شرکتها، آسیبپذیریها رو احتکار نمیکنن.

در دورهی رونق، محققین میتونستن طیف گستردهای از آسیبپذیریها و اکسپلویتهارو (اینترنت اشیا، وب و غیره) به فروش برسونن. اما در شرایط جدید، با توجه به رویکرد محتاطانهی شرکتها در زمینهی بودجه، تقاضا بر روی بردارهای اصلی متمرکز شده و سایر تقاضاها به صورت سفارشی انجام میشه.

پوشش رسانه ای:

در حالیکه افشاگریهای خبرنگاران در مورد شرکتهای جامع، مشتریان اونا، عملیات و اکسپلویتهاشون، تصویری شبیه به تروریستها رو از این صنعت در اذهان عمومی ترسیم کرد، این تاثیر منفی باعث رویگردانی محققین از این حوزه شد و برخی از اونا به سمت صنایع دیگه سوق پیدا کردن.

یکی دیگه از روندهای جالب توجه که شاهد آن بودم، تلاش محققین برای محدود کردن استفاده از آسیبپذیریها و اکسپلویتهای کشفشده توسط شرکتها بود. این امر باعث تغییر توازن قوا بین محققین و شرکتهایی میشد که خروجی کار اونارو خریداری میکردن.

دست آوردها در مقابل شهرت های مهارت های فنی:

از اونجایی که تقاضا برای آسیبپذیریهای موبایل بالا بود و سایر حوزهها با کاهش تقاضا مواجه بودن، برخی از محققین سعی کردن بدون موفقیت به حوزه موبایل روی بیاورن و در نهایت صنعت امنیت رو ترک کردن.

همچنین با پیشرفت فناوریهای سازندگان، برخی از محققینی که قبلاً در یافتن آسیبپذیریها مهارت داشتن، نتونستن با چشمانداز در حال تحول همگام بشن، در نتیجه، اونا هم صنعت رو ترک کردن.

محققین مستقل دیگه قادر به دستیابی به همون سطح خروجی که در گذشته داشتن نبودن. درنتیجه این شرایط باعث شد که اونا یا با سایر محققین تیمهای مشترکی رو تشکیل بدن یا بطور کلی از این صنعت خارج بشن.

واسطه ها:

بسیاری از واسطه ها با ورود شرکتهای جامع و دولتها به فعالیت علنی در این صنعت، دیگه از مزیت ناظر بودن، برخوردار نبودن.

به عنوان مثال، شرکتهای جامع و دولتها در کنفرانسها شرکت میکردن، مستقیماً با محققین کار میکردن یا برقراری ارتباط با اونا برای بررسی همکاریها نسبتاً آسون شده بود.

در دورهی رونق ذکر کردم، این صنعت افراد زیادی رو جذب کرد که ارتباط کمی یا اصلاً هیچ ارتباطی با امنیت تهاجمی نداشتن و به دنبال راهی برای جا افتادن در این صنعت نوظهور بودن. واسطه بودن یک راه نسبتاً آسون برای ورود به این عرصه به شمار میرفت.

با گذشت زمان، برخی از واسطه ها در دام طمع افتادن و قیمت آسیبپذیریها و اکسپلویتهایی رو که با موفقیت بدست آورده بودن، بطور غیرمنصفانهای افزایش دادن. همچنین، برخی واسطه ها با ادعای تنها یک بار فروختن، محققین رو فریب میدادن، در حالیکه در واقع اونارو چندین بار بدون اطلاع محققین میفروختن. در نتیجه، این واسطه ها نمیتونستن بدرستی به محققین پرداخت داشته باشن.

همچنین، مشتریان به دلایل مختلف به آسیبپذیریها یا اکسپلویتها اعتراض میکردن و واسطه ها رو در مورد نحوهی پیشبرد کار نامطمئن میکردن. در بیشتر موارد، واسط عدم پذیرش آیتم رو میپذیرفت و در نتیجه، محققین متحمل ضرر مالی میشدن.

همچنین، واسطه ها محققین رو با بهانهی دفاعیات یا PoC، متقاعد میکردن تا آیتم رو قبل از پیدا کردن خریدار برای اونا ارسال کنن.

با افزایش تعداد محققینی که بطور مستقیم با مشتریان همکاری میکردن، واسطه ها خودشون رو با مجموعهی محدودی از آسیبپذیریها و اکسپلویتها روبرو دیدن که در بین طیف وسیعی از واسطه ها در گردش بود. این چرخهی تکراری منجر به دریافت مشخصات یکسان (یعنی اطلاعات مربوط به آسیبپذیری که برای فروش عرضه میشد) توسط مشتریان از منابع مختلف شد. در نتیجه، مشتریان در خرید این آسیبپذیریها و اکسپلویتها تردید داشتن و اونارو با عمر مفید کوتاه میدیدن، حتی در حالیکه در واقعیت، هیچکس این آسیبپذیریها یا اکسپلویتها رو بدست نیاورده بود.

دولتها:

مشابه شرکتهای جامع، دولتها هم تحت تأثیر قرار گرفتن. وقتی که آسیبپذیریها در دنیای واقعی کشف میشدن، دولتها هم مانند شرکتهای جامع، دیدگاه مشابهی در مورد مشخصات فنی که از منابع مختلف دریافت میکردن، داشتن و با مسائل مشابهی روبرو بودن.

با این حال، در دورهی رکود، دولتها با مسائل منحصربهفردی روبرو شدن که عبارتند از:

- درک این موضوع که هر چقدر هم افراد خودشون رو آموزش بدن، اونا به محققینی که توانایی کشف آسیبپذیری در هستهی اصلی سیستمها رو داشته باشن، تبدیل نخواهند شد.

- بیماری همهگیر کووید-۱۹ ( قبلا توضیح دادیم.)

- نحوهی بهتر بهرهبرداری از شرکتهای جامع و درخواست شرایط و SLAهای مناسب از این شرکتهارو یاد گرفتن.

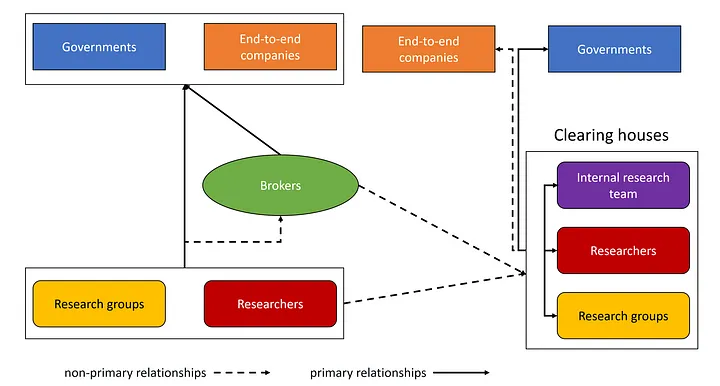

سازگاری (۲۰۲۲ به بعد) – ظهور اتاق های پایاپای و بازسازی زنجیره تأمین صنعت:

سازگاری با محیط جدید عمدتاً از سمت عرضه نشأت گرفت و بر چگونگی تعامل با دولتها و مشتریان نهایی تمرکز کرد.

با وجود کاهش تعداد شرکتهای جامع، اونا همچنان در بازار با هم رقابت میکنن و در حفظ SLA خودشون با مشکل مواجه هستن.

زنجیره تامین:

همونطور که در دورهی رکود اشاره کردم، زنجیرهی تأمین با چالشهای متعددی روبرو بود که مهمترین اونا عبارتند از:

- کاهش تعداد مشتریان بالقوه (مانند شرکتهای جامع که ورشکسته شدن).

- سوءاستفادهی برخی واسطه ها از محققین

- افزایش سطح دشواری برای ورود به حوزهی تحقیقات آسیبپذیری

- تغییر تمرکز محققین و خروج اونا از حوزهی کشف آسیبپذیری به دلیل عواملی مانند مقررات، پوشش گستردهی رسانهای و ذاتاً دشوار شدن کشف آسیبپذیریها

پیشرفتهای قابل توجه تکنولوژیکی و امنیتی که توسط سازندگان صورت گرفت، تأثیر عمیقی بر سمت عرضه داشت. یافتن آسیبپذیریها بطور فزایندهای چالشبرانگیز شد و همین امر باعث شد تا برخی از محققین برای افزایش شانس موفقیت خود، گروههای همکاری تشکیل بدن. بر اساس تجربهی من، محققینی که قبلاً هر سه ماه یکبار آسیبپذیری کشف میکردن، اکنون برای رسیدن به همون نتیجه به یک تیم و شش ماه زمان نیاز دارن.

این تحولات منجر به دو اتفاق اصلی شد:

- کنترل بر معاملات: با افزایش دشواری یافتن آسیبپذیری در بردارهای اصلی مانند مرورگرها و سیستمهای عامل موبایل، به همراه عمر کوتاهتر آسیبپذیریها (ناشی از کشف اونا در دنیای واقعی یا تغییرات کد توسط سازنده)، محققین خواستار کنترل بیشتری بر معاملات خود با مشتریان نهایی شدن. این امر واسطه هارو مجبور کرد تا از نقش سنتی ناظر به نقش نماینده تغییر رویه بدن. نقش نماینده، نمایندگی از طرف فروشنده (یعنی محققین) و مذاکره در مورد معامله و در نهایت امضای قرارداد بین محققین و مشتری نهایی هستش. نمایندگان به عنوان جبران خدمات خود، کمیسیونی دریافت میکنن که میتونه مبلغ ثابت یا درصدی از ارزش معامله باشه.

- تحقیق و توسعهی تجاری(Paid R&D): گروههای تحقیقاتی جدید، برای مدت طولانی به دنبال تأمین مالی خود برای کشف یک آسیبپذیری قابل فروش بودن. در صنعتی که قبلاً با ریسک و پاداش بالا شناخته میشد، تیمهای تحقیقاتی برای کاهش ریسکهای خود به دنبال پروژههای تحقیق و توسعهی تجاری رفتن. بر اساس این توافق، مشتریان بالقوه میتونن حقوق پایه به همراه پاداش موفقیت رو پیشنهاد بدن. از دیدگاه مشتری، اونا در طول مدت پروژه ریسک سرمایهی نسبتاً کمی رو متحمل میشن. در مقابل، اگه تیم تحقیقاتی بتونه یک آسیبپذیری رو با موفقیت شناسایی و اونو اکسپلویت کنه، مشتری بطور انحصاری به اون دسترسی پیدا میکنه. این توافق دوجانبه به نفع هر دو طرفه و به مشتری اجازه میده تا ریسک مالی رو به حداقل برسونه و در عین حال، از یافتههای تیم بهرهمند بشه.

بر اساس تجربهی من، امروزه تنها درصد کمی از محققین همچنان بصورت مستقل کار میکنن. اکثر محققین در گروههای تحقیقاتی کار میکنن یا بخشی از اتاقهای پایاپای (که در ادامه در موردشون صحبت میکنیم) هستن.

اندازه ی چنین گروههای تحقیقاتی چقدره؟

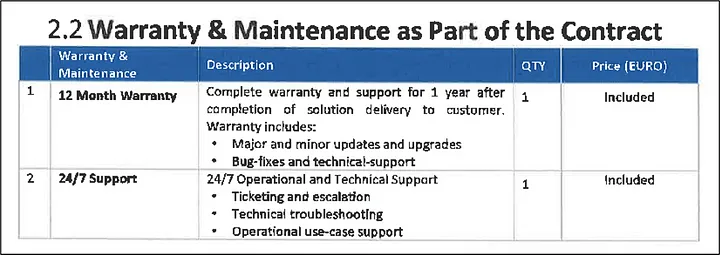

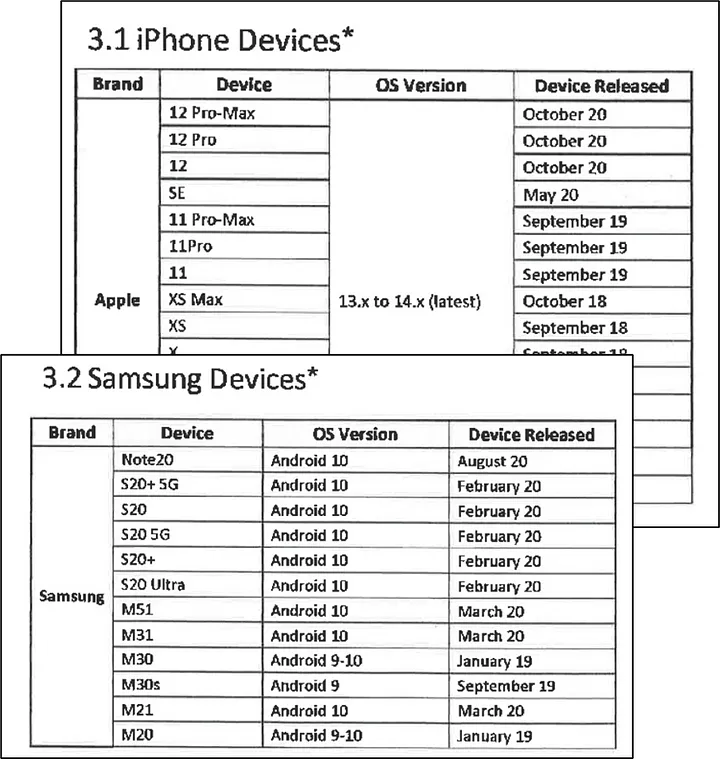

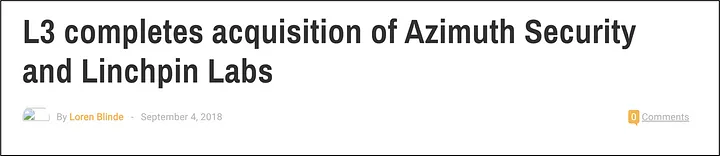

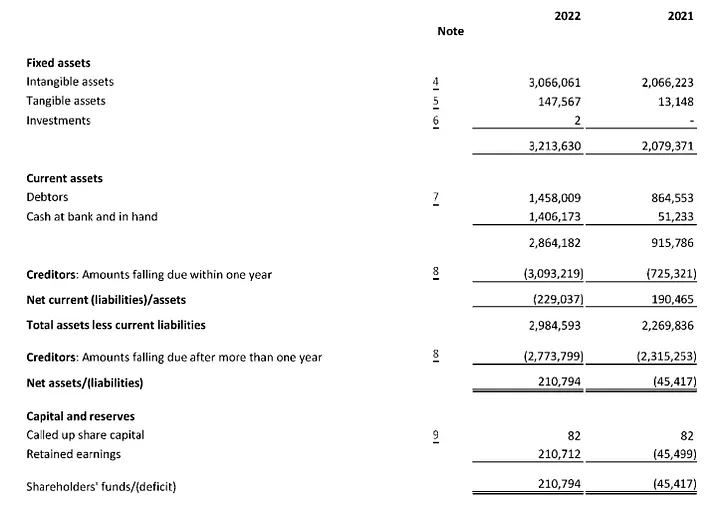

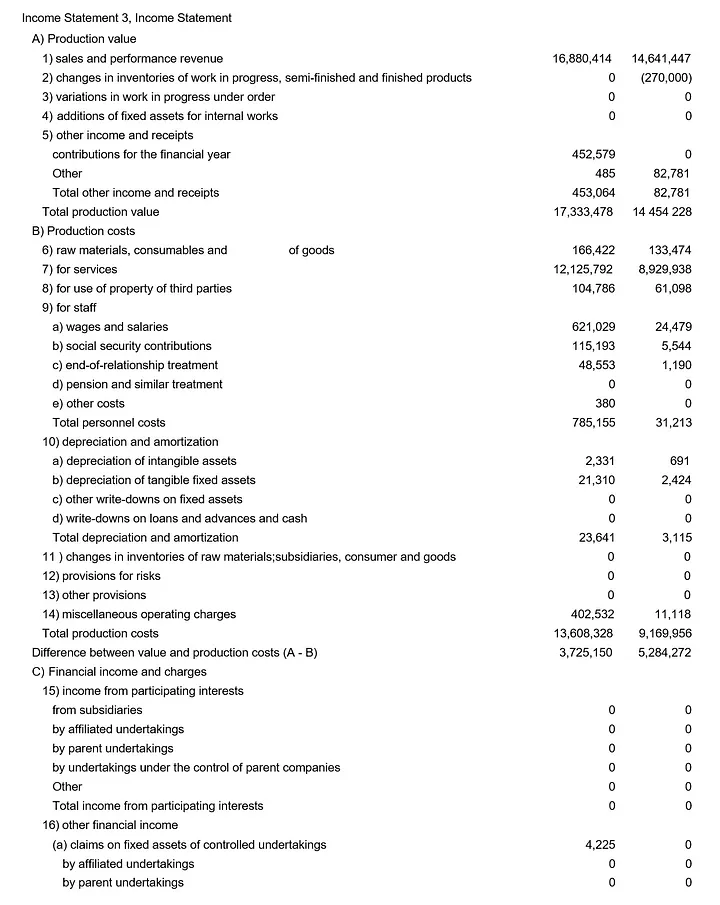

گروههای تحقیقاتی کوچک معمولاً حداکثر 8 محقق دارن و درآمد سالانه اشون چند میلیون دلار است. در زیر تصویری از یک صورت حساب برای سال 2022 از یکی از این گروه های تحقیقاتی رو مشاهده میکنید که بصورت عمومی منتشر شده.

ظهور اتاقهای پایاپای :

اتاقهای پایاپای نوع جدیدی از نهادها هستن که بطور خاص روی تحقیقات آسیبپذیری متمرکز هستن. ویژگیهای منحصر به فرد اونا باعث میشه تا در حالیکه شرکتهای جامع در حال افول هستن، به سرعت گسترش پیدا کنن.

اتاقهای پایاپای چی هستن:

- شرکتهایی با نام تجاری معتبر در صنعت امنیت سایبری هستن.

- اونا تیم تحقیقاتی داخلی خودشون رو دارن که در این تیم ها، محققین سطح بالا یا توانمند رو استخدام میکنن تا منحصراً برای اونا و بصورت انحصاری در تحقیقات آسیب پذیری کار کنن.

- با سرمایهگذاری در پروژه های تحقیق و توسعهی تجاری، زنجیرهی تأمین انحصاری از کار محققین، آسیبپذیریها یا اکسپلویتها رو تأمین میکنن.

- آسیبپذیریها رو بصورت انحصاری از بازار خریداری میکنن و اونارو برای اکسپلویت قابل استفاده در عملیات بهبود میدن.

- اونا زیرساخت، آسیبپذیریها، تکنیکهای اکسپلویت و موارد دیگه رو با محققین داخل شرکت و محققینی که بصورت انحصاری با اونا کار میکنن (مانند محققین مستقل یا گروههای تحقیقاتی) به اشتراک میذارن.

- برخلاف شرکتهای جامع که حقوق پایه بالایی ارائه میدن، اتاقهای پایاپای عمدتا بر اساس پاداشهای موفقیت که بطور قابل توجهی بالاتر از نرخهای بازار است، به محققین و زنجیرهی تأمین خودشون پرداخت دارن. حقوق پایه اونا نسبتاً پایینه.

- مشابه شرکتهای جامع، اتاقهای پایاپای نمیتونن نسل جدیدی از محققین رو آموزش بدن.

- مشتریان اصلی این نهادها سازمانهای دولتی هستن (در برخی موارد اتاقهای پایاپای به شرکتهای جامع هم فروش دارن). این مشتریان دولتی معمولاً از طریق پرداختهای مبتنی بر تراکنش و پروژههای تحقیق و توسعهی تجاری، هزینه های اتاقهای پایاپای رو پرداخت میکنن. راهاندازی چنین کسبوکاری بسیار سرمایهبر است، بنابراین اتاقهای پایاپای باید با چندین دولت همکاری کنن.

- برخلاف شرکتهای جامع، اتاقهای پایاپای نیازی به حفظ SLA ندارن و تنها آسیبپذیریها رو در اختیار مشتریان خود قرار میدن. در برخی موارد، اتاقهای پایاپای برای پوشش هزینهها، یک آسیبپذیری رو به چندین مشتری میفروشن.

- با توجه به روابط قوی بین اتاقهای پایاپای و مشتریان دولتی، اونا اغلب به برآورده کردن نیازهای خاص این مشتریان، که عمدتاً حول محور زنجیرههای موبایلیه، اولویت میدن.

اتاقهای پایاپای با فعالیت در یک شبکهی پیچیده از همکاریها و جایگزین کردن بخشی از نقدشوندگی جامع در بازار، باعث ایجاد اختلال در زنجیرهی تأمین شدن. در نتیجه، شرکتهای جامع با چالشهای بیشتری روبرو هستن، چون اتاقهای پایاپای عمدتاً به دولتها خدمات ارائه میدن و به مشتریان اصلی این شرکتها تبدیل شدن. این پویایی، لایهای از پیچیدگی رو به عملیات شرکتهای جامع اضافه میکنه.

از این اینجا:

رسیدیم به اینجا:

جنبه ی جالب توجه اتاقهای پایاپای، اولویت دهی اونا به قابلیتها (آسیبپذیریها یا زنجیرههای اکسپلویت) به جای حداکثر کردن سود است. اونا اذعان دارن که فروش به مشتریان بیتجربهای که این قابلیتها رو بدرستی مدیریت نمیکنن، نه تنها میتونه برای مشتری خاص، بلکه برای سایر مشتریاشون هم تأثیرات مخربی داشته باشه. همچنین، در شرایط خاص، یافتن جایگزینی برای قابلیت به خطر افتاده، چالشبرانگیزتر میشه.

بنابراین، اتاقهای پایاپای بر استفادهی مسئولانه (OPSEC) و حفظ قابلیتهای خود برای اطمینان از بقای بلندمدت و رضایت مشتریاشون تأکید میکنن.

اندازه ی اتاقهای پایاپای چقدره؟

اتاقهای پایاپای تعداد نسبتاً زیادی (میشه گفت بیش از ۱۵ نفر) محقق در اختیار دارن و از یک زنجیرهی تأمین انحصاری هم برخوردارن. اندازه ی اونا از نظر مالی معمولاً در محدودهی دهها میلیون دلار آمریکاست. در زیر تصویری از یک صورت حساب برای سال 2022 از یکی از این اتاقهای پایاپای رو مشاهده میکنید که بصورت عمومی منتشر شده.

دعوت به عمل:

پس از بررسی عناصر بنیادی و رویدادها و روندهای صنعت، مشخصه که به سمت مسیری چالشبرانگیز در حرکت هستیم.

آسیبپذیریها کمیابتر شدن و حفظ یک زنجیره در طول زمان، بطور فزایندهای دشوارتر شده.

برای اطمینان از اینکه دولتها بتونن عملیات خودشون رو حفظ کنن و به آسیبپذیریها در بازار دسترسی داشته باشن، اتخاذ اقدامات پیشگیرانه از سوی اونا امری حیاتی است. این اقدامات شامل حمایت مالی بیشتر دولتها از پروژههای تحقیق و توسعهی تجاری میشه. علاوه بر این، ایجاد روابط نزدیکتر با گروههای تحقیقاتی و اتاقهای پایاپای نیز ضروری است.

همکاری بین دولتها و اتاقهای پایاپای با نحوهی عملکرد فعلی صنعت، باید تفاوتهایی داشته باشه:

تحقیق و توسعهی تجاری: در حال حاضر، رایجترین روابط بین دولتها و اتاقهای پایاپای مبتنی بر معامله است و درصد کمی از پروژهها بر مبنای تحقیق و توسعهی تجاری انجام میشه. این امر بدین معناست که اتاقهای پایاپای ریسک بالاتری رو بر عهده دارن. اگه اونا نتونن آیتم قابل فروشی (مانند آسیبپذیریها، ابزارهای اولیه، اکسپلویتها و غیره) پیدا کنن، همچنان باید به محققینی که با اونا کار میکنن حقوق پرداخت کنن و این پتانسیل ورشکستگی اونارو افزایش میده.

اتاقهای پایاپای برای ادامهی استخدام بهترین محققین و افزایش احتمال یافتن آسیبپذیریها، باید پرداختهای بالایی رو هم از نظر حقوق پایه و هم از نظر پاداش موفقیت ارائه بدن.

علاوه بر این، همونطور که قبلاً اشاره کردم، در محیط فعلی، یافتن و اکسپلویت آسیبپذیریها زمانبره و نیازمند تلاش گروهی است.

تغییر SLA: در سخنرانی خودم در کنفرانس BlackHat USA 2019, به این موضوع اشاره کردم که زمانی که مشتریای یک آسیبپذیری یا اکسپلویت رو از بازار خریداری میکنه، دورهی گارانتیای برای اون محصول وجود داره. در صورتیکه آسیبپذیری در دورهی گارانتی وصله بشه، محقق کل مبلغ رو دریافت نخواهد کرد.

این امر نشون دهندهی ریسک بالای اتاقهای پایاپای است، چون اگه آسیبپذیری یا اکسپلویت وصله بشه، اونا میتونن بخش قابل توجهی از درآمد خودشون رو از دست بدن و بدلیل عدم تأمین مالی کافی برای پروژههای جدید، مجبور به توقف تحقیقات بعدی هستن.

بنابراین، دولتها باید از اتاقهای پایاپای با بودجهی مستمر که صد در صد وابسته به نتیجه نهایی نباشه حمایت کنن و به اونا اجازه بدن تا با استخدام محققین جدید، گسترش پیدا کنن و از پروژههای تحقیقاتی بلندمدت پشتیبانی کنن.

لازم به ذکر است که در حال حاضر در یک دورهی زمانی حساس قرار داریم. اگه دولتها بودجهی تحقیق و توسعه خودشون رو افزایش ندن، افزایش قیمت آسیبپذیریها را نپذیرن و بطور فعال با بازار (مستقیم و آشکار) درگیر نشن، محققین ممکن است توجه خودشون رو به حوزههایی با پاداش مالی بیشتر و چالش کمتر معطوف کنن.

نتیجه گیری:

در این مقاله، پویایی صنعت امنیت تهاجمی رو از دیدگاههای مختلف بررسی کردم و به چگونگی تأثیرگذاری هر نهاد بر دیگری پرداختم. انتقال نکات کلیدی، توضیح اثر دومینویی، روندها و اتفاقات رخ داده در چند سال گذشته که ما رو به وضعیت امروز رسونده ، کار سادهای نبود.

میخوام از این فرصت برای خلاصه کردن نکات اصلی این مقاله و تأثیر بالقوهی اونا بر آیندهی صنعت امنیت سایبری تهاجمی استفاده کنم:

- کاهش تعداد شرکتهای جامع در بازار.

- کاهش و محدودیت تعداد محققینی که توانایی یافتن و اکسپلویت آسیبپذیریها در بردارهای اصلی رو دارن.

- بدلیل بهبودهای امنیتی سازندگان، محققین برای دستیابی به همون سطح خروجی که در گذشته داشتن، شروع به تشکیل گروه کردن.

- ایجاد و نگهداری زنجیرهها در بردارهای اصلی، بسیار دشوار است.

- نهادهای جدیدی به نام اتاقهای پایاپای جای خالی شرکتهای جامع ورشکسته رو پر کردن و تنها بر تحقیقات آسیبپذیری متمرکز هستن. علاوه بر این، اتاقهای پایاپای برای ایجاد شبکهی انحصاری از محققین و پروژههای تحقیق و توسعهی تجاری سرمایهگذاری زیادی کردن.

- اتاقهای پایاپای بجای حداکثر کردن سود، اولویت خودشون رو بر قابلیتها (آسیبپذیریها یا زنجیرههای اکسپلویت) قرار دادن و ترجیح میدن با مشتریانی که OPSEC قوی دارن، همکاری کنن.

- با توجه به اینکه محققین میخوان کنترل بیشتری روی آسیبپذیریها و معاملات با مشتری نهایی داشته باشن، واسطها مجبور شدن از نقش ناظر به نقش نماینده تغییر رویه بدن.

به نظر من، با توجه به نکاتی که ذکر کردم، در آینده، دولتها قربانی اصلی خواهند بود. اگرچه اتاقهای پایاپای نقش مهمی در ثبات صنعت دارن، اما نمیتونن بطور کامل جایگزین سرمایهگذاری مالی و منابعی بشن که برای حفظ خروجی مورد نیاز برای تأمین نیازهای عملیاتی آتی دولتها ضروری است.

پانوشت ها:

پانوشت 1:

- https://home.treasury.gov/news/press-releases/jy1296

- https://www.commerce.gov/news/press-releases/2021/11/commerce-adds-nso-group-and-other-foreign-companies-entity-list

- https://www.haaretz.com/israel-news/security-aviation/2023-01-16/ty-article/.premium/greek-authorities-fine-intellexa-chief-over-spyware-scandal/00000185-bab3-deab-ad97-fafbd8ae0000

- https://www.dpa.gr/sites/default/files/2023-01/2_2023%20anonym.pdf

- https://amp.dw.com/en/german-prosecutors-investigate-spyware-maker-finfisher/a-50293812

- https://www.al-monitor.com/originals/2022/02/israel-freezes-spyware-exports

- https://www.timesofisrael.com/defense-ministry-said-to-freeze-export-licenses-for-israeli-cyberattack-tech

- https://www.apple.com/newsroom/pdfs/Apple_v_NSO_Complaint_112321.pdf

- https://www.theregister.com/2023/03/21/meta_employee_spyware

- https://www.haaretz.com/israel-news/security-aviation/2023-03-08/ty-article/.premium/israel-firm-nfv-systems-illegally-selling-classified-spy-tech/00000186-bceb-d2e9-a7df-bdef014c0000

- https://www.whitehouse.gov/briefing-room/presidential-actions/2023/03/27/executive-order-on-prohibition-on-use-by-the-united-states-government-of-commercial-spyware-that-poses-risks-to-national-security/

- https://www.dw.com/en/germany-charges-executives-for-selling-spyware-to-turkey/a-65701848

- https://www.ft.com/content/11cb394d-a13e-4826-b580-823b9367fedb

- https://www.timesofisrael.com/report-israel-nixed-quadreams-spyware-deal-with-morocco-leading-to-firms-closure

- https://www.reuters.com/technology/facebook-can-pursue-malware-lawsuit-against-israels-nso-group-us-appeals-court-2021-11-0

- https://www.wassenaar.org/app/uploads/2019/12/WA-DOC-19-PUB-002-Public-Docs-Vol-II-2019-List-of-DU-Goods-and-Technologies-and-Munitions-List-Dec-19.pdf

پانوشت 2:

- https://english.almayadeen.net/news/technology/pegasus-nemesis:-meet-quadream-another-israeli-spyware-compa

- https://www.reuters.com/technology/exclusive-iphone-flaw-exploited-by-second-israeli-spy-firm-sources-2022-02-03

- https://www.amnesty.org/en/latest/press-release/2021/07/the-pegasus-project

- https://www.businesstimes.com.sg/startups-tech/technology/spyware-trade-grows-amid-claims-activists-amazon-boss-targeted

- https://www.forbes.com/sites/thomasbrewster/2016/09/29/wintego-whatsapp-encryption-surveillance-exploits/?sh=bb4d0581aa95

پانوشت 3:

https://www.latimes.com/business/technology/story/2020-01-27/spyware-booming-business-jeff-bezos

پانوشت 4:

https://www.theguardian.com/technology/2023/apr/11/canadian-security-experts-warn-over-spyware-threat-to-rival-pegasus-citizen-lab

پانوشت 5:

- https://news.sina.com.cn/c/2023-04-27/doc-imyruepi4556974.shtml?cre=tianyi&tr=181#/

- https://cn.chinadaily.com.cn/a/202304/27/

پانوشت 6:

https://metacpc.org/wp-content/uploads/2022/12/predator.pdf

پانوشت 7:

- https://www.vice.com/en/article/n7wbnd/hacking-team-is-dead

- https://www.bloomberg.com/news/articles/2022-03-28/spyware-vendor-finfisher-claims-insolvency-amid-investigation

- https://www.ecchr.eu/en/case/surveillance-software-germany-turkey-finfisher/

- https://www.forbes.com/sites/thomasbrewster/2021/07/29/paragon-is-an-nso-competitor-and-an-american-funded-israeli-surveillance-startup-that-hacks-encrypted-apps-like-whatsapp-and-signal/?sh=222a3c8f153b

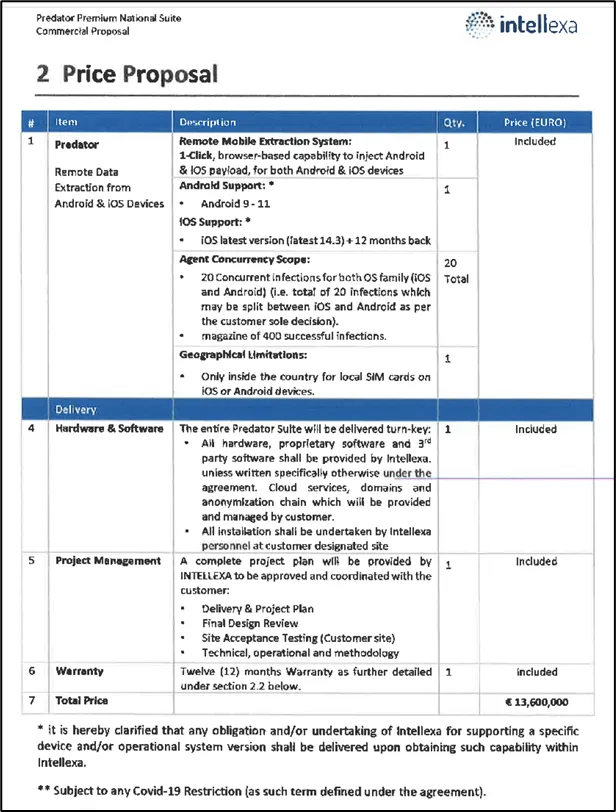

- https://intelligencecommunitynews.com/l3-completes-acquisition-of-azimuth-security-and-linchpin-labs/

پانوشت 8:

- https://www.moodys.com/research/Moodys-downgrades-NSO-to-B3-with-negative-outlook–PR_446947

- https://www.aljazeera.com/economy/2021/12/14/nso-group-explores-shut-down-of-its-pegasus-spyware-unit-sale

- https://www.bloomberg.com/news/articles/2022-11-04/israel-s-nso-takes-drastic-measures-to-survive-spyware-scandal?leadSource=uverify%20wall

پانوشت 9:

- https://www.haaretz.com/israel-news/security-aviation/2023-04-16/ty-article/.premium/offensive-israeli-cyber-firm-quadream-closes-and-fires-all-employees/00000187-8b5c-d484-adef-ebdc048c0000

- https://www.calcalist.co.il/calcalistech/article/rjdbgg3fn

- https://www.timesofisrael.com/report-israel-nixed-quadreams-spyware-deal-with-morocco-leading-to-firms-closure/