UNC1860 یک بازیگر تهدید منتسب به ایران هستش. یک ویژگی کلیدی UNC1860، مجموعه ابزارهای تخصصی و بکدورهای پسیو این گروه هستش که Mandiant معتقد از چندین هدف پشتیبانی میکنن. از جمله نقش ارائه دهنده احتمالی دسترسی اولیه و توانایی اون برای دسترسی پایدار به شبکه های با اولویت بالا، مانند شبکه های دولتی و مخابراتی در سراسر خاورمیانه.

هنر و هدفگیری UNC1860 با Shrouded Snooper، Scarred Manticore و Storm-0861، بازیگران تهدید مستقر در ایران که بطور عمومی گزارش شدن که بخشهای مخابراتی و دولتی رو در خاورمیانه هدف قرار دادن، موازی هستش. این گروه ها همچنین گزارش شدن که دسترسی اولیه برای عملیاتهای مخرب و اختلال زا رو که در اواخر اکتبر ۲۰۲۳ با BABYWIPER و در سال ۲۰۲۲ با ROADSWEEP علیه اسرائیل و آلبانی انجام شد، فراهم کردن. Mandiant نمیتونه بطور مستقل تأیید کنه که UNC1860 در ارائه دسترسی اولیه برای این عملیاتها دخیل بوده. با این حال، ابزارهای تخصصی UNC1860 رو شناسایی کردن که شامل کنترلکنندههای بدافزارهای Passive مبتنی بر رابط کاربری گرافیکی است که احتمالاً برای تسهیل عملیات واگذاری طراحی شدن و نقش دسترسی اولیه بازی شده توسط UNC1860 رو بیشتر پشتیبانی میکنن.

منظور از بدافزار Passive، نوع خاصی از بدافزار هستش که به صورت مخفیانه در سیستم قربانی مستقر میشه و بدون ایجاد ترافیک خروجی قابل تشخیص، به مهاجم اجازه میده تا سیستم رو کنترل و مدیریت کنه.

منظور از عملیات واگذاری هم اینه که، این گروه دسترسی اولیه رو فراهم میکنن و این دسترسی رو در اختیار یک گروه دیگه قرار میدن.

UNC1860 علاوه بر این، زرادخانهای از ابزارهای کمکی و مجموعهای از بکدورهای مرحله اصلی رو داره که برای به دست آوردن پایگاههای قوی در شبکههای قربانی و ایجاد دسترسی پایدار و بلندمدت طراحی شدن. در میان این بکدورهای مرحله اصلی، یک درایور حالت هسته ویندوز وجود داره که از یک فیلتر درایور نرم افزار ضدویروس قانونی ایرانی بازسازی شده، که قابلیتهای مهندسی معکوس گروه در اجزای هسته ویندوز و قابلیتهای فرار از تشخیص رو نشون میده.

این قابلیتها نشون میده که UNC1860 یک بازیگر تهدید قدرتمند هستش، که احتمالاً از اهداف مختلفی از جمله جاسوسی تا عملیات حمله به شبکه رو پشتیبانی میکنه. با ادامه نوسان تنشها در خاورمیانه، Mandiant معتقده که مهارت این بازیگر در به دست آوردن دسترسی اولیه به محیطهای هدف، یک دارایی ارزشمند برای اکوسیستم سایبری ایران هستش، که میتونه برای پاسخگویی به اهداف در حال تکامل با تغییر نیازها، مورد بهرهبرداری قرار بگیره.

همکاری، رویا رو به واقعیت تبدیل میکنه: نقش UNC1860 به عنوان یک ارائه دهنده دسترسی اولیه

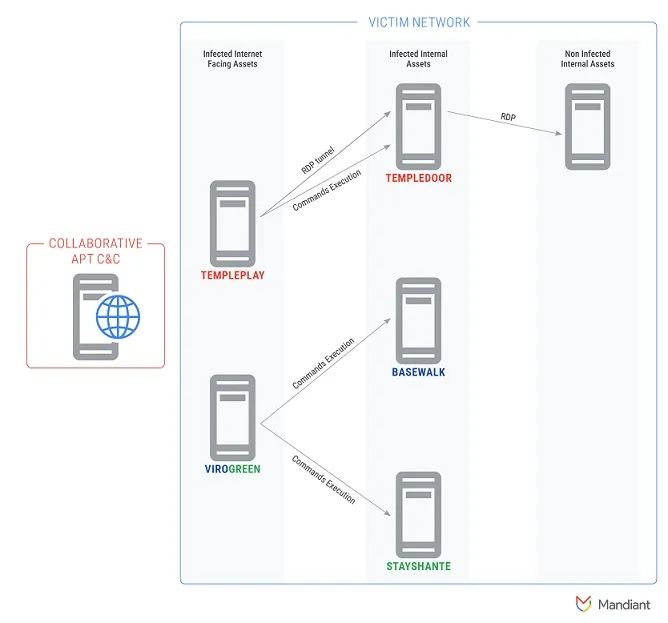

Mandiant دو کنترلکننده بدافزار سفارشی مبتنی بر رابط کاربری گرافیکی رو با نامهای TEMPLEPLAY و VIROGREEN شناسایی و ارزیابی میکنه که برای ارائه دسترسی از راه دور به تیم خارج از UNC1860 به شبکههای قربانی استفاده میشن. این ابزار، همراه با گزارشهای عمومی و شواهدی که نشون میده این گروه با گروههایی مانند APT34 همکاری میکنه، ارزیابی رو تقویت میکنه که UNC1860 به عنوان یک عامل دسترسی اولیه عمل میکنه.

استفاده از دسترسی پایدار برای پشتیبانی از عملیات دسترسی اولیه

در سال ۲۰۲۰، Mandiant به یک تعامل پاسخ داد که در اون UNC1860 از شبکه قربانی به عنوان یک منطقه استقرار برای انجام عملیات اسکن و اکسپلویت علیه نهادهای غیرمرتبط استفاده کرده بود. مشاهده شد که این بازیگر، آدرسهای IP عمدتاً واقع در عربستان سعودی رو برای شناسایی آسیبپذیریهای شناخته شده اسکن میکنه. UNC1860 همچنین از یک ابزار خط فرمان برای اعتبارسنجی اعتبار حسابها و آدرسهای ایمیل در چندین دامنه متعلق به نهادهای قطری و عربستان سعودی استفاده کرده و بعداً سرورهای VPN نهادهای منطقه رو هدف قرار داده.

همپوشانی UNC1860 با APT34 :

Mandiant به چندین تعامل در سالهای ۲۰۱۹ و ۲۰۲۰ پاسخ داد که در اون سازمانهایی که توسط عوامل مظنون APT34 به خطر افتاده بودن، قبلاً توسط UNC1860 به خطر افتاده بودن. به طور مشابه، سازمانهایی که قبلاً توسط عوامل مظنون APT34 به خطر افتاده بودن، بعداً توسط UNC1860 به خطر افتاده بودن، که نشون میده این گروه ممکن است در کمک به حرکت جانبی نقش داشته باشه. Mandiant همچنین نشانههای اخیر چرخش عملیاتی به اهداف مستقر در عراق توسط خوشههای مرتبط با APT34 و UNC1860 رو شناسایی کرده.

وب شلها و Dropperها:

وب شلها و Dropperهای UNC1860، مانند STAYSHANTE و SASHEYAWAY، که توسط این گروه پس از به دست آوردن دسترسی اولیه در سرورهای به خطر افتاده مستقر میشن، بر اساس عملکرد خود میتونن در عملیات واگذاری استفاده بشن. در مارس ۲۰۲۴، مرکز ملی سایبری اسرائیل در مورد فعالیت wiperای که نهادهای اسرائیلی در بخشهای مختلف اسرائیل، از جمله ارائه دهندگان خدمات مدیریت شده، دولتهای محلی و دانشگاهها رو هدف قرار داده بود، هشدار داد. شاخصهای فنی شامل وب شل منحصر به فرد STAYSHANTE و Dropper استفاده شده ای بنام SASHEYAWAY بود که Mandiant اونارو به UNC1860 نسبت میده.

- STAYSHANTE معمولاً با استفاده از نامهایی که شبیه به نامهای فایل یا وابستگیهای سرور ویندوز هستن، نصب میشه و توسط فریمورک سفارشی VIROGREEN که در ادامه توضیح داده میشه، کنترل میشه.

- SASHEYAWAY دارای نرخ تشخیص پایینی هستش که امکان اجرای روان بکدورهایی مانند TEMPLEDOOR، FACEFACE و SPARKLOAD، که در داخلش جاسازی شده رو فراهم میکنه.

کنترلکنندههای بدافزار سفارشی مبتنی بر رابط کاربری گرافیکی

کنترلکنندههای بدافزار مبتنی بر رابط کاربری گرافیکی این گروه، TEMPLEPLAY و VIROGREEN، میتونن به بازیگران شخص ثالث که هیچ دانش قبلی در مورد محیط هدف ندارن، توانایی دسترسی از راه دور به شبکههای آلوده، از طریق RDP و کنترل آسان بدافزارهای قبلاً نصب شده در شبکههای قربانی رو ارائه بدن. این کنترلکنندهها همچنین میتونن به اپراتورهای شخص ثالث، یک رابط کاربری ارائه بدن که اپراتورها رو در نحوه استقرار پیلودهای سفارشی و انجام عملیات دیگه مانند انجام اسکن داخلی و اکسپلویت در شبکه هدف، راهنمایی کنن.

شکل زیر یک تصویرسازی از C2 بازیگر همکار که برای استفاده از زیرساخت ایمپلنت موجود UNC1860 در شبکه به خطر افتاده استفاده میشه رو نشون میده.

کنترلکننده TEMPLEPLAY :

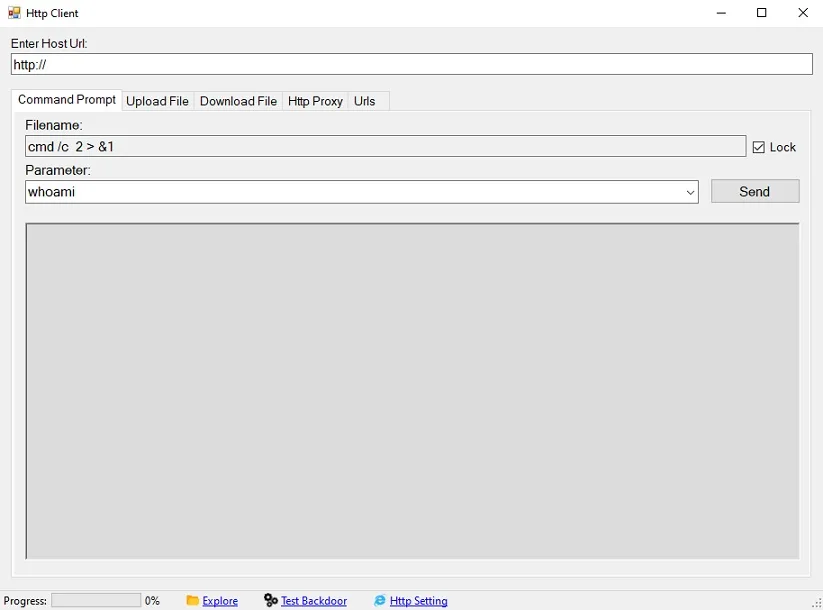

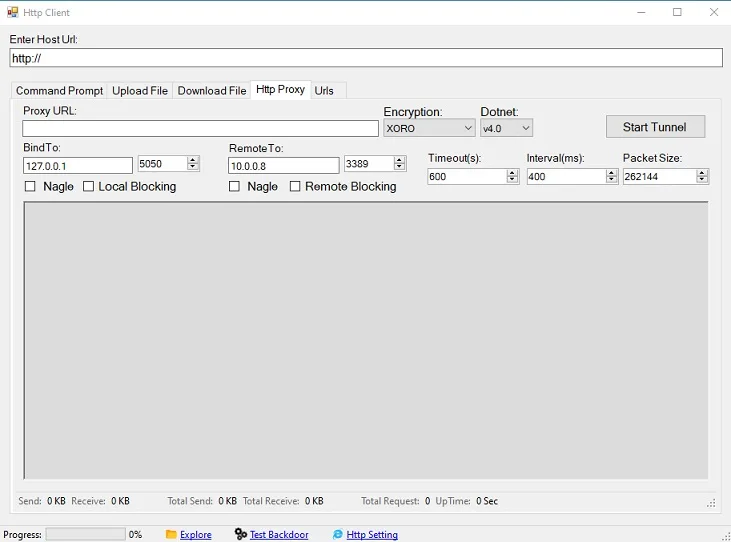

TEMPLEPLAY (MD5: c517519097bff386dc1784d98ad93f9d) یک کنترلکننده مبتنی بر NET . برای بکدور TEMPLEDOOR هستش. این کنترلکننده بطور داخلی با نام Client Http شناخته میشه و شامل چندین تب هستش که هر کدوم کنترل یک دستور جداگانه بکدور رو تسهیل میکنن.

تب Command Prompt یک خط فرمان رو برای اجرا در سیستم هدف فراهم میکنه. دستور پیشفرض cmd /c 2 > &1 با پارامتر whoami هستش.

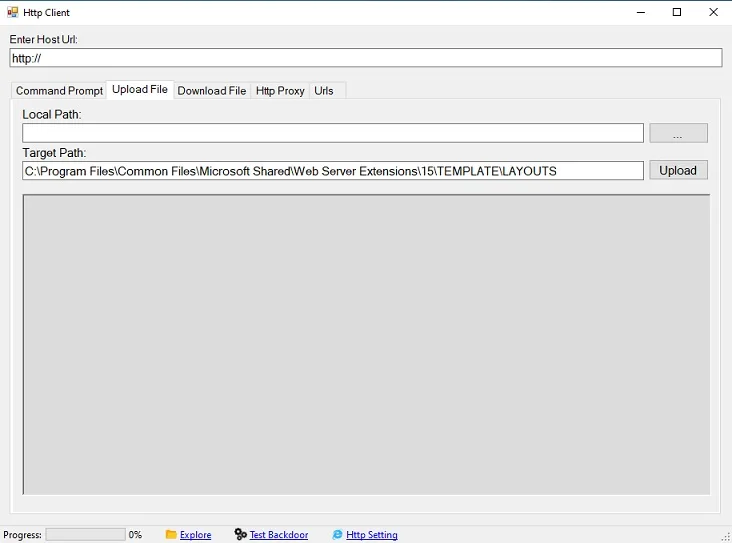

تب Upload File، یک فایل محلی رو با استفاده از POST به یک مسیر مشخص در ماشین هدف ارسال میکنه. مسیر پیش فرض معمولا مسیر زیر هستش:

|

1 |

C:\Program Files\Common Files\Microsoft Shared\Web Server Extensions\15\TEMPLATE\LAYOUTS |

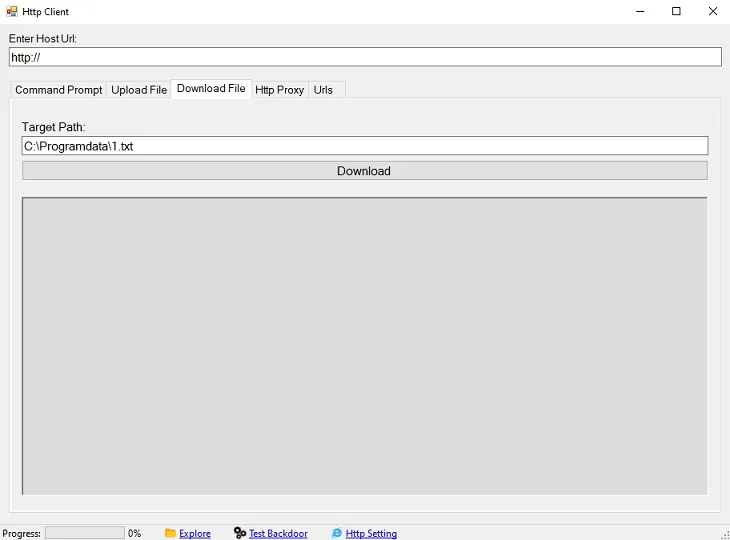

تب Download File، برای دانلود یک فایل از ماشین آلوده، مورد استفاده قرار میگیره. مسیر پیش فرض در دستگاه آلوده، مسیر زیر هستش:

|

1 |

C:\Programdata\1.txt |

تب Http Proxy به یک دستگاه از راه دور، آلوده به TEMPLEDOOR، اجازه میده تا به عنوان یک میانسرور که دادهها رو به یک سرور هدف انتخاب شده ارسال میکنه، استفاده بشه. به نظر میرسه که این تب در درجه اول برای تسهیل یک اتصال RDP با سرور هدف در نظر گرفته شده بود، احتمالاً در مواردی که سرور هدف به دلیل محدودیتهای شبکه (مانند NAT یا فایروال) به طور مستقیم از طریق اینترنت قابل دسترس نیست، اما ممکنه از طریق دستگاه آلوده به TEMPLEDOOR قابل دسترس باشه.

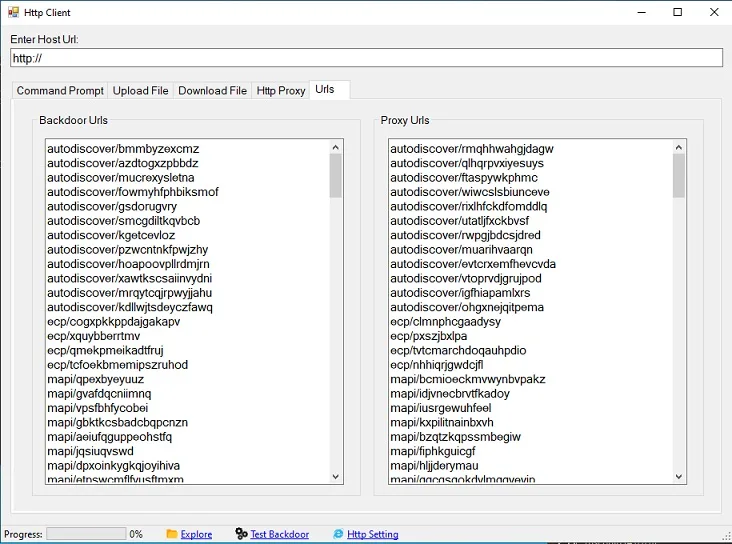

تب URLs، شامل نقاط پایانی URL است که هنگام اتصال به دستگاه آلوده استفاده میشن. یک رشته نقطه پایانی به طور تصادفی از لیستهای تعریف شده در این تب انتخاب میشه. این نقاط پایانی با نقاط پایانی تعریف شده در نمونه TEMPLEDOOR (MD5:c57e59314aee7422e626520e495effe0) مطابقت دارن.

رابط کاربری TEMPLEPLAY همچنین شامل یک پیوند تست بکدور هستش که یک درخواست GET با رشته wOxhuoSBgpGcnLQZxipa به عنوان URI نسبی ایجاد میکنه و رشته UsEPTIkCRUwarKZfRnyjcG13DFA رو در پاسخ بررسی میکنه. این با یک مکانیزم echo \ ping مطابقت داره که در نمونههای TEMPLEDOOR (MD5:b219672bcd60ce9a81b900217b3b5864) و MD5:c57e59314aee7422e626520e495effe0 مشاهده شده.

لینکهای دیگه شامل لینک Explore هستن که یک پنجره جدید Explorer رو در میزبان، جایی که کنترلکننده اجرا میشه، باز میکنه، و لینک Http Setting به مجموعهای از پارامترهای پیکربندی اشاره میکنه که مربوط به درخواستهای HTTP ارسال شده بین کنترلکننده و بکدور TEMPLEDOOR هستن.

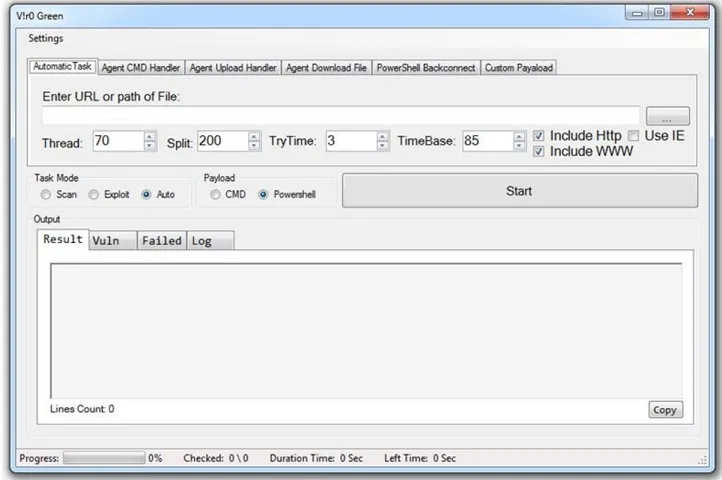

کنترلکننده VIROGREEN :

یک فریمورک سفارشی هستش که برای اکسپلویت از سرورهای آسیبپذیر SharePoint با CVE-2019-0604 استفاده میشه. این فریمورک قابلیتهای post-exploitation رو ارائه میده که شامل:

- اسکن و اکسپلویت CVE-2019-0604

- کنترل پیلودهای post-exploitation

- اجرای بکدورها (از جمله وب شل STAYSHANTE و بکدور BASEWALK) و تسکها

- کنترل یک agent سازگار صرف نظر از نحوه پیادهسازی agent

- اجرای دستورات و آپلود/دانلود فایلها

بدافزار UNC1860: دستیابی به دسترسی پایدار

UNC1860 به صورت فرصتطلبانه، از طریق اکسپلویت سرورهای آسیبپذیر در اینترنت، به محیطهای قربانی دسترسی اولیه پیدا میکنه که منجر به استقرار وب شل میشه. پس از به دست آوردن یک پایگاه اولیه، این گروه معمولاً ابزارهای اضافی و مجموعهای انتخابی از ایمپلنتهای پسیو رو مستقر میکنه که طراحی شدن تا نسبت به بکدورهای رایج مخفیتر باشن. این ایمپلنتهای پسیو با حذف وابستگی به زیرساخت کلاسیک C2، درجه بالاتری از امنیت عملیاتی رو ارائه میدن و تشخیص اونارو برای مدافعان شبکه دشوارتر میکنن. Cisco و Check Point تجزیه و تحلیل گستردهای در مورد ایمپلنتهای UNC1860 ارائه کردن که مربوط به OATBOAT، یک لودر که پیلودهای شلکد رو لوود و اجرا میکنه و Fortinet همچنین آنالیزی در مورد درایور هسته ویندوز، WINTAPIX، ارائه کرده که کد مشابهی با یک درایور مخرب که Mandiant اون رو TOFUDRV ردیابی میکنه، داره.

یک ویژگی کلیدی UNC1860 شامل حفظ این مجموعه متنوع از ابزارهای مبتنی بر passive/listener است که از اهداف دسترسی اولیه و حرکت جانبی گروه پشتیبانی میکنن. Mandiant معتقده این گروه علاوه بر این، مجموعه کوچکتری از بکدورهای مرحله اصلی رو نگه داری میکنه که قابلیتهای بیشتری نسبت به وب شلهای معمول و ابزارهای کوچک NET. دارن که ممکنه برای برخی قربانیان با اولویت بالا در بخش مخابراتی مستقر بشن. این ایمپلنتها درک عمیق گروه از سیستم عامل ویندوز و راهحلهای تشخیص شبکه، قابلیتهای مهندسی معکوس اجزای هسته ویندوز و قابلیتهای فرار از تشخیص رو نشون میدن.

ایمپلنتهای Passive هیچ ترافیک خروجی از شبکه قربانی به یک سرور C2 آغاز نمی کنن. علاوه بر این، ترافیک ورودی حاوی دستورات یا پیلودهایی هستن که میتونن از هر منبع ناپایدار (مانند گرههای VPN در کشور هدف، از یک قربانی دیگه، یا حتی از داخل از بخش دیگه ای از شبکه قربانی) وارد بشن. این کار نظارت بر شبکه رو دشوارتر میکنه. وب شلها و ایمپلنتهای Passive از ترافیک رمزگذاری شده HTTPS استفاده میکنن تا دستورات/پیلودها نتونن از ترافیک شبکه ضبط شده استخراج بشن.

هر دو ایمپلنت پسیو TOFUDRV و TOFULOAD از دستورات کنترل ورودی/خروجی مستند نشده برای ارتباط استفاده میکنن که نیاز به دانش سیستم عامل دارن و میتونن شانس تشخیص این ترافیک توسط EDR رو کاهش بدن.

بارگذاری درایورها یک وضعیت “ریسک بالا / پاداش بالا” دارن، چون بارگذاری اونا بدون ایجاد یک اسکرین خطای بحرانی، نیاز به دانش گسترده در مورد اینترنالز سیستم عامل و محیطهای قربانی داره. با این حال، استفاده از اونا نرخ تشخیص پایینتر و امکانات مشابه فیلتر کردن درایورها رو نوید میده که به عنوان واسطه عمل میکنن و اجازه میدن تا ترافیک شبکه قبل از رسیدن به دستگاه یا برنامه و همچنین داراییهایی مانند اشیاء سیستم فایل و ورودیهای رجیستری، بررسی، اصلاح یا مسدود بشن.

بکدور TEMPLEDROP یک درایور Windows file system filter نرم افزار آنتی ویروس ایرانی به نام Sheed AV (MD5: 0c93cac9854831da5f761ee98bb40c37) رو برای محافظت از برخی از فایلهایی که مستقر میکنه و همچنین فایل خودش از اصلاح رو، استفاده مجدد کرده.

یک ابزار مبتنی بر NET . برای فرار از تشخیص به نام TEMPLELOCK مشاهده شده که در هر دو ابزار مانند ROTPIPE و ایمپلنتهای پسیو پیچیدهتر مانند TEMPLEDROP پیادهسازی شده. TEMPLELOCK میتونه تهدیدهای مرتبط با سرویس Windows Event Log رو خاتمه بده و عملکرد سرویس رو در صورت تقاضا، مجدداً راه اندازی کنه.

شواهد منحصر به فرد UNC1860، نشوندهنده پشتیبانی مداوم توسعه هستن

علاوه بر مشاهدات قبلی، Mandiant یسری شواهد تکراری زیر رو مرتبط با پیادهسازی مستقل گروه از رمزگذاری/رمزگشایی Base64 و رمزگذاری/رمزگشایی XOR در کد NET. شناسایی کرده، علیرغم اینکه این توابع بصورت داخلی در NET. در دسترس هستن.

هدف پیادهسازی مستقل این توابع کاملاً مشخص نیست. با این حال، بسیار محتمل است که استفاده از چنین کتابخانههای سفارشی، تشخیصهای رایج توسط EDRها و سایر ابزارهای امنیتی رو دور میزنن. تشخیصهایی که برای شناسایی موارد استفاده از توابعی که بصورت معمول در بدافزارها مورد استفاده قرار میگیرن. علاوه بر این، استفاده از این کتابخانههای سفارشی ممکنه در صورت تغییر هر یک از توابع داخلی در یک نسخه خاص از یک کنترل NET.، سازگاری بهتری رو فراهم میکنن تا اطمینان حاصل بشه که ابزارهای گروه همیشه با طرحهای رمزگذاری و رمزگشایی خودشون سازگار هستش و یا امکان فرار از تشخیص رو فراهم میکنن.

Mandiant همون روش رمزگذاری رو با استفاده از الگوریتم Base64 برای رمزگذاری و رمزگشایی دادههای ارسال شده بین کنترلکنندهها و سرورهای پروکسی مشاهده کرده. در چندین مورد، Mandiant استفاده مجدد از یک DLL Base64 ظاهراً اشتباه با نام «bsae64» رو در هر دو ابزار مستقر شده از طریق SASHEYAWAY و ایمپلنتهای پسیو از جمله TEMPLEDOOR رو شناسایی کرده.

Mandiant همون ماژول رمزگذاری رولینگ، XORO (MD5: 57cd8e220465aa8030755d4009d0117c)، رو که توسط ابزار TANKSHELL مستقر میشه رو مشاهده کرده. همچنین تونلساز شبکه، TUNNELBOI، که قادر به ایجاد اتصال با یک میزبان از راه دور، مدیریت وب شلها در شبکه و ایجاد اتصالات RDP و کنترلکننده TEMPLEPLAY هستش رو هم مشاهده کرده.

ابزارها و بکدورها و استفاده از بدافزار برای ماندگاری طولانیتر

Mandiant چندین ابزار و بکدور رو که در عملیات دسترسی اولیه UNC1860 استفاده میشن رو ردیابی کرده. این ابزارها معمولاً از روشهای مخفیسازی سفارشی استفاده میکنن که میتونن نرخ تشخیص رو کاهش بدن و تجزیه و تحلیل رو با تغییر نام رشتهها و نامهای توابع دشوارتر کنن. علاوه بر این، Mandiant در حال ردیابی خانوادههای متعددی از کد هستش که اونارو به عنوان ایمپلنتهای «مرحله اصلی» UNC1860 در نظر گرفته که ماندگاری گروه رو در محیطهای قربانی بیشتر افزایش میده.

IOCهای گزارش:

برای مشاهده ی IOCهای گزارش، میتونید از این لینک استفاده کنید.

برای مشاهده ی جزییات فنی تر، میتونید از این گزارش یا از کانالمون استفاده کنید.