در سری پست های “بررسی هفتگی آسیب پذیری های منتشر شده در ZDI” ، به بررسی 44 آسیب پذیری منتشر شده، بین یک تا 26 آوریل/ 13 فروردین تا 7 اردیبهشت در پلتفرم ZDI پرداختیم.

این پست ها بصورت هفتگی منتشر میشن اما با توجه به اینکه در این چند هفته ، آسیب پذیری خاصی منتشر نشده بود، همه ی این آسیب پذیری ها در یک پست و بصورت یکجا منتشر کردیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه . برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

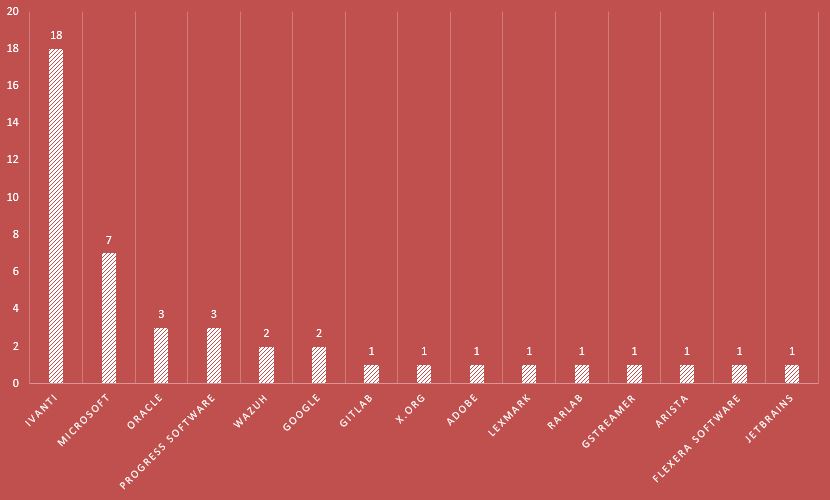

این هفته 15 کمپانی داشتیم که محصول آسیب پذیر داشتن:

- در صدر این لیست Ivanti قرار داره با 18 آسیب پذیری در Avalanche که یک پلتفرم جامع مدیریت نقطه پایانی (EPM) است که به سازمانها امکان میده دستگاه هاشون، از جمله رایانه های شخصی، لپتاپ ها، دستگاه های تلفن همراه و تبلتها رو مدیریت و ایمن کنن.

- رتبه دوم به مایکروسافت اختصاص داره با 7 آسیب پذیری در محصولات: uAMQP for Python ، ویندوز ، Azure و Edge

- رتبه سوم هم مشترکا به Oracle برای VirtualBox و Progress Software برای Telerik Report Server میرسه با سه آسیب پذیری.

نمودار زیر همه ی کمپانی هایی که این هفته محصول آسیب پذیر داشتن رو نشون میده :

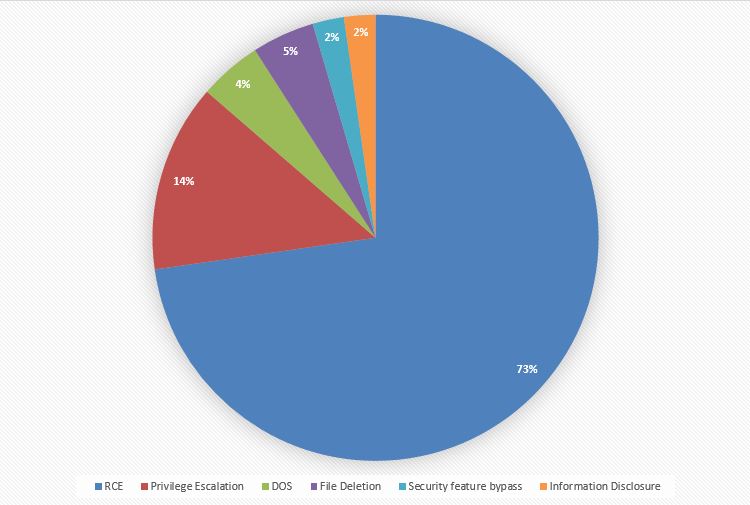

نوع آسیب پذیری هایی که این هفته در محصولات کشف شده :

- اجرای کد : 32

- افزایش امتیاز : 6

- افشای اطلاعات: 1

- دور زدن ویژگی امنیتی : 1

- منع سرویس : 2

- حذف فایل : 2

در نهایت 44 آسیب پذیری که منتشر شده :

| شناسه | امتیاز | سازنده | محصول | نوع آسیب پذیری | توضیحات |

| CVE-2024-21115 | 8.2 | Oracle | VirtualBox | Out-Of-Bounds Write | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز hypervisor داره. برای اکسپلویت مهاجم باید امکان اجرای کد با امتیاز بالا ، در سیستم مهمان رو داشته باشه. آسیب پذیری در ماژول DevVGA و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-21114 | 8.2 | Oracle | VirtualBox | Buffer Overflow | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز hypervisor داره. برای اکسپلویت مهاجم باید امکان اجرای کد با امتیاز بالا ، در سیستم مهمان رو داشته باشه. آسیب پذیری در ماژول VirtIOCore و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-21116 | 7.8 | Oracle | VirtualBox | Improper Privilege Management | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز root داره. برای اکسپلویت مهاجم باید امکان اجرای کد با امتیاز پایین، در سیستم میزبان رو داشته باشه. آسیب پذیری در ماژول کرنلی vboxdrv و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-31083 | 7.8 | X.Org | Server | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز root داره. آسیب پذیری در تابع ProcRenderAddGlyphs هستش. |

| CVE-2023-48633 | 7.8 | Adobe | After Effects | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا یک صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه ی فایلهای AEP رخ میده. |

| CVE-2023-50739 | 8.8 | Lexmark | CX331adwe | Heap Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت، امکان اجرای کد با امتیاز root داره. آسیب پذیری در IPP server هستش که بصورت پیش فرض روی پورت TCP/631 فعاله. |

| CVE-2024-1800 | 8.8 | Progress Software | Telerik Report Server | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده امکان اجرای کد دلخواه با امتیاز SYSTEM داره. آسیب پذیری در کلاس ObjectReader هستش. |

| CVE-2024-1856 | 7.2 | Progress Software | Telerik Reporting | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده امکان اجرای کد دلخواه با امتیاز SYSTEM داره. آسیب پذیری در کلاس ObjectReader هستش. |

| CVE-2024-1801 | 7.8 | Progress Software | Telerik Reporting | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده امکان اجرای کد دلخواه با امتیاز SYSTEM داره. آسیب پذیری در کلاس ObjectReader هستش. |

| ZDI-24-400 | 9.8 | Microsoft | uAMQP for Python | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد دلخواه در سیستمهای وابسته به منبع ابری رو داره. آسیب پذیری در نصب uAMQP for Python هستش. هنگام نصب از مخزن رسمی مایکروسافت، فرایند نصب سعی میکنه یک منبع ابری غیرموجود رو لوود کنه که منجر به takeover میشه. |

| CVE-2024-29991 | 7.5 | Microsoft | Windows | Mark-Of-The-Web Bypass | مهاجم راه دور امکان دور زدن ویژگی Mark-Of-The-Web و اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو باز کنه. آسیب پذیری بدلیل عدم بررسی امنیتی فایلهای MHT. در فولدرهای اشتراکی هستش. |

| ZDI-24-396 | 9.8 | Microsoft | Azure | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب ODSP هستش. هنگام نصب از مخزن رسمی مایکروسافت، فرایند نصب سعی میکنه یک منبع ابری غیرموجود رو لوود کنه که منجر به takeover میشه. |

| CVE-2024-3914 | 5.4 | Microsoft | Edge | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید فایل یا صفحه ی مخرب رو باز کنه. آسیب پذیری در کلاس DOMArrayBuffer در موتور رندرینگ Chromium Blink و مرتبط با مسابقات Pwn2Own هستش. |

| CVE-2024-26158 | 7.8 | Microsoft | Windows | Privilege Escalation | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در سرویس Windows Installer هستش. |

| CVE-2024-20685 | 5.9 | Microsoft | Azure | Improper Input Validation | مهاجم راه دور و بدون احرازهویت امکان DoS روی 5G network داره. آسیب پذیری در Microsoft Azure Private 5G Core و در مدیریت پیامهای InitialUEMessage هستش. |

| CVE-2024-29988 | 8.8 | Microsoft | Windows | SmartScreen Bypass | مهاجم راه دور امکان دور زدن SmartScreen و اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره چون باید از صفحه یا فایل مخرب بازدید کنه. آسیب پذیری در مدیریت فایلهای Internet Shortcut (.URL) هستش. |

| CVE-2023-50260 | 8.8 | Wazuh | Wazuh | Improper Input Validation | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز root داره. آسیب پذیری در مدیریت آرگومانهای IP address و بدلیل عدم اعتبارسنجی پیامهای JSON رو میده. |

| CVE-2024-32038 | 9.8 | Wazuh | Wazuh | Heap Buffer Overflow | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در سرویس Analysis Engine رخ میده که بصورت پیش فرض روی پورت TCP/1514 فعاله. |

| CVE-2024-27984 | 7.1 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان حذف فایل با امتیاز SYSTEM رو داره. آسیب پذیری در دستور DELKEY هستش. |

| CVE-2024-27977 | 7.1 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان حذف فایل با امتیاز SYSTEM رو داره. آسیب پذیری در WLAvalancheService هستش که بصورت پیش فرض روی پورت TCP/1777 فعاله. |

| CVE-2024-27976 | 8.8 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در WLAvalancheService هستش که بصورت پیش فرض روی پورت TCP/1777 فعاله. |

| CVE-2024-27975 | 8.8 | Ivanti | Avalanche | Use-After-Free | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در WLAvalancheService هستش که بصورت پیش فرض روی پورت TCP/1777 فعاله. |

| CVE-2024-25000 | 8.8 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در WLAvalancheService هستش که بصورت پیش فرض روی پورت TCP/1777 فعاله. |

| CVE-2024-24999 | 8.8 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در WLAvalancheService هستش که بصورت پیش فرض روی پورت TCP/1777 فعاله. |

| CVE-2024-24998 | 8.8 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در WLAvalancheService هستش که بصورت پیش فرض روی پورت TCP/1777 فعاله. |

| CVE-2024-24997 | 8.8 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در WLAvalancheService هستش که بصورت پیش فرض روی پورت TCP/1777 فعاله. |

| CVE-2024-24996 | 9.8 | Ivanti | Avalanche | Heap Buffer Overflow | مهاجم راه دور و بدون احرازهویت ، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در WLInfoRailService هستش که بصورت پیش فرض روی پورت TCP/7225 فعاله. |

| CVE-2024-24995 | 8.8 | Ivanti | Avalanche | Time-Of-Check Time-Of-Use | مهاجم راه دور و احرازهویت شده ، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در متد doInTransaction هستش. |

| CVE-2024-24994 | 8.8 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده ، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در متد extractZipEntry هستش. |

| CVE-2024-24993 | 8.8 | Ivanti | Avalanche | Time-Of-Check Time-Of-Use | مهاجم راه دور و احرازهویت شده ، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در کلاس InstallPackageThread هستش. |

| CVE-2024-24992 | 8.8 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده ، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در متد getAdhocFilePath هستش. |

| CVE-2024-23535 | 8.8 | Ivanti | Avalanche | Directory Traversal | مهاجم راه دور و احرازهویت شده ، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در متد copyFile هستش. |

| CVE-2024-23534 | 8.8 | Ivanti | Avalanche | Unrestricted File Upload | مهاجم راه دور و احرازهویت شده ، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در متد getMasterAdhocCollectionsPath هستش. |

| CVE-2024-23532 | 7.5 | Ivanti | Avalanche | Out-Of-Bounds Read | مهاجم راه دور و احرازهویت شده ، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در WLAvalancheService هستش که بصورت پیش فرض روی پورت TCP/1777 فعاله. |

| CVE-2024-23531 | 7.5 | Ivanti | Avalanche | Integer Overflow | مهاجم راه دور و بدون احرازهویت ، امکان افشای اطلاعات حساس با امتیاز SYSTEM رو داره. آسیب پذیری در WLInfoRailService هستش که بصورت پیش فرض روی پورت TCP/7725 فعاله. مهاجم با زنجیره کردن این آسیب پذیری با آسیب پذیری های دیگه امکان اجرای کد دلخواه با امتیاز SYSTEM یا DoS رو داره. |

| CVE-2024-22061 | 8.1 | Ivanti | Avalanche | Heap Buffer Overflow | مهاجم راه دور و بدون احرازهویت ، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در WLInfoRailService هستش. |

| CVE-2023-50186 | 7.5 | GStreamer | GStreamer | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل با کتابخونه هستش اما ممکنه بردار حمله متفوات باشه. آسیب پذیری در مدیریت متادیتای فایلهای AV1 encoded video هستش. |

| CVE-2024-3159 | 5.4 | Chrome | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است، چون باید یک فایل یا صفحه مخرب باز کنه. آسیب پذیری در V8 و مرتبط با مسابقات Pwn2Own هستش. | |

| CVE-2024-2887 | 5.4 | Chrome | Improper Input Validation | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است، چون باید یک فایل یا صفحه مخرب باز کنه. آسیب پذیری در WebAssembly و مرتبط با مسابقات Pwn2Own هستش. | |

| CVE-2024-27889 | 8.8 | Arista | NG Firewall | SQL Injection | مهاجم راه دور و احرازهویت شده، امکان اجرای کد دلخواه با امتیاز کاربر postgres داره. آسیب پذیری در کلاس ReportEntry هستش. |

| CVE-2024-31138 | 4.6 | JetBrains | TeamCity | Cross-Site Scripting | مهاجم راه دور امکان اجرای اسکریپت دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره چون باید از فایل یا صفحه مخرب بازدید کنه. آسیب پذیری در مدیریت پارامتر OS در متد AgentDistributionSettingsController.doPost هستش. |

| CVE-2024-2658 | 7.8 | Flexera Software | FlexNet Publisher | Uncontrolled Search Path Element | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در پیکربندی OpenSSL هستش. |

| CVE-2024-2818 | 4.3 | GitLab | GitLab | Uncontrolled Resource Consumption | مهاجم راه دور و احرازهویت شده، امکان DoS داره. آسیب پذیری در توضیحات labelهاست. |

| CVE-2024-30370 | 4.3 | RARLAB | WinRAR | Mark-Of-The-Web Bypass | مهاجم راه دور امکان دور زدن Mark-Of-The-Web داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید عمل خاصی رو در یک صفحه مخرب انجام بده. آسیب پذیری در عملکرد استخراج فایلهای آرشیوی هستش. مهاجم با زنجیره کردن این آسیب پذیری با سایر آسیب پذیری ها ، امکان اجرای کد دلخواه داره. |