این هفته هم به روال هفته های قبل، به سراغ آسیب پذیری های مهم منتشر شده در پلتفرم ZDI رفتیم. این هفته 19 آسیب پذیری مهم بین ، 14 تا 20 اکتبر ،22 تا 28 مهر ، رو بررسی کردیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه.

این پلتفرم به دلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

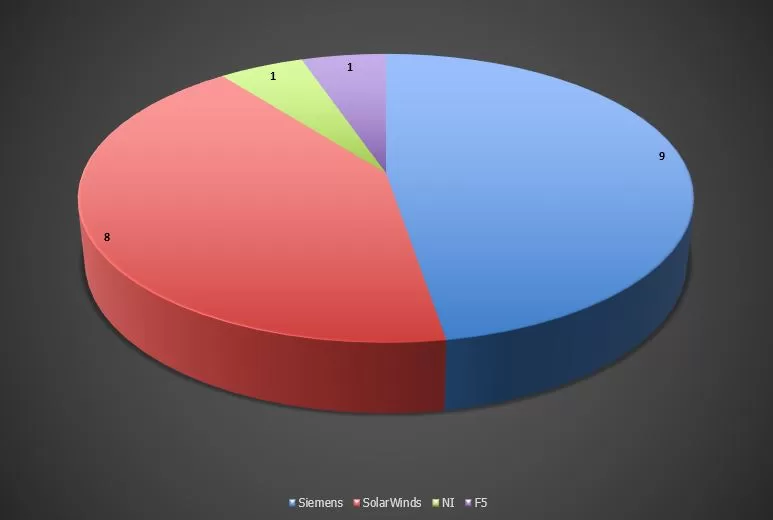

این هفته 4 کمپانی داشتیم که محصول آسیب پذیر داشتن ، که بینشون زیمنس با 9 آسیب پذیری در صدر بود. این شرکت دو تا محصول آسیب پذیر داشت که هشت موردش برای Tecnomatix Plant Simulation بود که یه محصول برای شبیه سازی و بهینه سازی سیستم ها و فرآیندهای تولید هستش و یه موردش برای Solid Edge Viewer هستش که امکان مشاهده نقشه ها و مدلهای Solid Edge 3D رو فراهم میکنه.

بعد از زیمنس، دومین کمپانی آسیب پذیر هفته SolarWinds هستش که هشت آسیب پذیری در محصول Access Rights Manager داشته که چند موردش هم توسط محقق ایرانی ، آقای سینا خیرخواه گزارش شده بود. Access Rights Manager به یه شرکت امکان میده تا به یه کارمند، بازدید کننده ، پیمانکار و … دسترسی مناسب در زمان مناسب بده.

در رتبه سوم هم دو کمپانی NI برای محصول Measurement & Automation Explorer که بهش MAX هم میگن ، که یه برنامه برای دسترسی به سخت افزار NI هستش و کمپانی F5 برای محصول BIG-IP OS قرار گرفتن.

نمودار زیر کمپانی های آسیب پذیر این هفته رو نشون میده :

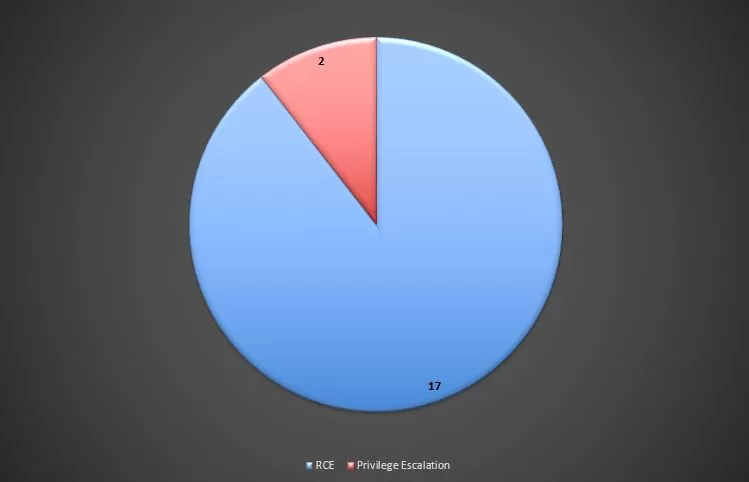

نوع آسیب پذیری هایی که این هفته بررسی کردیم :

- اجرای کد : 17

- افزایش امتیاز : 2

در نهایت 19 آسیب پذیری که بررسی کردیم :

| شناسه | امتیاز | سازنده | محصول | نوع | توضیحات |

| CVE-2023-45601 | 7.8 | Siemens | Tecnomatix Plant Simulation | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای IGS هستش. |

| CVE-2023-45204 | 7.8 | Siemens | Tecnomatix Plant Simulation | Type Confusion | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای IGS هستش. |

| CVE-2023-37376 | 7.8 | Siemens | Tecnomatix Plant Simulation | Type Confusion | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای STP هستش. |

| CVE-2023-37374 | 7.8 | Siemens | Tecnomatix Plant Simulation | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای STP هستش. |

| CVE-2023-37375 | 7.8 | Siemens | Tecnomatix Plant Simulation | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای SPP هستش. |

| CVE-2023-38679 | 7.8 | Siemens | Tecnomatix Plant Simulation | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای SPP هستش. |

| CVE-2023-38681 | 7.8 | Siemens | Tecnomatix Plant Simulation | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای IGS هستش. |

| CVE-2023-38680 | 7.8 | Siemens | Tecnomatix Plant Simulation | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای SPP هستش. |

| CVE-2021-27044 | 7.8 | Siemens | Solid Edge Viewer | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای FBX هستش. |

| CVE-2023-4601 | 8.1 | NI | Measurement & Automation Explorer | Stack Buffer Overflow | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی داده های پاسخ داده شده از دستگاهها هستش. |

| CVE-2023-35187 | 9.8 | SolarWinds | Access Rights Manager | Directory Traversal | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در متد OpenClientUpdateFile هستش. آسیب پذیری توسط سینا خیرخواه گزارش شده. |

| CVE-2023-35186 | 8.8 | SolarWinds | Access Rights Manager | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده، امکان اجرای کد دلخواه با امتیاز اکانت سرویس داره. آسیب پذیری در متد GetParameterFormTemplateWithSelectionState هستش. |

| CVE-2023-35185 | 9.8 | SolarWinds | Access Rights Manager | Directory Traversal | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در متد OpenFile هستش. آسیب پذیری توسط سینا خیرخواه گزارش شده. |

| CVE-2023-35182 | 9.8 | SolarWinds | Access Rights Manager | Deserialization of Untrusted Data | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در متد createGlobalServerChannelInternal هستش. آسیب پذیری توسط سینا خیرخواه گزارش شده. |

| CVE-2023-35184 | 8.8 | SolarWinds | Access Rights Manager | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در متد ExecuteAction هستش. |

| CVE-2023-35183 | 7.8 | SolarWinds | Access Rights Manager | Incorrect Default Permissions | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در نصب کننده برنامه هستش که پرمیشن درستی رو به فایلها نمیده. |

| CVE-2023-35181 | 7.8 | SolarWinds | Access Rights Manager | Incorrect Default Permissions | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در نصب کننده برنامه هستش که پرمیشن درستی رو به فایلها نمیده. |

| CVE-2023-35180 | 8.8 | SolarWinds | Access Rights Manager | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده، امکان اجرای کد دلخواه با امتیاز اکانت سرویس داره. آسیب پذیری در deserialization کردن داده های json ارسال شده به API از طریق پورت TCP/443 هستش. |

| CVE-2023-41373 | 8.8 | F5 | BIG-IP OS | Directory Traversal | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز apache user رو داره. آسیب پذیری در متد unzip هستش. |