در سری پست های “بررسی هفتگی آسیب پذیری های منتشر شده در ZDI” ، به بررسی 80 آسیب پذیری منتشر شده، بین 15 تا 21 ژوئن/ 26 خرداد تا یک تیر در پلتفرم ZDI پرداختیم. در زمان نگارش این گزارش، از 80 آسیب پذیری، 21 موردش 0day هستش.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه . برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

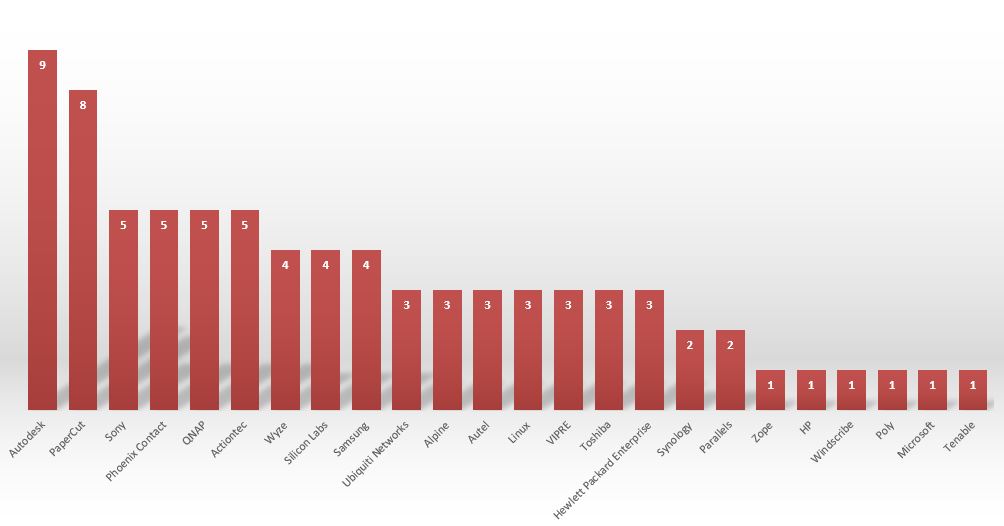

این هفته 24 کمپانی داشتیم که محصول آسیب پذیر داشتن:

- رتبه اول میرسه به Autodesk با 9 آسیب پذیری در اتوکد.

- رتبه دوم میرسه به PaperCut با 8 آسیب پذیری:

- 5 موردش در NG، ابزاری برای مدیریت چاپ در شبکه

- سه موردش در MF، ابزاری برای مدیریت چاپ، کپی، فکس و اسکن.

- رتبه سوم مشترکا میرسه به:

- کمپانی سونی با 5 آسیب پذیری در پخش تصویری XAV-AX5500

- کمپانی Phoenix Contact با 5 آسیب پذیری در کنترلر شارژر CHARX SEC-3100 که در خودروهای الکترونیکی استفاده میشه.

- کمپانی QNAP با 5 آسیب پذیری در NAS مدل TS-464

- کمپانی Actiontec با 5 آسیب پذیری در توسعه دهنده برد وای فای مدل WCB6200Q

نمودار زیر همه ی کمپانی هایی که این هفته محصول آسیب پذیر داشتن رو نشون میده :

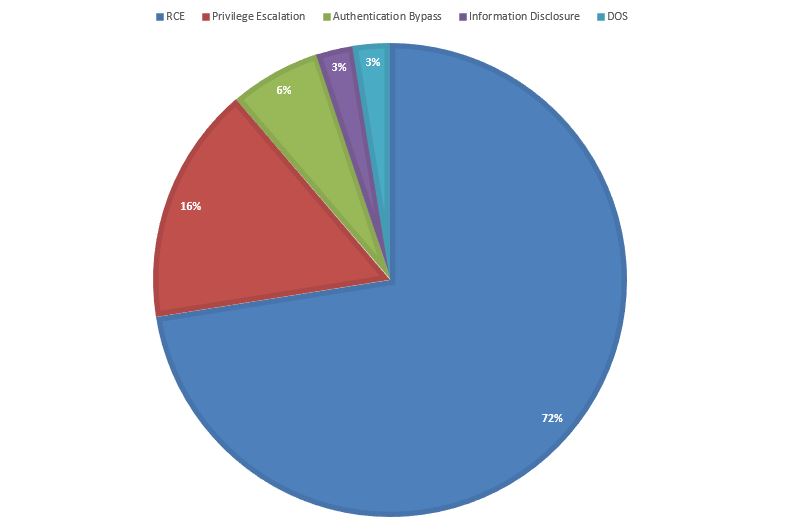

نوع آسیب پذیری هایی که این هفته در محصولات کشف شده :

- اجرای کد : 58

- افزایش امتیاز : 13

- افشای اطلاعات: 2

- دور زدن احراز هویت: 5

- منع سرویس: 2

در نهایت 80 آسیب پذیری که منتشر شده :

| شناسه | امتیاز | سازنده | محصول | نوع | توضیحات |

| CVE-2024-29206 | 8.0 | Ubiquiti Networks | EV Station | Exposed Dangerous Method | مهاجم مجاور شبکه امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه مکانیسم احرازهویت رو هم دور زدن. آسیب پذیری در متد setDebugPortEnabled هستش و توسط آقای سینا خیرخواه گزارش شده. آسیب پذیری مربوط به مسابقات Pwn2Own هستش. |

| CVE-2024-29207 | 6.3 | Ubiquiti Networks | EV Station | Improper Certificate Validation | مهاجم مجاور شبکه امکان به خطر انداختن یکپارچگی اطلاعات دانلود شده رو داره. آسیب پذیری در برنامه ی EVCLauncher و مسابقات Pwn2Own هستش. مهاجم با زنجیره کردن این آسیب پذیری با سایر آسیب پذیری ها امکان اجرای کد دلخواه داره. |

| CVE-2024-29208 | 8.8 | Ubiquiti Networks | EV Station | Missing Authentication | مهاجم مجاور شبکه و بدون احراز هویت امکان اجرای کد دلخواه داره. آسیب پذیری در عملکرد تغییر پسورد و مسابقات Pwn2Own هستش. |

| CVE-2024-23922 | 6.8 | Sony | XAV-AX5500 | Insufficient Verification of Data Authenticity | مهاجم با دسترسی فیزیکی و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در مدیریت بروزرسانی آپدیت نرم افزار هستش. |

| CVE-2024-23933 | 6.8 | Sony | XAV-AX5500 | Stack Buffer Overflow | مهاجم با دسترسی فیزیکی و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در پروتکل Apple CarPlay و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-23972 | 6.8 | Sony | XAV-AX5500 | Buffer Overflow | مهاجم با دسترسی فیزیکی و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در درایور USB و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-23934 | 8.8 | Sony | XAV-AX5500 | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای WMV/ASF و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-23922 | 6.8 | Sony | XAV-AX5500 | Insufficient Firmware Update Validation | مهاجم با دسترسی فیزیکی و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در مدیریت بروزرسانی آپدیت نرم افزار و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-23973 | 8.8 | Silicon Labs | Gecko OS | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در مدیریت درخواستهای HTTP GET و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-24736 | 8.8 | Silicon Labs | Gecko OS | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در مدیریت درخواستهای HTTP و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-24731 | 7.5 | Silicon Labs | Gecko OS | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در دستور http_download و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-23938 | 8.8 | Silicon Labs | Gecko OS | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در اینترفیس دیباگ و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-25999 | 7.8 | Phoenix Contact | CHARX SEC-3100 | Improper Input Validation | مهاجم محلی امکان افزایش امتیاز به root داره. آسیب پذیری در اسکریپت charx_pack_logs و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-25998 | 7.5 | Phoenix Contact | CHARX SEC-3100 | Command Injection | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز charx-oa داره. آسیب پذیری در پارامتر location در دستور UpdateFirmwareRequest و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-26002 | 7.8 | Phoenix Contact | CHARX SEC-3100 | Improper Privilege Management | مهاجم محلی امکان افزایش امتیاز به root داره. آسیب پذیری در باینری plctool و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-26005 | 8.8 | Phoenix Contact | CHARX SEC-3100 | Use-After-Free | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز سرویس CharxControllerAgent داره. آسیب پذیری در مدیریت اشیای ClientSession در سرویس CharxControllerAgent و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-25995 | 7.5 | Phoenix Contact | CHARX SEC-3100 | Improper Input Validation | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز سرویس داره. آسیب پذیری در سرویس CharxSystemConfigManager هستش که بصورت پیش فرض روی پورت TCP/5001 فعاله و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-23957 | 8.8 | Autel | MaxiCharger AC Elite Business C50 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احراز هویت امکان اجرای کد داره. آسیب پذیری در هندلر DLB_HostHeartBeat در پروتکل DLB و مرتبط با مسابقات Pwn2Own هستش. |

| CVE-2024-23967 | 8.0 | Autel | MaxiCharger AC Elite Business C50 | Stack Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد دلخواه داره.برای اکسپلویت نیاز به احرازهویت است اما میشه مکانیسم احرازهویت رو هم دور زد. آسیب پذیری در مدیریت داده های انکد شده با Base64 در پیامهای WebSocket و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-23959 | 8.8 | Autel | MaxiCharger AC Elite Business C50 | Stack Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد دلخواه داره.برای اکسپلویت نیاز به احرازهویت است اما میشه مکانیسم احرازهویت رو هم دور زد. آسیب پذیری در دستور AppChargingControl BLE و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-23963 | 8.0 | Alpine | Halo9 | Stack Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد دلخواه با امتیاز root داره. برای اکسپلویت مهاجم باید یک دستگاه بلوتوث مخرب رو با سیستم قربانی جفت کنه. آسیب پذیری در تابع PBAP_DecodeVCARD و مرتبط با مسابقات Pwn2Own هستش. |

| CVE-2024-23935 | 8.0 | Alpine | Halo9 | Stack Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد دلخواه با امتیاز root داره. برای اکسپلویت مهاجم باید یک دستگاه بلوتوث مخرب رو با سیستم قربانی جفت کنه. آسیب پذیری در تابع DecodeUTF7 و مرتبط با مسابقات Pwn2Own هستش. |

| CVE-2024-23923 | 8.8 | Alpine | Halo9 | Use-After-Free | مهاجم مجاور شبکه امکان اجرای کد دلخواه با امتیاز root داره. برای اکسپلویت مهاجم باید یک دستگاه بلوتوث مخرب رو با سیستم قربانی جفت کنه. آسیب پذیری در تابع prh_l2_sar_data_ind و مرتبط با مسابقات Pwn2Own هستش. |

| ZDI-24-843 | 7.1 | Linux | Kernel | Race Condition | مهاجم با دسترسی فیزیکی و بدون احرازهویت امکان افزایش امتیاز به کرنل داره. آسیب پذیری در پردازش رویداد های بازنشانی هستش. |

| CVE-2023-6200 | 8.3 | Linux | Kernel | Race Condition | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز کرنل داره. آسیب پذیری در مدیریت گزینه های Route Information هستش. |

| ZDI-24-841 | 7.5 | Zope | Zope Application Server | Uncontrolled Resource Consumption | مهاجم مجاور شبکه و بدون احرازهویت امکان DOS داره. آسیب پذیری در کلاس contentFilter و زیرودی هستش. |

| CVE-2024-6249 | 8.8 | Wyze | Cam v3 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در کتابخونه ی TUTK P2P و مرتبط با مسابقات pwn2own هستش. |

| CVE-2024-6248 | 7.5 | Wyze | Cam v3 | Infrastructure Improper Authentication | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در نقطه پایانی run_action_batch در زیرساخت کلود و مرتبط با مسابقات pwn2own هستش. |

| CVE-2024-6247 | 6.8 | Wyze | Cam v3 | OS Command Injection | مهاجم با دسترسی فیزیکی و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در مدیریت SSIDهای تعبیه شده در کدهای QR اسکن شده و مرتبط با مسابقات pwn2own هستش. |

| CVE-2024-6246 | 9.6 | Wyze | Cam v3 | Heap Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز کرنل داره. آسیب پذیری در ماژول کرنلی Realtek Wi-Fi و مرتبط با مسابقات pwn2own هستش. |

| ZDI-24-834 | 7.8 | Synology | BC500 | Improper Compartmentalization | مهاجم محلی امکان افزایش امتیاز به root داره. آسیب پذیری در پیاده سازی اکانتهای کاربران و مرتبط با مسابقات Pwn2own هستش. |

| ZDI-24-833 | 8.8 | Synology | BC500 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در ماژول synocam_param.cgi هستش. |

| ZDI-24-831 | 8.8 | Samsung | Galaxy S23 | Permissive List of Allowed Inputs | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب اجرا کنه. آسیب پذیری در عملکرد Galaxy Store Deeplink و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2023-42581 | 8.8 | Samsung | Galaxy S23 | Improper Input Validation | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب اجرا کنه. آسیب پذیری در samsungapps URI scheme و مرتبط با مسابقات Pwn2own هستش. |

| ZDI-24-829 | 8.8 | Samsung | Galaxy S23 | Permissive List of Allowed Inputs | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب اجرا کنه. آسیب پذیری در کلاس McsWebViewActivity و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2023-42580 | 8.8 | Samsung | Galaxy S23 | Improper Input Validation | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب اجرا کنه. آسیب پذیری در کلاس InstantPlaysUrlUtil و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-32766 | 8.8 | QNAP | TS-464 | Command Injection | مهاجم راه دور امکان اجرای کد با امتیاز ادمین داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه مکانیسم احرازهویت رو دور زد. آسیب پذیری در مدیریت پارامتر username و مرتبط با مسابقات pwn2own هستش. |

| CVE-2024-32766 | 9.8 | QNAP | TS-464 | Improper Validation Authentication | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در منطق احرازهویت هستش. |

| CVE-2023-51364 | 8.1 | QNAP | TS-464 | Command Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز ادمین داره. آسیب پذیری در پردازش لاگ های آپلودها و مرتبط با مسابقات pwn2own هستش. |

| CVE-2024-27124 | 7.5 | QNAP | TS-464 | Command Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در مدیریت درخواستهای بازنشانی پسورد و مرتبط با مسابقات pwn2own هستش. |

| CVE-2024-32764 | 7.3 | QNAP | TS-464 | SSRF | مهاجم راه دور و بدون احراز هویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در مدیریت اکشن create_session و مرتبط با مسابقات pwn2own هستش. |

| CVE-2024-0794 | 8.8 | HP | Color LaserJet Pro MFP 4301fdw | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز rootداره. آسیب پذیری در تجزیه ی فونتهای تعبیه شده و مرتبط با مسابقات pwn2own هستش. |

| CVE-2024-36886 | 9.0 | Linux | Kernel | Use-After-Free | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز کرنل داره. فقط سیستمهایی که TIPC bearer فعال هستش، آسیب پذیرند. آسیب پذیری در پیامهای TIPC تکه تکه شده (fragmented) هستش. |

| CVE-2024-6141 | 7.8 | Windscribe | Windscribe | Directory Traversal | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در سرویس Windscribe هستش. |

| CVE-2024-5930 | 7.8 | VIPRE | Advanced Security | Incorrect Permission | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در سرویس Anti Malware هستش. |

| CVE-2024-5929 | 7.8 | VIPRE | Advanced Security | Uncontrolled Search Path Element | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در Patch Management Agent هستش. |

| CVE-2024-5928 | 7.8 | VIPRE | Advanced Security | Link Following | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در Patch Management Agent هستش. مهاجم با ایجاد یک سیمبولیک لینک میتونه یک فایلی رو حذف کنه. |

| CVE-2024-30082 | 8.8 | Microsoft | Windows | Use-After-Free | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در درایور win32kfull هستش. |

| CVE-2024-3498 | 7.8 | Toshiba | e-STUDIO2518A | Incorrect Permission Assignment | مهاجم محلی و احرازهویت شده امکان اجرای کد با امتیاز root داره. آسیب پذیری در vsftpd daemon هستش. |

| CVE-2024-3497 | 8.8 | Toshiba | e-STUDIO2518A | Directory Traversal | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیبپذیری در متد unzip هستش. |

| CVE-2024-3496 | 8.8 | Toshiba | e-STUDIO2518A | Authentication Bypass | مهاجم مجاور شبکه و بدون احرازهویت امکان دور زدن احرازهویت داره. آسیب پذیری در مکانیسم احرازهویت هستش. |

| CVE-2021-40438 | 8.2 | Hewlett Packard Enterprise | OneView | SSRF | مهاجم راه دور و بدون احرازهویت امکان حمله ی SSRF با امتیاز root داره. آسیب پذیری در سرویس REST هستش که بصورت پیش فرض روی پورت TCP/443 فعاله. آسیب پذیری بدلیل استفاده از نسخه ی آسیب پذیر Apache HTTP هستش. |

| CVE-2023-50275 | 7.5 | Hewlett Packard Enterprise | OneView | Authentication Bypass | مهاجم راه دور و بدون احرازهویت امکان DOS داره. آسیب پذیری در clusterService هستش. |

| CVE-2023-50274 | 7.8 | Hewlett Packard Enterprise | OneView | Command Injection | مهاجم محلی امکان افزایش امتیاز به root داره. برای اکسپلویت مهاجم یا باید امکان اجرای کد با امتیاز پایین داشته باشه یا بتونه یک درخواست HTTP به سرویس محلی ارسال کنه. آسیب پذیری در متد startUpgradeCommon هستش. |

| CVE-2024-6146 | 8.8 | Actiontec | WCB6200Q | Stack Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد با امتیاز سرور HTTP داره. آسیب پذیری در سرور HTTP و زیرودی هستش. |

| CVE-2024-6145 | 8.8 | Actiontec | WCB6200Q | Format String | مهاجم مجاور شبکه امکان اجرای کد با امتیاز سرور HTTP داره. آسیب پذیری در سرور HTTP و زیرودی هستش. |

| CVE-2024-6144 | 8.8 | Actiontec | WCB6200Q | Stack Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد با امتیاز سرور HTTP داره. آسیب پذیری در سرور HTTP و زیرودی هستش. |

| CVE-2024-6143 | 8.8 | Actiontec | WCB6200Q | Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد با امتیاز سرور HTTP داره. آسیب پذیری در سرور HTTP و زیرودی هستش. |

| CVE-2024-6142 | 8.8 | Actiontec | WCB6200Q | Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد با امتیاز سرور HTTP داره. آسیب پذیری در سرور HTTP و زیرودی هستش. |

| CVE-2024-6154 | 8.2 | Parallels | Desktop | Heap Buffer Overflow | مهاجم محلی امکان افزایش امتیاز داره. برای اکسپلویت مهاجم باید امکان اجرای کد با امتیاز بالارو داشته باشه. آسیب پذیری در مولفه Toolgate هستش. |

| CVE-2024-6153 | 7.8 | Parallels | Desktop | Protection Mechanism Failure | مهاجم محلی امکان تغییر نسخه به نسخه های پایینتر داره. آسیب پذیری در سرویس Updater هستش. |

| CVE-2024-6147 | 7.8 | Poly | Plantronics Hub | Link Following | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در سرویس Spokes Update و زیرودی هستش. مهاجم میتونه با ایجاد یک symbolic link فایلی رو حذف کنه. |

| CVE-2023-5622 | 7.8 | Tenable | Nessus Network Monitor | Uncontrolled Search Path Element | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در پیکربندی OpenSSL هستش. آسیب پذیری بدلیل لوود پیکربندی از یک مکان غیرایمن رخ میده. |

| CVE-2024-23155 | 7.8 | Autodesk | AutoCAD | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MODEL و زیرودی هستش. |

| CVE-2024-36999 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای 3DM و زیرودی هستش. |

| CVE-2024-23152 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای 3DM و زیرودی هستش. |

| CVE-2024-23154 | 7.8 | Autodesk | AutoCAD | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SLDPRT و زیرودی هستش. |

| CVE-2024-23150 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای PRT و زیرودی هستش. |

| CVE-2024-23159 | 7.8 | Autodesk | AutoCAD | Uninitialized Variable | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای STP و زیرودی هستش. |

| CVE-2024-23153 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MODEL و زیرودی هستش. |

| CVE-2024-23156 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای 3DM و زیرودی هستش. |

| CVE-2024-23158 | 7.8 | Autodesk | AutoCAD | Use-After-Free | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای IGES و زیرودی هستش. |

| CVE-2023-39470 | 7.2 | PaperCut | NG | Exposed Dangerous Function | مهاجم راه دور و احرازهویت شده امکان اجرای کد دلخواه با امتیاز SYSTEM داره. آسیب پذیری در مدیریت تنظیمات print.script.sandboxed هستش. |

| CVE-2024-1882 | 7.2 | PaperCut | MF | Server-Side Template Injection | مهاجم راه دور امکان اجرای کد دلخواه با امتیاز SYSTEM داره. برای اکسپلویت نیاز به احرازهویت هستش که میشه مکانیسم احراز هویت دور زد. آسیب پذیری در کلاس EmailRenderer هستش. |

| CVE-2024-1883 | 8.8 | PaperCut | MF | XSS | مهاجم راه دور امکان دور زدن احرازهویت داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در متد handleServiceException هستش. |

| CVE-2024-1884 | 8.2 | PaperCut | MF | SSRF | مهاجم راه دور و بدون احرازهویت امکان افشای اطلاعات با امتیاز اکانت سرویس داره. آسیب پذیری در سرویس pc-upconnector-service هستش که بصورت پیش فرض روی پورت TCP/9151 فعاله. |

| CVE-2024-1222 | 8.6 | PaperCut | NG | Incorrect Authorization | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در کلاس PrintDeployProxyController هستش. |

| CVE-2024-1654 | 7.2 | PaperCut | NG | Directory Traversal | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در کلاس generateNextFileName هستش. |

| CVE-2024-1221 | 6.5 | PaperCut | NG | Link Following | مهاجم راه دور امکان افشای اطلاعات با امتیاز root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه مکانیسم احرازهویت دور زد. آسیب پذیری در نقطه پایانی آپلود هستش. مهاجم با ایجاد یک symbolic link میتونه یک فایل دلخواه بخونه. |

| CVE-2024-1223 | 8.2 | PaperCut | NG | Hardcoded Credentials | مهاجم راه دور امکان دور زدن احرازهویت در External Devices API داره. آسیب پذیری در پیکربندی یک شی VendorKeys هستش. |