در سری پست های “بررسی هفتگی آسیب پذیری های منتشر شده در ZDI” ، به بررسی 23 آسیب پذیری منتشر شده، بین 27 آوریل تا 10 مه/ 8 تا 21 اردیبهشت در پلتفرم ZDI پرداختیم.

این پست ها بصورت هفتگی منتشر میشن اما با توجه به اینکه در این چند هفته ، آسیب پذیری خاصی منتشر نشده بود، همه ی این آسیب پذیری ها در یک پست و بصورت یکجا منتشر کردیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه . برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

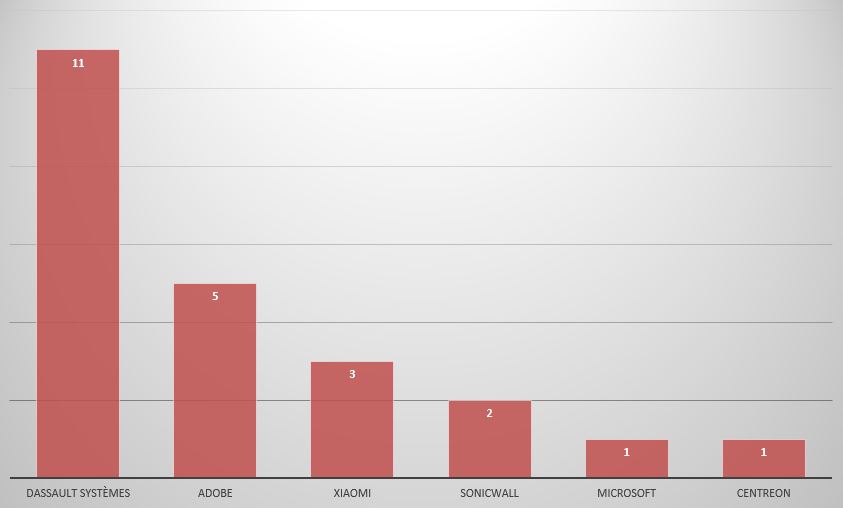

این هفته 6 کمپانی داشتیم که محصول آسیب پذیر داشتن:

- این هفته Dassault Systèmes با 11 آسیب پذیری در صدر جدول بود. محصول آسیب پذیریشون هم eDrawings Viewer هستش که برای مشاهده ی طرحهای سه بعدی و دو بعدی استفاده میشه.

- دومین کمپانی آسیب پذیر، Adobe هستش با 5 آسیب پذیری در Acrobat Reader DC

- سومین کمپانی آسیب پذیر هم Xiaomi است با 3 آسیب پذیر در Pro 13

نمودار زیر همه ی کمپانی هایی که این هفته محصول آسیب پذیر داشتن رو نشون میده :

نوع آسیب پذیری هایی که این هفته در محصولات کشف شده :

- اجرای کد : 22

- افزایش امتیاز : 0

- افشای اطلاعات: 1

- دور زدن ویژگی امنیتی : 0

- منع سرویس : 0

در نهایت 23 آسیب پذیری که منتشر شده :

| شناسه | امتیاز | سازنده | محصول | نوع آسیب پذیری | توضیحات |

| CVE-2023-24948 | 7.6 | Microsoft | Windows | Integer Underflow | مهاجم راه دور، امکان اجرای کد دلخواه با امتیاز کرنل داره. برای اکسپلویت نیاز به تعامل کاربر است، چون باید به یک دستگاه بلوتوث مخرب وصل بشه. آسیب پذیری در پردازش بسته های AVDTP است. |

| CVE-2024-3298 | 7.8 | Dassault Systèmes | eDrawings Viewer | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای DXF است. |

| CVE-2024-3298 | 7.8 | Dassault Systèmes | eDrawings Viewer | Type Confusion | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای DXF است. |

| CVE-2024-3298 | 7.8 | Dassault Systèmes | eDrawings Viewer | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای DXF است. |

| CVE-2024-3298 | 7.8 | Dassault Systèmes | eDrawings Viewer | Type Confusion | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای DXF است. |

| CVE-2024-1847 | 7.8 | Dassault Systèmes | eDrawings Viewer | Uninitialized Variable | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای SAT است. |

| CVE-2024-3298 | 7.8 | Dassault Systèmes | eDrawings Viewer | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای DXF است. |

| CVE-2024-1847 | 7.8 | Dassault Systèmes | eDrawings Viewer | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای JT است. |

| CVE-2024-3298 | 7.8 | Dassault Systèmes | eDrawings Viewer | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای DXF است. |

| CVE-2024-1847 | 7.8 | Dassault Systèmes | eDrawings Viewer | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای JT است. |

| CVE-2024-3298 | 7.8 | Dassault Systèmes | eDrawings Viewer | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای DXF است. |

| CVE-2024-1847 | 7.8 | Dassault Systèmes | eDrawings Viewer | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر، چون باید یک صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای JT است. |

| CVE-2024-30306 | 7.8 | Adobe | Acrobat Reader DC | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است، چون باید یک فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در مدیریت AcroForms است. |

| CVE-2024-30303 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است، چون باید یک فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در مدیریت AcroForms است. |

| CVE-2024-30305 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است، چون باید یک فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در مدیریت AcroForms است. |

| CVE-2024-30301 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است، چون باید یک فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در مدیریت AcroForms است. |

| CVE-2024-30304 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است، چون باید یک فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در مدیریت AcroForms است. |

| CVE-2024-29011 | 7.5 | SonicWALL | GMS Virtual Appliance | Hard-Coded Credential | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در کلاس ECMClientAuthenticator است. |

| CVE-2024-29010 | 7.1 | SonicWALL | GMS Virtual Appliance | XXE | مهاجم راه دور امکان افشای اطلاعات حساس با امتیاز root داره. برای اکسپلویت نیاز به احرازهویت است اما میشه اینم دور زد. آسیب پذیری در کلاس ECMPolicyRequest است. |

| CVE-2024-4406 | 8.8 | Xiaomi | Pro 13 | XSS | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا فایل یا صفحه مخرب رو بازکنه. آسیب پذیری در تجزیه ی پارامتر integralInfo در integral-dialog-page.html و مرتبط با مسابقات Pwn2own است. |

| CVE-2024-4405 | 8.8 | Xiaomi | Pro 13 | XSS | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا فایل یا صفحه مخرب رو بازکنه. آسیب پذیری در تجزیه ی پارامتر manualUpgradeInfo در manual-upgrade.html و مرتبط با مسابقات Pwn2own است. |

| CVE-2023-26322 | 8.8 | Xiaomi | Pro 13 | Permissive List of Allowed Inputs | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا فایل یا صفحه مخرب رو بازکنه. آسیب پذیری در متد isUrlMatchLevel است. |

| CVE-2023-51633 | 7.5 | Centreon | Centreon | XSS | مهاجم راه دور امکان اجرای کد دلخواه با امتیاز اکانت سرویس داره. برای اکسپلویت نیاز به تعامل کاربر است. آسیب پذیری در پردازش sysName OID در SNMP است. |