این هفته هم به روال هفته های قبل، به سراغ آسیب پذیری های مهم منتشر شده در پلتفرم ZDI رفتیم. این هفته 14 آسیب پذیری مهم بین ، 26 آگوست تا 1 سپتامبر ،4 تا 10 شهریور ، رو بررسی کردیم.

پلتفرم zero day initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه.

این پلتفرم به دلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

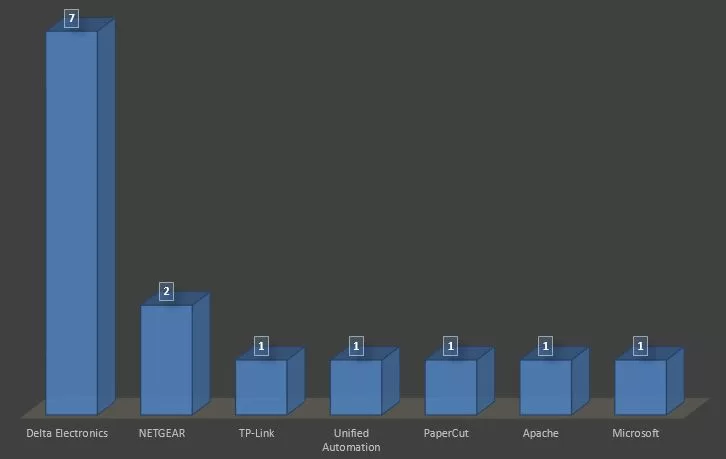

این هفته 7 کمپانی داشتیم که محصول آسیب پذیر داشتن ، که بینشون Delta Electronics با هفت آسیب پذیری در صدر بود.

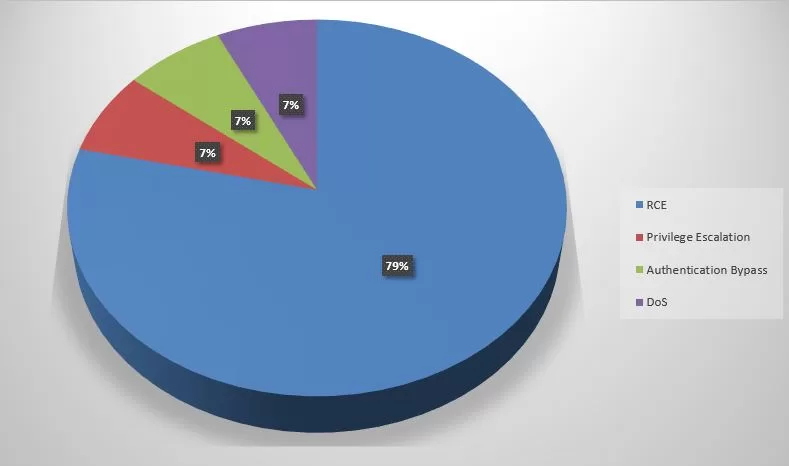

نوع آسیب پذیری هایی که این هفته بررسی کردیم :

- اجرای کد : 11

- دور زدن احرازهویت: 1

- افزایش امتیاز : 1

- منع سرویس : 1

در نهایت 14 آسیب پذیری که بررسی کردیم :

| آسیب پذیری | امتیاز | سازنده | محصول | نوع | توضیحات |

| ZDI-23-1281 | 9.8 | Apache | ActiveMQ NMS | Deserialization of Untrusted Data | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت تعامل با این کتابخونه لازمه اما بسته به پیاده سازی بردار حمله میتونه متفاوت باشه. آسیب پذیری در متد Body accessor هستش |

| ZDI-23-1282 | 7.5 | Microsoft | Microsoft Teams | Privilege Escalation | مهاجم راه دور امکان افزایش امتیاز داره. برای اکسپلویت نیازه که مهاجم امکان اجرای کد با امتیاز کم رو داشته باشه. آسیب پذیری در پنجره Pluginhost هستش. |

| CVE-2023-41183 | 8.8 | NETGEAR | Orbi 760 | Authentication Bypass | مهاجم مجاور شبکه امکان دور زدن احرازهویت داره.آسیب پذیری در پیاده سازی SOAP API هستش. |

| CVE-2023-41182 | 7.2 | NETGEAR | ProSAFE Network Management System | Directory Traversal | مهاجم راه دور و احراز هویت شده امکان اجرای کد دلخواه با امتیاز SYSTEM داره. برای اکسپلویت، احرازهویت نیازه اما قابل دور زدنه. آسیب پذیری در کلاس ZipUtils هستش. |

| CVE-2023-39469 | 7.2 | PaperCut | NG | Code Injection | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در External User Lookup هستش. |

| CVE-2023-41185 | 8.6 | Unified Automation | UaGateway | integer overflow | مهاجم راه دور و بدون احرازهویت امکان DoS رو داره. آسیب پذیری در پردازش گواهی کلاینت هستش. |

| CVE-2023-41184 | 6.8 | TP-Link | Tapo C210 | Stack Buffer Overflow | مهاجم مجاور شبکه و احرازهویت شده امکان اجرای کد با امتیاز root داره. آسیب پذیری در پارامتر ActiveCells در APIهای CreateRules و ModifyRules هستش. |

| CVE-2023-0251 | 7.8 | Delta Electronics | DOPSoft | Buffer Overflow | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه فایل مخرب باز یا یه صفحه مخرب بازدید کنه. آسیب پذیری در تجزیه فایلهای DPA هستش. |

| CVE-2023-0123 | 7.8 | Delta Electronics | DOPSoft | Buffer Overflow | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه فایل مخرب باز یا یه صفحه مخرب بازدید کنه. آسیب پذیری در تجزیه فایلهای DPA هستش. |

| CVE-2023-0123 | 7.8 | Delta Electronics | DOPSoft | Buffer Overflow | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه فایل مخرب باز یا یه صفحه مخرب بازدید کنه. آسیب پذیری در تجزیه فایلهای DPA هستش. |

| CVE-2023-0124 | 7.8 | Delta Electronics | DOPSoft | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه فایل مخرب باز یا یه صفحه مخرب بازدید کنه. آسیب پذیری در تجزیه فایلهای DPA هستش. |

| CVE-2023-0123 | 7.8 | Delta Electronics | DOPSoft | Buffer Overflow | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه فایل مخرب باز یا یه صفحه مخرب بازدید کنه. آسیب پذیری در تجزیه فایلهای DPA هستش. |

| CVE-2023-0123 | 7.8 | Delta Electronics | DOPSoft | Buffer Overflow | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه فایل مخرب باز یا یه صفحه مخرب بازدید کنه. آسیب پذیری در تجزیه فایلهای DPA هستش. |

| CVE-2023-0123 | 7.8 | Delta Electronics | DOPSoft | Buffer Overflow | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه فایل مخرب باز یا یه صفحه مخرب بازدید کنه. آسیب پذیری در تجزیه فایلهای DPA هستش. |