در سری پست های “بررسی هفتگی آسیب پذیری های منتشر شده در ZDI” ، به بررسی 61 آسیب پذیری منتشر شده، بین 27 جولای تا 2 آگوست/ 6 تا 12 مرداد در پلتفرم ZDI پرداختیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری فعالیت داره. بطور کلی این پلتفرم بعنوان یک واسط در حوزه زیرودی ، عمل میکنه . برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب کار میکنه، آسیب پذیری هایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

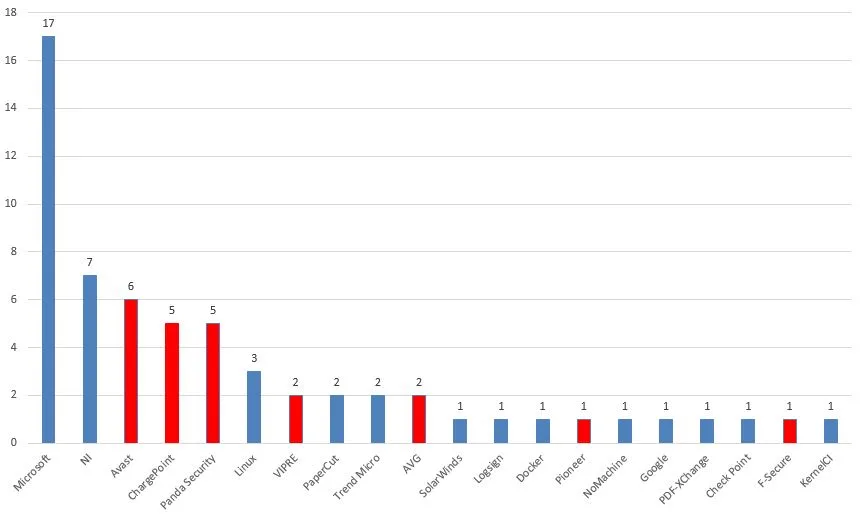

این هفته 20 کمپانی داشتیم که محصول آسیب پذیر داشتن و بینشون کمپانی مایکروسافت با 17 آسیب پذیری در صدر بود. محصولات آسیب پذیر این کمپانی ویندوز، اکسل، ورد، Azure ، Azure VSTS CLI ، Azure Arc Jumpstart، Object Detection Solution Accelerator ، Visio ، PC Manager و پاورپوینت هستن.

نمودار زیر همه ی کمپانی های آسیب پذیر هفته رو نشون میده. موارد قرمز رنگ، نشون دهنده کمپانی هایی هستن که آسیب پذیری زیرودی دارن.

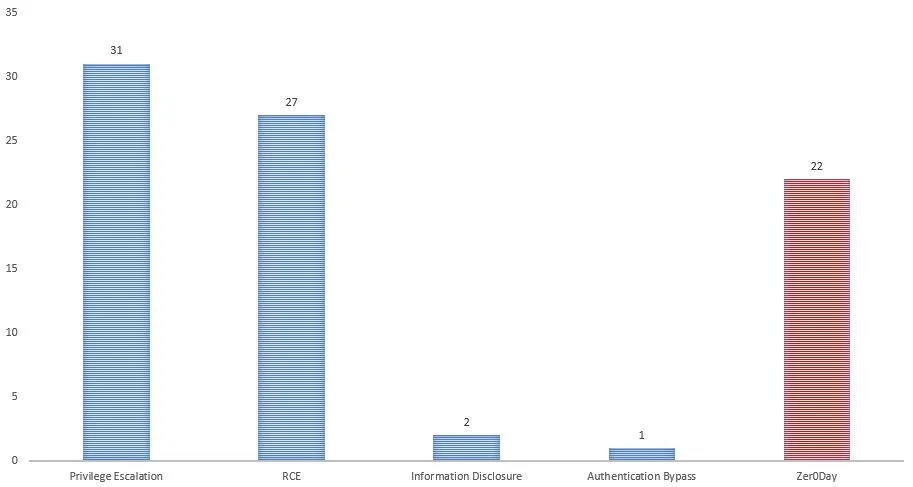

نوع آسیب پذیری هایی که این هفته در محصولات کشف شده :

- اجرای کد : 27

- افزایش امتیاز: 31

- افشای اطلاعات: 2

- دور زدن احراز هویت: 1

- زیرودی : 22

در نهایت 61 آسیب پذیری که منتشر شده :

| شناسه | امتیاز | سازنده | محصول | نوع آسیب پذیری | توضیحات |

| CVE-2024-23971 | 8.8 | ChargePoint | Home Flex | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در مدیریت پیامهای OCPP و مربوط به مسابقات Pwn2own و زیرودی هستش. |

| CVE-2024-23969 | 8.8 | ChargePoint | Home Flex | Out-Of-Bounds Write | مهاجم مجاور شبکه و بدون احراز هویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در تابع wlanchnllst و مربوط به مسابقات Pwn2own و زیرودی هستش. |

| CVE-2024-23968 | 8.8 | ChargePoint | Home Flex | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احراز هویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در تابع SrvrToSmSetAutoChnlListMsg و مربوط به مسابقات Pwn2own و زیرودی هستش. |

| CVE-2024-23921 | 8.8 | ChargePoint | Home Flex | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در ماژول wlanapp و مربوط به مسابقات Pwn2own و زیرودی هستش. |

| CVE-2024-23920 | 8.8 | ChargePoint | Home Flex | Improper Access Control | مهاجم مجاور شبکه و بدون احراز هویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در ماژول onboardee و مربوط به مسابقات Pwn2own و زیرودی هستش. |

| CVE-2024-23929 | 7.3 | Pioneer | DMH-WT7600NEX | Directory Traversal | مهاجم مجاور شبکه امکان ایجاد فایل دلخواه با امتیاز root داره. برای اکسپلویت نیاز به احرازهویت هستش که اونم میشه دور زد. آسیب پذیری در عملکرد telematics و مربوط به مسابقات Pwn2OWN و زیرودی هستش. |

| CVE-2024-7253 | 7.8 | NoMachine | NoMachine | Uncontrolled Search Path Element | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در nxnode.exe هستش که یک کتابخونه رو از یک مسیر ناامن لوود میکنه. |

| CVE-2023-7261 | 8.1 | Chrome | Local Privilege Escalation | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در مکانیسم بروزرسانی هستش. مهاجم با ایجاد DOS device redirection میتونه یک اجرایی رو از یک مکان ناامن اجرا کنه. (DOS device redirection تکنیکی هستش که در اون مهاجم، مسیر دسترسی به یک دستگاه یا فایل رو تغییر میده تا بتونه به جای دسترسی به دستگاه یا فایل اصلی، به یک فایل یا دستگاه دیگه ای که تحت کنترل خودش هست، دسترسی پیدا کنه. یعنی بجای اجرای chrome_update.exe اصلی یک بدافزار با این نام رو اجرا میکنه.) | |

| CVE-2024-3037 | 7.8 | PaperCut | NG | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه یک فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در PCWebService هسش. |

| CVE-2024-3037 | 7.8 | PaperCut | NG | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه یک فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس pc-web-print هسش. |

| CVE-2024-7352 | 7.8 | PDF-XChange | Editor | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه فایلهای PDF هستش. |

| CVE-2024-6233 | 7.8 | Check Point | ZoneAlarm Extreme Security | Link Following | مهاجم محلی با ایجاد symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM بازنویسی کنه. آسیب پذیری در سرویس Forensic Recorder هستش. |

| CVE-2024-21371 | 8.8 | Microsoft | Windows | Heap Buffer Overflow | مهاجم محلی امکان افزایش امتیاز به کرنل داره. آسیب پذیری در مدیریت junctionهای NTFS هستش. |

| CVE-2024-6121 | 7.8 | NI | FlexLogger | Local Privilege Escalation | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در فرایند نصب برنامه هستش. |

| CVE-2024-6675 | 7.8 | NI | VeriStand | Deserialization of Untrusted Data | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخربی رو اجرا کنه. آسیب پذیری در پردازش عنصر BinaryElements در فایلهای NIVSPRJ هستش. |

| CVE-2024-6791 | 7.8 | NI | VeriStand | Directory Traversal | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخربی رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای VSMODEL هستش. |

| CVE-2024-6793 | 9.8 | NI | VeriStand | Deserialization of Untrusted Data | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در مولفه ی DataLoggingServer هستش. |

| CVE-2024-6794 | 9.8 | NI | VeriStand | Deserialization of Untrusted Data | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در پردازش درخواستهای سرویس در مولفه ی WaveformStreamingServer هستش. |

| CVE-2024-6806 | 9.8 | NI | VeriStand | Exposed Dangerous Method | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در پردازش درخواستهای سرویس در مولفه ی ProjectServer هستش. |

| CVE-2024-6805 | 7.5 | NI | VeriStand | Exposed Dangerous Method | مهاجم راه دور و بدون احرازهویت امکان افشای اطلاعات حساس داره. آسیب پذیری در مولفه ی IFileTransferServer هستش. |

| CVE-2024-41183 | 7.8 | Trend Micro | VPN Proxy One Pro | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه با امتیاز SYSTEM یک فولدر رو حذف کنه. آسیب پذیری در داخل DEP Manager هستش. |

| CVE-2024-41183 | 7 | Trend Micro | VPN Proxy One Pro | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه با امتیاز SYSTEM یک فایل رو به یک جای دیگه انتقال بده. آسیب پذیری در داخل VpnBackgroundController هستش. |

| ZDI-24-1021 | 4.3 | Logsign | Unified SecOps Platform | Directory Traversal | مهاجم راه دور و احرازهویت شده با امتیاز root امکان افشای اطلاعات حساس داره. آسیب پذیری در نقطه پایانی get_response_json_result هستش. |

| CVE-2024-28992 | 8.6 | SolarWinds | Access Rights Manager | Directory Traversal | مهاجم راه دور و بدون احراز هویت امکان حذف فایل دلخواه و افشای اطلاعات حساس با امتیاز یک کاربر دامنه با امتیاز بالارو داره. آسیب پذیری در متد deleteTransferFile هستش. |

| CVE-2024-6222 | 8.2 | Docker | Desktop | Exposed Dangerous Function | مهاجم محلی امکان افزایش امتیاز داره. برای اکسپلویت مهاجم باید امکان اجرای کد با امتیاز بالارو داشته باشه. آسیب پذیری در عملکرد Docker Extensions و مربوط به مسابقات Pwn2Own هستش. |

| CVE-2024-35880 | 7.8 | Linux | Kernel | Race Condition | مهاجم محلی امکان افزایش امتیاز به کرنل داره. آسیب پذیری در مدیریت لیست io_uring buffer و مربوط به مسابقات Pwn2Own هستش. |

| CVE-2024-7242 | 7.8 | Panda Security | Dome | Link Following | مهاجم محلی با ایجاد یک junction میتونه فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در اجرایی PSANHost و زیرودی هستش. |

| CVE-2024-7241 | 7.8 | Panda Security | Dome | Link Following | مهاجم محلی با ایجاد یک junction میتونه فایل دلخواه رو با امتیاز SYSTEM ایجاد کنه. آسیب پذیری در اجرایی PSANHost و زیرودی هستش. |

| CVE-2024-7245 | 7 | Panda Security | Dome | Incorrect Permission Assignment | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در Hydra Sdk Windows Service و به علت ایجاد یک فولدر با پرمیشن نادرست هستش. این آسیب پذیری هم زیرودی هستش. |

| CVE-2024-7244 | 7.8 | Panda Security | Dome | DLL Hijacking | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در پروسس VPN و زیرودی هستش. |

| CVE-2024-7243 | 7.8 | Panda Security | Dome | Link Following | مهاجم محلی با ایجاد یک junction میتونه فایل دلخواه رو با امتیاز SYSTEM ایجاد کنه. آسیب پذیری در اجرایی PSANHost و زیرودی هستش. |

| CVE-2024-7240 | 7.3 | F-Secure | Total | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM ایجاد کنه. برای اکسپلویت نیاز به تعامل کاربر ادمین هستش. آسیب پذیری در سرویس میزبانی پلاگین WithSecure و زیرودی هستش. |

| CVE-2024-7238 | 7.8 | VIPRE | Advanced Security | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس Anti Malware و زیرودی هستش. |

| CVE-2024-7239 | 7.8 | VIPRE | Advanced Security | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس Anti Malware و زیرودی هستش. |

| CVE-2024-7234 | 7.8 | AVG | AntiVirus Free | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس AVG و زیرودی هستش. |

| CVE-2024-7237 | 7.8 | AVG | AntiVirus Free | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس AVG و زیرودی هستش. |

| CVE-2024-7233 | 7.8 | Avast | AntiVirus Free | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فولدر دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس Avast و زیرودی هستش. |

| CVE-2024-7232 | 7.8 | Avast | AntiVirus Free | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فولدر دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس Avast و زیرودی هستش. |

| CVE-2024-7227 | 7.8 | Avast | AntiVirus Free | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس Avast و زیرودی هستش. |

| CVE-2024-7229 | 7.8 | Avast | Cleanup Premium | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس Avast Cleanup و زیرودی هستش. |

| CVE-2024-7231 | 7.8 | Avast | Cleanup Premium | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس Avast Cleanup و زیرودی هستش. |

| CVE-2024-7230 | 7.8 | Avast | Cleanup Premium | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل دلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس Avast Cleanup و زیرودی هستش. |

| ZDI-24-998 | 8.2 | KernelCI | KernelCI | Incorrect Permission Assignment | مهاجم راه دور امکان دور زدن احراز هویت داره. آسیب پذیری در پرمیشن های داده شده به توکن SAS هستش. |

| CVE-2024-0565 | 8.3 | Linux | Kernel | Improper Input Validation | مهاجم راه دور امکان اجرای کد دلخواه با امتیاز کرنل داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه هدرهای SMB هستش. |

| CVE-2023-52755 | 9 | Linux | Kernel | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه با امتیاز کرنل داره. بسته به پیکربندی، احرازهویت ممکنه نیاز باشه یا نه. سیستمهایی که ksmbd فعال دارن تحت تاثیر این آسیب پذیری هستن. آسیب پذیری در پردازش ویژگی های ACL هستش. |

| ZDI-24-993 | 7.5 | Microsoft | Azure | Improper Access Control | مهاجم راه دور و بدون احرازهویت امکان افشای اطلاعات حساس داره. آسیب پذیری در نقطه پایانی myapiendpoint.developer.azure-api.net هستش. |

| ZDI-24-992 | 9.8 | Microsoft | Azure VSTS CLI | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب Azure VSTS CLI هستش. هنگام نصب از Microsoft Container Registry سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-991 | 9.8 | Microsoft | Azure Arc Jumpstart | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب Azure Arc Jumpstart هستش. هنگام نصب از مخزن Microsoft GitHub سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-989 | 9.8 | Microsoft | Azure | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب Container Network Management هستش. هنگام نصب از مخزن Microsoft GitHub سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-988 | 9.8 | Microsoft | Azure | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب MQTT هستش. هنگام نصب از مخزن Microsoft GitHub سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-987 | 9.8 | Microsoft | Object Detection Solution Accelerator | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب Object Detection Solution Accelerator هستش. هنگام نصب از مخزن Microsoft GitHub سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-986 | 9.8 | Microsoft | Azure | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب Azure IoT Edge Dev Tool هستش. هنگام نصب از مخزن Microsoft GitHub سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-985 | 9.8 | Microsoft | Azure | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب Service Fabric هستش. هنگام نصب از مخزن Microsoft GitHub سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-984 | 7.8 | Microsoft | Word | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای DOC هستش و توسط حسین لطفی گزارش شده. |

| ZDI-24-983 | 9.8 | Microsoft | Azure | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب Go Labs هستش. هنگام نصب از مخزن Microsoft GitHub سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-981 | 9.8 | Microsoft | Azure | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب Azure Machine Learning Notebooks هستش. هنگام نصب از مخزن Microsoft GitHub سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-980 | 9.8 | Microsoft | Azure | Uncontrolled Search Path Element | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در فرایند نصب Forecasting Toolkit هستش. هنگام نصب از مخزن Microsoft GitHub سعی میکنه یک منبع ابری که وجود نداره رو لوود کنه که منجر به takeover میشه. |

| ZDI-24-979 | 7.8 | Microsoft | Office Visio | Integer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای DXF هستش. |

| ZDI-24-978 | 7.8 | Microsoft | PC Manager | Link Following | مهاجم محلی با ایجاد یک symbolic link میتونه فایل ذلخواه رو با امتیاز SYSTEM حذف کنه. آسیب پذیری در سرویس MSPC Manager هستش. |

| ZDI-24-977 | 7.8 | Microsoft | Office Excel | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای XLW هستش. |

| ZDI-24-976 | 7.8 | Microsoft | Office PowerPoint | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای GLB هستش. |