بعد از یه وقفه چند هفته ای، این هفته هم به روال هفته های قبل، به سراغ آسیب پذیری های مهم منتشر شده در پلتفرم ZDI رفتیم. این هفته 9 آسیب پذیری مهم بین ، 4 تا 10 نوامبر / 13 تا 19 آبان رو بررسی کردیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه.

این پلتفرم به دلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

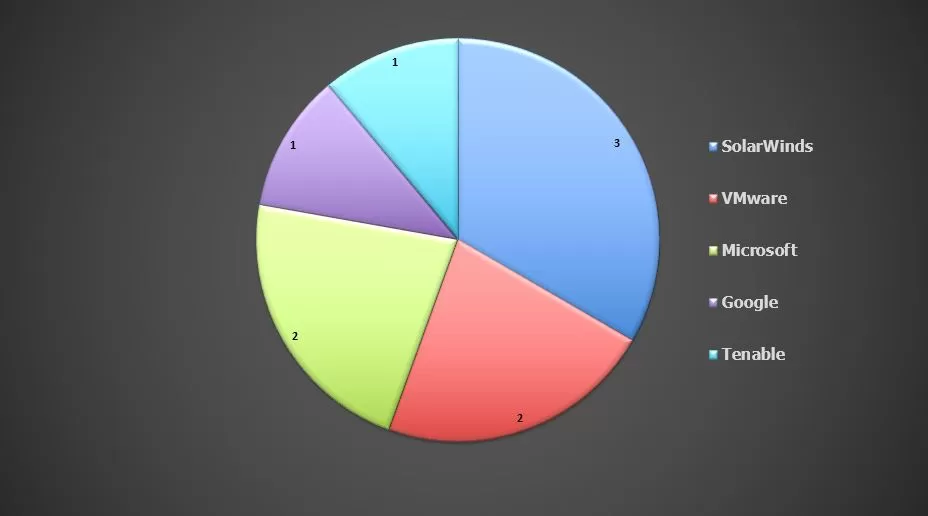

این هفته 5 کمپانی داشتیم که محصول آسیب پذیر داشتن ، که بینشون SolarWinds با 3 آسیب پذیری در صدر بود. این شرکت دو تا محصول آسیب پذیر داشت که دو مورد از آسیب پذیری ها برای محصول Network Configuration Manager و یکیش هم برای Orion Platform بود.

در رتبه دوم دو کمپانی حضور دارن که یکیش VMware که دو آسیب پذیری در محصولات vCenter Server Appliance و Workstation داشت و دیگری مایکروسافت برای ویندوز و Azure بود.

در رتبه سوم هم گوگل برای Chromium و کمپانی Tenable برای Nessus هستن که خود Nessus برای اسکن آسیب پذیری بکار میره.

نمودار زیر کمپانی های آسیب پذیر این هفته رو نشون میده :

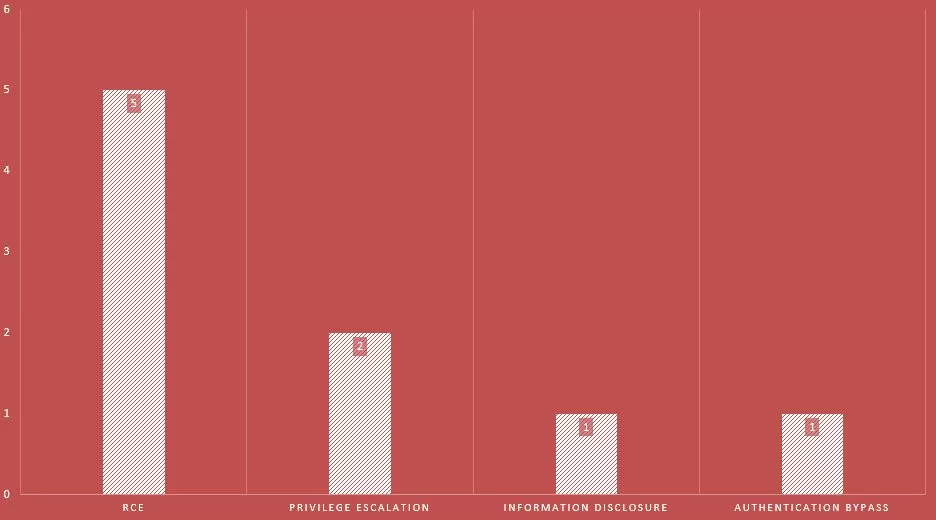

نوع آسیب پذیری هایی که این هفته بررسی کردیم :

- اجرای کد : 5

- افزایش امتیاز : 2

- دور زدن احرازهویت : 1

- افشای اطلاعات : 1

در نهایت 9 آسیب پذیری که بررسی کردیم :

| شناسه | امتیاز | سازنده | محصول | نوع | توضیحات |

| CVE-2023-34048 | 9.8 | VMware | vCenter Server Appliance | Out-Of-Bounds Write | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد با امتیاز root رو داره. آسیب پذیری در اجرای پروتکل DCE/RPC هستش. |

| CVE-2023-34044 | 6.0 | VMware | Workstation | Uninitialized Variable | مهاجم محلی امکان افشای اطلاعات حساس رو داره. برای اکسپلویت نیازه که مهاجم امکان اجرای کد با امتیاز بالا رو داشته باشه. آسیب پذیری در مولفه ی UHCI رخ میده. مهاجم با زنجیره کردن این آسیب پذیری با آسیب پذیری ها دیگه امکان اجرای کد در hypervisor رو میده. |

| ZDI-23-1588 | 8.8 | Microsoft | Azure | Incorrect Permission Assignment | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در پرمیشن داده شده به توکن Azure US Accelarators Synapse SAS هستش. مهاجم میتونه از این آسیب پذیری برای انجام حملات زنجیره تامین یا اجرای کد در نقاط پایانی مشتریان استفاده کنه. |

| CVE-2023-36804 | 8.8 | Microsoft | Windows | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در درایور win32kfull و تابع UMPDDrvCopyBits هستش. |

| CVE-2023-33227 | 8.8 | SolarWinds | Network Configuration Manager | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در متد SaveResultsToFile رخ میده. |

| CVE-2023-33226 | 8.8 | SolarWinds | Network Configuration Manager | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در متد ExportConfigs رخ میده. |

| CVE-2023-40062 | 8.8 | SolarWinds | Orion Platform | Incomplete List of Disallowed Inputs | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در کلاس BlacklistedFilesChecker رخ میده. |

| ZDI-23-1583 | 8.8 | Chromium | Double Free | مهاجم راه دور امکان اجرای کد در مرورگرهای مبتنی بر Chromium داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در Vulkan SwiftShader هستش. | |

| CVE-2023-5847 | 6.7 | Tenable | Nessus | Privilege Escalation | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری بدلیل لوود فایل پیکربندی OpenSSL از یه مکان غیرامن هستش |