این هفته هم به روال هفته های قبل، سراغ آسیب پذیری های مهم منتشر شده در پلتفرم ZDI رفتیم و قراره 12 آسیب پذیری مهم، بین 9 تا 15 مارس / 19 تا 25 اسفند، که در این پلتفرم منتشر شدن رو با هم بررسی کنیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه . برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

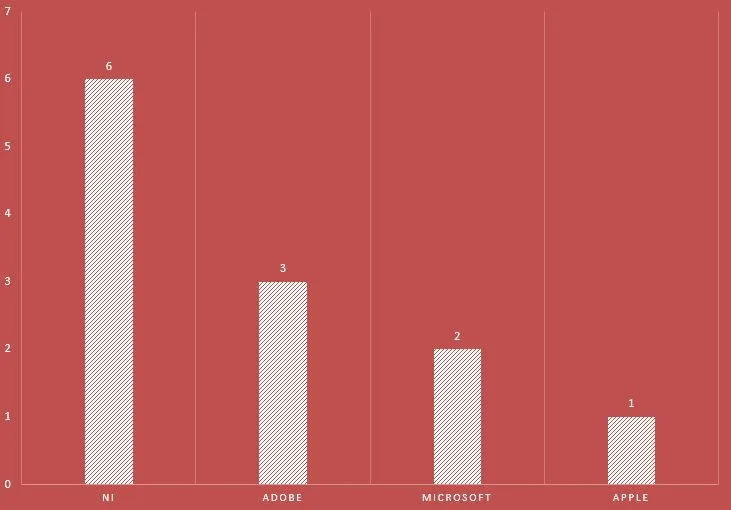

این هفته 4 کمپانی داشتیم که محصول آسیب پذیر داشتن:

- در صدر این لیست، کمپانی NI قرار داره با 6 آسیب پذیری. محصول آسیب پذیرشون LabVIEW هستش که یک محیط برنامه نویسی گرافیکی هستش.

- در رتبه دوم Adobe قرار داره با 3 آسیب پذیری. محصولات آسیب پذیرشون : Premiere Pro (برنامه ی ویرایش ویدیو) ، Bridge (برنامه ای برای ویرایش و مدیریت تصاویر) ، Acrobat Reader DC برنامه مشاهده و ویرایش فایلهای PDF هستش.

- در رتبه سوم مایکروسافت قرار داره با دو آسیب پذیری در اسکایپ و آفیس.

- رتبه چهارم تعلق داره به اپل برای یک آسیب پذیری در macOS

نمودار زیر همه ی کمپانی هایی که این هفته محصول آسیب پذیر داشتن رو نشون میده :

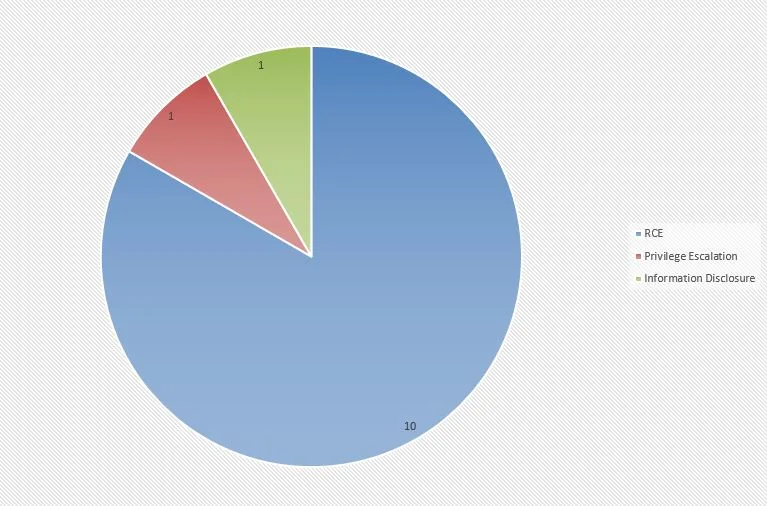

نوع آسیب پذیری هایی که این هفته در محصولات کشف شده :

- اجرای کد : 10

- افزایش امتیاز : 1

- افشای اطلاعات: 1

- دور زدن مکانیسم احراز هویت : 0

- منع سرویس : 0

در نهایت 12 آسیب پذیری که منتشر شده :

| شناسه | امتیاز | سازنده | محصول | نوع | توضیحات |

| CVE-2024-26199 | 7.8 | Microsoft | Office | Privilege Escalation | مهاجم محلی امکان افزایش امتیاز یا اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در اجرایی Office Performance Monitor رخ میده. مهاجم با ایجاد symbolic link میتونه فایل دلخواه حذف کنه. |

| CVE-2024-21411 | 8.8 | Microsoft | Skype | RCE | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تب Today رخ میده. |

| CVE-2024-20745 | 7.8 | Adobe | Premiere Pro | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای AVI رخ میده. |

| CVE-2024-20752 | 7.8 | Adobe | Bridge | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای PS رخ میده. |

| CVE-2024-20765 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای PDF رخ میده. |

| CVE-2024-23609 | 7.8 | NI | LabVIEW | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای VI رخ میده. |

| CVE-2024-23612 | 7.8 | NI | LabVIEW | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای VI رخ میده. |

| CVE-2024-23611 | 7.8 | NI | LabVIEW | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای VI رخ میده. |

| CVE-2024-23610 | 7.8 | NI | LabVIEW | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای VI رخ میده. |

| CVE-2024-23608 | 7.8 | NI | LabVIEW | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای VI رخ میده. |

| CVE-2024-23609 | 7.8 | NI | LabVIEW | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یک فایل یا صفحه ی مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای VI رخ میده. |

| CVE-2024-23257 | 3.3 | Apple | macOS | Uninitialized Pointer | مهاجم راه دور امکان افشای اطلاعات حساس داره. تعامل با ImageIO برای اکسپلویت نیازه اما بردار حمله ممکنه متفاوت باشه. آسیب پذیری در ImageIO هستش. مهاجم با ایجاد یک تصویر مخرب JP2 میتونه ازش سوء استفاده کنه. مهاجم با ترکیب این آسیب پذیری با آسیب پذیری های دیگه، میتونه کد دلخواه اجرا کنه. |