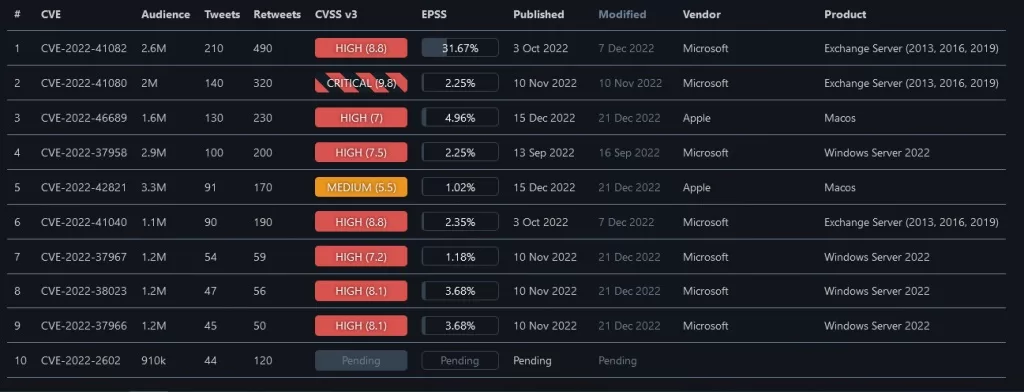

درطبق روال هفته های گذشته ، این هفته هم به بررسی CVEهای پر سرو صدا پرداختیم. مواردی که این هفته بررسی میکنیم :

1- آسیب پذیری CVE-2022-41082 :

این آسیب پذیری هفته های پیش هم تو لیست پر سرو صداها بوده. آسیب پذیری در Microsoft Exchange Server و امکان اجرای کد دلخواه رو به مهاجم احراز هویت شده میده. این آسیب پذیری بهمراه آسیب پذیری CVE-2022-41040 ، بعنوان ProxyNotShell هم شناسایی میشن و در بروزرسانی نوامبر اصلاح شدن. آسیب پذیری دارای امتیاز 8.8 و شدت بالاست.

نسخه های تحت تاثیر :

Windows server 2013,2016,2019

برای تست این آسیب پذیری میتونید از این PoC استفاده کنید.

علت اینکه این آسیب پذیری تو لیست پر سر و صدا ها بود ، گزارش اخیر crowdstrike در خصوص OWASSRF هستش. تو این گزارش در خصوص استفاده گروه باج افزاری PLAY از آسیب پذیری ProxyNotShell برای هدف قرار دادن سرورهای Exchange . اما نکته ای که در این خصوص هستش اینکه اینا تونستن اقدامات کاهشی که مایکروسافت اعمال کرده رو هم دور بزنن.

آسیب پذیری ProxyNotShell ترکیبی از دو آسیب پذیری CVE-2022-41040 که یه آسیب پذیری SSRF هستش و آسیب پذیری CVE-2022-41082 که یه آسیب پذیری RCE هستش.

با آسیب پذیری CVE-2022-41040 مهاجم به Autodiscover میرسه و میتونه یسری URL خاص دسترسی داشته باشه و بعدش با آسیب پذیری CVE-2022-41082 بتونه کد دلخواه اجرا کنه. مایکروسافت یسری اقدامات کاهشی برای جلوگیری از بازنویسی URL در Autodiscover ارائه داد.

حالا این گروه باج افزاری تونستن با یه تکنیک جدید این اقدامات رو دور بزنن و باج افزارشون رو تو هدف اجرا کنن. محققا این زنجیره اکسپلویت جدید رو OWASSRF نامیدن.

تو این روش مهاجمین از Outlook Web Application یا همون OWA بجای Autodiscover استفاده میکنن و میتونن دسترسی remote PowerShell بگیرن. این آسیب پذیری شبیه CVE-2022-41080 هستش که یه آسیب پذیری افزایش امتیاز در سرورهای Exchange 2016 و 2019 هستش. البته این آسیب پذیری هم در نوامبر اصلاح شده .

توصیه شده سازمانها بروزرسانی نوامبر رو اعمال کنن و همچنین remote PowerShell رو برای کاربران غیر مدیریتی غیر فعال کنن و از EDRهایی استفاده کنن که بتونن حملات احتمالی رو تشخیص بدن.

2- آسیب پذیری CVE-2022-41080 :

این آسیب پذیری هفته های پیش هم تو لیست پر سرو صداها بوده.آسیب پذیری در Microsoft Exchange Server هستش و امکان افزایش امتیاز رو به مهاجم میده. این آسیب پذیری گویا پیچیدگی کمتری رو داره و احتمال اینکه اکسپلویت بشه هم بالاست.

نسخه های تحت تاثیر :

Microsoft Exchange Server 2013,2016,2019

این آسیب پذیری در بروزرسانی نوامبر اصلاح شده.

علت اینکه این آسیب پذیری تو لیست پر سر و صدا ها بود ، گزارش اخیر crowdstrike در خصوص OWASSRF هستش. (تو آسیب پذیری شماره یک توضیح داده شده)

3- آسیب پذیری CVE-2022-46689 :

آسیب پذیری از نوع race condition هستش و در محصولات اپل رخ میده. دارای امتیاز 7 و شدت بالاست. یه برنامه مخرب با این آسیب پذیری میتونه کد دلخواه رو با امتیاز کرنل اجرا کنه.

اپل در بروزرسانی دسامبر این آسیب پذیری رو با ارائه tvOS 16.2, macOS Monterey 12.6.2, macOS Ventura 13.1, macOS Big Sur 11.7.2, iOS 15.7.2 and iPadOS 15.7.2, iOS 16.2 and iPadOS 16.2, watchOS 9.2 اصلاح کرده.

برای تست این آسیب پذیری میتونید از این PoC استفاده کنید.

4- آسیب پذیری CVE-2022-37958 :

این آسیب پذیری دارای شدت بحرانی و امتیاز 8.1 هستش و در مکانیسم امنیتی SPNEGO Extended Negotiation یا NEGOEX رخ میده. این مکانیسم امنیتی به سرور و کلاینت این امکان رو میده که بتونن برای انتخاب یه پروتکل امنیتی برای استفاده بینشون ، با هم مذاکره (negotiate ) کنند .

این آسیب پذیری توسط یه محقق ناشناس به مایکروسافت گزارش شده بود و بعنوان افشای اطلاعات طبقه بندی شده بود و مایکروسافت اونو در بروزرسانی سپتامبر بعنوان شدت مهم دسته بندی کرده بود.

تو بروزرسانی دسامبر ، مایکروسافت براساس تحقیقات Valentina Palmiotti محقق IBM Security X-Force Red اونو به بحرانی تغییر داد.

تو گزارشی که IBM منتشر کرده اعلام شده که مهاجم بدون احراز هویت امکان اجرای کد رو فقط با دسترسی به پروتکل NEGOEX از طریق هر پروتکل ویندوزی که احراز هویت میکنه مانند ، SMB و RDP داره. این لیست کامل نیست و در هر جایی که SPNEGO استفاده میشه ممکنه آسیب پذیر باشه ، مانند : SMTP و HTTP و Kerberos و Net-NTLM .

تو گزارش این آسیب پذیری رو با EternalBlue مقایسه کرده و گفته که این آسیب پذیری نسبت به EternalBlue دامنه وسیعتری داره. اما مایکروسافت گفته که برای اکسپلویت این آسیب پذیری نیازه که مهاجم ، شرایطی رو تو محیط هدف ایجاد کنه تا reliability رو بالا ببره. IBM هم گفته چون reliability اکسپلویت پایینه ، مهاجم باید تلاش زیادی بکنه.

کمپانی IBM گفته به دلیل دامنه وسیع آسیب پذیری ، جزییات فنی اونو در سه ماهه دوم سال 2023 بیرون میده تا همه بتونن تا اون تاریخ سیستمهاشونو ایمن کنن.

5- آسیب پذیری CVE-2022-42821 :

این آسیب پذیری که با عنوان Achilles هم شناخته میشه توسط محقق مایکروسافت Jonathan Bar Or در macOS رخ میده و اپل اونو در بروزرسانی 13 دسامبر اصلاح کرده.این آسیب پذیری امکان دور زدن Gatekeeper رو فراهم میکنه.. مهاجم میتونه با این آسیب پذیری روی سیستم هدف بدافزار نصب کنه. دارای امتیاز 5.5 و شدت متوسط هستش.

ویژگی امنیتی Gatekeeper ، فایلهای دانلود شده از اینترنت رو بررسی میکنه تا قابل اعتماد باشن. (توسط اپل تایید شده باشن) . این کار با بررسی ویژگی com.apple.quarantine که توسط مرورگرهای وب به فایلها داده میشه ، انجام میشه. مثله Mark of the Web تو ویندوز. حالا مهاجم میتونه با قرار دادن فایل مخرب تو فایل ZIP این ویژگی دور بزنه.

اپل در بروزرسانی دسامبرش با ارائه نسخه های macOS Monterey 12.6.2, macOS Big Sur 11.7.2, macOS Ventura 13 این آسیب پذیری رو اصلاح کرده.

6- آسیب پذیری CVE-2022-41040 :

این آسیب پذیری هم هفته های پیش در لیست پر سروصداها بود. آسیب پذیری در Microsoft Exchange Server هستش و یه مهاجم احراز هویت شده میتونه دستورات پاورشل رو با امتیاز کاربر SYSTEM اجرا کنه. این آسیب پذیری از جمله زیرودی هایی هست که قبلا اکسپلویت شده.

نسخه های تحت تاثیر :

Microsoft Exchange Server 2013,2016,2019

این آسیب پذیری بهمراه آسیب پذیری CVE-2022-41082 ، بعنوان ProxyNotShell هم شناسایی میشن.

این آسیب پذیری در بروزرسانی نوامبر اصلاح شده.

علت اینکه این آسیب پذیری تو لیست پر سر و صدا ها بود ، گزارش اخیر crowdstrike در خصوص OWASSRF هستش. (تو آسیب پذیری شماره یک توضیح داده شده)

7- آسیب پذیری CVE-2022-37967 :

آسیب پذیری در Windows Kerberos AES-SHA1 رخ میده و مهاجم میتونه به کاربر administrator افزایش امتیاز بده.مهاجم با تغییرات در Kerberos PAC امکان اکسپلویت این آسیب پذیری رو داره. این آسیب پذیری بصورت مرحله ای رفع میشه و یسری اقدامات کاهشی هم براش اومده.

نسخه های تحت تاثیر :

Windows server 2008 sp1, 2008 sp2, 2012 , 2012 R2 , 2016,2019,2022

علت اینکه این آسیب پذیری در لیست پر سر و صدا ها بود اینه که Samba با ارائه نسخه های 4.17.4, 4.16.8 و 4.15.13 این آسیب پذیری رو در 15 دسامبر اصلاح کرده.

8- آسیب پذیری CVE-2022-38023 :

آسیب پذیری در Netlogon RPC هستش و امکان افزایش امتیاز رو به مهاجم میده. دارای امتیاز 8.1 و شدت بالاست. برای اکسپلویت آسیب پذیری نیاز به احراز هویت و بدست آوردن یسری اطلاعات از محیط هدف هستش.

هنگامی که از RPC Signing به جای RPC Sealing استفاده میشه، یک مهاجم احراز هویت شده می تونه از آسیب پذیری های پروتکل های رمزنگاری در Netlogon ویندوز استفاده کنه.مهاجم می تونه کنترل سرویس رو بدست بگیره و بعدش میتونه ترافیک Netlogon رو تغییر بده تا امتیاز خودش افزایش بده.

محصولات تحت تاثیر این آسیب پذیری :

Windows Server 2012 و Windows Server 2012 R2 و Windows Server 2008 R2 و Windows Server 2008 و Windows Server 2016 و Windows Server 2022 و Windows Server 2019

مایکروسافت این آسیب پذیری رو بصورت مرحله ای اصلاح میکنه و در بروزرسانی نوامبر افشا و اصلاح شده.

علت اینکه این آسیب پذیری در لیست پر سر و صدا ها بود اینه که Samba با ارائه نسخه های 4.17.4, 4.16.8 و 4.15.13 این آسیب پذیری رو در 15 دسامبر اصلاح کرده.

9- آسیب پذیری CVE-2022-37966 :

آسیب پذیری در Windows Kerberos رخ میده و مهاجم میتونه به کاربر administrator افزایش امتیاز بده. مهاجم بدون احراز هویت با سوء استفاده از پروتکل های رمزنگاری RFC 4757 و MS-PAC میتونه از این آسیب پذیری برای دور زدن ویژگی های امنیتی اکتیودایرکتوری استفاده کنه . یسری اقدامات کاهشی هم براش اومده. این آسیب پذیری دارای پیچیدگی بالایی هستش چون مهاجم برای اکسپلویتش نیاز داره تا یه سری اطلاعات از محیط قربانی بدست بیاره.

نسخه های تحت تاثیر :

Windows server 2008 sp1, 2008 sp2, 2012 , 2012 R2 , 2016,2019,2022

این آسیب پذیری در بروزرسانی نوامبر افشا و اصلاح شده.

علت اینکه این آسیب پذیری در لیست پر سر و صدا ها بود اینه که Samba با ارائه نسخه های 4.17.4, 4.16.8 و 4.15.13 این آسیب پذیری رو در 15 دسامبر اصلاح کرده.

10 – آسیب پذیری CVE-2022-2602 :

آسیب پذیری از نوع race condition هستش که منجر به Use-After-Free در مولفه io_uring subsystem کرنل لینوکس میشه.دارای امتیاز 8.8 و شدت بالاست. مهاجم محلی میتونه با این آسیب پذیری اقدام به حملات منع سرویس یا احتمالا اجرای کد کنه.

محصولات و توزیعهای مختلفی از لینوکس از جمله SUSE و Alibaba Cloud و Amazon و Ubuntu و Debian و Oracle Linux نسبت به این آسیب پذیری و بروزرسانی هشدار دادن.

علت اینکه این آسیب پذیری تو لیست این هفته بوده اینه که یه رایتآپ و اکسپلویت براش نوشته شده که میتونید از اینجا و اینجا بخونید. نکته جالب در خصوص این اکسپلویت، روشی هست که استفاده شده. دراین اکسپلویت از تکنیک DirtyCred که در کنفرانس بلک هت آمریکا 2022 معرفی شده استفاده کردن.