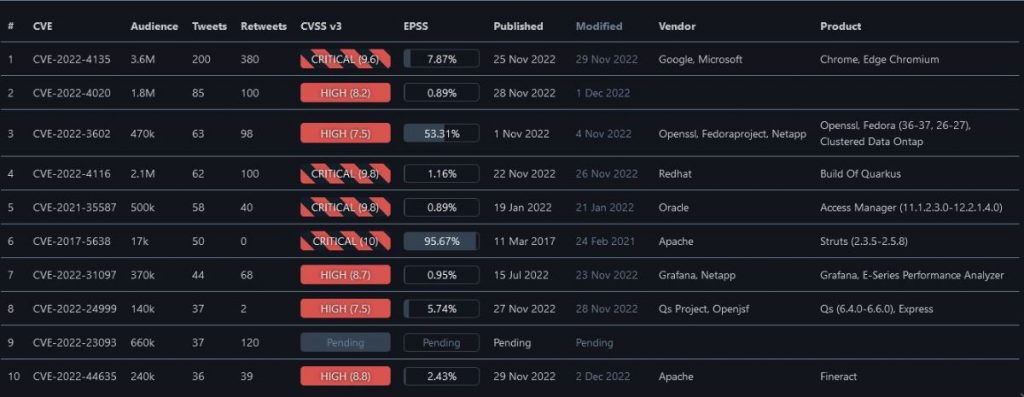

طبق روال آخر هر هفته ، این هفته هم به سراغ CVEهای پر سر و صدا رفتیم. CVEهای پر سر و صدایی که قراره این هفته بررسی کنیم موارد زیر هستن :

1- آسیب پذیری CVE-2022-4135 :

این آسیب پذیری هفته پیش هم تو لیست پر سر و صداها بود. آسیب پذیری از نوع Heap buffer overflow هستش و در قسمت پردازش GPU مرورگر کروم رخ میده.مهاجم با استفاده از یه صفحه مخرب HTML پروسس renderer رو تحت تاثیر قرار میده و میتونه سندباکس مروگر کروم رو دور بزنه. شدت اون بالاست.

نسخه های تحت تاثیر :

Google Chrome prior to 107.0.5304.121

نسخه اصلاح شده :

ALL Platform : 107.0.5304.122

گوگل گفته که یه اکسپلویت برای این آسیب پذیری وجود داره و ازش تو حمله ای استفاده شده. از ابتدای امسال تا الان این هشتمین زیرودی هستش که مورد سوء استفاده قرار گرفته و گوگل اصلاحش کرده.

2- آسیب پذیری CVE-2022-4020 :

آسیب پذیری در درایور HQSwSmiDxe DXE لپ تاپ های ACER هستش، که یه مهاجم محلی میتونه با ایجاد متغیرهای NVRAM ، ویژگی UEFI Secure Boot رو تغییر و غیر فعال کنه. دارای امتیاز 8.2 و شدت بالاست.

ویژگی UEFI Secure Boot از بارگزاری روت کیت و بوت کیت در زمان راه اندازی سیستم جلوگیری میکنه. مهاجم میتونه با این آسیب پذیری ، این ویژگی رو غیر فعال کنه و بدافزار خودش رو بصورت روت کیت یا بوت کیت در سیستم هدف اجرا کنه.

لیست لپ تاپ هایی که تحت تاثیر این آسیب پذیری هستن :

Acer Aspire A315-22A115-21, A315-22G, Extensa EX215-21, and EX215-21G

اگر لپ تاپتون تحت تاثیر آسیب پذیری قرار گرفته ، نسخه بروزرسانی BIOS ، در بروزرسانی ویندوز منتشر میشه که میتونید از قسمت Check For Update ویندوز بررسی کنید.همچنین میتونید بروزرسانی رو از سایت ACER دریافت کنید و بصورت دستی نصبش کنید.

آسیب پذیری توسط تحلیلگر بدافزار ESET ، آقای Martin Smolar کشف و گزارش شده.

3- آسیب پذیری CVE-2022-3602 :

این آسیب پذیری هفته های پیش هم جز پر سر و صداها بود . آسیب پذیری از نوع Stack Buffer overflow هستش و در بررسی گواهینامه X.509 و بررسی قسمت name constraint رخ میده. نکته ای که وجود داره برای اکسپلویت نیاز هستش که یه CA این گواهی مخرب رو امضا کرده باشه یا کاربر هشدار رو جدی نگیره و ادامه بده.مهاجم میتونه یه ایمیل مخرب ایجاد کنه که منجر به سرریز بافر و کنترل برنامه در پشته بشه. سرریز میتونه منجر به اجرای کد یا کرش بشه. با توجه به اینکه بسیاری از پلتفرم ها حفاظت از سرریز پشته رو اجرا میکنن، امکان اجرای کد کاهش پیدا میکنه.این آسیب پذیری قبلا حیاتی معرفی شده بود اما با توجه به تجزیه و تحلیل و نیازمندی های بالا برای اجرای موفق اکسپلویت به طبقه بندی “بالا” تنزل پیدا کرده. تو کلاینت های TLS با اتصال به سرور مخرب میتونه فعال بشه. در سرور های TLS ، اگه سرور از کلاینت مخرب درخواست احراز هویت کنه ، میتونه فعال بشه. آسیب پذیری توسط Polar Bear گزارش شده.

نسخه آسیب پذیر : 3.0.0 تا 3.0.6

نسخه اصلاح شده : 3.0.7

جزییات این آسیب پذیری رو میتونید تو مقاله قبلی ما بخونید. برای تست میتونید از این PoC یا این استفاده کنید.

علت اینکه این آسیب پذیری در لیست این هفته هستش ، انتشار مقاله Why CVE-2022-3602 was not detected by fuzz testing هستش.

4- آسیب پذیری CVE-2022-4116 :

آسیب پذیری در Dev UI Config Editor فریمورک Quarkus Java هستش و امکان اجرای کد رو به مهاجم میده. دارای امتیاز 9.8 و شدت بحرانی هستش.

پروژه متن باز Quarkus توسط Red Hat توسعه داده میشه و امکان ایجاد برنامه های جاوایی در محیطهای containerized و serverless رو فراهم میکنه.

مهاجم میتونه با ایجاد یه سایت مخرب و ترغیب استفاده کنندگان Quarkus برای بازدید از این سایت ، با ارسال یه درخواست HTTP POST از طریق جاوااسکریپت تغییراتی رو در پیکربندی برنامه انجام بده و در نهایت ازش سوء استفاده کنه.

قسمت Dev UI که از طریق Dev Mode ارائه میشه به localhost متصله و امکانات مختلفی رو مانند بررسی وضعیت برنامه ، تغییر پیکربندی برنامه ، پاک کردن کش و … در اختیار توسعه دهنده قرار میده. به دلیل اتصال به localhost اغلب ویژگی های امنیتی مانند احراز هویت و CORS روش پیاده سازی نشده.

نسخه اصلاح شده :

- 2.14.2.Final

- 2.13.5.Final

این آسیب پذیری توسط محققین ContrastSecurity کشف و گزارش شده که میتونید اینجا جزییات و PoC آسیب پذیری رو مشاهده کنید.

5- آسیب پذیری CVE-2021-35587 :

آسیب پذیری در مولفه OpenSSO Agent در Oracle Access Manager که برای فرایند SSO در Oracle Fusion Middleware استفاده میشه، رخ میده. دارای امتیاز 9.8 و شدت بحرانی هستش.

مهاجم بدون احراز هویت که به شبکه دسترسی داره میتونه با ارسال درخواستهای HTTP از این آسیب پذیری سوء استفاده کنه.

ابزار Oracle Access Management قسمتی از Oracle Identity Management هستش که سازمان ها رو قادر می سازه تا به طور موثر چرخه حیات کاربر رو در تمام منابع سازمانی، چه در داخل و چه خارج از فایروال و در فضای ابری، مدیریت کنند.

نسخه های تحت تاثیر :

- Oracle Access Manager 11.1.2.3.0

- Oracle Access Manager 12.2.1.3.0

- Oracle Access Manager 12.2.1.4.0

این آسیب پذیری در بروزرسانی ژانویه 2022 اصلاح شده . علت اینکه این آسیب پذیری 2021 تو لیست این هفته قرار گرفته به دلیل استفاده مهاجمین از اکسپلویت این آسیب پذیری و اضافه شدن اون به لیست اکسپلویتهای در حال استفاده CISA هستش. میتونید اینجا جزییات فنی بیشتری در خصوص این آسیب پذیری بدست بیارید.

6- آسیب پذیری CVE-2017-5638 :

آسیب پذیری در Apache Struts و در مولفه Jakarta Multipart parser هستش و دارای امتیاز 10 و شدت بحرانی هستش. به دلیل عدم مدیریت استثناء درست و ایجاد پیام در زمان بارگزاری فایل رخ میده. مهاجم میتونه دستورات خودش رو از طریق Content-Type یا Content-Disposition یا Content-Length مرتبط با هدر HTTP اجرا کنه.

آپاچی استراتس یک چارچوب نرمافزاری تحت وب متنباز برای توسعهٔ برنامههای وب تحت J2EE هستش. استراتس از API جاوا سرولت برای تشویق برنامهنویسان برای استفاده کردن از معماری Model–view–controller – MVC استفاده میکنه.

نسخه های تحت تاثیر :

- Apache Struts 2 2.3.x before 2.3.32

- Apache Struts 2.5.x before 2.5.10.1

اکسپلویت این آسیب پذیری رو میتونید از اینجا یا اینجا مشاهده کنید و جزییات فنی رو هم اینجا و یه اسکریپت nmap هم اینجا براش هستش و یه ماژول متاسپلویتم اینجا براش هستش.

علت اینکه این آسیب پذیری 2017 تو لیست این هفته هست به دلیل استفاده این فریمورک در Oracle WebCenter Sites هستش.

نسخه های تحت تاثیر :

Oracle WebCenter Sites 11.1.1.8.0/12.2.1.0.0/12.2.1.1.0/12.2.1.2.0

7- آسیب پذیری CVE-2022-31097 :

آسیب پذیری از نوع stored XSS و در ویژگی Unified Alerting پلتفرم Grafana هستش و دارای امتیاز 8.7 و شدت بالاست. مهاجم میتونه با ارسال یه لینک مخرب به ادمین و ترغیب اون برای کلیک روی این لینک ، امتیاز خودش از editor به admin ارتقاء بده.

پلتفرم متن باز Grafana برای مونیتورینگ و تجزیه و تحلیل و مشاهده داده ها بصورت نموداری و گرافیکی بکار میره.

نسخه های تحت تاثیر :

Grafana versions prior to 8.3.10, 8.4.10, 8.5.9 and 9.0.3

نسخه های اصلاح شده :

Grafana versions 9.0.3, 8.5.9, 8.4.10, and 8.3.10

با توجه به اینکه از این پلتفرم در netapp هم استفاده میشه ، محصول NetApp E-Series Performance Analyzer این کمپانی هم تحت تاثیر این آسیب پذیری قرار گرفته. در زمان نگارش این مقاله نسخه اصلاحیه براش منتشر نشده بود.

8- آسیب پذیری CVE-2022-24999 :

آسیب پذیری در qs هستش که برای تجزیه و تحلیل querystring کاربرد داره و دارای امتیاز 7.5 و شدت بالاست. نسخه های قبل از 6.10.3 تحت تاثیر این آسیب پذیری هستن که در محصولات مختلفی از جمله Express نسخه های قبل از 4.17.3 استفاده میشه. مهاجم میتونه پروسس NODE تو یه برنامه Express با ارسال پیلود خودش در قالب query string آدرس URL برنامه ، دچار اختلال کنه. مثلا :

|

1 |

1a[__proto__]=b&a[__proto__]&a[length]=100000000 |

نسخه های تحت تاثیر :

qs before 6.10.3

نسخه اصلاح شده :

- express v4.17.3

- qs v6.10.3 v6.9.7, v6.8.3, v6.7.3, v6.6.1, v6.5.3, v6.4.1, v6.3.3, and v6.2.4

جزییات و همچنین PoC آسیب پذیری از اینجا قابل دسترس هستش.

9- آسیب پذیری CVE-2022-23093 :

آسیب پذیری از نوع Stack overflow در برنامه PING توسط Tom Jones کشف و به freebsd گزارش داده شده.

آسیب پذیری در تابع pr_pack و زمانیه که هدر های IP و ICMP برای پردازش بیشتر کپی میشه ، رخ میده.

برنامه ping(8) برای بررسی دسترس پذیری یه منبع راه دور از ICMP استفاده میکنه. برای اینکه از ICMP هم استفاده کنه از RAW Socket استفاده میکنه که برای این منظور هم نیاز به امتیاز بالا داره. که برای این منظور از setuid bit استفاده میکنن. با توجه به این توضیحات و اینکه خود آسیب پذیری امکان اجرای کد میده ، در نتیجه مهاجم میتونه اجرای کد با امتیاز بالا رو داشته باشه.

همه نسخه های FREEBSD تحت تاثیر این آسیب پذیری هستن.

نسخه های اصلاح شده : (راه حلی دیگه ای غیر از بروزرسانی وجود نداره)

- FreeBSD 13.1-STABLE

- FreeBSD 13.1-RELEASE-p5

- FreeBSD 12.4-STABLE

- FreeBSD 12.4-RC2-p2

- FreeBSD 12.3-RELEASE-p10

10- آسیب پذیری CVE-2022-44635 :

آسیب پذیری از نوع path traversal و در مولفه file upload محصول Apache Fineract هستش. دارای امتیاز 8.8 و شدت بالاست. مهاجم احراز هویت شده امکان اجرای کد رو با این آسیب پذیری داره.

پروژه Apache Fineract یه نرم افزار منبع باز برای خدمات مالی هستش و امکان ایجاد، نگهداری و ارتقاء یک سیستم بانکداری مبتنی بر ابر برای موسسات مالی میسر میکنه.

نسخه های تحت تاثیر :

Apache Fineract version 1.8.0 and prior versions

نسخه های اصلاح شده :

Apache Fineract version 1.8.1