دامنه های مارکت Genesis که یکی از مارکتهای محبوب برای خرید و فروش اعتبارنامه ها بود، در یه عملیاتی بنام Cookie Monster توسط مجریان قانون ، توقیف شد. الان با ورود به این سایت ، یه بنری که از طرف مجریان قانون قرار گرفته ، قابل مشاهده هستش.

در این عملیات فقط دامنه های این بازار توقیف شدن و ادمین های این مارکت بصورت ناشناس فعالیت میکنن که نشون دهنده دانش بالای OPSEC اوناست.

FBI گفته که این عملیات توسط چند سازمان داخلی و خارجی انجام شده. اسامی سازمانهایی که در این عملیات نقش داشتن در بنرشون مشخص هستش.

احتمالا بعد از این توقیف ، یسری دستگیری ها هم در سراسر جهان ، مرتبط با این مارکت رخ بده.

این مارکت اواخر سال 2017 شروع به فعالیت کرد و در سال 2020 به محبوبترین مارکت برای فروش اعتبارنامه ها و کوکی ها و … تبدیل شد. این مارکت نسبت به سایتهای مشابه مانند 2easy Shop و Russian Market منحصر به فرد بود. چون امکاناتی مانند مرورگر و افزونه مرورگر و بات در اختیار مجرمان سایبری قرار میداد که امکان جعل مرورگر قربانیان ( از طریق IP و اطلاعات سیستم عامل و کوکی و افزونه ها) رو فراهم میکرد. این باعث میشد که مجرمین بدون ایجاد هشداری و به سادگی وارد اکانت قربانیان بشن.

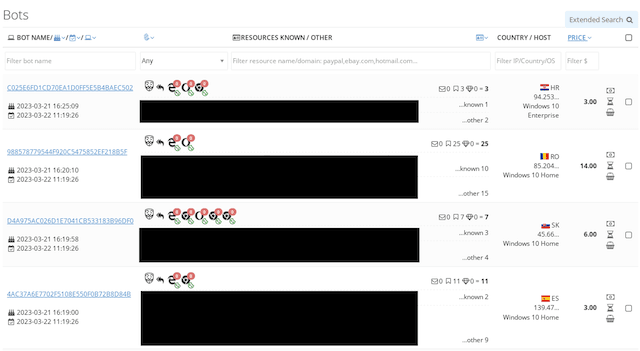

مجرمین بعد از خرید ، میتونستن بات ها رو به یه مرورگری که خود این مارکت توسعه داده بنام Genesis Security وصل کنن ، البته بصورت افزونه برای سایر مرورگر ها هم توسعه داده بودن، بعدش از طریق این باتها ، هویت قربانی رو جعل کنن. در بین این باتها ، از ایران هم نمونه هایی بود.

ثبت نام در این مارکت بصورت کد دعوت بود. یعنی شما باید یکی رو پیدا میکردید که در این مارکت عضو بود و یسری فعالیت توش داشت و ازش کد دعوت به مارکت می گرفتید. البته این کدهای دعوت در تلگرام و شبکه های اجتماعی ، حتی در ویدیوهای یوتیوب هم ارائه میشد.

قربانیان این مارکت در دسترسی نیستن اما طبق بررسی ها ، 135 میلیون بات از سال 2018 در این مارکت لیست شدن. مثلا برای ماه گذشته در حدود 1.3 میلیون بات وجود داشته و تخمین زده میشه که احتمالا بین 30 تا 50 میلیون بات فعال در این مارکت وجود داشته.

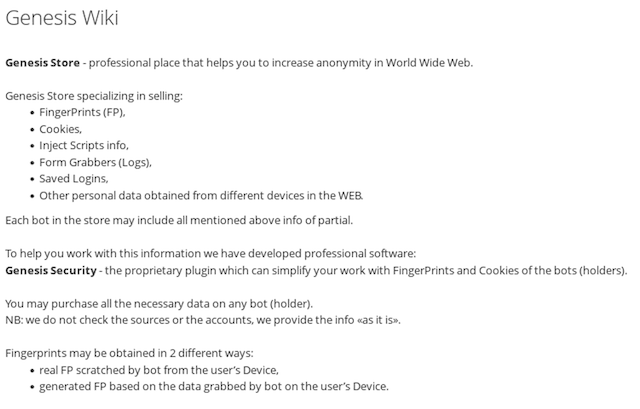

این مارکت یه ویکی هم برای تازه کارها ارائه داده بود تا اونارو با چند و چون حرفه ی کلاهبرداری آشنا کنه.

این مارکت دسترسی به حسابهای مختلفی مانند جیمیل ، فیسبوک، نتفلیکس ، اسپاتیفای ، وردپرس، پی پال ، ردیت ، آمازون ، لینکدین ، کلودفلیر ، توییتر ، زوم و Ebay و … رو فراهم میکرد. این اطلاعات توسط یه بدافزار که گویا توسط ادمین های این مارکت اداره میشه ، بدست میاد.

چطوری بدونیم که اطلاعاتی از ما در این مارکت بوده یا نه :

پلیس هلند یه ابزار آنلاینی رو بالا آورده که میتونید با وارد کردن ، ایمیلتون ببینید موردی از داده های شما در این مارکت بوده یا نه. فقط این جستجو چند دقیقه طول میکشه و اگه موردی باشه ، از طریق ایمیل براتون ارسال میشه.