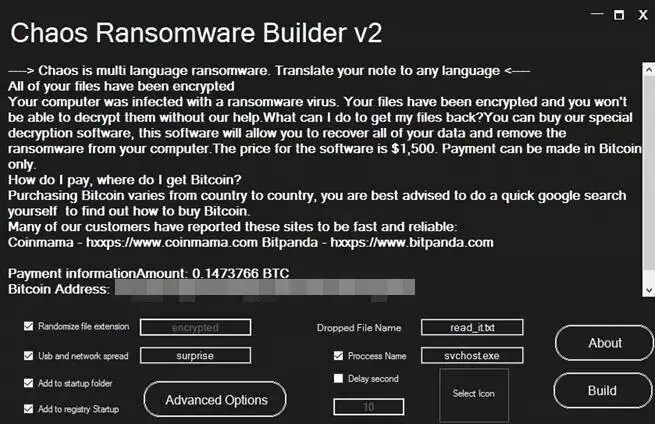

باج افزار Chaos برای اولین بار در ژوئن 2021 در انجمنها و مارکتهای مختلف دارک وب مشاهده شد.

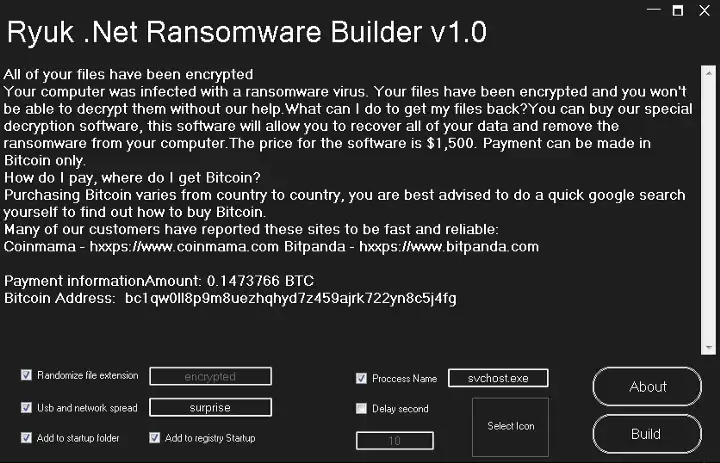

بعدها این باج افزار با نام Ryuk.net Ransomware Builder ارائه شد. البته Chaos با نسخههای مختلفی مانند v1، v2، v3 و … منتشر شده.

محققا با بررسی Ryuk.net و Chaos ، ارتباطاتی رو بین این دو باج افزار پیدا کردن.

نکته ای که وجود داره ، باج افزار Ryuk یه پروژه دیگه هستش و از سال 2018 فعالیت خودش آغاز کرده و ربطی به Ryuk.net نداره.

بررسی آدرس کیف پول یادداشت باج:

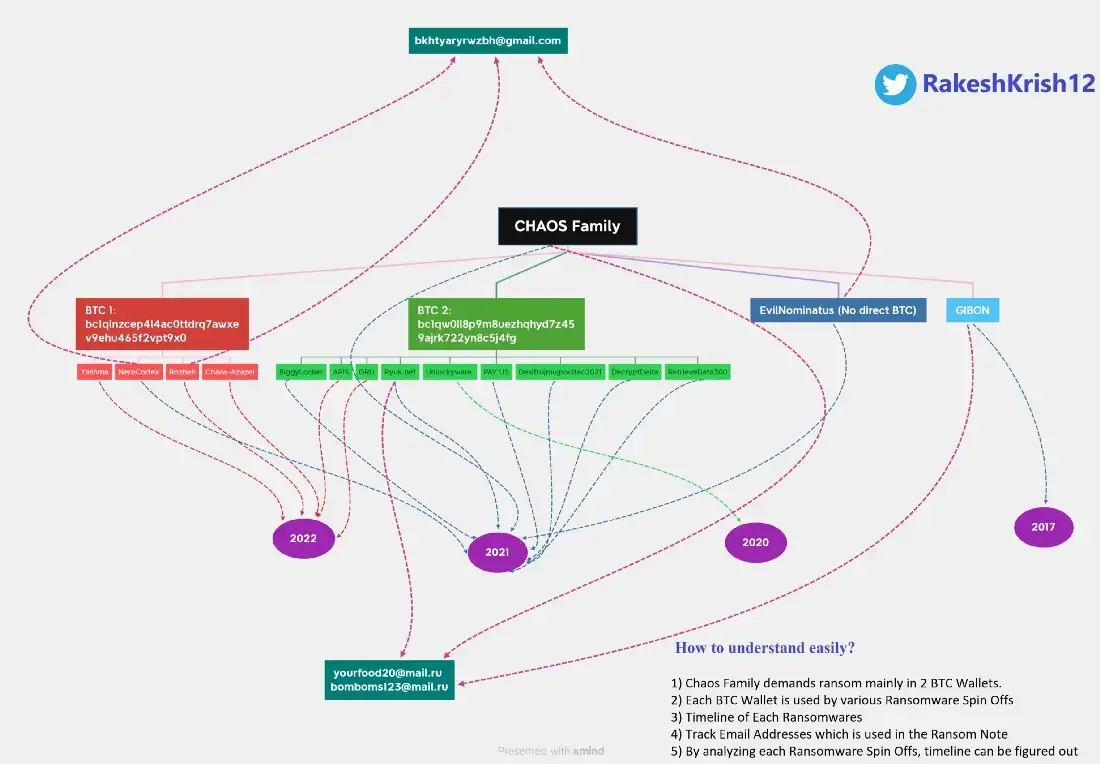

باج افزار Chaos از دو آدرس بیت کوین برای دریافت باج استفاده میکنه.

- bc1qw0ll8p9m8uezhqhyd7z459ajrk722yn8c5j4fg (Ryuk.net)

- bc1qlnzcep4l4ac0ttdrq7awxev9ehu465f2vpt9x0 (Yashma — Upgraded variant of Chaos)

آدرس اولی در سال 2021 توسط بسیاری از باج افزارها مورد استفاده قرار گرفته. از جمله موارد زیر :

- BIGGY LOCKER

- APIS

- GRU

- UNLUCKYWARE

- WARLOCKS

- PAY US

- DESIFRUJMUJPOCITAC2021

- DECRYPT DELTA

- RETRIEVE DATA 300

آدرس دوم توسط نسخه های جدید باج افزار Chaos مورد استفاده قرار گرفته. از جمله موارد زیر (سال 2022) :

- YASHMA

- NERO CORTEX

- ROZBEH

- CHAOS-AZAZEL

- UNLOCK YOUR FILES

بررسی ایمیلهای مندرج در یادداشت باج :

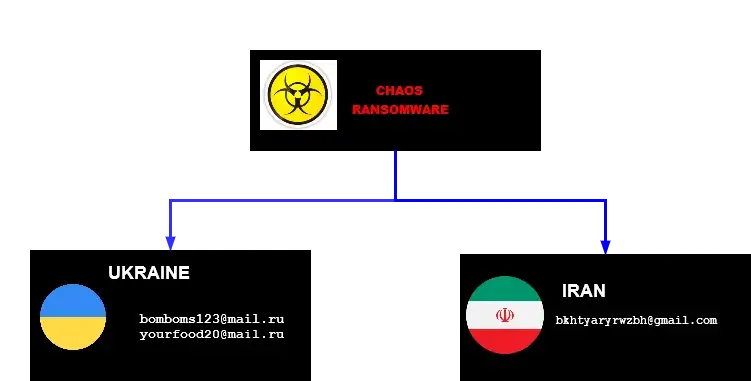

با بررسی ایمیلهای مندرج در یادداشتهای باج ، به دو مجموعه ایمیل رسیدن :

|

1 2 3 4 |

bomboms123@mail.ru yourfood20@mail.ru bkhtyaryrwzbh@gmail.com |

با بررسی هایی که روی دو تا ایمیل اول انجام دادن متوجه شدن که این ایمیلها توسط باج افزارهای Ryuk.net و Chaos و Gibon استفاده میشه.

باج افزار GIBON در سال 2017 منتشر شد و قربانیانش و از طریق کمپین های Malspam با اسناد حاوی ماکرو آلوده میکرد.

ایمیل سوم در لیست بالا ، برای مذاکره با قربانیان توسط باج افزار EvilNominatus که در اواخر سال 2021 منتشر شد ، مورد استفاده قرار گرفته.

محققای ClearSky به دلیل اینکه نمونه اولیه باج افزار EvilNominatus از ایران بارگذاری شده بود ، اونو مرتبط با ایران میدونستن.

علاوه بر این ،این ایمیل نشون دهنده ایرانی الاصل بودن هم هست. ( بختیاری + روزبه)

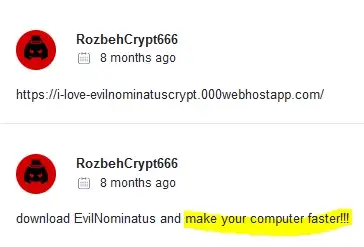

نکته ای که وجود داره در سال 2021 ، عامل تهدید ، نمونه های باج افزاری رو با نام ROZBEH به ویروس توتال آپلود میکرده.

در سال 2022 یه نسخه از باج افزار ROZBEH منتشر شد و در ادامه نسخه های مشتق شده دیگه ای مانند: EvilNominatusCrypt و RozbehCrypt و NominatusStrike و RozbehofSatan و Quax0r از این باج افزار منتشر شد.

نکته جالب دیگه این که ، توسعه دهنده در نظرات VT ،نوشته که یسری تغییرات در باج افزار دادن تا عملکرد اون رو بهبود بدن. همچنین با بررسی نظرات VT مشخص شده که عامل تهدید اغلب قربانیانش رو از طریق بازی های انلاین و Cryptojacking هدف قرار میده.

باج افزار EvilNominatus در زبان سی شارپ نوشته شده و کاربران ویندوزی هدف قرار میده و در 27 دسامبر 2017 روی VT بارگزاری شده.

MINDMAP زیر جدول زمانی باج افزار Chaos رو مشخص میکنه.

از هک اکانتهای اینستاگرام تا باج افزارنویسی :

در ماه مه 2018 ، انجمن روسی Lolzteam دچار نقض داده شد و اطلاعات 400 هزار کاربر اون افشا شد. در بین ایمیلها ، ایمیل yourfood20@mail[.]ru موجود بود. نام کاربری برای این ایمیل ، dingobongo1 هستش.

با بررسی این نام کاربری ، به یک ایمیل جدید ، dingobongo1@yandex[.]ru رسیدن که به سال 2016 برمیگرده.

با بررسی این ایمیل محقق متوجه شده که عامل تهدید قبلا با هک اکانتهای اینستاگرام و درخواست باج ، 15 هزار روبل ، برای برگردوندن اکانت ، فعالیت داشته. از جمله در آگوست 2017 با این ایمیل به اکانت اینستاگرامی مارکت بلاروسی Komarovsky حمله فیشینگ کرده و حساب هک کرده.

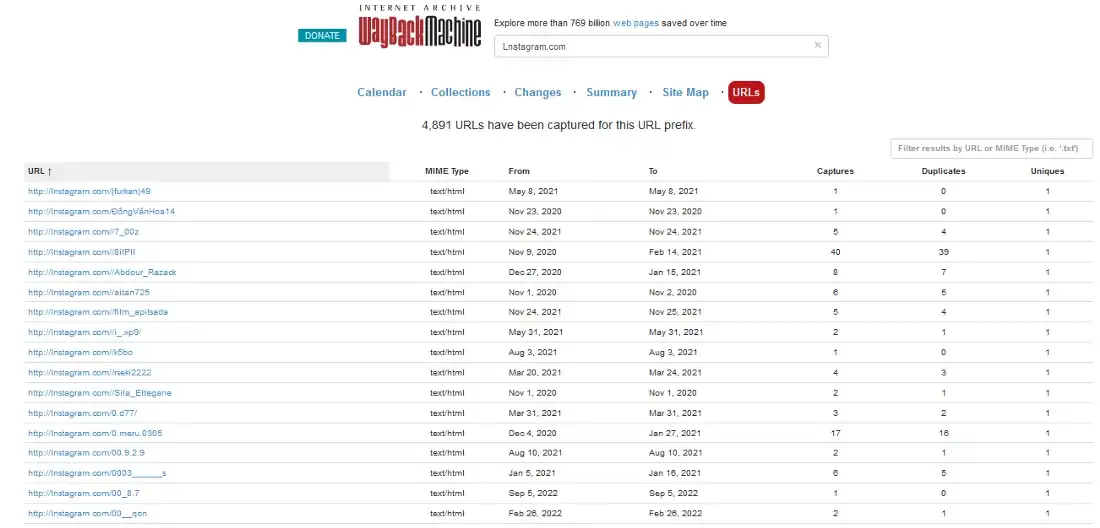

عامل تهدید برای این کار ، چندین دامنه رو با استفاده از تکنیک Domain Squatting ثبت کرده بوده ، از جمله :

- Lnstagram[.]com

- instaNrgam[.]com

- intsagARm[.]com

در بین دامنه های بالا ، اولین دامنه تاثیر زیادی داشته ، حدود 4800 اکانت در این دامنه ایجاد شده ، بدون اینکه کاربرها متوجه جعلی بودن اون بشن.

همه موارد بالا نشون میده که ، عامل تهدید راه اندازی سرویس فیشینگ اینستاگرام ،در توسعه باج افزار Chaos هم دست داشته. چون عامل تهدید با نام کاربری dingobongo1 در انجمن روسی Lolzteam با ایمیل yourfood20@mail[.]ru ثبت نام کرده که از این ایمیل برای ارتباط با قربانیان باج افزار Chaos استفاده شده.

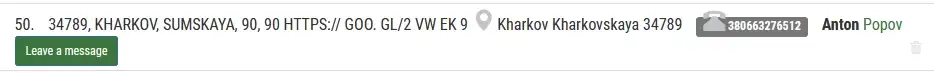

با بررسی جزییات ثبت شده برای دامنه lnstagram[.]com ، متوجه شدن که عامل تهدید فردی بنام ANTON POPOV هستش که در خارکف اوکراین زندگی میکنه.

|

1 2 3 4 5 6 7 8 9 10 |

Registrant Email: dingobongo1@yandex.ru Registry Admin ID: UANS-00001271741 Admin Name: Anton Popov Admin Organization: Private person Admin Street: 34789, Kharkov, Sumskaya, 90, 90 https://goo.gl/2VwEk9 Admin City: Kharkov Admin State/Province: Kharkovskaya Admin Postal Code: 34789 Admin Country: UKRAINE Admin Phone: +380.663276512 |

با بررسی آدرس و شماره تلفن در Residential Records of Ukrainian Nationals (سوابق مسکونی شهروندان اوکراین) میشه این اطلاعات رو تایید کرد.

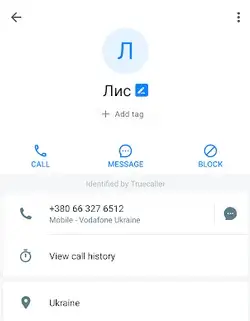

با بررسی Truecaller مشخص شد که عامل تهدید از سرویس Vodafone Ukraine و نام Lys استفاده میکنه. احتمالا این موارد یه پوشش برای عامل تهدید هستش.

با بررسی اطلاعات ثبت شده برای دامنه Instalgarm[.]com مشخص میشه که این دامنه با نام ANDREW SOBOLEV در سال 2017 ثبت شده.

|

1 2 3 4 5 6 7 8 9 10 |

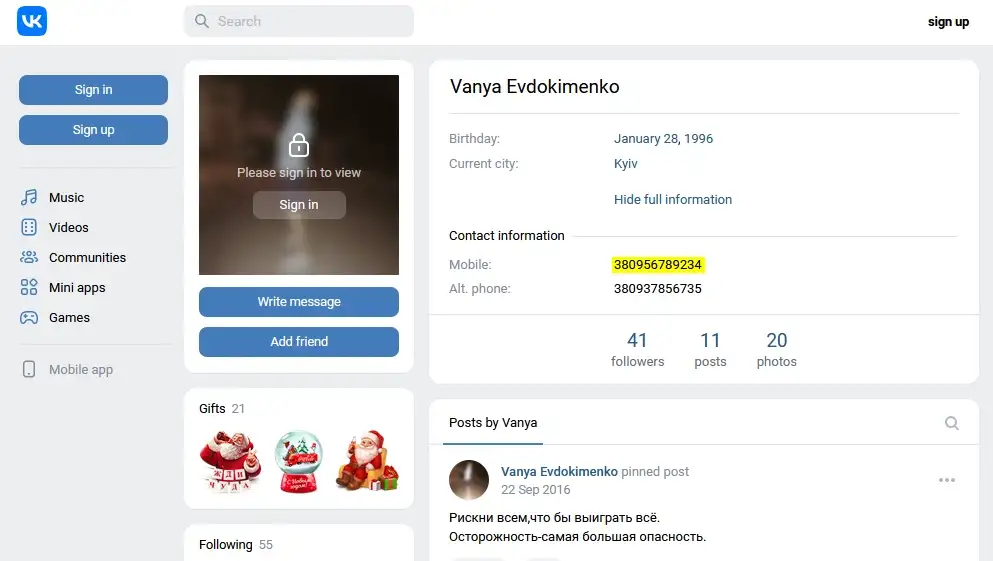

Registrant Email: dingobongo3@yandex.ru Registry Admin ID: Admin Name: Andrew Sobolev Admin Organization: Admin Street: Deribasivska str Admin City: Odessa Admin State/Province: Odesskaya obl Admin Postal Code: 34980 Admin Country: UA Admin Phone: +380.380956789234 |

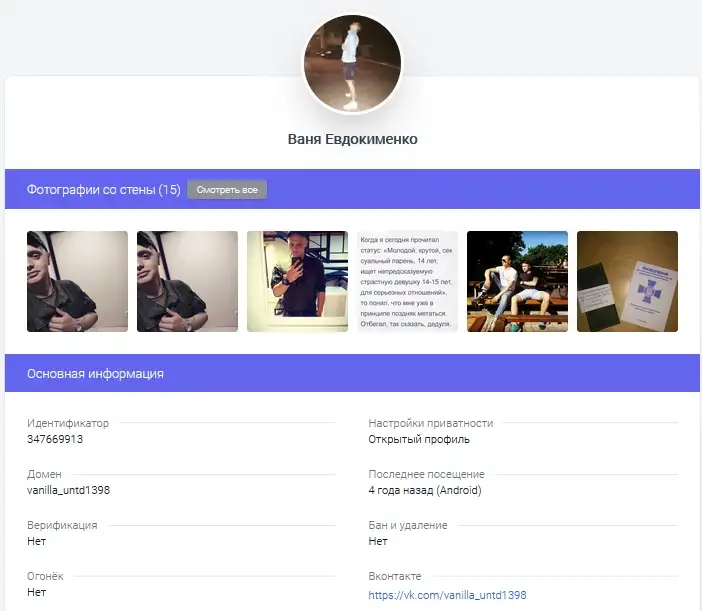

با توجه به اینکه اسامی متعلق به کشورهای CIS هستش ، محقق به بررسی پلتفرم VK رفته و یه ID در این پلتفرم پیدا کرده که به این شماره تلفن اشاره میکنه.

بنابراین مشخص میشه که عامل تهدید از نام Andrew Sobolev سوء استفاده کرده و نام اصلی اون VANYA EVDOKIMENKO هستش. همچنین از این پست مشخصه که عامل تهدید ساکت کیف اوکراین هستش.

با بررسی های بیشتر به عکس واقعی عامل تهدید هم رسیده

از پست بالا میشه فهمید که عامل تهدید از دستگاه اندروید در سال 2018 لاگین کرده و اهل اوکراین هستش.

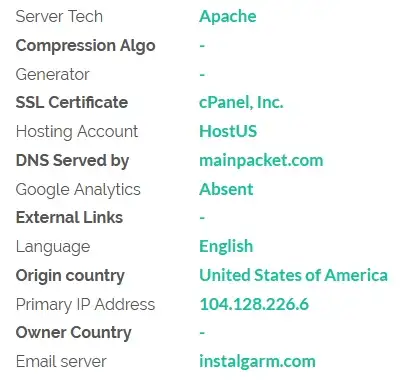

با بررسی اطلاعات میزبانی دامنه Instalgarm[.]com مشخصه که از سرویس HostUS استفاده میکنه که یه ارائه دهنده VPS محبوب برای پنهان کردن هویت افراد هستش.

جمع بندی :

از اطلاعاتی که تا اینجا بدست اومده میشه به این شکل رسید :

میشه اینجوری فرض کرد که دو تیم مشارکت داشتن ، آدرس bc1qw0ll8p9m8uezhqhyd7z459ajrk722yn8c5j4fg برای تیم اوکراین و آدرس bc1qlnzcep4l4ac0ttdrq7awxev9ehu465f2vpt9x0 برای تیم ایران.

شواهدی مبنی بر همکاری دو تیم اوکراینی و ایرانی نیست. اما ممکنه عامل تهدید ایرانی از باج افزار Chaos برای آلوده کردن قربانیان با آدرس کیف پول اونها استفاده کرده باشه.

باج افزارهای YASHMA و Onyx :

در آوریل 2022 باج افزار Onyx در انجمن ها ظاهر شد که با بررسی کدهای اون مشخص شد که از کدهای باج افزار Chaos استفاده کرده.

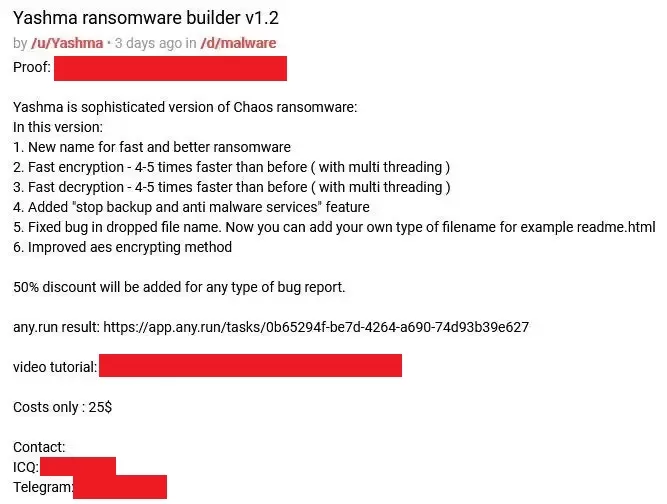

در ماه مه 2022 توسعه دهنده باج افزار Chaos در انجمن های دارک وب، شروع به تغییر نام اون به Yashma کرد.

با بررسی کدهای Yashma مشخص شد که از کدهای باج افزار Hidden Tear استفاده شده که قبلا Turk Hack Team ازش استفاده کرده بود. نام Yashma یک نام ایرانی هستش که نام دخترانه اسلامی به معنی زیبا هستش.

در جولای 2022 ، Emisoft یه کدگشای رایگان برای Yashma منتشر کرد.