یه بازیگر تهدید بنام BackdoorDiplomacy از جولای تا اواخر دسامبر 2022 (10 تیر تا 10 دی 1401) نهادهای دولتی ایران رو هدف قرار داده.

محققای Palo Alto Networks Unit 42 که فعالیت های این گروه رو تحت نام Playful Taurus رهگیری میکنن ، اعلام کردن که برخی از دامنه های دولتی رو مشاهده کردن که در حال تلاش برای اتصال به زیر ساخت بدافزار هستن.

این گروه چینی که با نامهای APT15 و KeChang و NICKEL و Vixen Panda هم شناخته میشه ، حداقل از سال 2010 سابقه کمپین های جاسوسی علیه نهاد های دولتی و دیپلماتیک رو در کشورهای آمریکای شمالی ، آمریکای جنوبی ، آفریقا و خاورمیانه رو داره.

شرکت ESET در ژوئن 2021 ، اولین بار تحلیلی از بدافزار خاص این گروه بنام Turian رو منتشر کرد که ، باهاش نهادهای دیپلماتیک و شرکت های مخابراتی در آفریقا و خاورمیانه رو هدف قرار داده بودن.

در دسامبر 2021 هم مایکروسافت گزارشی منتشر کرد ، در خصوص کشف 42 دامنه از 29 کشور مختلف که توسط این گروه از طریق اکسپلویت آسیب پذیری در Microsoft Exchange و SharePoint ، آلوده شده بودند.

این گروه همچنین اخیرا توسط ابزاری بنام Quarian ، یه شرکت مخابراتی در خاورمیانه رو هدف قرار داده بودن.

محققای Unit 42 گفتن که بدافزار Turian در حال توسعه هستش و منحصرا توسط Playful Taurus استفاده میشه.

زیرساخت Playful Taurus :

در سال 2021 ، دامنه vpnkerio[.]com ، بعنوان بخشی از کمپین Playful Taurus شناسایی شد که نهادهای دیپلماتیک و شرکت های مخابراتی در آفریقا و خاورمیانه رو هدف قرار داده بودن. از اون زمان این دامنه و زیر دامنه هاش به چندین هاست با IPهای مختلف منتقل شدن. در حال حاضر برخی از زیردامنه های این دامنه به آدرس IP زیر اشاره میکنن. (resolve)

152.32.181.16

با بررسی این IP یه گواهی منقضی شده X.509 که احتمالا با امور خارجه سنگال مرتبط هستش ، قابل شناسایی هستش.

CN=diplosen.gouv[.]sn

| cfd9884511f2b5171c00570da837c31094e2ec72 | SHA-1 |

| 2020-04-23 | Issued |

| 2021-04-29 | Expires |

| diplosen.gouv[.]sn | Common Name |

| DigiCert, Inc. | Organization Name |

| 3 | SSL Version |

| Dakar | Locality |

| SN | Country |

با اینکه این گواهینامه منقضی شده ، اما همچنان در زیرساختهای این گروه استفاده میشه. مثلا این گواهینامه اولین بار روی IP:152.32.181[.]16 در آوریل 2022 ، یکسال بعد از انقضای اون مشاهده شده. در همون ماه، مشاهده شد که برخی از زیر دامنه های vpnkerio[.]com هم به این IP اشاره میکنن.

با بررسی این IP ، محققا متوجه شدن که این گواهی در ابتدا با زیرساخت های قانونی دولت سنگال در ارتباط بوده. این امر تا انقضای این گواهی ثابت بوده اما بعد از انقضا این گواهی با نه IP در ارتباط بوده که هشت موردش دامنه های گروه Playful Taurus بودن.

مشاهده فعالیت ها:

با نظارت روی ارتباطات با زیرساخت مخرب ، محققین 4 سازمان ایرانی رو مشاهده کردن که در حال تلاش برای اتصال به IP:152.32.181[.]16 بودن.

| سازمان | IP |

| زیرساخت دولتی ایران | 109.201.27[.]66 |

| وزارت امور خارجه ایران | 185.4.17[.]10 |

| مشکوک به زیرساخت های دولتی ایران | 37.156.28[.]101 37.156.29[.]172 |

| سازمان منابع طبیعی ایران | 31.47.62[.]201 |

این نشون میده که شبکه این نهادها توسط این بازیگر چینی نقض شده. همچنین با بررسی سوابق هکهای این گروه ، این اهداف با الگوهای هدف گیری این گروه که نهادهای دولتی و دیپلماتیک رو هدف قرار میدن ، مطابقت داره.

در حین تحقیق متوجه شدن که IP:109.201.27[.]66 بین مه و نوامبر 2019 (11 اردیبهشت تا 9 آذر 98) ، میزبان سایت وزارت امور خارجه ایران به نشانی pro.mfa[.]ir بوده. همچنین این IP روی یه netblock هستش که سایر دامنه های دولتی ایران رو هم میزبانی میکنه.

با این حال از سپتامبر 2021 (10 شهریور 1400) ،این IP میزبان سایت mfaantivirus[.]xyz شده. استفاده از دامنه سطح بالای xyz (TLD) برای IP وnetblock که میزبان دامنه های قانونی دولتی ایران هستش، عجیب هستش.

رکورد ثبت mfaantivirus[.]xyz نشون میده که توسط سازمانی ثبت شده که فقط هشت دامنه دیگر رو ثبت کرده. سه مورد از این دامنه ها، از جمله mfaantivirus[.]xyz، به دلیل میزبانی در شبکه های دولتی ایران متمایز هستن. دو دامنه اضافی میزبانی شده در زیرساخت های دولتی ایران به شرح زیر است.

| Owner | Domain | IP |

| Foreign Ministry of Iran Reverse PTR: cp.econsular[.]ir |

pfs1010[.]xyz | 109.201.27[.]67 |

| Foreign Ministry of Iran | pfs1010[.]com | 109.201.19[.]184 |

IP اول یه reverse DNS pointer به cp.econsular[.]ir دراه و netname برای IP دوم Foreign Ministry of Iran هستش ، که نشون میده هر دو با دولت ایران مرتبطن.

با بررسی که روی این IPها کردن به دو گواهی X.509 رسیدن. یکی از گواهی ها مرتبط با pfSense هستش و فقط برای یک روز در آگوست 2019 با این IP ها مرتبط بوده . این نشون میده که دو دامنه pfs1010.* شبیه فایروال های pfSense هستن. استفاده از نام دامنه mfaantivirus[.]xyz هم میتونه با این موضوع مرتبط باشه.

گواهی دوم یه گواهی self-signed با نام رایج www.netgate[.]com هستش . Netgate نام تجارت Rubicon Communications هستش که pfSense را توسعه میده. بنابراین این موضوع هم میتونه به pfSense اشاره کنه. در زیر اطلاعات مرتبط با این گواهی رو مشاهده میکنید.

| 1cf1985aec3dd1f7040d8e9913d9286a52243aca | SHA-1 |

| 2022-04-21 | Issued |

| 2032-04-18 | Expires |

| www.netgate[.]com | Common Name |

| netgate | Organization Name |

| 1 | SSL Version |

| New York | Locality |

| New York | State/Province |

| United States | Country |

پنج IP مخرب دیگه ای مرتبط با این گواهی وجود داره، اما دو موردی که تو این گزارش جالب بودن در جدول زیر مشاهده میکنید.

| Owner | IP |

| NYNEX satellite OHG

Previous Cert: portal-Share.mfa[.]new |

151.248.24[.]251 |

| Constant Company VPS | 158.247.222[.]6 |

IP دوم دامنه www[.]delldrivers[.]in را از 7 ژوئیه 2022 تا 11 اکتبر 2022 میزبانی کرده. این دامنه با یک نمونه بکدور Turian مرتبط هستش.

با توجه به این مطالب، محققا زیرساخت های دولتی ایران رو شناسایی کردن که با یه سرور C2 متعلق به گروه Playful Taurus ارتباط برقرار می کرده. با بررسی یکی از IP های دولتی ایران، گواهی هایی رو شناسایی کردن که با سرور دوم Playful Taurus C2 همپوشانی داره.

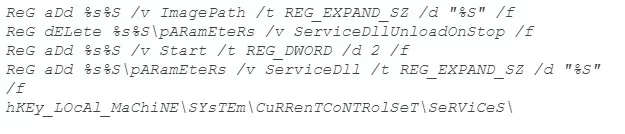

بکدور Turian :

تجزیه و تحلیل دامنه Domain:*.delldrivers[.]in منجر به شناسایی نمونه بدافزار زیر شده.

| dellux[.]exe | Filename |

| 2022-06-27 01:25:26 UTC | Creation Time |

| 67c911510e257b341be77bc2a88cedc99ace2af852f7825d9710016619875e80 | SHA256 |

| update.delldrivers[.]in | Connections |

تحلیل فنی :

این بکدور با پکر VMProtect پک شده بوده. با این حال، پیلود نهایی مجازی سازی نمیشد و در نهایت به بخش های .text، .data و .rdata آنپک میشد. متأسفانه، VMProtect همه API callها رو در نمونه مبهم می کنه. بنابراین هر زمان که یک API call انجام بشه، اجرا به بخش vmp0. میره تا import رو resolve کنه و در نهایت اونو اجرا کنه.

در حالی که تجزیه و تحلیل نمونه به دلیل مبهمسازی API به طور فزایندهای دشوار هستش ، رشتههای پک نشده موجود در بخش .data ، یه بخش مفید برای شناسایی نمونههای دیگه ای که دارای همان ساختار هستن اما با VMProtect پک نشدن، فراهم میکنه.

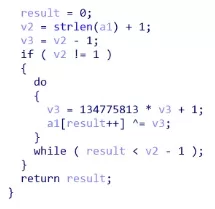

در کنار رشتهها، نمونه یک تابع رمزگشایی نسبتاً منحصر به فرد XOR هم داره (شکل زیر). این تابع برای رمزگشایی سرور C2 هاردکد شده ، update.delldrivers[.]in ، استفاده میشه.

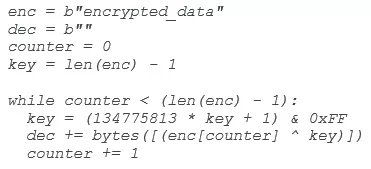

الگوریتم مشابهی در سال 2014 در Neshta file infector مشاهده شده بود. داده های رمزگذاری شده با این الگوریتم رو میشه با کد Python زیر رمزگشایی کرد.

با بررسی الگوی بایتهای {69 D2 05 84 08 08 8A 1C 30 42 32 DA 88 1C 30} ، دو نمونه بدافزار دیگه هم شناسایی کردن.

| dellux[.]exe | Filename |

| 2022-06-27 01:25:26 UTC | Creation Time |

| 67c911510e257b341be77bc2a88cedc99ace2af852f7825d9710016619875e80 | SHA256 |

| update.delldrivers[.]in | Connections |

| DLL | Type |

| 2022-06-18 14:43:13 UTC | Creation Time |

| ad22f4731ab228a8b63510a3ab6c1de5760182a7fe9ff98a8e9919b0cf100c58 | SHA256 |

| update.adboeonline[.]net | Connections |

ارتباط با Turian :

جدا از اینکه زیرساخت C2 از نظر نامگذاری بسیار شبیه هستن، مقایسه سورسکد این نمونه ها با نمونه پک نشده VMProtect نشون دهنده همپوشانی واضح بین توابع هستش.

به دلیل تقریباً یکسان بودن سورس کد، تحلیل رو روی فایل exe ادامه دادن. قبل از انجام این کار، نگاهی به DLL کردن و متوجه چندین رشته زیر شدن.

با جستجوی نمونه هایی با رشته های مشابه، دو نمونه دیگه رو شناسایی کردن.

| DLL | TYPE |

| 2022-04-28 02:56:26 UTC | Creation Time |

| 5bb99755924ccb6882fc0bdedb07a482313daeaaa449272dc291566cd1208ed5 | SHA256 |

| 127.0.0.1 | Connections |

| x64 DLL | TYPE |

| 2022-06-18 14:43:13 UTC | Creation Time |

| 6828b5ec8111e69a0174ec14a2563df151559c3e9247ef55aeaaf8c11ef88bfa | SHA256 |

| mail.indiarailways[.]net | Connections |

این نمونهها در VirusTotal بهعنوان APT_MAL_LNX_Turian_Jun21_1 برچسبگذاری خوردن که یک نسخه لینوکس از بکدور Turian هستن. با این حال، این نمونه ها مشخصا برای سیستم های لینوکسی نیستن. این تگ محققین رو به سمت گزارش های قبلی در مورد بکدورهای Turian/Quarian هدایت کرده که ارتباطی بین نمونه dellux.exe این گزارش و Turian ایجاد میکنه.

یک نسخه بروز شده :

با توجه به تفاوتهای کلیدی بین نمونههای این گزارش و نمونههای Turian مستند شده قبلی، محققا احتمال میدن که با یه نسخه جدیدتر ،با مقداری مبهمسازی بیشتر و یه پروتکل شبکه اصلاحشده ،روبرو هستین.

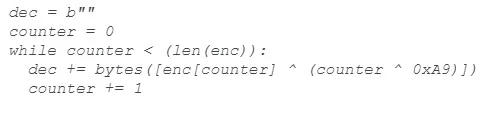

اولین تفاوت کلیدی در الگوریتم رمزگشایی C2 هستش. در نمونههای Turian قبلی، C2ها با یک XOR و با یه مقدار hard coded byte، مانند 0xA9 رمزگشایی میشدن.

در حالی که در نمونه dellux.exe، الگوریتم به وضوح به روز شده است.

علاوه بر این، پروتکل شبکه مورد استفاده توسط بکدورهای Turian و Qarian بسیار متمایز بوده ، به خصوص در هنگام مبادله کلید اولیه. در نمونه این گزارش ، پروتکل شبکه تغییر یافته تا از Security Support Provider Interface (SSPI) استفاده کنه.

در هنگام راهاندازی، Turian قبل از فراخوانی AcquireCredentialsHandleA از طریق فراخوانی InitSecurityInterfaceA، یه اشارهگر در SSPI Dispatch Table قرار میده. بعدش یه سوکت به C2 باز میشه، با استفاده از Winsock API استاندارد، و تابع connect برای برقراری یه اتصال فراخوانی میشه.

هنگامی که یک اتصال برقرار شد، Turian یه SSL handshake با C2 انجام میده. این کار از طریق فراخوانی InitializeSecurityContextA انجام میشه، که توکنی رو برای ارسال به سرور C2 برمی گردونه.

پس از ارسال، Turian منتظر یک پاسخ 5 بایتی (هدر رکورد SSL/TLS) می مونه. این پاسخ شامل طول داده هایی هستش که باید از سرور C2 پس از هدر اولیه دریافت بشه . بعدش دادهها قبل از برگشت ، به یه تابع دیگه ، InitializeSecurityContextA ارسال میشن. در این مرحله، handshake موفقیت آمیز بوده و ارتباطات ایمن می تونه شروع بشه.

تمام بسته های ارسال شده به سرور C2 با استفاده از API EncryptMessage رمزگذاری میشن، البته از قبل با کلید 0x56 هم XOR شدن. همین عملکرد روی بستههای دریافتی هم انجام میشه و دادهها با DecryptMessage و سپس XOR با 0x56 رمزگشایی میشن.

بکدور به روز شده عملکرد نسبتاً رایجی داره مانند ، به روز رسانی C2 برای برقراری ارتباط، اجرای دستورات و ایجاد reverse shell . تفاوت اصلی این نمونه در مقایسه با سایر انواع Turian، شناسه های دستور هستش. در حالی که قبلاً شناسهها از 0x01 شروع میشدن و از یک ترتیب پیروی میکردن، به نظر میرسه شناسهها در این نوع تصادفی هستند.

| 0xBC5B | Clean up |

| 0xA8CB | Update C2 |

| 0x9D58 | Execute Command |

| 0x9A3C | Spawn File Explorer Thread |

| 0x7C0D | (Unknown) |

| 0x6394 | Set Flag |

| 0x74D2 | (Unknown) |

| 0x53A6 | Get System Info |

| 0x26CD | Spawn Reverse Shell Thread |

نمونه بدافزار رو میتونید از این لینک برای تحلیل و تمرین بیشتر دریافت کنید.