مایکروسافت Patch Tuesday خودش رو برای سپتامبر 2024 منتشر کرده و در اون به اصلاح 79 آسیب پذیری در محصولات مختلفش پرداخته. بروزرسانی این ماه، 5 آسیب پذیری زیرودی داشته.

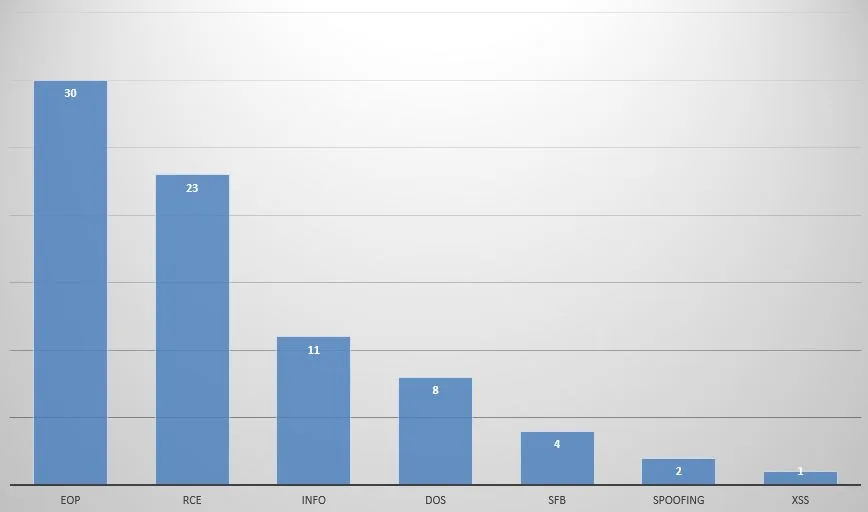

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش امتیاز: 30

- اجرای کد: 23

- افشای اطلاعات: 11

- منع سرویس: 8

- دور زدن ویژگی امنیتی: 3

- جعل: 2

- XSS : یک مورد

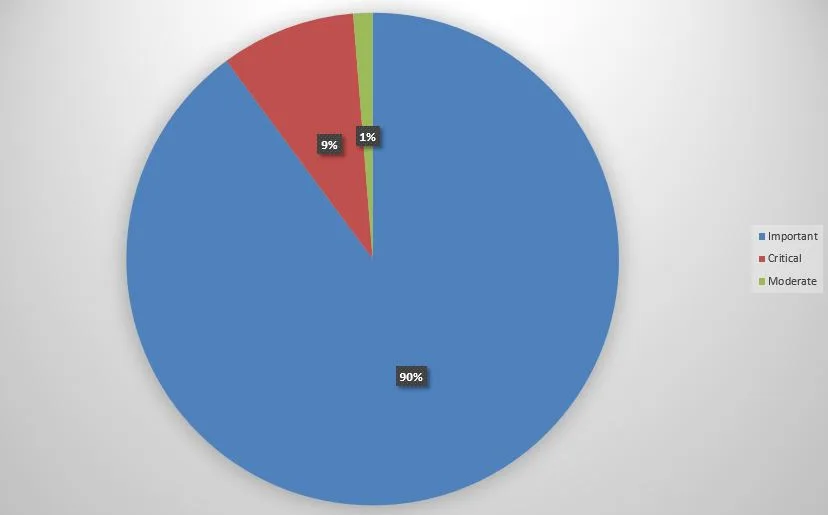

شدت آسیب پذیری های اصلاح شده در این ماه هم بصورت زیر:

- شدت بحرانی : 7مورد

- شدت مهم: 71 مورد

- شدت متوسط: 1 مورد

آسیب پذیریهای اکسپلویت شده و عمومی شده

آسیب پذیری CVE-2024-38217 :

آسیب پذیری از نوع Protection Mechanism Failure و در Windows Mark of the Web هستش. امکان دور زدن ویژگی های امنیتی رو به مهاجم میده و امتیاز 5.4 و شدت مهم داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا فایل مخرب رو دانلود و اجرا کنه. طبق اعلام مایکروسافت، آسیب پذیری در حملاتی مورد اکسپلویت قرار گرفته.

آسیب پذیری توسط Joe Desimone از Elastic Security گزارش شده و احتمالا از 2018 مورد اکسپلویت قرار گرفته.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-43491 :

آسیب پذیری از نوع Use After Free و در Microsoft Windows Update هستش. امکان اجرای کد از راه دور میده و شدت حیاتی و امتیاز 9.8 داره.

آسیب پذیری در مولفه ی Servicing Stack هستش و باعث میشه تا مهاجم بتونه نسخه ی بروز شده ویندوز رو به نسخه های ناامن ببره و در نتیجه آسیب پذیری های اصلاح شده رو دوباره زنده کنه. اصطلاحا downgrade attack هستش. مایکروسافت، ماه پیش هم یک آسیب پذیری این مدلی که در کنفرانس بلک هت ارائه شده بود رو اصلاح کرده.

محصولات تحت تاثیر:

فقط نسخه های Windows 10 (version 1507) (Windows 10 Enterprise 2015 LTSB و Windows 10 IoT Enterprise 2015 LTSB) که مولفه های اختیاری زیر رو فعال کرده باشن، تحت تاثیر هستن:

.NET Framework 4.6 Advanced Services \ ASP.NET 4.6

Active Directory Lightweight Directory Services

Administrative Tools

Internet Explorer 11

Internet Information Services\World Wide Web Services

LPD Print Service

Microsoft Message Queue (MSMQ) Server Core

MSMQ HTTP Support

MultiPoint Connector

SMB 1.0/CIFS File Sharing Support

Windows Fax and Scan

Windows Media Player

Work Folders Client

XPS Viewer

آسیب پذیری CVE-2024-38226 :

آسیب پذیری از نوع Protection Mechanism Failure و در Microsoft Publisher هستش. آسیب پذیری امکان دور زدن ویژگی های امنیتی رو میده و امتیاز 7.3 و شدت مهم رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا فایل مخرب رو دانلود و باز کنه. در حقیقت مهاجم میتونه از طریق ماکروها، قربانی رو هدف قرار بده.

محصولات تحت تاثیر:

Microsoft Publisher 2016

Microsoft Office LTSC 2021

Microsoft Office 2019

آسیب پذیری CVE-2024-38014:

آسیب پذیری از نوع Improper Privilege Management و در Windows Installer هستش. امکان افزایش امتیاز به کاربر SYSTEM رو به مهاجم میده و امتیاز 7.8 و شدت مهم داره.

محصولات تحت تاثیر:

Windows 10 Version 1809

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2024-43461 :

آسیب پذیری از نوع User Interface (UI) Misrepresentation of Critical Information و در Windows MSHTML Platform هستش. امکان جعل رو به مهاجم میده و امتیاز 8.8 و شدت مهم داره.

نکته جالب در خصوص این آسیب پذیری اینه که، تیم ZDI Threat Hunting یک آسیب پذیری مشابه این آسیب پذیری رو در حملاتی مشاهده کرده و در ماه ژوئن، به مایکروسافت گزارش داده. مایکروسافت در ماه جولای اونو اصلاح کرده. به نظر میرسه، بازیگران تهدید، تونستن اصلاحیه قبلی رو دور بزن. با این حال، مایکروسافت این آسیب پذیری رو در لیست، اکسپلویت شده ها قرار نداده.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows 11 Version 24H2

آسیب پذیری های حیاتی:

آسیب پذیری CVE-2024-38216 :

آسیب پذیری از نوع Improper Input Validation و در Azure Stack Hub هستش. امکان افزایش امتیاز رو به مهاجم میده. شدت حیاتی و امتیاز 8.2 داره. برای اکسپلویت مهاجم احرازهویت شده باید منتظر اتصال قربانی باشه. اکسپلویت موفقیت آمیز، منجر به دسترسی مهاجم به منابع و برنامه های tenant دیگه میشه.

محصولات تحت تاثیر:

Azure Stack Hub

آسیب پذیری CVE-2024-38220 :

آسیب پذیری از نوع Improper Access Control و در Azure Stack Hub هستش. شدت حیاتی و امتیاز 9 داره. برای اکسپلویت مهاجم احرازهویت شده باید منتظر اتصال قربانی باشه. اکسپلویت موفقیت آمیز، منجر به دسترسی مهاجم به منابع و برنامه های tenant دیگه میشه.

محصولات تحت تاثیر:

Azure Stack Hub

آسیب پذیری CVE-2024-38194:

آسیب پذیری از نوع Improper Input Validation و در Azure Web Apps هستش. امتیاز 8.4 و شدت حیاتی داره. مهاجم احرازهویت شده امکان افزایش امتیاز داره. برای صالح این آسیب پذیری، اقدامی از سمت مشتریها نیاز نیست.

محصولات تحت تاثیر:

Azure Web Apps

آسیب پذیری CVE-2024-38018:

آسیب پذیری از نوع Deserialization of Untrusted Data و در Microsoft SharePoint Server هستش. آسیب پذیری شدت حیاتی و امتیاز 8.8 داره و امکان RCE رو به مهاجم میده. برای اکسپلویت نیاز به احرازهویت و حداقل مجوز Site Member (PR:L) هستش.

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2024-43464 :

آسیب پذیری از نوع Deserialization of Untrusted Data و در Microsoft SharePoint Server هستش. امتیاز 7.2 و شدت حیاتی داره. مهاجم احرازهویت شده با حداقل مجوز Site Owner، میتونه یک فایل مخرب رو در سرور آپلود کنه و یسری API رو جهت سریالزدایی پارامترهای فایل فراخوانی کنه، که منجر به RCE میشه.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2024-38119 :

آسیب پذیری از نوع Use After Free و در Windows Network Address Translation (NAT) هستش. امتیاز 7.5 و شدت حیاتی داره. آسیب پذیری امکان RCE رو میده. برای اکسپلویت مهاجم باید دسترسی به شبکه هدف داشته باشه و در یک race condition برنده بشه.

محصولات تحت تاثیر:

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

لیست کامل آسیب پذیری های این ماه:

| شناسه | عنوان | شدت | امتیاز | نوع |

| CVE-2024-38217 | Windows Mark of the Web Security Feature Bypass Vulnerability | Important | 5.4 | SFB |

| CVE-2024-43491 | Microsoft Windows Update Remote Code Execution Vulnerability | Critical | 9.8 | RCE |

| CVE-2024-38226 | Microsoft Publisher Security Features Bypass Vulnerability | Important | 7.3 | SFB |

| CVE-2024-38014 | Windows Installer Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-43461 | Windows MSHTML Platform Spoofing Vulnerability | Important | 8.8 | Spoofing |

| CVE-2024-38216 | Azure Stack Hub Elevation of Privilege Vulnerability | Critical | 8.2 | EoP |

| CVE-2024-38220 | Azure Stack Hub Elevation of Privilege Vulnerability | Critical | 9 | EoP |

| CVE-2024-38194 | Azure Web Apps Elevation of Privilege Vulnerability | Critical | 8.4 | EoP |

| CVE-2024-38018 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Critical | 8.8 | RCE |

| CVE-2024-43464 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Critical | 7.2 | RCE |

| CVE-2024-38119 | Windows Network Address Translation (NAT) Remote Code Execution Vulnerability | Critical | 7.5 | RCE |

| CVE-2024-43469 | Azure CycleCloud Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38188 | Azure Network Watcher VM Agent Elevation of Privilege Vulnerability | Important | 7.1 | EoP |

| CVE-2024-43470 | Azure Network Watcher VM Agent Elevation of Privilege Vulnerability | Important | 7.3 | EoP |

| CVE-2024-38236 | DHCP Server Service Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-38238 | Kernel Streaming Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38241 | Kernel Streaming Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38242 | Kernel Streaming Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38243 | Kernel Streaming Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38244 | Kernel Streaming Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38245 | Kernel Streaming Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38237 | Kernel Streaming WOW Thunk Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38257 | Microsoft AllJoyn API Information Disclosure Vulnerability | Important | 7.5 | Info |

| CVE-2024-43492 | Microsoft AutoUpdate (MAU) Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-43476 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 7.6 | XSS |

| CVE-2024-38225 | Microsoft Dynamics 365 Business Central Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-43465 | Microsoft Excel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38259 | Microsoft Management Console Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-43463 | Microsoft Office Visio Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-43482 † | Microsoft Outlook for iOS Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-43479 † | Microsoft Power Automate Desktop Remote Code Execution Vulnerability | Important | 8.5 | RCE |

| CVE-2024-43466 | Microsoft SharePoint Server Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-38227 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-38228 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-37341 † | Microsoft SQL Server Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-37965 † | Microsoft SQL Server Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-37980 † | Microsoft SQL Server Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-43474 | Microsoft SQL Server Information Disclosure Vulnerability | Important | 7.6 | Info |

| CVE-2024-37337 | Microsoft SQL Server Native Scoring Information Disclosure Vulnerability | Important | 7.1 | Info |

| CVE-2024-37342 | Microsoft SQL Server Native Scoring Information Disclosure Vulnerability | Important | 7.1 | Info |

| CVE-2024-37966 | Microsoft SQL Server Native Scoring Information Disclosure Vulnerability | Important | 7.1 | Info |

| CVE-2024-26186 † | Microsoft SQL Server Native Scoring Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-26191 † | Microsoft SQL Server Native Scoring Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-37335 † | Microsoft SQL Server Native Scoring Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-37338 † | Microsoft SQL Server Native Scoring Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-37339 † | Microsoft SQL Server Native Scoring Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-37340 † | Microsoft SQL Server Native Scoring Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-43475 | Microsoft Windows Admin Center Information Disclosure Vulnerability | Important | 7.3 | Info |

| CVE-2024-38046 | PowerShell Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38246 | Win32k Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-38254 | Windows Authentication Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-38247 | Windows Graphics Component Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38249 | Windows Graphics Component Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38250 | Windows Graphics Component Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38235 | Windows Hyper-V Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-38239 | Windows Kerberos Elevation of Privilege Vulnerability | Important | 7.2 | EoP |

| CVE-2024-38256 | Windows Kernel-Mode Driver Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-43495 | Windows libarchive Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2024-38232 | Windows Networking Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-38233 | Windows Networking Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-38234 | Windows Networking Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-43458 | Windows Networking Information Disclosure Vulnerability | Important | 7.7 | Info |

| CVE-2024-38240 | Windows Remote Access Connection Manager Elevation of Privilege Vulnerability | Important | 8.1 | EoP |

| CVE-2024-38231 | Windows Remote Desktop Licensing Service Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-38258 | Windows Remote Desktop Licensing Service Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-38260 | Windows Remote Desktop Licensing Service Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38263 | Windows Remote Desktop Licensing Service Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-43454 | Windows Remote Desktop Licensing Service Remote Code Execution Vulnerability | Important | 7.1 | RCE |

| CVE-2024-43467 | Windows Remote Desktop Licensing Service Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-43455 | Windows Remote Desktop Licensing Service Spoofing Vulnerability | Important | 8.8 | Spoofing |

| CVE-2024-30073 | Windows Security Zone Mapping Security Feature Bypass Vulnerability | Important | 7.8 | SFB |

| CVE-2024-43457 | Windows Setup and Deployment Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38230 | Windows Standards-Based Storage Management Service Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-38248 | Windows Storage Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-21416 | Windows TCP/IP Remote Code Execution Vulnerability | Important | 8.1 | RCE |

| CVE-2024-38045 | Windows TCP/IP Remote Code Execution Vulnerability | Important | 8.1 | RCE |

| CVE-2024-38252 | Windows Win32 Kernel Subsystem Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38253 | Windows Win32 Kernel Subsystem Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-43487 | Windows Mark of the Web Security Feature Bypass Vulnerability | Moderate | 6.5 | SFB |