یکی از پلتفرمهای باگ بانتی که در زمینه کشف آسیب پذیری و توسعه اکسپلویت فعالیت داره ZDI یا zero day initiative هستش. این پلتفرم یه گزارش سالانه از عملکرد خودش برای سال 2022 منتشر کرده ، که یه نگاه کوتاه بهش میندازیم.

خوبی بررسی این گزارش ها اینه که میشه جاهایی که آسیب پذیری بیشتری گزارش شده رو بدست آورد. بعدش آدم میتونه تصمیم بگیره که وقت و انرژیش رو ،تو این آسیب پذیری ها بزاره ، یا اینکه بی خیال این آسیب پذیری ها بشه و روی مواردی که کمتر گزارش شده متمرکز بشه. در اولی این حس آدم داره که میتونه آسیب پذیری پیدا کنه و در دومی رقبا کمتره و احتمالا بانتی خوبی هم داره.

آسیب پذیری های مورد علاقه پلتفرم :

در سال گذشته، 23 محقق این پلتفرم تونستن به بانتی برسن که از این تعداد ، 5 نفرشون به مقام پلاتینیوم ، 5 موردشون به طلا ، هفت نفر به نقره و 6 نفر به مقام برنز رسیدن.

در پلتفرم ZDI با هربار ثبت گزارش ، به میزان بانتی که دریافت میکنید براساس دلار ، امتیاز کسب می کنید.

- اگر 65 هزار امتیاز کسب کنید به مقام پلاتینیوم میرسید.

- اگر 45 هزار امتیاز کسب کنید به مقام طلایی میرسید.

- اگر 25 هزار امتیاز کسب کنید به مقام نقره ای میرسید.

- اگر 15 هزار امتیاز کسب کنید به مقام برنزی میرسید.

در ادامه گزارش به آسیب پذیری های مورد علاقه این پلتفرم در سال 2022 پرداخته شده. این آسیب پذیری ها عبارتند از :

ZDI-22-1655 : این زنجیره اکسپلویت در جریان مسابقات Pwn2Own Vancouver و توسط تیم STAR Labs کشف شد. اکسپلویت حاوی دو آسیب پذیری در کلاینت دسکتاپ Microsoft Teams هستش و امکان اجرای کد رو به مهاجم میده. آسیب پذیری اول از نوع Client-Side Template Injection هستش که مهاجم میتونه با ارسال پیلودهای Angular template injection ، کدهای جاوااسکریپت در پیام چت ها اجرا کنه. آسیب پذیری دوم از نوع arbitrary file write هستش که امکان اجرای فایل مخرب در اجرای بعدی کلاینت Teams desktop رو فراهم میکنه.

ZDI-22-1406/ZDI-22-1407 : این آسیب پذیری ها در Tesla Model 3 و در جریان مسابقات Pwn2Own Vancouver و توسط تیم Synacktiv کشف شدن. آسیب پذیریها امکان کنترل وسیله نقلیه مانند روشن کردن چراغها ، برف پاکن و … رو بدون دست زدن به وسیله نقلیه و از راه دور رو فراهم میکنن. اینجا میتونید ویدیوی اجرای اکسپلویت رو مشاهده کنید.

ZDI-22-1690 :آسیب پذیری از نوع use after free هستش و در اواخر دسامبر گزارشی ازش منتشر شد. البته باگ در آگوست اصلاح شده بود. تنها آسیب پذیری این پلتفرم بود که در سال گذشته دارای امتیاز CVSS 10 بود. آسیب پذیری امکان اجرای کد در کرنل لینوکس فراهم میکنه ، البته به شرطی که قربانی از ksmbd استفاده کنه.

ZDI-22-856 : آسیب پذیری در جریان مسابقات PWN2OWN 2022 Miami و توسط Computest کشف شد. این مسابقات روی امنیت سیستم های کنترل صنعتی و اسکادا متمرکز هستش. این آسیب پذیری امکان دور زدن احرازهویت در سیستم هایی که از OPC Foundation UA .NET Standard استفاده میکنن رو فراهم میکنه. این آسیب پذیری به گفته خودشون نه تنها یکی از بهترین آسیب پذیری های این مسابقات بود، بلکه یکی از بهترین تحقیقات انجام شده در Pwn2Own هم هستش.

ZDI-22-1624 : آسیب پذیری در Microsoft Exchange کشف شده که امکان اجرای کد با امتیاز SYSTEM رو برای مهاجم فراهم میکنه. این آسیب پذیری (CVE-2022-41082) بهمراه آسیب پذیری CVE-2022-41040 ، بعنوان ProxyNotShell هم شناسایی میشن. تو گزارش سالانه اومده که هنوز 70 هزار سرور اصلاح نشده و تحت تاثیر این آسیب پذیری در اینترنت وجود داره.

این موارد فقط بخشی از آسیب پذیری های کشف شده سال پیش بودن که از دید پلتفرم جالب بودن.

تعداد آسیب پذیری:

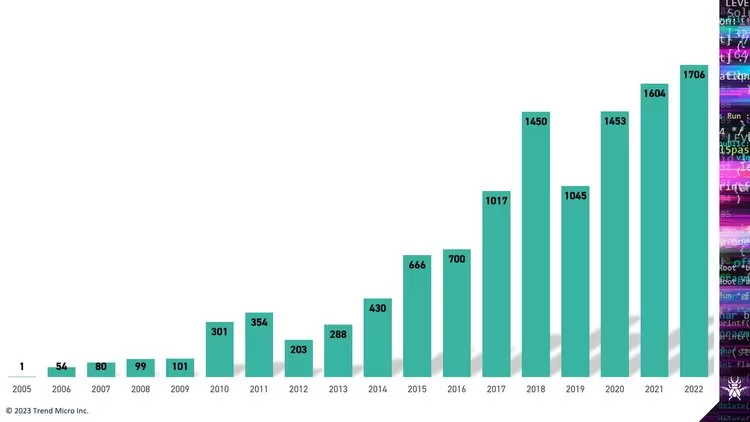

در سال 2022 در مجموع 1706 گزارش مشاوره ای منتشر شده که بیشترین مقدار در طول تاریخ این پلتفرم بوده. این سومین سال پیاپی هستش که رکود سال قبل شکسته میشه. از این تعداد 44 درصد توسط محققین ZDI گزارش شدن. در زیر آمار سال به سال این گزارش ها قابل مشاهده هستش.

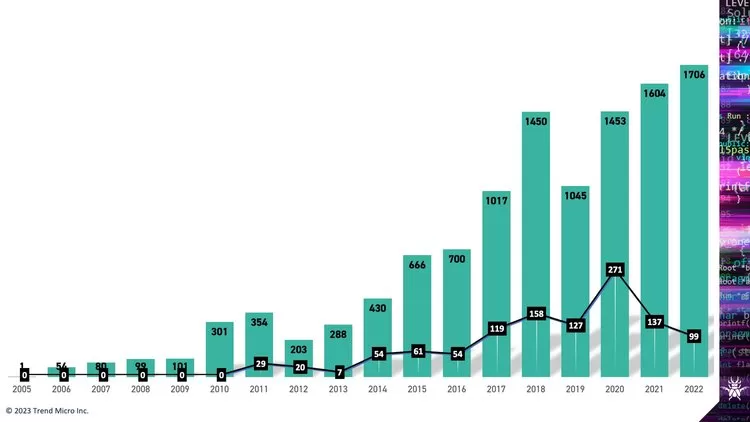

تعداد زیرودی ها :

از لحاظ افشای زیرودی ها ، سال 2020 بیشترین مقدار رو داره که برابر 271 مورد هستش. این مقدار در سال 2021 کاهش یافت و مقدار 137 داشته. در سال 2022 شاهد کاهش 6 درصدی نسبت به سال 2021 و 18.6 درصدی نسبت به سال 2020 هستیم. نمودار زیر میزان زیرودی ها و گزارش های مشاوره ای رو بصورت سال به سال نمایش میده.

کمپانی های آسیب پذیر:

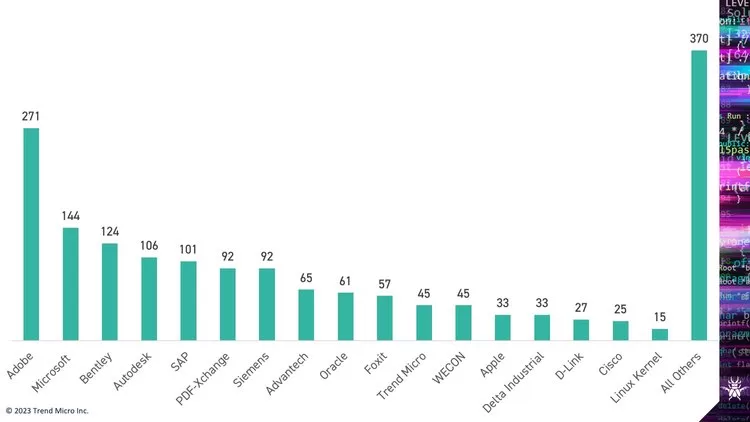

در ادامه گزارش سالانه به بررسی گزارش های مشاوره ای براساس کمپانی ها پرداخته و لیستی از 17 کمپانی آسیب پذیر سال پیش منتشر کرده.

جایگاه اول لیست به Adobe تعلق داره. ZDI گفته 70 درصد آسیب پذیری های اصلاح شده این کمپانی توسط محققین ZDI کشف و گزارش شده.

زیمنس سال 2021 در رتبه دوم بود اما در سال 2022 در رتبه هفتم این لیست قرار گرفته.

آسیب پذیری در SAP هر سال تقریبا دو برابر میشه و این کمپانی رتبه 5 لیست رو به خودش اختصاص داده.

15 درصد آسیب پذیری های اصلاح شده مایکروسافت هم توسط محققین این پلتفرم کشف و گزارش شده. همچنین آسیب پذیری زیادی در سیستم های کنترل صنعتی کشف و گزارش شده.

امتیاز CVSS آسیب پذیری ها :

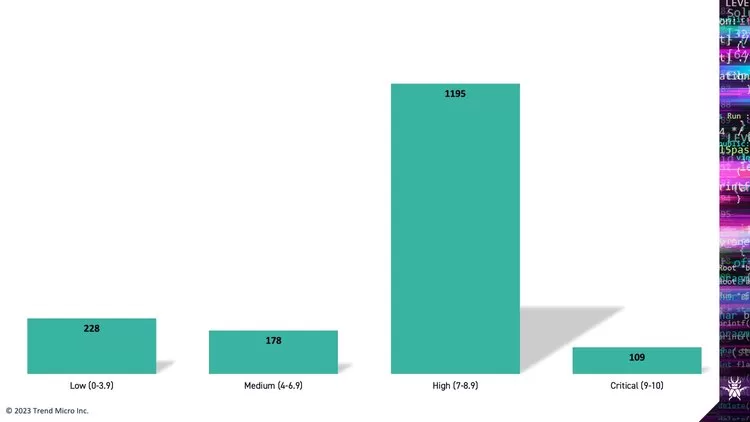

در سال 2022 در مجموع 76درصد گزارش های مشاوره ای دارای شدت بالا و بحرانی بودن. نمودار زیر امتیاز و شدت آسیب پذیری ها رو براساس cvss 3.0 نمایش میده.

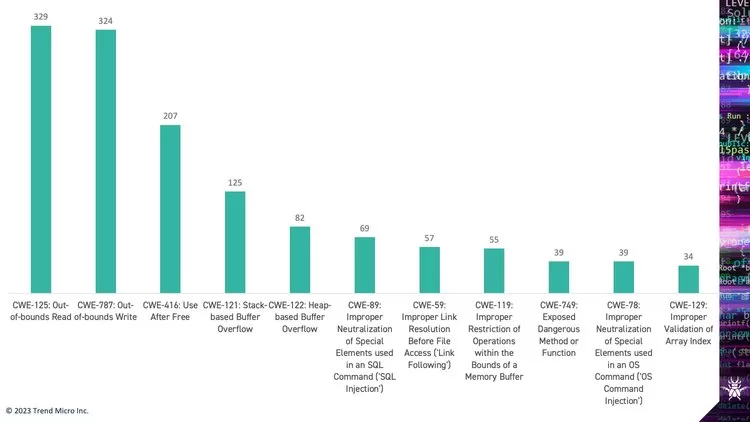

نوع آسیب پذیری ها :

نمودار زیر هم 10، CWE برتر سال 2022 رو نمایش میده :

4 مورد از 5، CWE برتر مرتبط با آسیب پذیریهای HEAP هستش. همچنین شاهد بازگشت آسیب پذیریهای SQLi و command injection هم هستیم. همچنین آسیب پذیری pointer dereferences نسبت به سال 2021 کاهش محسوسی داشته.

نگاه به آینده :

گزارش سالانه با آرزوی موفقیت و بیان اهداف و برنامه هایی که برای سال 2023 دارن خاتمه می یابه. در این اهداف و برنامه ها بصورت کلی موارد زیر بیان شده:

- بهبود گرافیک سایت

- برگزاری برنامه های Pwn2Own Vancouver و Pwn2Own Miami

- همچنین گزارش و اصلاح باگها که هم اکنون 750 باگ دارن که به کمپانی ها گزارش دادن و منتظر افشای اون هستن.

نتیجه گیری:

با توجه به مطالب بالا میشه نتایج زیر رو داشت : (نتیجه گیری شخصی)

- صنعت باگ هانتینگ و باگ بانتی همچنان در حال رشد هستش، این میشه از تعداد روبرو رشد هرساله آسیب پذیری ها فهمید.

- کاهش زیرودی ها نشون میده که رقابت در این صنعت سخت شده.

- براساس کمپانی های آسیب پذیر میشه انتخاب های خوبی کرد تا وقت و انرژی که میزاریم ، اتلاف نشه.

- شدت آسیب پذیری ها نشون میده که اغلب آسیب پذیریها دارای شدت بالا هستن و میشه به بانتی های خوب امیدوار بود.

- نوع آسیب پذیری ها هم نشون میده که سرمایه گذاری روی کشف آسیب پذیری های Heap میتونه نیتجه بخش باشه(باینری) و البته آسیب پذیریهای قدیمی هم هنوز زنده ان.