در این پست به سراغ گزارش محققای Mandiant در خصوص آسیب پذیری های زیرودی ، گروههایی که بیشترین استفاده رو از این زیرودی ها داشتن ، محصولات و سازنده هایی که بیشترین هدف بودن، رفتیم.

از دید Mandiant ، آسیب پذیری زیرودی ، آسیب پذیری هستش که قبل اینکه یه اصلاحیه ای براش منتشر بشه، در حال اکسپلویت شدن باشه.

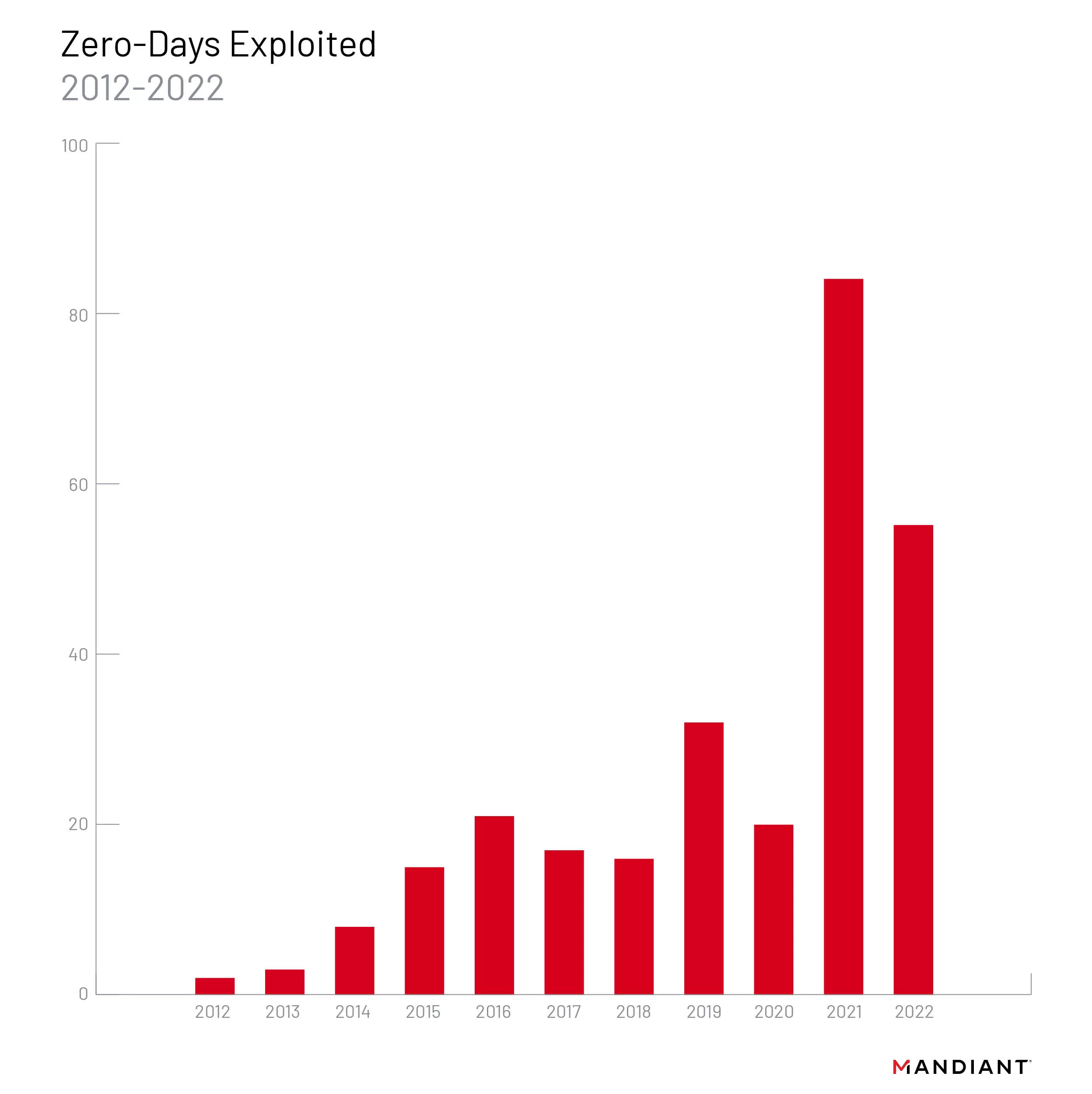

در کل محققا، 55 آسیب پذیری زیرودی رو شناسایی کردن که مورد اکسپلویت قرار گرفتن. این مقدار نسبت به سال قبل 26 مورد کمتر بوده اما نسبت به سال 2020 و سالهای قبلترش، صعودی بوده.

محققا معتقدن که این روند صعودی با کمی نوسان در سالهای بعدی هم تکرار میشه چون مهاجمین دنباله نفوذهای بی سرو صدا و ساده هستن که این امر میتونه توسط زیرودیها فراهم بشه.

گروههای تحت حمایت دولت و زیرودیها:

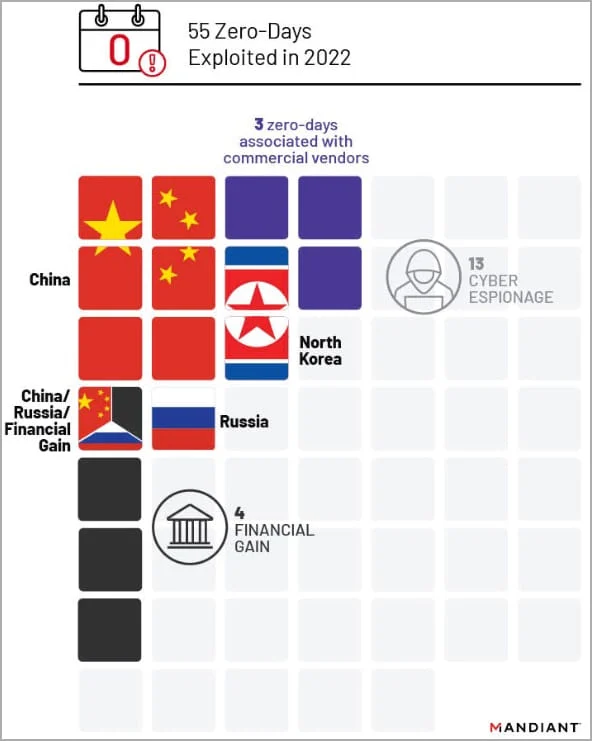

محققا 13 زیرودی رو شناسایی کردن که توسط گروههای جاسوسی تحت حمایت دولتها مورد اکسپلویت قرار گرفتن. از این تعداد هفت موردش توسط گروههای مرتبط با چین بوده. دو آسیب پذیری هم مرتبط با کره شمالی و دو مورد هم مرتبط با گروههای تحت حمایت روسیه بودن.

محققا، چهار زیرودی رو شناسایی کردن که با انگیزه مالی مورد اکسپلویت قرار گرفتن.

شکل زیر این آسیب پذیری ها و زمان و گروههای تحت حمایتی که از اونها سوء استفاده کردن رو نشون میده :

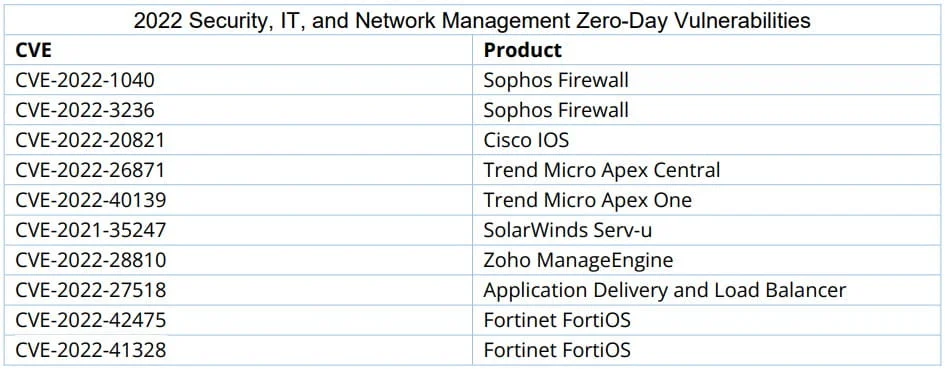

گروههای چینی در سال 2022 از هفت زیرودی استفاده کردن که نسبت به سال قبل که هشت مورد بود ، کمی نزولی بوده. همچنین چینی ها علاقمند به اکسپلویت آسیب پذیری های مرتبط با دستگاههای شبکه بودن از جمله دستگاههای مرتبط با امنیت مانند فایروالها و IPS ها و … و پیش بینی میشه که این روند رو ادامه هم میدن.

از جمله این موارد میشه به اکسپلویت آسیب پذیری CVE-2022-42475 که مرتبط با محصول FortiOS SSL-VPN فورتی نت هست اشاره کردن که یه نهاد دولتی اروپایی و یه ارائه دهنده خدمات مدیریت شده آفریقایی رو هدف قرار دادن. یا فعالیت های گروه UNC3886 که از آسیب پذیری CVE-2022-41328 سوء استفاده کردن.

علاوه بر این، چینی ها از آسیب پذیری CVE-2022-30190 که به Follina هم معروف هستش در حملاتشون استفاده کردن. از جمله هدف قرار دادن دولت فیلیپین از اسفند 1400 تا خرداد 1401 ، هدف قرار دادن ارائه دهندگان خدمات مخابراتی و تجاری در جنوب آسیا در فروردین 1401 و در نهایت هدف قرار دادن سازمانهای روسی و بلاروسی در فروردین 1401.

کره شمالی در مجموع دو زیرودی رو استفاده کرده. یکی از این موارد مرتبط با آسیب پذیری CVE-2022-0609 هستش که در مرورگر کروم وجود داشته و با اون سازمانهای رسانه ای ، مالی و فناوریهای پیشرفته رو هدف قرار دادن. آسیب پذیری بعدی CVE-2022-41128 بوده که یه آسیب پذیری در ویندوز سرور بوده و باهاش سازمانهای فناوری پیشرفته در کره جنوبی رو هدف قرار دادن.

روسها هم از دو زیرودی در سال 2022 استفاده کردن. یه موردش همون CVE-2022-30190 یا Follina بوده . مورد بعدی هم CVE-2023-23397 بوده که در Microsoft Exchange بوده و باهاش سازمانهای دولتی ، صنایع مرتبط با گاز ، نفت ، دفاع و حمل نقل در لهستان، اوکراین ، رومانی و ترکیه رو هدف قرار دادن. محققین گفتن که روس ها از سال 2019 هر ساله از دو زیرودی استفاده کردن و این روند تا 2022 حفط کردن.

علاوه بر دولتها، یسری شرکت هم ابزارهایی رو توسعه دادن که ازشون سوء استفاده شده. در کل در سال 2022 ، محققین سه روز صفر مشاهده کردن که در این ابزارها مورد استفاده قرار گرفته، از جمله :

- آسیب پذیری CVE-2022-2294 در مرورگر کروم که توسط Candiru توسعه داده شده بود. طبق گزارشات از این آسیب پذیری برای هدف قرارا دادن روزنامه نگاران در خاورمیانه استفاده کردن.

- آسیب پذیری CVE-2022-26485 در مرورگر فایرفاکس که توسط Variston توسعه داده شده بود.

- آسیب پذیری CVE-2022-22047 در ویندوز سرور که توسط DSIRF توسعه داده شده بود. طبق گزاراشات از این آسیب پذیری برای هدف قرار دادن شرکتهای حقوقی و بانکها و مشاوران استراتژیکی در کشورهای پاناما، اتریش و بریتانیا استفاده کردن.

در خصوص زیرودی هایی که با انگیزه مالی استفاده شدن، محققا فقط 4 مورد رو پیدا کردن که نشون دهنده میزان نزولی نسبت به سال قبل هستش. در این حوزه اغلب از آسیب پذیری های Nday استفاده کردن. زیرودی هایی که در این حوزه استفاده شدن:

- آسیب پذیری CVE-2022-29499 در دستگاههای Mitel MiVoice Connect VOIP توسط گروه باج افزاری Lorenz

- آسیب پذیری CVE-2022-41091 در ویژگی MoTW ویندوز 11 توسط گروه باج افزاری Magniber . همچنین این گروه از آسیب پذیری CVE-2022-44698 که یه آسیب پذیری دیگه ای از MoTW بوده هم سوء استفاده کردن.

- آسیب پذیری CVE-2022-30190 معروف به Follina که توسط گروه UNC2633 برای توزیع بدافزار QAKBOT استفاده کردن.

از جمله عواملی که منجر به نزولی شدن زیرودی در این حوزه شده، میشه به جنگ اوکراین و روسیه اشاره کرد . چون گروههای اخاذی زیادی در این کشورها حضور دارن. مورد بعدی هم کاهش پرداخت قربانیان هستش که منجر به کاهش قدرت خرید گروههای باج افزاری برای خرید زیرودی شده.

اکسپلویتهای زیرودی و شرکتهای سازنده:

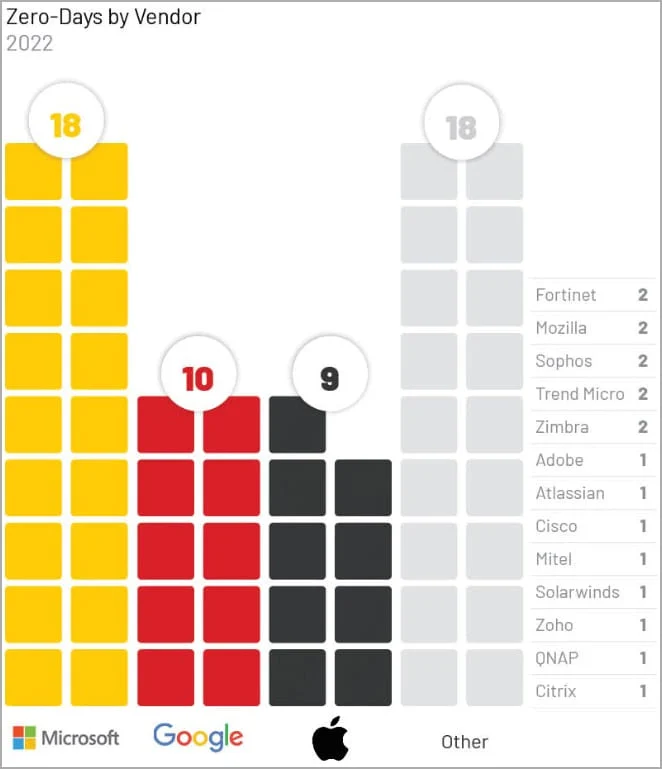

طبق روال سالهای قبلی سه شرکت مایکروسافت با 18 مورد ، گوگل 10 مورد و اپل 8 مورد ، بیشترین شرکتهایی بودن که برای محصولاتشون در سال 2022 شاهده زیرودی بودیم.

توزیع فناوریهای این شرکتها در سراسر جهان و در نتیجه توزیع و گسترش قربانیان میتونه علاقمندی بازیگران تهدید رو به این فناوریها نشون بده. البته محققا گفتن که در سال 2022 یسری محصولات و شرکتهای خاصی رو هم دیدن که هدف زیرودی ها بودن که این نشون دهنده تمرکز بازیگران تهدید روی حملات هدفمند ،روی قربانیان مورد علاقه اشون بوده.

اکسپلویتهای زیرودی و محصولات هدف:

بیشترین محصولاتی درگیر با زیرودی ها در سال 2022، به ترتیب :

- سیستم عاملها با 19 مورد (ویندوز 15 مورد و macOS چهار مورد)

- مرورگرها با 11 مورد ( 9 موردش برای کروم و 2 موردش برای فایرفاکس)

- محصولات امنیتی، فناوری اطلاعات و مدیریت شبکه با 10 مورد (اغلب توسط گروههایی مورد استفاده قرار میگیرن که میخوان ناشناس بمونن)

- سیستم عاملهای موبایل 6 مورد ( یک مورد اندروید و 5 مورد IOS)

پیامدهای اکسپلویتها:

تقریبا همه 55 مورد اکسپلویت زیرودی 2022 ، با هدف اجرای کد یا افزایش دسترسی مورد استفاده قرار گرفتن. این آسیب پذیری ها به دلیل اینکه امکان حرکات جانبی رو به بازیگر تهدید میدن میتونن خطرات زیادی داشته باشم.

نکته دیگه که در گزارش اومده اینه که برای برخی از این آسیب پذیری ها یسری اقدامات کاهشی معرفی شده این اقدامات به میزان اعمال اصلاحیه ها نمیتونن قابل اعتماد باشن و در نتیجه یه حس امنیت کاذب رو ایجاد میکنن. همچنین در خیلی از موارد این اقدامات ، کارایی رو تحت تاثیر میزارن که باعث میشه مدافعین اونارو کنار بزارن. علاوه بر این موارد ، افشای اقدامات موقت میتونه منجر به توسعه اکسپلویت توسط بازیگران تهدید هم بشه، چون بخش های مشکل ساز رو لیست میکنن.

برای نمونه آسیب پذیری ProxyNotShell که از دو آسیب پذیری CVE-2022-41040 و CVE-2022-41082 تشکیل شده و Microsoft Exchange هدف قرار میده. برای این آسیب پذیری مایکروسافت اصلاحیه ای منتشر نکرد و یسری اقدامات موقت داد و بعد از یه ماه از افشای آسیب پذیری، بالاخره یه اصلاحیه براش داد. این تاخیر بین افشاء و اصلاحیه منجر شد دستگاههای زیادی ماهها در معرض آسیب باشن . همچنین محققین امنیتی روی اکسپلویت کردن این آسیب پذیری متمرکز شدن که طبق گزارشات باج افزار Play تونست راه حل های موقت رو هم دور بزنه و از این آسیب پذیری سوء استفاده کنه. با این حرکت، اقدامات موقت هم نشون داد که بی تاثیر هستن و بنابراین دستگاههای زیادی که وصله نشده بودن و این اقدامات رو اعمال کرده بودن برای ماهها تحت تاثیر این حملات بودن.

نتیجه گیری :

بازیگران تهدید به روند استفاده از زیرودی ها ادامه میدن چون زیرودیها سهولت و ناشناس موندن عوامل رو فراهم میکنن و بنابراین توجه به این امر مهم هستش.

مهاجرت به سرویس های ابری به دلیل نوع افشاء و اصلاح میتونه کمک کننده باشه. چون ارائه دهندگان ابری میتونن سریعتر اصلاحیه ها رو اعمال کنن و زمان بین افشاء و اصلاحیه رو کاهش بدن.

مدافعین باید فرایند اعمال اصلاحیه ها رو براساس کاهش ریسک های خود اولویت بندی کنن. علاوه بر این اولویت بندی ، پیشنهاد میشه که مواردی مانند : بررسی بازیگرانی که جغرافیا یا صنعت اونارو تهدید میکنن، بدافزارهای مورد استفاده ، TTPهای این عوامل تهدید و استفاده از محصولات امنیتی مناسب رو هم مدنظر قرار بدن.

با توجه به اینکه محصولات مایکروسافت و گوگل و اپل بیشترین زیرودیها رو به خودشون اختصاص داده بودن، تیم های تدافعی باید روی این محصولات بیشتر متمرکز بشن و با تقسیم بندی درست شبکه و مدیریت امتیازها، ریسکها رو کاهش بدن.

علاوه بر این سه شرکت، 25 تا 30 درصد زیرودی ها مرتبط با سایر فروشندگان بوده که مدافعین باید به این نکته هم توجه کنن و منابعشون رو طوری بچینن که این محصولات رو هم شامل بشه.