کیف پول محبوب ارزهای دیجیتال metamask یه هشداری رو در خصوص کلاهبرداری Address poisoning به کاربراش صادر کرده.

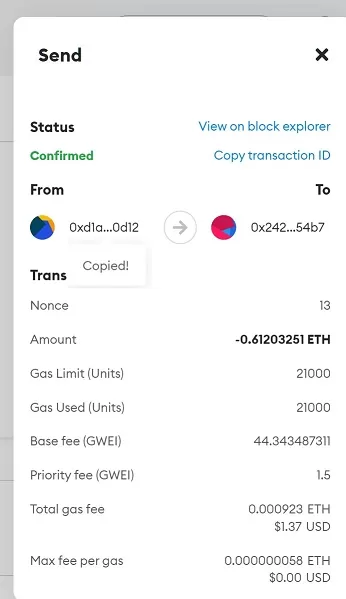

شما وقتی مبلغی رو ارسال و دریافت میکنید ، این تراکنش در بخش تاریخچه تراکنش ها قرار میگیره. اما به دلیل طولانی بودن آدرس کیف پول ها و همچنین مشکلات دیزایین برنامه ها ، این آدرسها بطور کوتاه شده نمایش داده میشن. مثلا بصورت شکل زیر :

FROM: 0x123…..890

TO: 0x098…321

کلاهبردارها تو شبکه بلاکچین ، تراکنش ها رو بررسی میکنن و یه کیف پول رو شناسایی میکنن، که مبلغی رو به یه آدرسی ارسال کرده. در ادامه کلاهبردارها یه آدرس جدید که از ابتدا یا انتها شبیه به آدرس مقصد هستش رو ایجاد میکنن. اغلب مشابهت 5-10 کاراکتر از ابتدا یا انتها.

در ادامه تلاش میکنن این آدرس رو در لیست تاریخچه تراکنش های ارسال کننده قرار بدن. برای اینکار یه مبلغ 0 دلار به ارسال کننده ، انتقال میدن.

با این کار این آدرس در لیست تاریخچه تراکش های ارسال کننده قرار میگیره.

حالا ارسال کننده برای دفعه بعد که میخواد به همون آدرس مبلغی رو بزنه ، با توجه به اینکه آدرسها هم کوتاه شدن، با بررسی ابتدا یا انتهای آدرس ، کیف پول انتخاب میکنه و مبلغ رو بهش ارسال میکنه. در اینصورت ممکنه قربانی اشتباه بکنه و به جای ارسال به آدرس اصلی ، به آدرسی که کلاهبردارها ثبت کردن ، مبلغ رو ارسال کنه.

با توجه به اینکه شما هر تراکنشی که انجام میدید ، در بلاکچین ثبت میشه و باید هزینه gas رو بدید، کلاهبردارها از این مبلغ هم به امید بدست آوردن مبلغ بیشتر ، چشم پوشی میکنن.

توصیه شده :

– هنگام کپی کردن آدرسها دقت کنید.

– همچنین تراکنش های معتبر خودتون رو با اکسپلورهایی مانند EtherScan جستجو کنید و آدرس مقصد رو از اونها دربیارید.

– همچنین میتونید در لیست مخاطبین ، آدرسهایی که زیاد باهاشون تعامل مالی دارید رو ثبت کنید.